Una breve introduzione alla crittografia dei dati

Pubblicato: 2019-01-31Da quando la tecnologia IT è diventata più avanzata, la protezione dei dati è stata una delle principali preoccupazioni. La protezione dei dati è richiesta a ogni ente personale e aziendale che non vede l'ora di tenere per sé diverse informazioni. Tuttavia, recenti hack e incidenti di violazione dei dati hanno rivelato che i dati conservati sul tuo computer o disco rigido non sono più al sicuro se sono facilmente accessibili. Questo è quando la crittografia dei dati arriva all'immagine.

Quando si parla di crittografia dei dati, è importante che tu sappia che i dati protetti potrebbero andare persi per sempre se ti capita di dimenticare o perdere la password a qualcun altro. Si consiglia vivamente di impostare il backup pronto per situazioni come questa. Oggi ti aiuteremo con una breve introduzione alla crittografia dei dati, al suo processo e ai tipi di crittografia dei dati.

Che cos'è la crittografia dei dati?

La crittografia dei dati è un metodo di sicurezza che traduce i dati in una forma sicura, ad esempio un codice a cui un utente può accedere utilizzando password o chiavi segrete. Questo metodo è chiamato chiave di decrittazione.

I dati crittografati sono indicati come testo crittografato e i dati non crittografati sono noti come testo in chiaro. Attualmente, la crittografia è uno dei migliori e famosi metodi di sicurezza dei dati utilizzati dalle aziende.

In altre parole, la crittografia può essere definita come un metodo per nascondere informazioni leggibili in un formato che non può essere letto. La crittografia viene utilizzata per varie cose, ma soprattutto viene utilizzata per trasferire informazioni in modo sicuro.

Quindi, parliamo di più di crittografia, tipi di crittografia.

Come funziona e quali sono i suoi tipi

La crittografia dei dati può essere eseguita utilizzando pochi passaggi. I dati utilizzano normalmente la formula matematica per la crittografia, nota come algoritmo. Questo metodo converte i dati normali in quelli crittografati. Gli algoritmi generano una chiave e una password proteggono i dati con la stessa chiave.

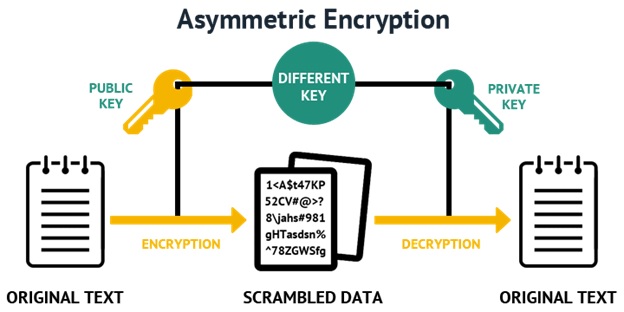

La crittografia dei dati può essere ulteriormente suddivisa in due tipi: una è la crittografia asimmetrica chiamata anche crittografia a chiave pubblica e l'altra è una crittografia simmetrica.

Da leggere: Perché è difficile proteggere i dati in un'era BYOD?

Che cos'è la crittografia simmetrica?

La crittografia simmetrica è la crittografia a chiave privata che crittografa i dati utilizzando la chiave segreta condivisa da entrambe le parti comunicanti. La chiave garantisce che i dati siano protetti e accessibili solo dalle rispettive parti. La parte invia una chiave sicura e segreta che è un'operazione matematica per crittografare un testo semplice in testo crittografato. La parte ricevente applica la stessa chiave segreta per accedere ai dati che viene chiamata decrittografia.

Symmetric Encryption funziona sull'algoritmo RSA RC4 che contiene le basi per Microsoft Point-to-Point Encryption, International Data Encryption Algorithm, Data Encryption Standard.

Capiamo l'essenziale degli schemi di crittografia:

Algoritmo di decrittazione

L'algoritmo di decrittazione fa parte dell'algoritmo di crittografia che viene eseguito viceversa. Funziona con il testo cifrato insieme alla chiave segreta per originare il messaggio.

Testo in chiaro

È un semplice messaggio di testo su cui viene inserito un algoritmo.

Chiave segreta

Secret Key è un input per l'algoritmo che li identifica facilmente come il risultato di dati crittografati.

Testo cifrato

Il testo cifrato è un testo crittografato o codificato generato inserendo l'algoritmo nel messaggio di testo in chiaro con l'aiuto della chiave segreta.

Algoritmo di crittografia

Funziona su operazioni matematiche per ottenere le sostituzioni e le alterazioni del testo di base.

Che cos'è la crittografia asimmetrica?

Leggi anche: I dati governativi e militari sono al sicuro dagli attacchi informatici?

La crittografia asimmetrica è anche nota come crittografia a chiave pubblica. In questa crittografia vengono utilizzate due chiavi matematicamente correlate. Uno crittografa i messaggi e l'altro lo decrittografa. Queste due chiavi formano una coppia. Crittografia a chiave pubblica memorizza la crittografia dei dati e la convalida delle identità di entrambe le parti. Si dice che sia più sicuro della crittografia simmetrica, tuttavia, è più lento in termini di calcolo.

La crittografia asimmetrica è composta da sei parti importanti:

Algoritmo di crittografia

Esegue operazioni matematiche per gestire scambi e trasformazioni in testo normale

Testo in chiaro

Testo a cui viene applicato l'algoritmo.

Testo cifrato

Messaggio crittografato generato utilizzando un algoritmo in testo normale utilizzando la chiave

Chiavi pubbliche e private

Coppia di chiavi, una viene utilizzata per la crittografia e un'altra per la decrittazione.

Algoritmo di decrittazione

Genera testo cifrato e corrisponde alla chiave per ottenere testo normale.

Come funziona la crittografia nella crittografia asimmetrica?

La crittografia asimmetrica utilizza i seguenti passaggi per crittografare:

Passaggio 1: la crittografia inizia modificando il testo in codice pre-hash. Il codice è generato da una formula matematica.

Passaggio 2: quindi, questo codice pre-hash viene crittografato dal software con l'aiuto della chiave privata del mittente.

Passaggio 3: ora utilizzando l'algoritmo dal software, verrà generata una chiave privata.

Passaggio 4: il messaggio e il codice pre-hash crittografato vengono nuovamente crittografati utilizzando la chiave privata del mittente.

Passaggio 5: ora, il mittente del messaggio deve recuperare la chiave pubblica del destinatario.

Passaggio 6: l'ultimo passaggio consiste nel crittografare la chiave segreta con la chiave pubblica del destinatario in modo che solo il destinatario possa decrittografarla utilizzando la chiave privata.

Come funziona la decrittazione nella crittografia asimmetrica?

La decrittazione può essere eseguita nei seguenti passaggi:

Passaggio 1: il destinatario deve utilizzare la chiave privata per la decrittazione.

Passaggio 2: sono necessarie sia la chiave segreta che la chiave privata per decifrare i codici crittografati e per mettere le mani sulle informazioni crittografate.

Passaggio 3: il destinatario recupera la chiave pubblica del mittente, essenziale per decrittografare il codice pre-hash. La chiave pubblica è importante per confermare l'identità dei mittenti.

Passaggio 4: il destinatario crea un codice post-hash. Nel caso, il codice pos~-hash sia un codice pre-hash simile, quindi verifica che i dati non siano stati modificati.

Quando si crittografano i dati, è necessario assicurarsi che il segreto condiviso e la chiave privata non siano condivisi con nessun altro. Il metodo di condivisione delle chiavi deve essere sicuro e da fonti attendibili.