Krótkie wprowadzenie do szyfrowania danych

Opublikowany: 2019-01-31Odkąd technologia IT stała się bardziej zaawansowana, ochrona danych stanowi poważny problem. Ochrona danych jest wymagana od każdego podmiotu osobistego i biznesowego, który oczekuje zachowania kilku informacji dla siebie. Jednak ostatnie włamania i incydenty naruszenia danych ujawniły, że dane przechowywane na komputerze lub dysku twardym nie są już bezpieczne, jeśli są łatwo dostępne. To wtedy pojawia się szyfrowanie danych.

Mówiąc o szyfrowaniu danych, ważne jest, abyś wiedział, że chronione dane mogą zostać utracone na zawsze, jeśli zapomnisz lub zgubisz hasło komuś innemu. Zdecydowanie zaleca się przygotowanie kopii zapasowej na takie sytuacje. Dzisiaj pomożemy Ci z krótkim wprowadzeniem do Szyfrowania Danych, jego procesu i rodzajów szyfrowania danych.

Co to jest szyfrowanie danych?

Szyfrowanie danych to metoda bezpieczeństwa, która przekształca dane w bezpieczną formę, taką jak kod, do którego użytkownik może uzyskać dostęp za pomocą hasła lub tajnych kluczy. Ta metoda nazywana jest kluczem deszyfrującym.

Zaszyfrowane dane są określane jako tekst zaszyfrowany, a dane niezaszyfrowane są znane jako tekst jawny. Obecnie szyfrowanie jest jedną z najlepszych i najbardziej znanych metod zabezpieczania danych stosowanych przez firmy.

Innymi słowy, szyfrowanie można zdefiniować jako metodę ukrywania informacji, które można odczytać, w formacie, którego nie można odczytać. Szyfrowanie jest używane do różnych rzeczy, ale co najważniejsze, służy do bezpiecznego przesyłania informacji.

Porozmawiajmy więc więcej o szyfrowaniu, rodzajach szyfrowania.

Jak to działa i jakie są jego rodzaje

Szyfrowanie danych można wykonać w kilku krokach. Dane zwykle wykorzystują wzór matematyczny do szyfrowania, który jest znany jako algorytm. Ta metoda konwertuje normalne dane na zaszyfrowane. Algorytmy generują klucz i hasło, chroniąc dane tym samym kluczem.

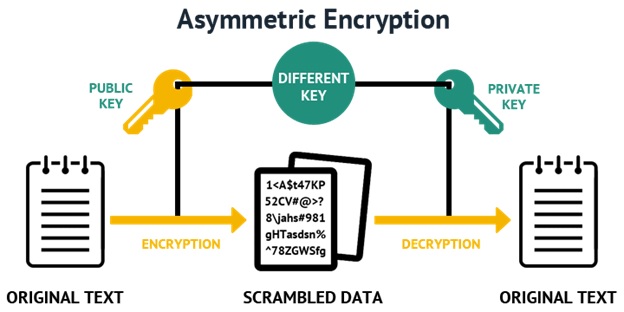

Szyfrowanie danych można dalej podzielić na dwa typy: jeden to szyfrowanie asymetryczne, zwane również szyfrowaniem z kluczem publicznym, a drugi to szyfrowanie symetryczne.

Trzeba przeczytać: Dlaczego zabezpieczenie danych w erze BYOD jest wyzwaniem?

Co to jest szyfrowanie symetryczne?

Szyfrowanie symetryczne to szyfrowanie kluczem prywatnym, które szyfruje dane przy użyciu tajnego klucza, który jest współdzielony przez obie strony komunikujące się. Klucz zapewnia ochronę danych i dostęp do nich tylko dla odpowiednich stron. Strona wysyła bezpieczny i tajny klucz, który jest operacją matematyczną służącą do zaszyfrowania prostego tekstu na tekst zaszyfrowany. Strona odbierająca stosuje ten sam tajny klucz, aby uzyskać dostęp do danych, co nazywa się deszyfrowaniem.

Szyfrowanie symetryczne działa na algorytmie RSA RC4, który stanowi podstawę szyfrowania Microsoft Point-to-Point, International Data Encryption Algorithm, Data Encryption Standard.

Rozumiemy podstawowe schematy szyfrowania:

Algorytm deszyfrowania

Algorytm deszyfrowania jest częścią algorytmu szyfrowania, który jest wykonywany na odwrót. Współpracuje z tekstem zaszyfrowanym wraz z tajnym kluczem do utworzenia wiadomości.

Zwykły tekst

Jest to prosta wiadomość tekstowa, na którą nakładany jest algorytm.

Sekretny klucz

Tajny klucz jest elementem wejściowym algorytmu, który łatwo identyfikuje je jako wynik zaszyfrowanych danych.

Tekst zaszyfrowany

Tekst zaszyfrowany to zaszyfrowany lub zaszyfrowany tekst wygenerowany przez umieszczenie algorytmu w wiadomości w postaci zwykłego tekstu za pomocą tajnego klucza.

Algorytm szyfrowania

Działa na operacjach matematycznych, aby uzyskać podstawienia i zmiany w tekście podstawowym.

Co to jest szyfrowanie asymetryczne?

Przeczytaj także : Czy dane rządowe i wojskowe są zabezpieczone przed cyberatakami?

Szyfrowanie asymetryczne jest również znane jako szyfrowanie z kluczem publicznym. W tym szyfrowaniu używane są dwa powiązane matematycznie klucze. Jeden szyfruje wiadomości, a drugi je odszyfrowuje. Te dwa klucze tworzą parę. Szyfrowanie klucza publicznego przechowuje szyfrowanie danych i weryfikację tożsamości obu stron. Mówi się, że jest bezpieczniejsze niż szyfrowanie symetryczne, jednak jest wolniejsze pod względem obliczeń.

Szyfrowanie asymetryczne składa się z sześciu ważnych części:

Algorytm szyfrowania

Wykonuje operacje matematyczne w celu obsługi wymian i przekształceń do zwykłego tekstu

Zwykły tekst

Tekst, do którego stosowany jest algorytm.

Zaszyfrowany tekst

Zaszyfrowana wiadomość generowana za pomocą algorytmu do zwykłego tekstu za pomocą klucza

Klucze publiczne i prywatne

Para kluczy, jeden służy do szyfrowania, a drugi do odszyfrowywania.

Algorytm deszyfrowania

Generuje tekst zaszyfrowany i dopasowuje klucz do uzyskania zwykłego tekstu.

Jak działa szyfrowanie w szyfrowaniu asymetrycznym?

Szyfrowanie asymetryczne wykorzystuje następujące kroki do szyfrowania:

Krok 1: Szyfrowanie rozpoczyna się od zmiany tekstu na kod pre-hash. Kod generowany jest na podstawie wzoru matematycznego.

Krok 2: Następnie ten kod pre-hash jest szyfrowany przez oprogramowanie za pomocą klucza prywatnego nadawcy.

Krok 3: Teraz przy użyciu algorytmu oprogramowania zostanie wygenerowany klucz prywatny.

Krok 4: Wiadomość i zaszyfrowany kod pre-hash są ponownie szyfrowane przy użyciu klucza prywatnego nadawcy.

Krok 5: Teraz nadawca wiadomości musi odzyskać klucz publiczny odbiorcy.

Krok 6: Ostatnim krokiem jest zaszyfrowanie tajnego klucza za pomocą klucza publicznego odbiorcy, aby tylko odbiorca mógł go odszyfrować za pomocą klucza prywatnego.

Jak działa odszyfrowywanie w szyfrowaniu asymetrycznym?

Odszyfrowanie można wykonać, wykonując następujące kroki:

Krok 1: Odbiorca musi użyć klucza prywatnego do odszyfrowania.

Krok 2: Potrzebujesz zarówno tajnego, jak i prywatnego klucza do odszyfrowania zaszyfrowanych kodów i uzyskania zaszyfrowanych informacji.

Krok 3: Odbiorca odzyskuje klucz publiczny nadawcy, który jest niezbędny do odszyfrowania kodu wstępnego. Klucz publiczny jest ważny dla potwierdzenia tożsamości nadawców.

Krok 4: Odbiorca tworzy kod post-hash. W przypadku, gdy kod pos~-hash jest podobny do kodu pre-hash, to weryfikuje, czy dane nie zostały zmodyfikowane.

Kiedy szyfrujesz swoje dane, musisz upewnić się, że wspólne hasło i klucz prywatny nie są udostępniane nikomu innemu. Metoda udostępniania kluczy musi być bezpieczna iz zaufanych źródeł.