Una breve introducción al cifrado de datos

Publicado: 2019-01-31Desde que la tecnología de TI se hizo más avanzada, la protección de datos ha sido una preocupación importante. La protección de datos es necesaria para todos los organismos personales y comerciales que deseen conservar cierta información para sí mismos. Sin embargo, los incidentes recientes de piratería y violación de datos revelaron que los datos almacenados en su computadora o disco duro ya no son seguros si son fácilmente accesibles. Aquí es cuando el cifrado de datos entra en escena.

Al hablar sobre el cifrado de datos, es importante que sepa que los datos protegidos pueden perderse para siempre si olvida o pierde la contraseña de otra persona. Se recomienda encarecidamente preparar su copia de seguridad para situaciones como esta. Hoy lo ayudaremos con una breve introducción al cifrado de datos, su proceso y los tipos de cifrado de datos.

¿Qué es el cifrado de datos?

El cifrado de datos es un método de seguridad que traduce los datos a un formato seguro, como un código al que un usuario puede acceder utilizando una contraseña o claves secretas. Este método se denomina clave de descifrado.

Los datos cifrados se denominan texto cifrado y los datos no cifrados se conocen como texto sin formato. Actualmente, el cifrado es uno de los mejores y más famosos métodos de seguridad de datos utilizados por las empresas.

En otras palabras, el cifrado se puede definir como un método para ocultar información que se puede leer en un formato que no se puede leer. El cifrado se usa para varias cosas, pero lo más importante es que se usa para transferir información de manera segura.

Entonces, hablemos más sobre el cifrado, los tipos de cifrado.

Cómo funciona y cuáles son sus tipos

El cifrado de datos se puede realizar siguiendo unos pocos pasos. Los datos normalmente usan la fórmula matemática para el cifrado que se conoce como algoritmo. Este método convierte los datos normales en cifrados. Los algoritmos generan una clave y una contraseña protegen los datos con la misma clave.

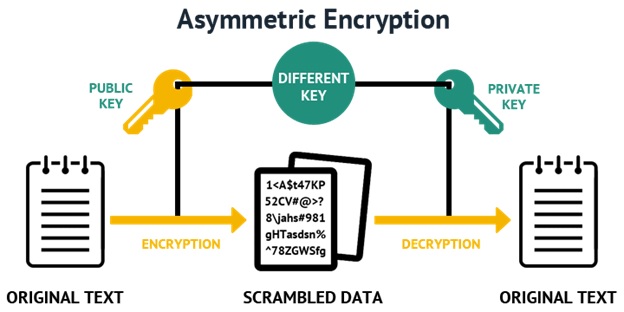

El cifrado de datos se puede dividir además en dos tipos: uno es el cifrado asimétrico, también llamado cifrado de clave pública, y el otro es un cifrado simétrico.

Debe leer: ¿Por qué es un desafío proteger los datos en una era BYOD?

¿Qué es el cifrado simétrico?

El cifrado simétrico es un cifrado de clave privada que cifra los datos utilizando la clave secreta que comparten ambas partes que se comunican. La clave garantiza que los datos estén protegidos y que solo las partes respectivas accedan a ellos. La parte envía una clave segura y secreta que es una operación matemática para cifrar texto simple a texto cifrado. La parte receptora aplica la misma clave secreta para acceder a los datos que se llama descifrar.

Symmetric Encryption funciona con el algoritmo RSA RC4 que contiene la base para Microsoft Point-to-Point Encryption, el algoritmo internacional de cifrado de datos, el estándar de cifrado de datos.

Comprendamos lo esencial de los esquemas de cifrado:

Algoritmo de descifrado

El algoritmo de descifrado es parte del algoritmo de cifrado que se realiza a la inversa. Funciona con texto cifrado junto con la clave secreta para originar el mensaje.

Texto sin formato

Es un simple mensaje de texto sobre el que se pone un algoritmo.

Llave secreta

Secret Key es una entrada para el algoritmo que los identifica fácilmente como el resultado de datos cifrados.

Texto cifrado

El texto cifrado es un texto encriptado o codificado que se genera al colocar el algoritmo en el mensaje de texto sin formato con la ayuda de la clave secreta.

Algoritmo de cifrado

Trabaja en operaciones matemáticas para obtener las sustituciones y alteraciones al texto básico.

¿Qué es el cifrado asimétrico?

Lea también: ¿Están los datos gubernamentales y militares a salvo de los ataques cibernéticos?

El cifrado asimétrico también se conoce como cifrado de clave pública. En este cifrado, se utilizan dos claves relacionadas matemáticamente. Uno cifra los mensajes y otro lo descifra. Estas dos llaves hacen un par. Cifrado de clave pública almacena el cifrado de datos y la validación de las identidades de ambas partes. Se dice que es más seguro que el cifrado simétrico, sin embargo, es más lento en términos de cómputo.

El cifrado asimétrico consta de seis partes importantes:

Algoritmo de cifrado

Ejecuta operaciones matemáticas para manejar intercambios y transformaciones al texto sin formato

Texto sin formato

Texto al que se aplica el algoritmo.

Texto cifrado

Mensaje cifrado generado mediante el uso de un algoritmo para texto sin formato mediante clave

Claves públicas y privadas

Par de claves, una se usa para el cifrado y otra para el descifrado.

Algoritmo de descifrado

Genera texto cifrado y hace coincidir la clave para obtener texto sin formato.

¿Cómo funciona el cifrado en el cifrado asimétrico?

El cifrado asimétrico utiliza los siguientes pasos para cifrar:

Paso 1: el cifrado comienza cambiando el texto a un código pre-hash. El código es generado por una fórmula matemática.

Paso 2: Luego, este código pre-hash es encriptado por el software con la ayuda de la clave privada del remitente.

Paso 3: Ahora, utilizando el algoritmo del software, se generaría una clave privada.

Paso 4: El mensaje y el código pre-hash encriptado se encriptan nuevamente utilizando la clave privada del remitente.

Paso 5: Ahora, el remitente del mensaje necesita recuperar la clave pública del destinatario.

Paso 6: el último paso es cifrar la clave secreta con la clave pública del destinatario para que solo el destinatario pueda descifrarla con la clave privada.

¿Cómo funciona el descifrado en el cifrado asimétrico?

El descifrado se puede realizar mediante los siguientes pasos:

Paso 1: el receptor necesita usar la clave privada para el descifrado.

Paso 2: necesita tanto la clave secreta como la clave privada para descifrar los códigos encriptados y obtener la información encriptada.

Paso 3: el receptor recupera la clave pública del remitente, que es esencial para descifrar el código pre-hash. La clave pública es importante para confirmar la identidad de los remitentes.

Paso 4: el receptor crea un código post-hash. En caso de que el código pos~-hash sea un código pre-hash similar, verifica que los datos no hayan sido modificados.

Cuando está encriptando sus datos, debe asegurarse de que el secreto compartido y la clave privada no se compartan con nadie más. El método de compartir claves debe ser seguro y de fuentes confiables.