Bagaimana Serangan Ransomware Mengganggu Bisnis dan Industri?

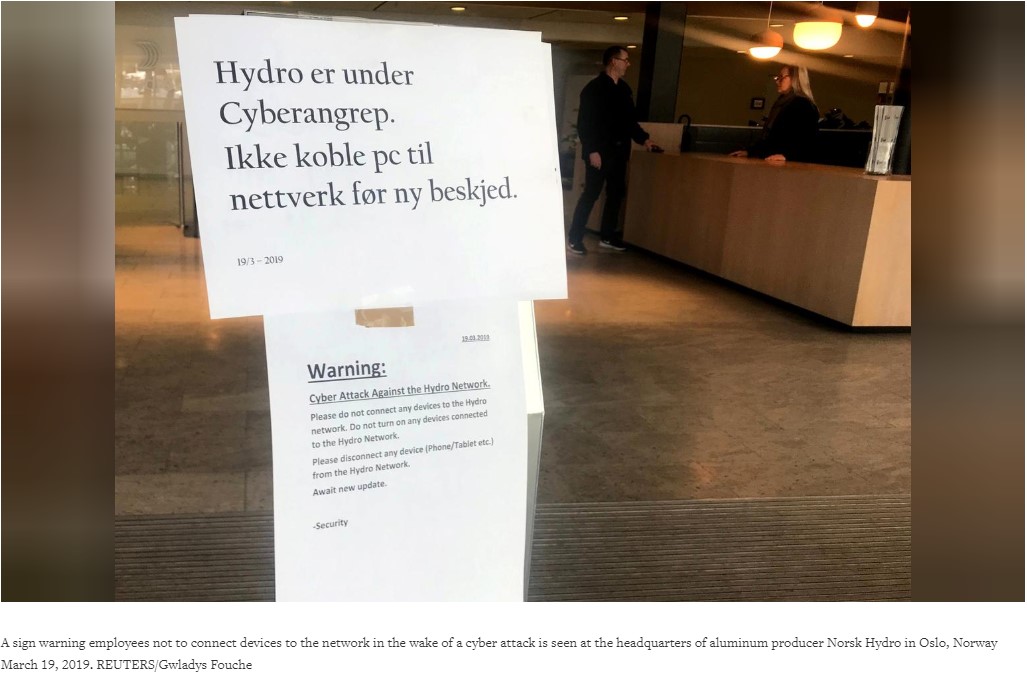

Diterbitkan: 2019-03-25Pada hari Selasa, 19 Maret salah satu produsen aluminium terbesar di dunia, Norsk Hydro melawan serangan ransomware.

Karena pabrik perusahaan mana yang berbasis di AS, ekstrusi logam, dan pabrik produk canai lainnya yang mengubah aluminium ingot menjadi roda gigi, mesin untuk pembangun, pembuat mobil, dan industri lainnya harus ditutup. Situasi sekarang terkendali, karena perusahaan memiliki rencana cadangan yang baik. Selain itu, perusahaan mengalihkan operasi pabrik peleburan berukuran besar di Norwegia ke manual.

Dalam sebuah pernyataan yang diposting di Facebook perusahaan mengatakan: "Hydro bekerja untuk menahan dan menetralisir serangan itu, tetapi belum mengetahui sepenuhnya situasinya."

<blockquote class=”twitter-tweet” data-lang=”en”><p lang=”en” dir=”ltr”>Mereka telah memberi tahu pasar saham bahwa mereka telah melakukan operasi manual. Ada yang tahu apa kesepakatannya?</p>— Kevin Beaumont ??️ (@GossiTheDog) <a href=”https://twitter.com/GossiTheDog/status/1107928639612555265?ref_src=twsrc%5Etfw”>19 Maret 2019</a></blockquote>

<script async src=”https://platform.twitter.com/widgets.js” charset=”utf-8″></script>

Dengan serangan yang membakar pertanyaan seperti bagaimana ransomware masuk ke sistem perusahaan, cara kerjanya, apa namanya, apa yang harus dilakukan untuk tetap aman berdiri .

Jawabannya tidak sulit ditemukan.

Saat Anda membaca lebih lanjut, Anda akan mendapatkan informasi tentang ransomware, bagaimana ia mengeksploitasi sistem dan banyak lagi.

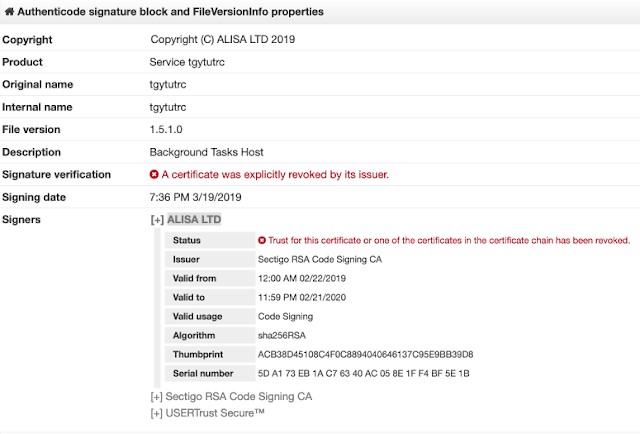

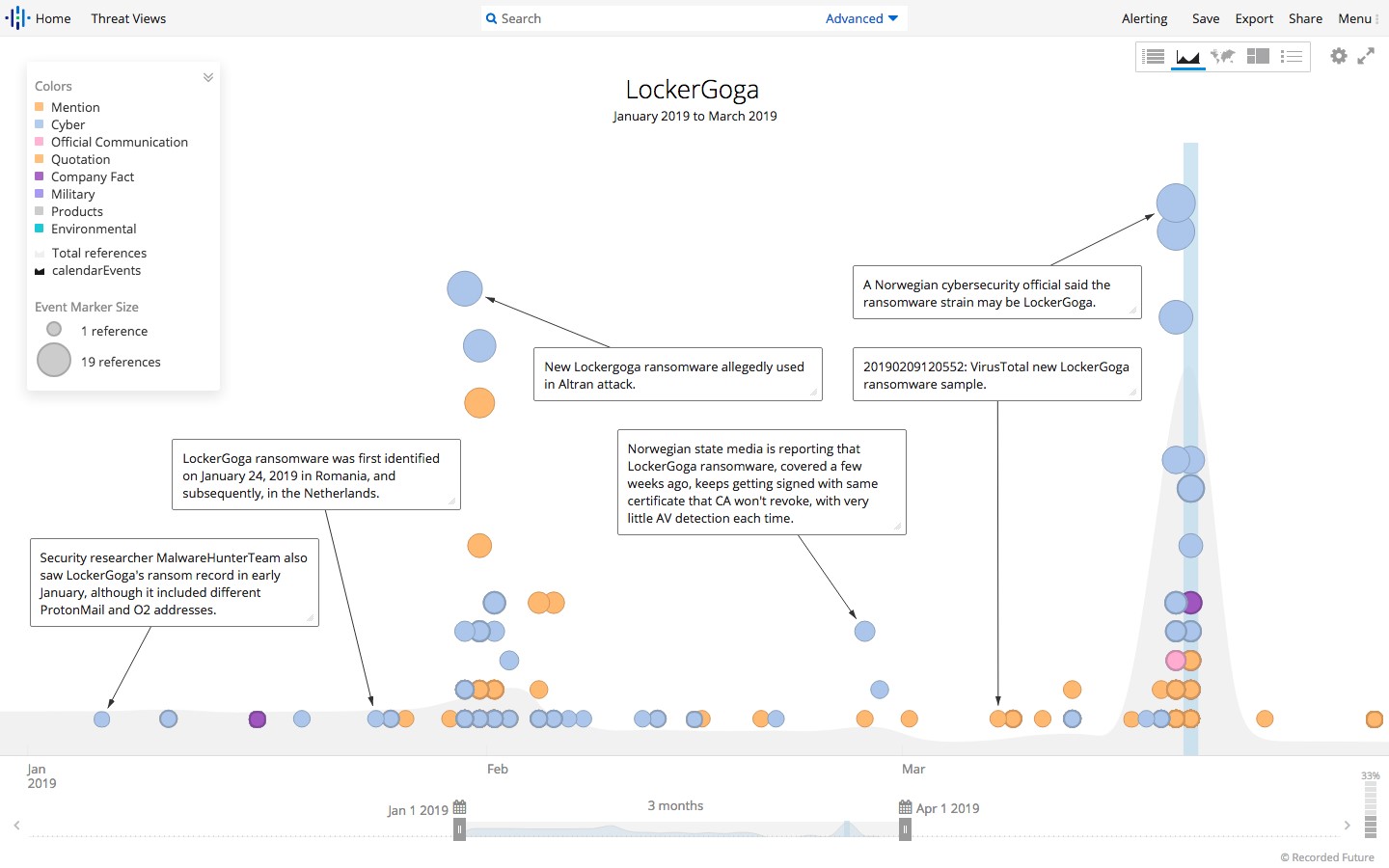

Hal pertama yang pertama, menurut Otoritas Keamanan Nasional Norwegia (NNSA) penyerang menggunakan ransomware yang disebut LockerGoga.

Untuk mengirimkan ransomware ke titik akhir, layanan Active Directory milik perusahaan digunakan untuk melawannya.

Ini bukan pertama kalinya ransomware ini muncul. LockerGoga digunakan untuk menyerang dan memeras uang dari perusahaan teknik Prancis Altran Technologies pada Januari.

“LockerGoga hanya digunakan dalam serangan bertarget terbatas. Itu tidak memiliki 'penyebar', tidak seperti WannaCry atau NotPetya. Itu harus dikerahkan oleh penyerang yang sudah memiliki akses admin, ”kata Beaumont melalui Twitter.

Bagaimana penyerang dapat mengakses situs admin?

Saat ini mendapatkan akses ke situs admin bukanlah masalah besar. Peretas menggunakan pendekatan yang paling umum yaitu mereka memperoleh kredensial protokol desktop jarak jauh yang dipaksakan dari pasar kejahatan dunia maya. Dengan bantuan kredensial ini, mereka dengan mudah masuk ke jaringan organisasi, mempelajarinya, dan menyerang sistem untuk mendapatkan data sensitif, bahkan sebelum menggunakan ransomware untuk monetisasi.

Apa itu LockerGoga dan Bagaimana Cara Kerjanya?

LockerGoga adalah jenis ransomware baru yang mengenkripsi file komputer dan meminta tebusan untuk mendekripsinya. Ransomware ini mengenkripsi file DLL dan diinstal secara manual. Penyerang di belakangnya kebanyakan menggunakan Active Directory untuk menyebarkan ransomware.

Dalam kasus Norsk Hydro, diduga bahwa kampanye phishing digunakan untuk menyebarkan LockerGoga. Plus, pada saat penulisan tidak ada alat dekripsi yang tersedia untuk LockerGoga. Pertahanan terbaik terhadap ransomware adalah kehati-hatian, kepatuhan terhadap serangan phishing dan menjalankan antivirus yang diperbarui dan perlindungan titik akhir lainnya.

Bagaimana LockerGoga Bekerja?

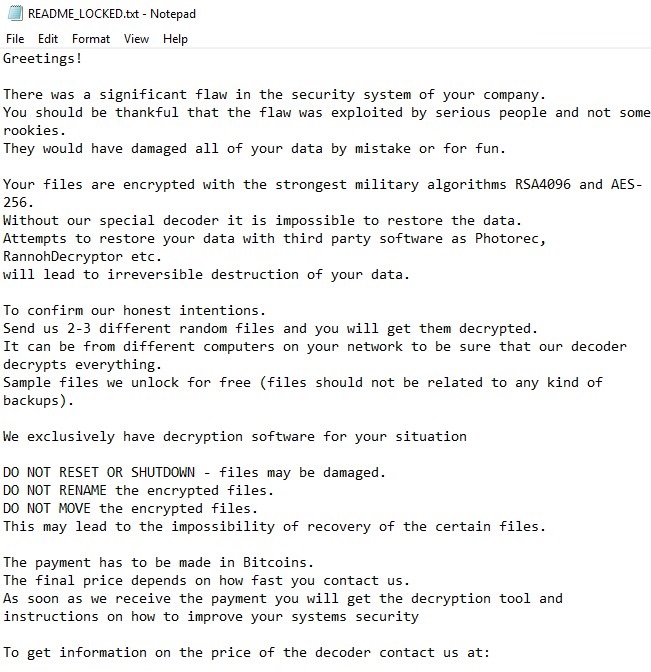

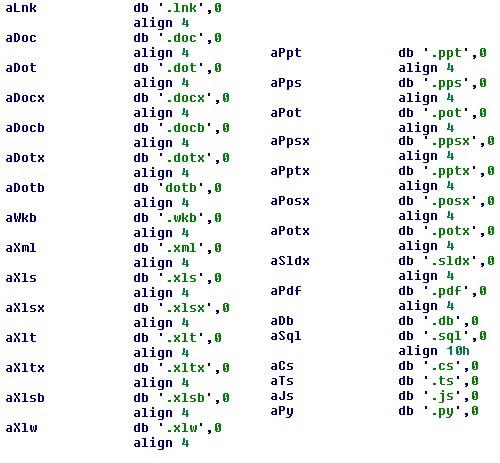

Penyerang di belakang LockerGoga menggunakan pendekatan klasik yaitu malware mengenkripsi file dengan ekstensi yang ditargetkan dan kemudian meninggalkan catatan tebusan seperti dalam kasus Ryuk, SamSam

Setelah diinstal, itu mengubah akun pengguna dengan mengubah kata sandi mereka dan mencoba untuk keluar dari pengguna yang masuk untuk memindahkan dirinya sendiri di folder temp dan mengganti namanya sendiri melalui baris perintah. Plus, LockerGoga juga mengenkripsi isi direktori Recycle Bin korban. Karakteristik lain yang menarik dari malware ini adalah, ia mengenkripsi setiap file secara individual dan setiap file dienkripsi berikut kunci registri yang dimodifikasi: ( HKEY_CURRENT_USER\SOFTWARE\Microsoft\RestartManager\Session00{01-20}.

Biasanya ransomware tidak melakukan ini karena overhead dibuat dan ini merupakan pendekatan yang tidak kompeten.

Plus, C&C, DNS beaconing, dll. tidak ditambahkan ke kode malware, oleh karena itu asumsinya adalah maksud LockerGoga adalah gangguan, bukan mata-mata.

Setelah mengenkripsi file, LockerGoga meninggalkan catatan tebusan berikut dalam file .txt.

Selain itu, hal menarik lainnya tentang LockerGoga adalah catatan tebusan tidak menyertakan alamat dompet untuk dompet Bitcoin atau Monero. Ini hanya mencakup dua alamat email untuk menghubungi distributor malware. Plus, untuk meningkatkan kemungkinan menerima tebusan, penyerang menawarkan untuk mendekripsi sejumlah kecil file terenkripsi secara gratis.

Bagaimana cara mengetahui apakah Anda terinfeksi LockerGoga?

Karena file yang ditargetkan dienkripsi dan ".locked" ekstensi file ditambahkan di akhir nama file, Anda dapat mengidentifikasi bahwa Anda terinfeksi.

Apa yang kita pelajari dari jenis serangan ini?

Pertama dan terpenting, serangan pembuat masalah ini tidak menargetkan segmen tertentu. Perorangan, perusahaan

Juga, membayar uang tebusan bukanlah solusi, karena imbalannya hanya akan membantu penyerang untuk merancang malware yang lebih canggih. Juga, mengetahui bahwa mereka akan dibayar, penjahat akan didorong untuk menyerang.

Contoh serangan ransomware yang menghancurkan:

Serangan NotPetya mengakibatkan kerugian $ 10 miliar pada perusahaan rantai pasokan

Bagaimana tetap aman melawan LockerGoga

Dengan mengikuti praktik tertentu ini, Anda dapat tetap aman dari ransomware seperti LockerGoga:

- Ambil cadangan file secara teratur dan pastikan cadangannya berfungsi

- Selalu perbarui sistem, aplikasi keamanan, dan perangkat lunak lainnya. Plus, tambal sistem yang belum ditambal

- Menerapkan kategorisasi data dan segmentasi jaringan untuk meminimalkan paparan data sensitif.

- Nonaktifkan komponen pihak ketiga karena dapat digunakan sebagai titik masuk.

- Hindari perubahan yang tidak diundang dalam sistem, terapkan lapisan keamanan tambahan seperti pemantauan perilaku dan kontrol aplikasi

- Mendidik karyawan untuk menerapkan keamanan di tempat kerja. Selain itu, beri tahu mereka tentang cara mengidentifikasi email phishing dan scam

Bungkus:

Data adalah sumber daya yang berharga, bagi individu, organisasi, dan penyerang. Baik itu gambar atau dokumen perusahaan, semuanya berharga. Oleh karena itu, kita perlu melindunginya. Penjahat dunia maya mengawasinya untuk mencurinya dan menghasilkan uang. Satu kesalahan konyol dari pihak kami dapat menyebabkan kerusakan parah.

Frekuensi serangan ransomware selama beberapa tahun terakhir telah meningkat, dan tidak hanya digunakan untuk menghasilkan keuntungan, tetapi juga digunakan untuk mengganggu operasi jaringan, dan untuk menyembunyikan jejak. LockerGoga menjadi jenis baru mungkin kurang canggih, tetapi ini adalah contoh lain bagaimana ransomware dapat menyebabkan kerusakan ketika dimanfaatkan terhadap organisasi atau individu. Oleh karena itu, berhati-hatilah dan tetap aman. Untuk mempertahankan diri dari serangan ransomware, selalu ambil cadangan data penting dan perbarui sistem.

Kami harap Anda menyukai artikel ini dan ingin Anda terus mengikuti kami untuk berita keamanan terbaru. Berlangganan TweakLibrary, dengan menekan ikon lonceng akan membantu Anda menerima pemberitahuan dan tetap terhubung dengan kami. Beri kami komentar di bagian di bawah ini.