In che modo un attacco ransomware interrompe le aziende e le industrie?

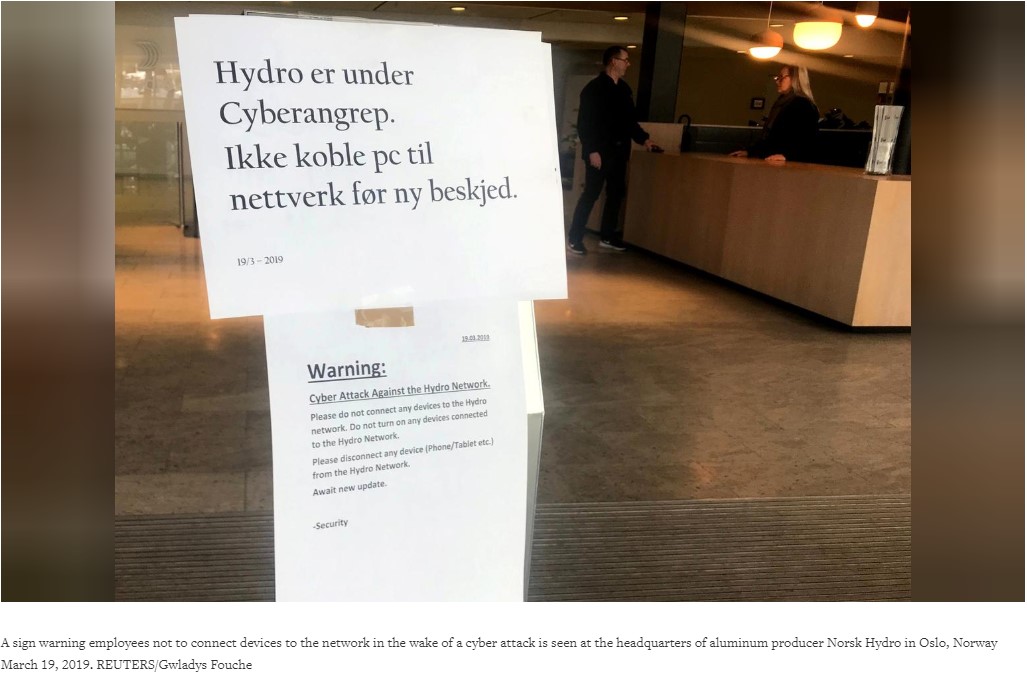

Pubblicato: 2019-03-25Martedì 19 marzo uno dei maggiori produttori di alluminio al mondo, Norsk Hydro, combatte l'attacco ransomware.

A causa della quale gli impianti dell'azienda con sede negli Stati Uniti, gli estrusi di metalli e altri impianti di prodotti laminati che trasformavano i lingotti di alluminio in ingranaggi, i macchinari per i costruttori, i produttori di automobili e altre industrie hanno dovuto chiudere. La situazione è ora sotto controllo, poiché l'azienda aveva dei buoni piani di riserva. Inoltre, l'azienda ha spostato le operazioni delle sue fonderie di grandi dimensioni in Norvegia a quelle manuali.

In una dichiarazione pubblicata su Facebook la società ha dichiarato: "Hydro sta lavorando per contenere e neutralizzare l'attacco, ma non conosce ancora l'intera portata della situazione".

<blockquote class=”twitter-tweet” data-lang=”en”><p lang=”en” dir=”ltr”>Hanno informato il mercato azionario che sono passati alle operazioni manuali. Qualcuno sa qual è l'accordo?</p>— Kevin Beaumont ??️ (@GossiTheDog) <a href=”https://twitter.com/GossiTheDog/status/1107928639612555265?ref_src=twsrc%5Etfw”>19 marzo 2019</a></blockquote>

<script async src=”https://platform.twitter.com/widgets.js” charset=”utf-8″></script>

Con questo attacco scottante domanda come come il ransomware entra nel sistema dell'azienda, come funziona, come si chiama, cosa fare per rimanere al sicuro si alza .

La cui risposta non è difficile da trovare.

Continuando a leggere otterrai informazioni sul ransomware, su come sfrutta il sistema e altro ancora.

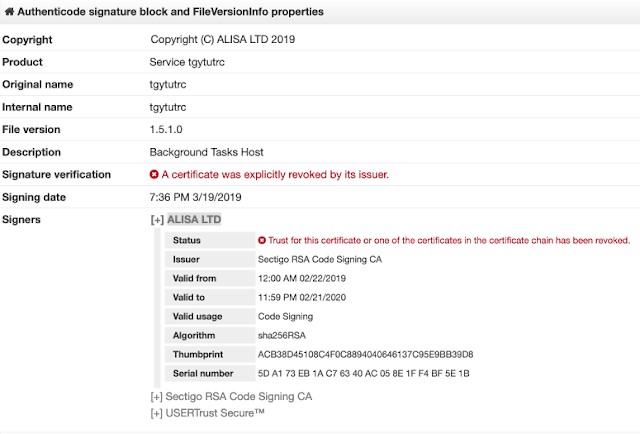

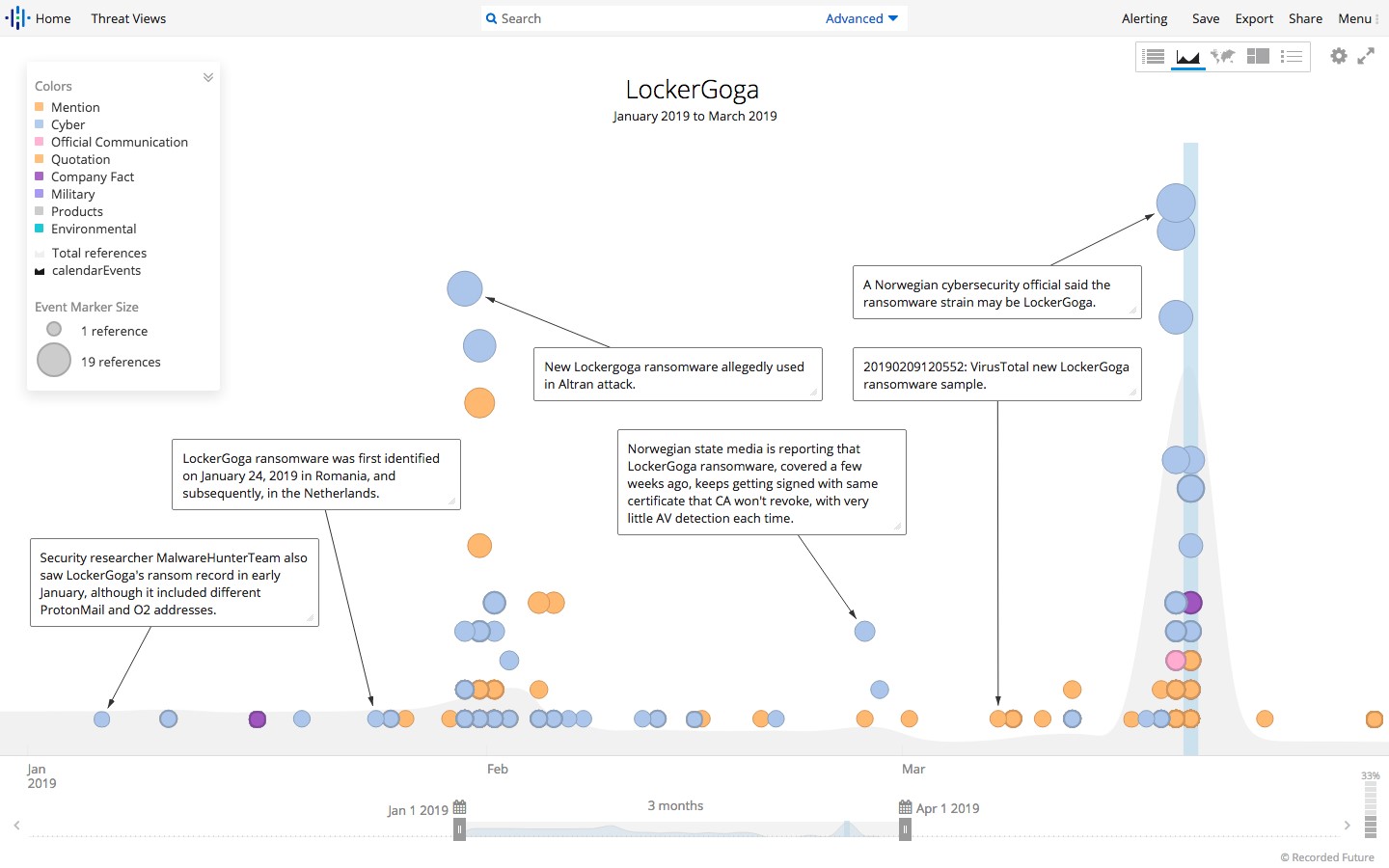

Per prima cosa, secondo l'Autorità per la sicurezza nazionale norvegese (NNSA) gli aggressori hanno utilizzato un ransomware chiamato LockerGoga.

Per fornire il ransomware agli endpoint, è stato utilizzato il servizio Active Directory dell'azienda.

Questa non è la prima volta che questo ransomware è emerso. LockerGoga è stato utilizzato per attaccare ed estorcere denaro alla società di ingegneria francese Altran Technologies a gennaio.

“LockerGoga viene utilizzato solo in attacchi mirati limitati. Non ha uno "spreader", non è come WannaCry o NotPetya. Deve essere implementato da un utente malintenzionato che ha già accesso come amministratore", ha affermato Beaumont tramite Twitter.

In che modo gli aggressori sono riusciti ad accedere ai siti di amministrazione?

In questi giorni ottenere l'accesso ai siti di amministrazione non è un grosso problema. Gli hacker utilizzano l'approccio più comune, ovvero ottengono credenziali del protocollo desktop remoto forzato dai mercati della criminalità informatica. Con l'aiuto di queste credenziali entrano facilmente nella rete dell'organizzazione, la studiano e fanno irruzione nel sistema alla ricerca di dati sensibili, prima ancora di utilizzare il ransomware per la monetizzazione.

Cos'è LockerGoga e come funziona?

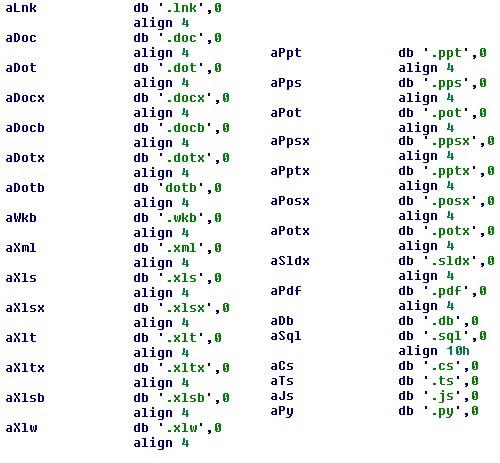

LockerGoga è piuttosto un nuovo ceppo di ransomware che crittografa i file del computer e richiede un riscatto per decrittografarli. Questo ransomware crittografa i file DLL e viene installato manualmente. Gli aggressori dietro di esso utilizzano principalmente Active Directory per diffondere il ransomware.

Nel caso di Norsk Hydro si sospetta che siano state utilizzate campagne di phishing per diffondere LockerGoga. Inoltre, al momento della scrittura non è disponibile alcuno strumento di decrittazione per LockerGoga. La migliore difesa contro il ransomware è la cautela, l'osservanza contro gli attacchi di phishing e l'esecuzione di antivirus aggiornati e altre protezioni degli endpoint.

Come funziona LockerGoga?

Gli aggressori dietro LockerGoga utilizzano l'approccio classico, ovvero il malware crittografa i file con estensione mirata e quindi lascia una richiesta di riscatto come nel caso di Ryuk, SamSam

Una volta installato, altera gli account utente modificando le loro password e tenta di disconnettere gli utenti registrati per trasferirsi nella cartella temporanea e rinominarsi tramite riga di comando. Inoltre, LockerGoga crittografa anche il contenuto della directory Cestino della vittima. Un'altra caratteristica interessante di questo malware è che crittografa ogni file individualmente e ogni file viene crittografato in seguito alla modifica della chiave di registro: ( HKEY_CURRENT_USER\SOFTWARE\Microsoft\RestartManager\Session00{01-20}.

Di solito il ransomware non lo fa poiché vengono creati costi generali ed è un approccio incompetente.

Inoltre, C&C, beaconing DNS, ecc. non vengono aggiunti al codice malware, quindi si presume che le intenzioni di LockerGoga siano di disturbo, piuttosto che di spionaggio.

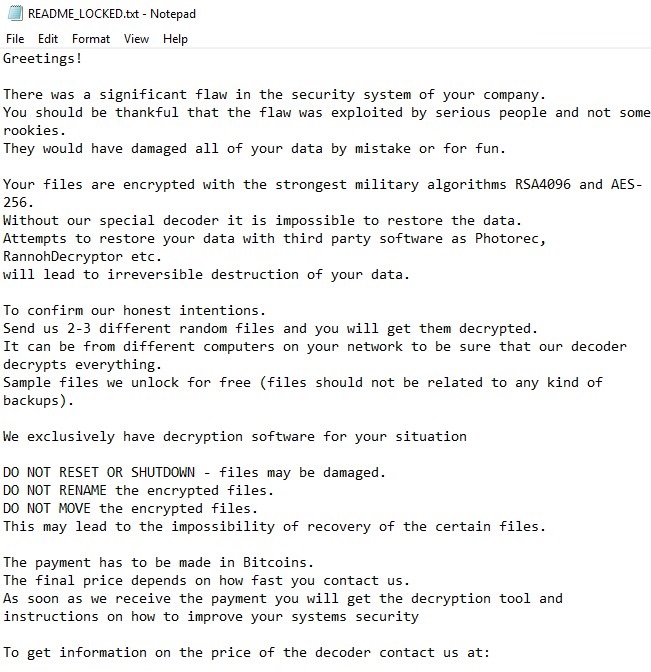

Dopo aver crittografato i file, LockerGoga lascia la richiesta di riscatto in un file .txt.

Oltre a questo, un'altra cosa interessante di LockerGoga è che la richiesta di riscatto non include l'indirizzo del portafoglio per il portafoglio Bitcoin o Monero. Include semplicemente due indirizzi e-mail per contattare il distributore di malware. Inoltre, per aumentare la probabilità di ricevere un riscatto, gli aggressori offrono di decrittografare gratuitamente un piccolo numero di file crittografati.

Come sapere se sei stato infettato da LockerGoga?

Poiché i file di destinazione sono crittografati e ".bloccato" l'estensione del file viene aggiunta alla fine del nome del file, puoi identificare che sei infetto.

Cosa impariamo da questi tipi di attacchi?

Innanzitutto, questi attacchi provocatori di problemi non prendono di mira alcun segmento specifico. Privati, aziende

Inoltre, pagare un riscatto non è una soluzione, perché il guadagno aiuterà solo l'attaccante a progettare malware più avanzati. Inoltre, sapendo che saranno pagati, i criminali saranno incoraggiati ad attaccare.

Esempi di attacchi ransomware devastanti:

L'attacco di NotPetya ha provocato danni per 10 miliardi di dollari alle società della catena di approvvigionamento

Come stare al sicuro contro LockerGoga

Seguendo queste determinate pratiche, puoi rimanere al sicuro da ransomware come LockerGoga:

- Esegui backup regolari dei file e assicurati che disponga di backup funzionanti

- Tieni sempre aggiornati il sistema, le applicazioni di sicurezza e altri software. Inoltre, patch per sistemi senza patch

- Implementa la categorizzazione dei dati e la segmentazione della rete per ridurre al minimo l'esposizione dei dati sensibili.

- Disabilita i componenti di terze parti in quanto possono essere utilizzati come punti di ingresso.

- Evita modifiche indesiderate nel sistema, implementa un ulteriore livello di sicurezza come il monitoraggio del comportamento e il controllo delle applicazioni

- Educare i dipendenti a implementare la sicurezza sul posto di lavoro. Inoltre, informali sui modi per identificare le e-mail di phishing e truffa

Incartare:

I dati sono una risorsa preziosa, per individui, organizzazioni e aggressori. Che si tratti di un'immagine o di un documento aziendale, tutti sono preziosi. Pertanto, dobbiamo proteggerlo. I criminali informatici lo tengono d'occhio per rubarlo e fare soldi. Uno stupido errore da parte nostra può portare a gravi danni.

La frequenza degli attacchi ransomware negli ultimi anni è aumentata e non solo viene utilizzato per generare profitti, ma anche per interrompere le operazioni della rete e per nascondere le tracce. LockerGoga è un nuovo ceppo potrebbe non essere sofisticato, ma è un altro esempio di come un ransomware possa causare danni se sfruttato contro un'organizzazione o un individuo. Pertanto, sii prudente e stai al sicuro. Per difenderti dagli attacchi ransomware fai sempre un backup dei dati importanti e mantieni aggiornato il sistema.

Ci auguriamo che l'articolo ti sia piaciuto e desideriamo che tu rimanga sintonizzato con noi per le ultime notizie sulla sicurezza. Iscriversi a TweakLibrary, premendo l'icona della campana ti aiuterà a ricevere notifiche e rimanere sintonizzato con noi. Lasciaci un commento nella sezione sottostante.