Как атаки программ-вымогателей разрушают бизнес и отрасли?

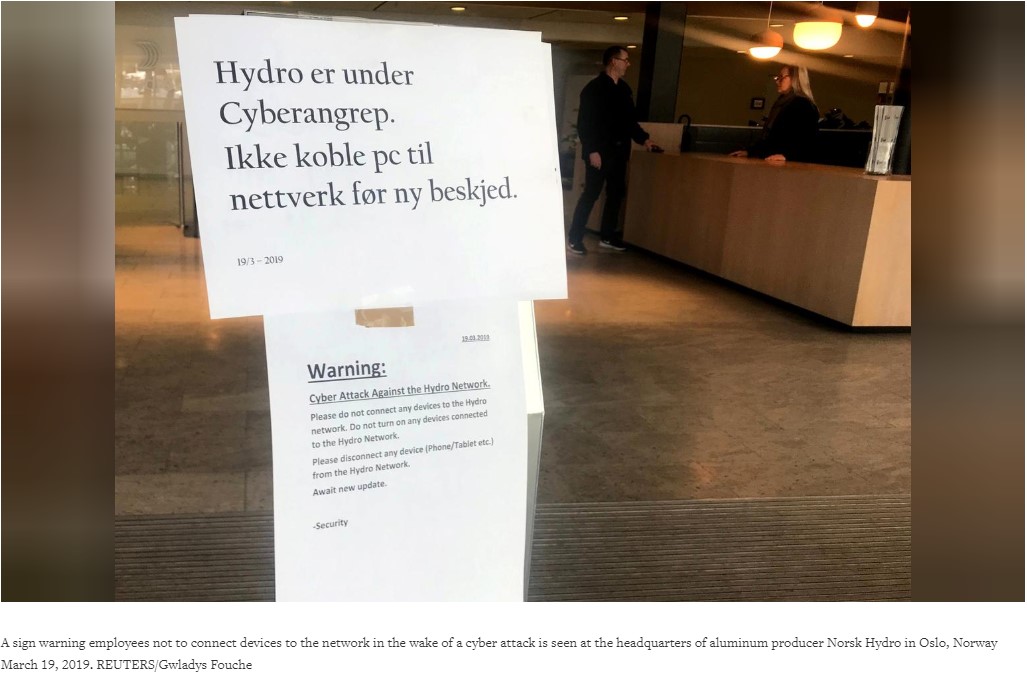

Опубликовано: 2019-03-25Во вторник, 19 марта , один из крупнейших в мире производителей алюминия Norsk Hydro борется с атакой программ-вымогателей.

Из-за чего американские заводы компании, предприятия по производству металлопрофиля и другого проката, которые перерабатывали алюминиевые слитки в шестерни, машины для строителей, автомобилестроителей и других отраслей промышленности, были вынуждены закрыться. Сейчас ситуация под контролем, так как у компании были хорошие запасные планы. Более того, компания перевела на ручной режим работы своих крупногабаритных плавильных заводов в Норвегии.

В заявлении, размещенном в Facebook, компания сообщила: «Hydro работает над сдерживанием и нейтрализацией атаки, но пока не знает всех масштабов ситуации».

<blockquote class="twitter-tweet" data-lang="en"><p lang="en" dir="ltr">Они сообщили фондовому рынку, что перешли к ручным операциям. Кто-нибудь знает, в чем дело?</p>— Кевин Бомонт?

<script async src="https://platform.twitter.com/widgets.js" charset="utf-8"></script>

В связи с этой атакой встает животрепещущий вопрос, например , как программа-вымогатель проникает в систему компании, как она работает, как она называется и что делать, чтобы оставаться в безопасности .

Ответ на который нетрудно найти.

Читая дальше, вы будете получать информацию о программах-вымогателях, о том, как они используют систему, и многом другом.

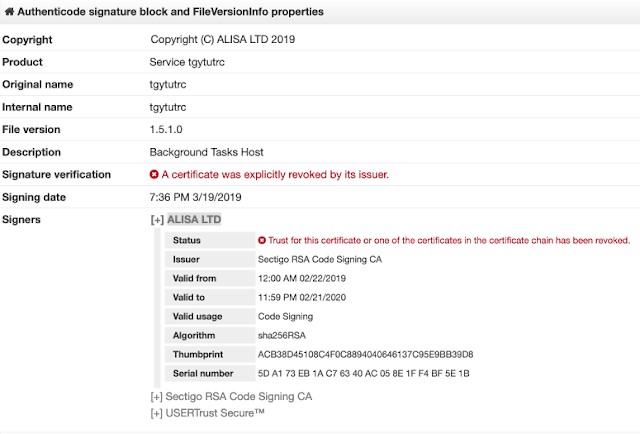

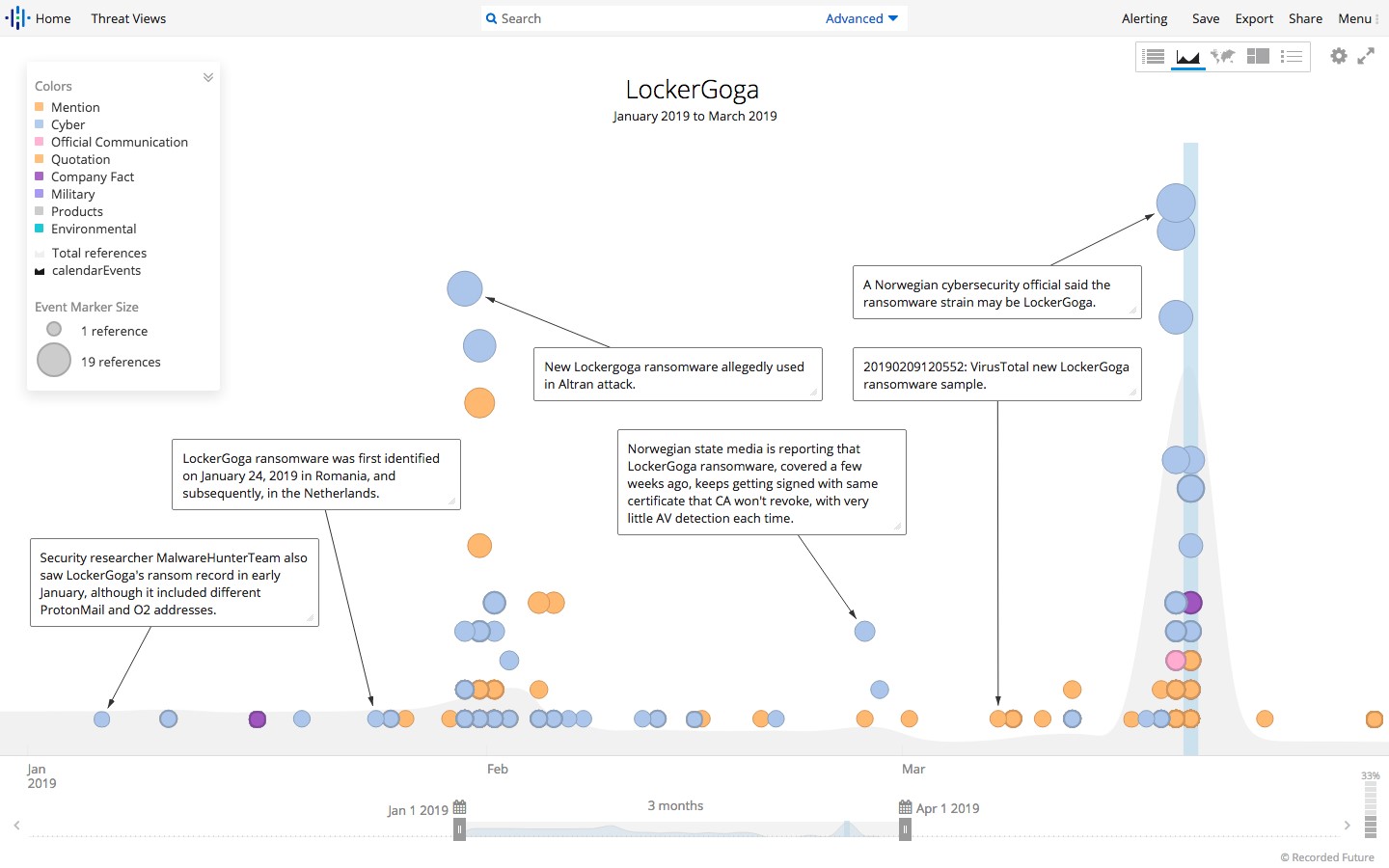

Прежде всего, по данным Управления национальной безопасности Норвегии (NNSA), злоумышленники использовали программу-вымогатель под названием LockerGoga.

Для доставки вымогателя на конечные точки против него использовалась собственная служба Active Directory компании.

Это не первый раз, когда эта программа-вымогатель всплывает на поверхность. LockerGoga использовался для атаки и вымогательства денег у французской инженерной фирмы Altran Technologies в январе.

«LockerGoga используется только в ограниченных целевых атаках. У него нет «распространителя», он не такой, как WannaCry или NotPetya. Его должен развернуть злоумышленник, у которого уже есть доступ администратора», — сказал Бомонт в Twitter.

Как злоумышленники смогли получить доступ к административным сайтам?

В наши дни получить доступ к административным сайтам не составляет большого труда. Хакеры используют наиболее распространенный подход, т. е. они получают учетные данные протокола удаленного рабочего стола методом грубой силы на рынках киберпреступности. С помощью этих учетных данных они легко входят в сеть организации, изучают ее и совершают набеги на систему в поисках конфиденциальных данных, прежде чем даже использовать программы-вымогатели для монетизации.

Что такое LockerGoga и как это работает?

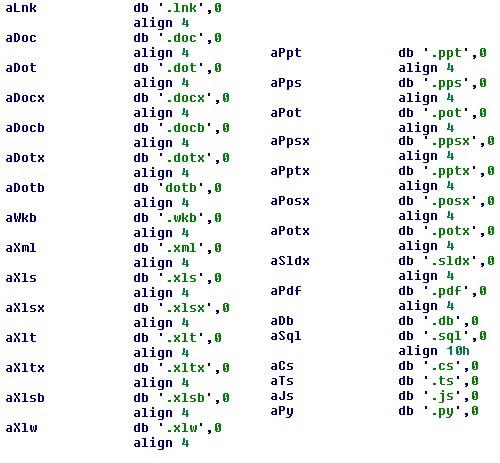

LockerGoga — довольно новая разновидность программы-вымогателя, которая шифрует компьютерные файлы и требует выкуп за их расшифровку. Этот вымогатель шифрует файлы DLL и устанавливается вручную. Злоумышленники, стоящие за ним, в основном используют Active Directory для распространения программ-вымогателей.

В случае с Norsk Hydro подозревают, что для распространения LockerGoga использовались фишинговые кампании. Кроме того, на момент написания статьи для LockerGoga не было инструмента для расшифровки. Лучшая защита от программ-вымогателей — это осторожность, соблюдение мер против фишинговых атак и использование обновленного антивируса и других средств защиты конечных точек.

Как работает LockerGoga?

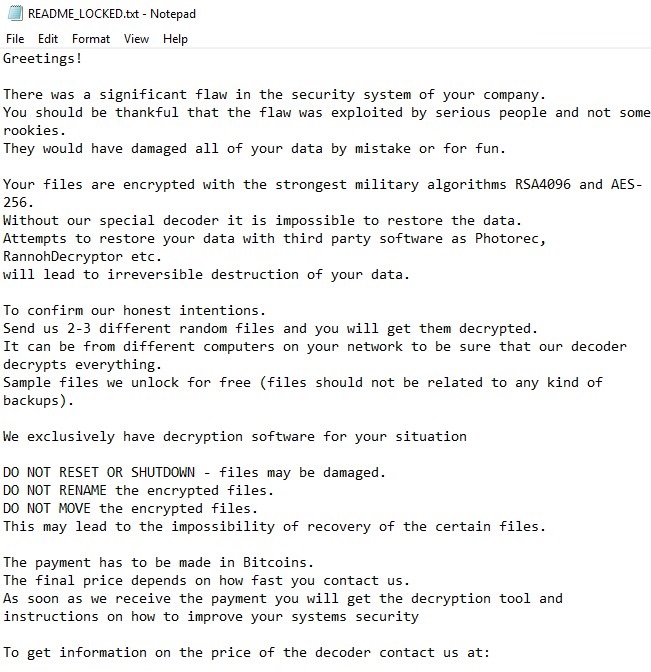

Злоумышленники, стоящие за LockerGoga, используют классический подход: вредоносное ПО шифрует файлы с целевым расширением, а затем оставляет записку о выкупе, как в случае Ryuk, SamSam.

После установки он изменяет учетные записи пользователей, меняя их пароли, и пытается выйти из системы вошедших в систему пользователей, чтобы переместить себя во временную папку и переименовать себя через командную строку. Кроме того, LockerGoga также шифрует содержимое каталога корзины жертвы. Еще одна интересная особенность этой вредоносной программы заключается в том, что она шифрует каждый файл отдельно, и каждый файл шифруется после изменения ключа реестра: ( HKEY_CURRENT_USER\SOFTWARE\Microsoft\RestartManager\Session00{01-20}.

Обычно программы-вымогатели этого не делают, поскольку создаются накладные расходы, и это некомпетентный подход.

Кроме того, C&C, DNS-маяки и т. д. не добавляются в код вредоносного ПО, поэтому предполагается, что намерения LockerGoga — нарушение работы, а не шпионаж.

После шифрования файлов LockerGoga оставляет следующую записку о выкупе в файле .txt.

Помимо этого, еще одна интересная особенность LockerGoga заключается в том, что в примечании о выкупе не указан адрес кошелька для биткойнов или кошелька Monero. Он просто включает два адреса электронной почты для связи с распространителем вредоносных программ. Кроме того, для увеличения вероятности получения выкупа злоумышленники предлагают бесплатно расшифровать небольшое количество зашифрованных файлов.

Как узнать, заражены ли вы LockerGoga?

Поскольку целевые файлы зашифрованы и в конце имени файла добавляется расширение «.locked», вы можете определить, что заражены.

Что мы узнаем из этих типов атак?

Прежде всего, эти атаки, создающие проблемы, не нацелены на какой-либо конкретный сегмент. Частные лица, компании

Кроме того, выплата выкупа не является решением, потому что выплата только поможет злоумышленнику разработать более сложное вредоносное ПО. Также, зная, что им заплатят, преступник будет поощряться к нападению.

Примеры разрушительных атак программ-вымогателей:

Атака NotPetya привела к ущербу компаний цепочки поставок на 10 миллиардов долларов

Как обезопасить себя от LockerGoga

Следуя этим определенным правилам, вы можете обезопасить себя от таких программ-вымогателей, как LockerGoga:

- Делайте регулярные резервные копии файлов и убедитесь, что у них есть работающие резервные копии.

- Всегда обновляйте систему, приложения безопасности и другое программное обеспечение. Кроме того, исправление непропатченных систем

- Внедрите категоризацию данных и сегментацию сети, чтобы свести к минимуму раскрытие конфиденциальных данных.

- Отключите сторонние компоненты, поскольку они могут использоваться в качестве точек входа.

- Избегайте нежелательных изменений в системе, внедрите дополнительный уровень безопасности, такой как мониторинг поведения и контроль приложений.

- Обучать сотрудников правилам безопасности на рабочем месте. Кроме того, расскажите им о способах выявления фишинговых и мошеннических электронных писем.

Заворачивать:

Данные — ценный ресурс для отдельных лиц, организаций и злоумышленников. Будь то изображение или корпоративный документ, все они ценны. Поэтому мы должны защитить его. Киберпреступники следят за ним, чтобы украсть его и заработать деньги. Одна глупая ошибка с нашей стороны может привести к серьезным убыткам.

Частота атак программ-вымогателей за последние несколько лет увеличилась, и они используются не только для получения прибыли, но также для нарушения работы сети и сокрытия следов. LockerGoga, будучи новым штаммом, может быть несовершенным, но это еще один пример того, как программа-вымогатель может нанести ущерб, когда ее используют против организации или отдельного человека. Поэтому будьте осторожны и берегите себя. Чтобы защитить себя от атаки программ-вымогателей, всегда делайте резервную копию важных данных и обновляйте систему.

Мы надеемся, что вам понравилась статья, и мы хотели бы, чтобы вы оставались с нами, чтобы быть в курсе последних новостей в области безопасности. Подписка на TweakLibrary с помощью значка колокольчика поможет вам получать уведомления и оставаться с нами на связи. Оставьте нам комментарий в разделе ниже.