Cum perturbă atacul ransomware afacerile și industriile?

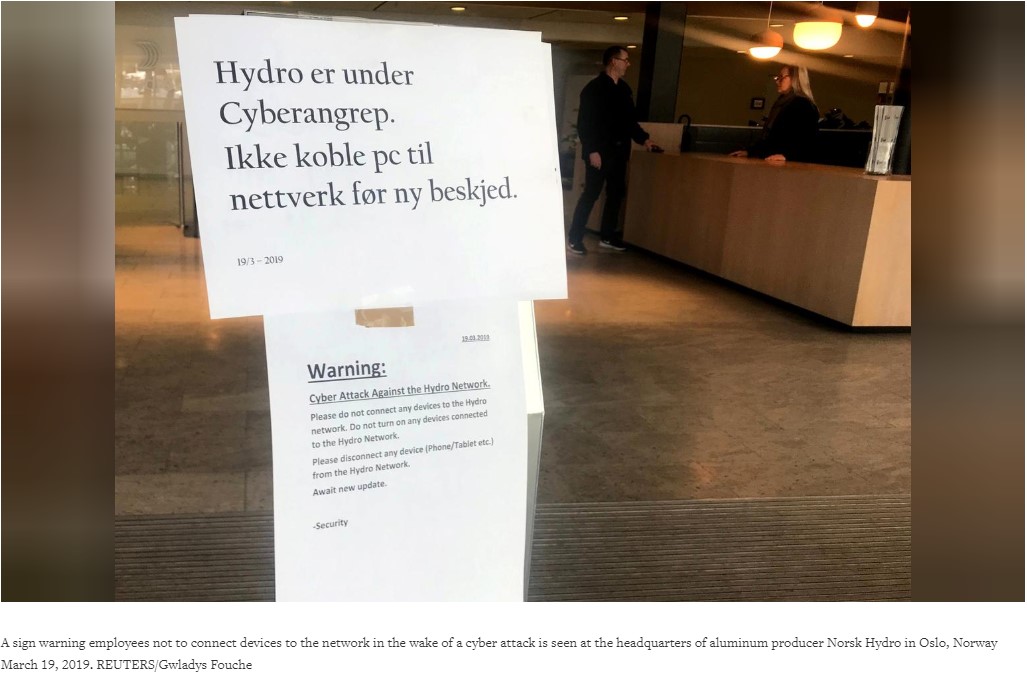

Publicat: 2019-03-25Marți, 19 martie , unul dintre cei mai mari producători de aluminiu din lume, Norsk Hydro luptă împotriva atacului ransomware.

Din cauza căreia fabricile din SUA ale companiei, extrudarea metalelor și alte fabrici de produse laminate care transformau lingourile de aluminiu în roți dințate, mașinile pentru constructori, producătorii de mașini și alte industrii au trebuit să se închidă. Situația este acum sub control, deoarece compania avea planuri bune de rezervă. Mai mult, compania a schimbat operațiunile topitoriilor sale supradimensionate din Norvegia la cele manuale.

Într-o declarație postată pe Facebook, compania a spus: „Hydro lucrează pentru a limita și neutraliza atacul, dar nu cunoaște încă amploarea completă a situației”.

<blockquote class=”twitter-tweet” data-lang=”en”><p lang=”en” dir=”ltr”>Au informat pe bursa că au trecut la operațiuni manuale. Știe cineva care este afacerea?</p>— Kevin Beaumont ??️ (@GossiTheDog) <a href="https://twitter.com/GossiTheDog/status/1107928639612555265?ref_src=twsrc%5Etfw”>19 martie 2019</a></blockquote>

<script async src="https://platform.twitter.com/widgets.js” charset="utf-8″></script>

Cu acest atac, întrebarea arzătoare cum ar fi cum intră ransomware-ul în sistemul companiei, cum funcționează, cum se numește, ce să faci pentru a rămâne în siguranță se ridică .

Răspunsul căruia nu este greu de găsit.

Pe măsură ce citiți mai departe, veți obține informații despre ransomware, cum exploatează sistemul și multe altele.

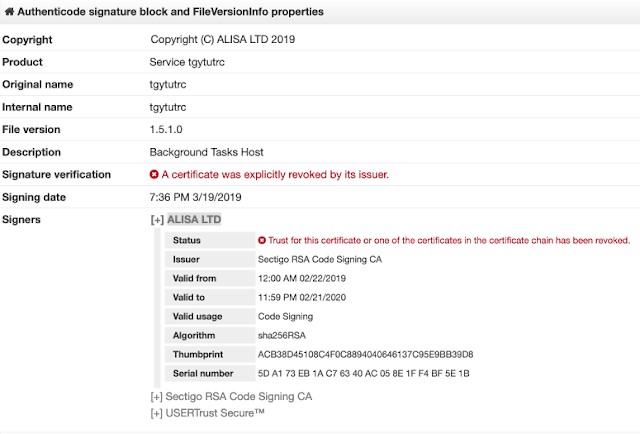

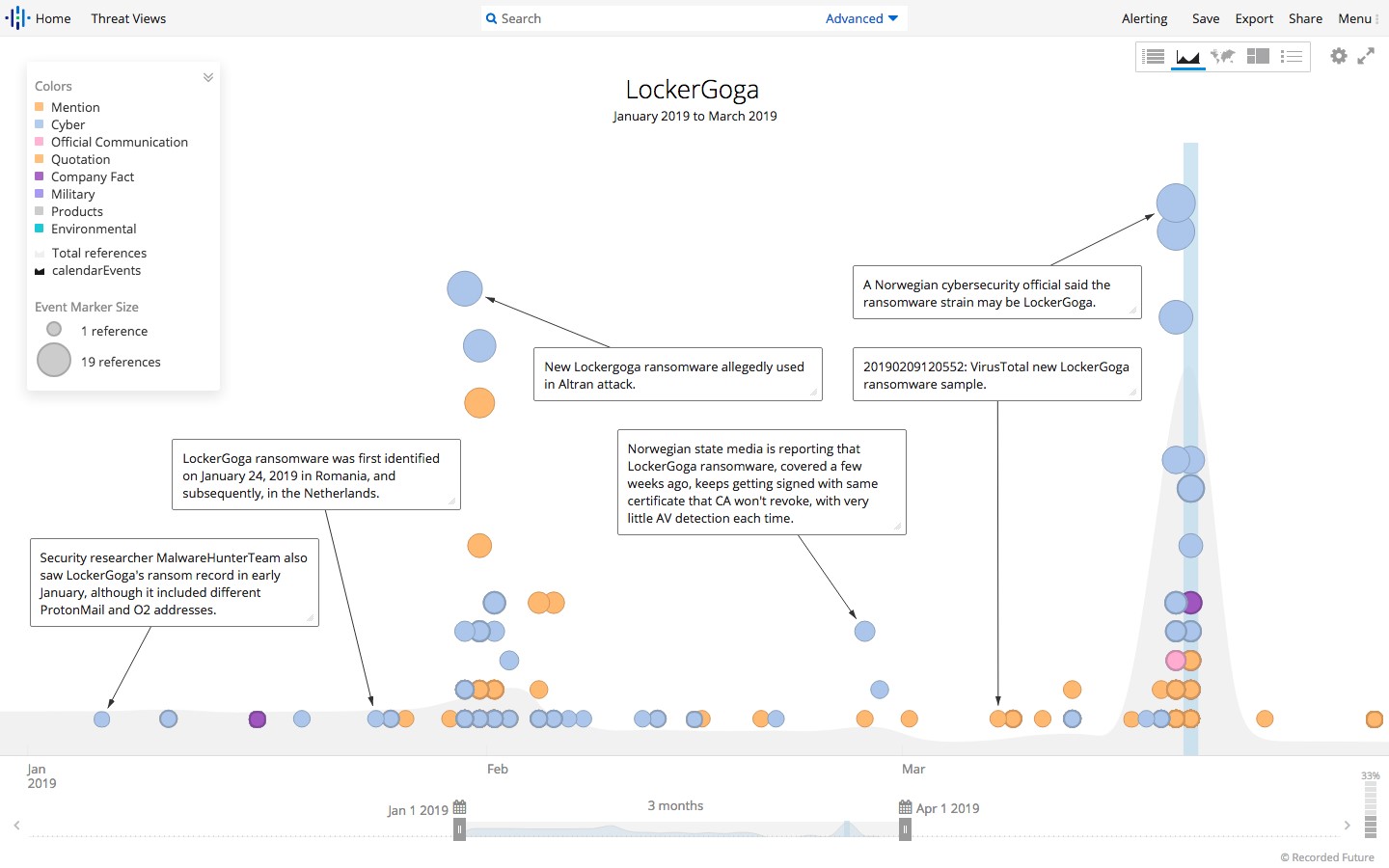

În primul rând, conform Autorității Naționale de Securitate Norvegiană (NNSA), atacatorii au folosit un ransomware numit LockerGoga.

Pentru a livra ransomware-ul către punctele finale, serviciul Active Directory al companiei a fost folosit împotriva acestuia.

Nu este prima dată când apare acest ransomware. LockerGoga a fost folosit pentru a ataca și a stoarce bani de la firma de inginerie franceză Altran Technologies în ianuarie.

„LockerGoga este folosit doar în atacuri limitate direcționate. Nu are un „împrăștiere”, nu este ca WannaCry sau NotPetya. Trebuie să fie implementat de un atacator care are deja acces de administrator”, a spus Beaumont pe Twitter.

Cum au putut atacatorii să acceseze site-urile de administrare?

În zilele noastre, obținerea accesului la site-urile de administrare nu este mare lucru. Hackerii folosesc cea mai comună abordare, adică obțin acreditări brute forțate pentru protocolul desktop de la distanță de pe piețele criminalității cibernetice. Cu ajutorul acestor acreditări, ei intră cu ușurință în rețeaua organizației, o studiază și atacă sistemul pentru date sensibile, înainte chiar de a folosi ransomware pentru monetizare.

Ce este LockerGoga și cum funcționează?

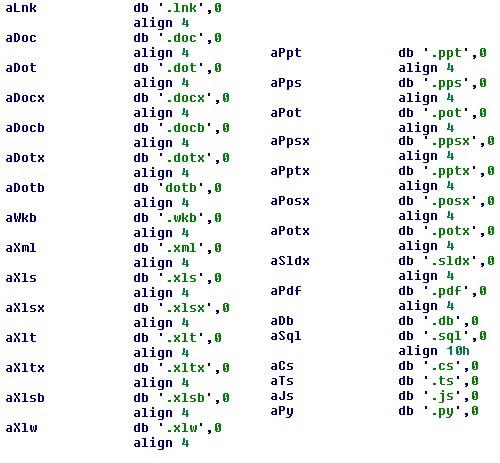

LockerGoga este o tulpină destul de nouă de ransomware care criptează fișierele computerului și solicită răscumpărare pentru a le decripta. Acest ransomware criptează fișierele DLL și este instalat manual. Atacatorii din spatele acestuia folosesc în cea mai mare parte Active Directory pentru a răspândi ransomware.

În cazul Norsk Hydro, se suspectează că au fost folosite campanii de phishing pentru a răspândi LockerGoga. În plus, în momentul scrierii, niciun instrument de decriptare nu este disponibil pentru LockerGoga. Cea mai bună apărare împotriva ransomware-ului este prudența, respectarea atacurilor de tip phishing și a rula antivirus actualizat și alte protecții endpoint.

Cum funcționează LockerGoga?

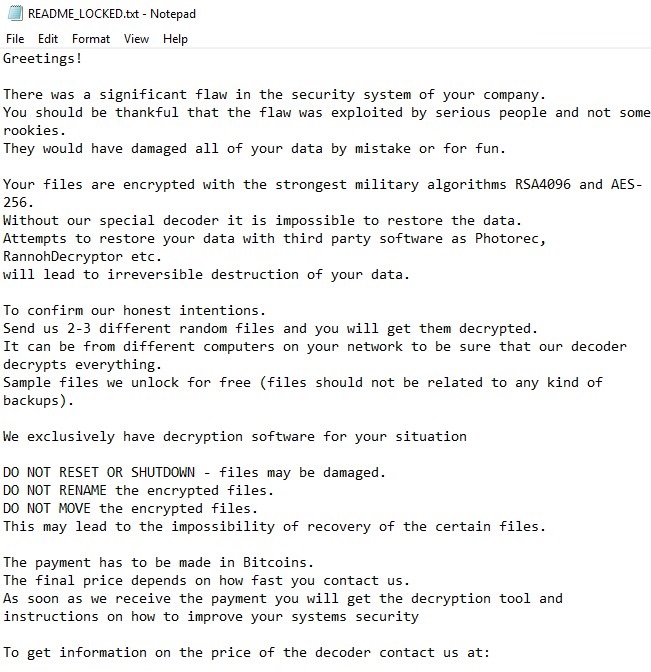

Atacatorii din spatele LockerGoga folosesc o abordare clasică, adică malware-ul criptează fișierele cu extensia vizată și apoi lasă o notă de răscumpărare ca în cazul lui Ryuk, SamSam

Odată instalat, modifică conturile de utilizator prin schimbarea parolelor și încearcă să se deconecteze de utilizatorii autentificați pentru a se muta în folderul temporar și a se redenumi prin linia de comandă. În plus, LockerGoga criptează și conținutul directorului Coș de reciclare al victimei. O altă caracteristică interesantă a acestui malware este că criptează fiecare fișier individual și fiecare fișier este criptat după ce cheia de registry este modificată: ( HKEY_CURRENT_USER\SOFTWARE\Microsoft\RestartManager\Session00{01-20}.

De obicei, ransomware-ul nu face acest lucru, deoarece sunt create cheltuieli generale și este o abordare incompetență.

În plus, C&C, semnalizarea DNS etc. nu sunt adăugate la codul malware, prin urmare se presupune că intențiile LockerGoga sunt întreruperea, mai degrabă decât spionajul.

După criptarea fișierelor, LockerGoga lasă următoarea notă de răscumpărare într-un fișier .txt.

Pe lângă aceasta, un alt lucru interesant despre LockerGoga este că nota de răscumpărare nu include adresa portofelului pentru Bitcoin sau portofelul Monero. Include pur și simplu două adrese de e-mail pentru a contacta distribuitorul de programe malware. În plus, pentru a crește probabilitatea de a primi răscumpărare atacatorii oferă să decripteze un număr mic de fișiere criptate gratuit.

Cum să știi dacă ești infectat cu LockerGoga?

Deoarece fișierele vizate sunt criptate și „.blocat”, extensia de fișier este adăugată la sfârșitul numelui fișierului, puteți identifica că sunteți infectat.

Ce învățăm din aceste tipuri de atacuri?

În primul rând, aceste atacuri care provoacă probleme nu vizează niciun segment anume. Persoane fizice, companii

De asemenea, plata răscumpărării nu este o soluție, deoarece plata va ajuta doar atacatorul să proiecteze programe malware mai avansate. De asemenea, știind că vor fi plătiți, criminalii vor fi încurajați să atace.

Exemple de atacuri devastatoare ransomware:

Atacul NotPetya a dus la pagube de 10 miliarde de dolari companiilor din lanțul de aprovizionare

Cum să fii în siguranță împotriva LockerGoga

Urmând aceste anumite practici, puteți rămâne în siguranță de ransomware precum LockerGoga:

- Faceți o copie de rezervă regulată a fișierelor și asigurați-vă că are copii de rezervă funcționale

- Țineți întotdeauna actualizate sistemul, aplicațiile de securitate și alte programe software. În plus, corectează sistemele nepattchizate

- Implementați clasificarea datelor și segmentarea rețelei pentru a minimiza expunerea datelor sensibile.

- Dezactivați componentele terțelor părți, deoarece pot fi folosite ca puncte de intrare.

- Evitați modificările neinvitate în sistem, implementați un nivel suplimentar de securitate, cum ar fi monitorizarea comportamentului și controlul aplicațiilor

- Educați angajații să implementeze securitatea la locul de muncă. În plus, informați-i despre modalitățile de identificare a e-mailurilor de tip phishing și înșelătorie

Învelire:

Datele sunt o resursă prețuită, pentru indivizi, organizații și atacatori. Indiferent dacă este o imagine sau un document corporativ, toate sunt valoroase. Prin urmare, trebuie să-l protejăm. Criminalii cibernetici sunt cu ochii pe ea pentru a-l fura și a face bani. O greșeală prostească din partea noastră poate duce la pagube grave.

Frecvența atacurilor ransomware în ultimii ani a crescut și nu este folosit doar pentru a genera profit, ci și pentru a perturba operațiunile rețelei și pentru a ascunde urmele. LockerGoga, fiind o tulpină nouă, ar putea lipsi de sofisticare, dar este un alt exemplu al modului în care un ransomware poate provoca daune atunci când este folosit împotriva unei organizații sau a unui individ. Prin urmare, fii precaut și fii în siguranță. Pentru a vă apăra de atacul ransomware, faceți întotdeauna o copie de rezervă a datelor importante și mențineți sistemul actualizat.

Sperăm că ți-a plăcut articolul și dorim să fii la curent cu noi pentru cele mai recente știri despre securitate. Abonarea la TweakLibrary, apăsând pe pictograma clopoțel, vă va ajuta să primiți notificări și să rămâneți la curent cu noi. Lăsați-ne un comentariu în secțiunea de mai jos.