Jak atak ransomware zakłóca firmy i branże?

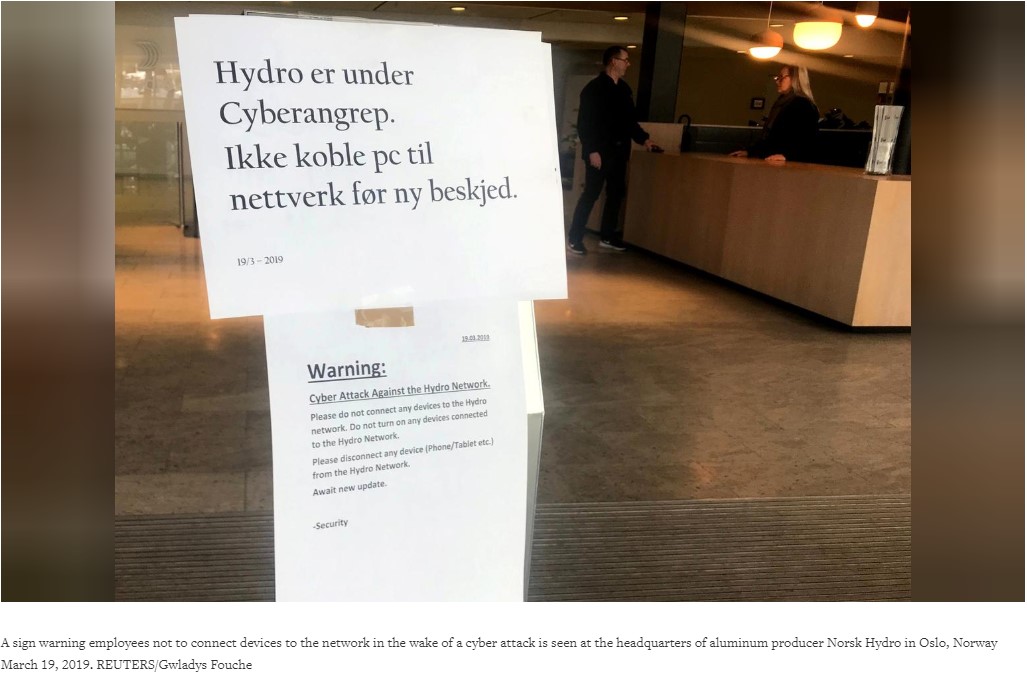

Opublikowany: 2019-03-25We wtorek 19 marca jeden z największych na świecie producentów aluminium, Norsk Hydro, walczy z atakiem ransomware.

Z powodu których zakłady firmy z siedzibą w USA, wyciskanie metali i inne zakłady produkujące wyroby walcowane, które zamieniały wlewki aluminiowe w koła zębate, maszyny dla budowniczych, producentów samochodów i innych gałęzi przemysłu musiały zostać zamknięte. Sytuacja jest teraz pod kontrolą, ponieważ firma miała dobre plany tworzenia kopii zapasowych. Ponadto firma przestawiła działalność swoich ponadwymiarowych hut w Norwegii na ręczną.

W oświadczeniu opublikowanym na Facebooku firma powiedziała: „Hydro pracuje nad powstrzymaniem i zneutralizowaniem ataku, ale jeszcze nie zna pełnego zakresu sytuacji”.

<blockquote class=”twitter-tweet” data-lang=”pl”><p lang=”pl” dir=”ltr”>Poinformowali giełdę, że przeszli na ręczne operacje. Czy ktoś wie, o co chodzi?</p> — Kevin Beaumont ??️ (@GossiTheDog) <a href=”https://twitter.com/GossiTheDog/status/1107928639612555265?ref_src=twsrc%5Etfw”>19 marca 2019 r.</a></blockquote>

<script async src=”https://platform.twitter.com/widgets.js” charset=”utf-8″></script>

W związku z tym atakiem pojawia się pytanie, jak oprogramowanie ransomware dostaje się do systemu firmy, jak to działa, jak się nazywa, co zrobić, aby zachować bezpieczeństwo .

Odpowiedź na którą nie jest trudno znaleźć.

Czytając dalej, uzyskasz informacje o oprogramowaniu ransomware, o tym, jak wykorzystuje system i nie tylko.

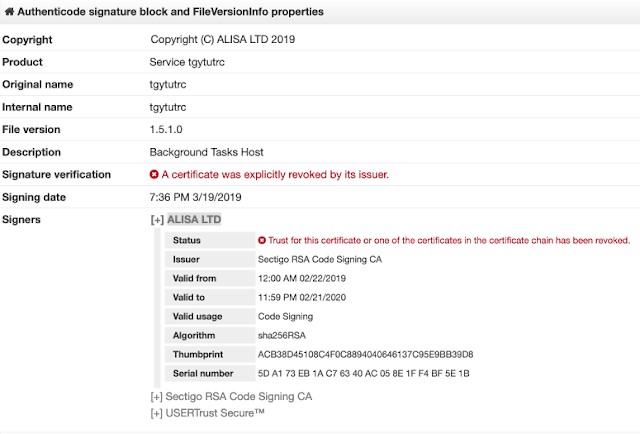

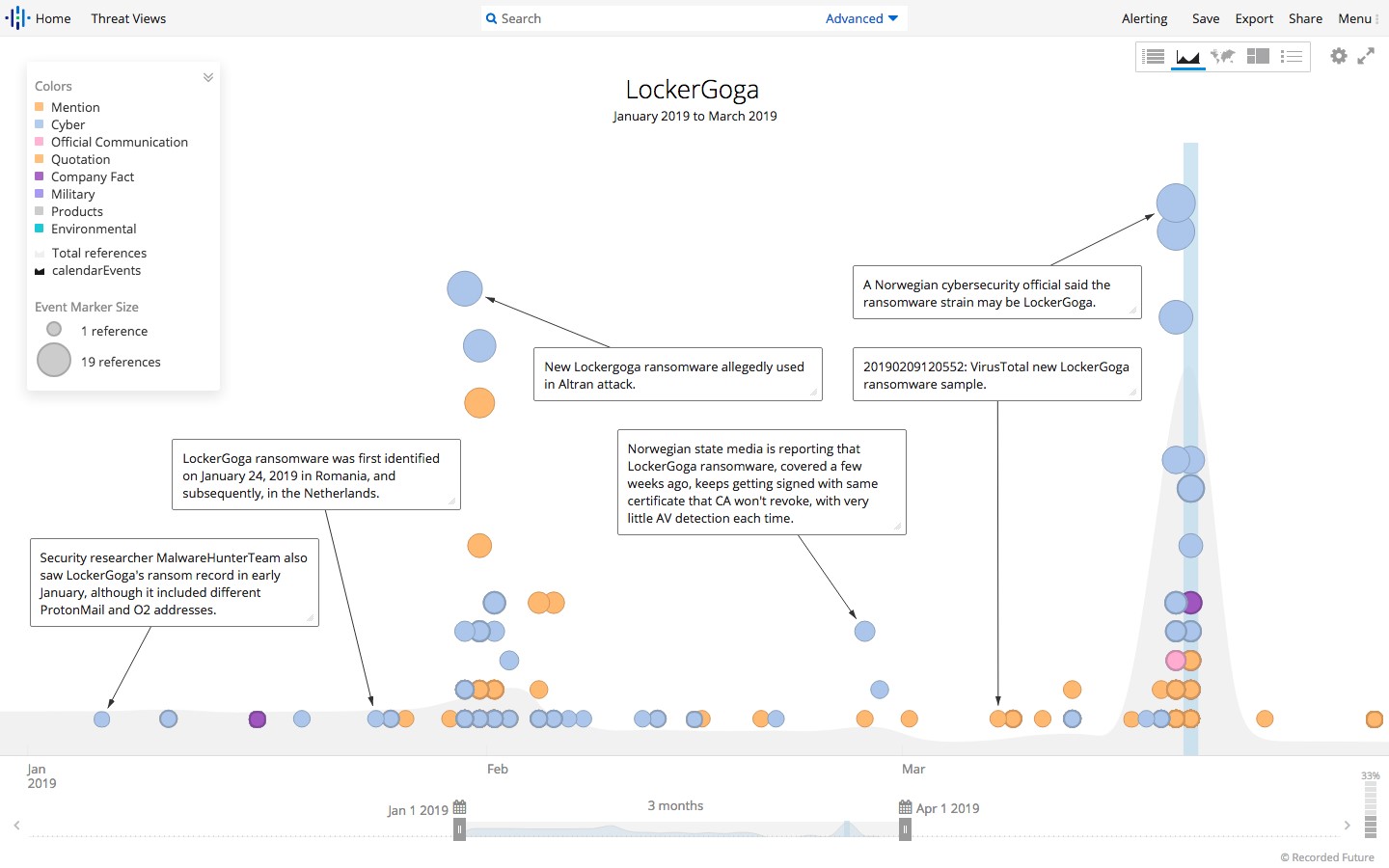

Po pierwsze, według Norweskiego Urzędu Bezpieczeństwa Narodowego (NNSA) osoby atakujące wykorzystywały oprogramowanie ransomware o nazwie LockerGoga.

Aby dostarczyć ransomware do punktów końcowych, użyto przeciwko niemu własnej usługi Active Directory.

To nie pierwszy raz, kiedy pojawiło się to ransomware. LockerGoga został wykorzystany do ataku i wyłudzania pieniędzy od francuskiej firmy inżynieryjnej Altran Technologies w styczniu.

„LockerGoga jest używany tylko w ograniczonych atakach ukierunkowanych. Nie ma „rozrzutnika”, to nie jest jak WannaCry czy NotPetya. Musi zostać wdrożony przez atakującego, który ma już dostęp administracyjny” – powiedział Beaumont za pośrednictwem Twittera.

W jaki sposób atakujący mogli uzyskać dostęp do stron administracyjnych?

W dzisiejszych czasach uzyskanie dostępu do stron administracyjnych to nic wielkiego. Hakerzy stosują najbardziej powszechne podejście, tj. uzyskują dane uwierzytelniające protokołu zdalnego pulpitu w trybie brutalnym z rynków cyberprzestępczości. Za pomocą tych danych uwierzytelniających z łatwością wchodzą do sieci organizacji, badają ją i atakują system w poszukiwaniu poufnych danych, jeszcze zanim użyją oprogramowania ransomware do zarabiania.

Co to jest LockerGoga i jak to działa?

LockerGoga to dość nowa odmiana oprogramowania ransomware, które szyfruje pliki komputerowe i żąda okupu za ich odszyfrowanie. To ransomware szyfruje pliki DLL i jest instalowane ręcznie. Atakujący, którzy za nim stoją, najczęściej wykorzystują Active Directory do rozprzestrzeniania oprogramowania ransomware.

W przypadku Norsk Hydro podejrzewa się, że do rozprzestrzeniania LockerGoga wykorzystano kampanie phishingowe. Ponadto w momencie pisania tego tekstu dla LockerGoga nie jest dostępne żadne narzędzie do deszyfrowania. Najlepszą obroną przed oprogramowaniem ransomware jest ostrożność, przestrzeganie przed atakami typu phishing oraz uruchamianie zaktualizowanych programów antywirusowych i innych zabezpieczeń punktów końcowych.

Jak działa LockerGoga?

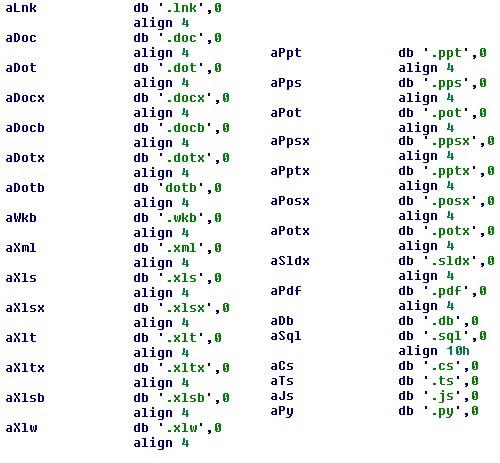

Atakujący stojący za LockerGoga stosują klasyczne podejście, tj. złośliwe oprogramowanie szyfruje pliki z ukierunkowanym rozszerzeniem, a następnie zostawia żądanie okupu, jak w przypadku Ryuk, SamSam

Po zainstalowaniu zmienia konta użytkowników, zmieniając ich hasła i próbuje wylogować zalogowanych użytkowników, aby przenieść się do folderu tymczasowego i zmienić nazwę za pomocą wiersza poleceń. Ponadto LockerGoga szyfruje również zawartość katalogu Kosza ofiary. Inną interesującą cechą tego złośliwego oprogramowania jest to, że szyfruje każdy plik indywidualnie, a każdy plik jest szyfrowany po zmodyfikowaniu klucza rejestru: ( HKEY_CURRENT_USER\SOFTWARE\Microsoft\RestartManager\Session00{01-20}.

Zwykle oprogramowanie ransomware tego nie robi, ponieważ powstają koszty ogólne i jest to niekompetentne podejście.

Co więcej, C&C, sygnalizacja DNS itp. nie są dodawane do kodu złośliwego oprogramowania, dlatego założenia są takie, że intencją LockerGoga jest zakłócanie działania, a nie szpiegowanie.

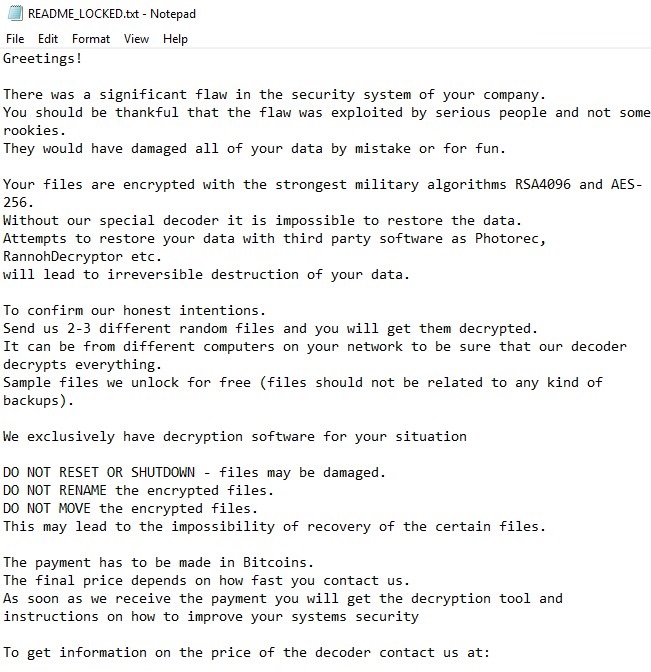

Po zaszyfrowaniu plików LockerGoga pozostawia następującą notatkę z żądaniem okupu w pliku .txt.

Poza tym kolejną interesującą rzeczą w LockerGoga jest to, że żądanie okupu nie zawiera adresu portfela dla portfela Bitcoin lub Monero. Zawiera po prostu dwa adresy e-mail, aby skontaktować się z dystrybutorem złośliwego oprogramowania. Dodatkowo, aby zwiększyć prawdopodobieństwo otrzymania okupu, osoby atakujące oferują bezpłatne odszyfrowanie niewielkiej liczby zaszyfrowanych plików.

Jak sprawdzić, czy jesteś zarażony LockerGoga?

Ponieważ docelowe pliki są szyfrowane i „.locked” rozszerzenie pliku jest dodawane na końcu nazwy pliku, możesz stwierdzić, że jesteś zainfekowany.

Czego uczymy się z tego typu ataków?

Przede wszystkim te sprawiające problemy ataki nie są skierowane do żadnego konkretnego segmentu. Osoby prywatne, firmy

Ponadto zapłacenie okupu nie jest rozwiązaniem, ponieważ wypłata pomoże tylko atakującemu zaprojektować bardziej zaawansowane złośliwe oprogramowanie. Ponadto, wiedząc, że otrzymają zapłatę, przestępcy będą zachęcani do atakowania.

Przykłady niszczycielskich ataków ransomware:

Atak NotPetya spowodował szkody w wysokości 10 miliardów dolarów w firmach łańcucha dostaw

Jak zachować bezpieczeństwo przed LockerGoga

Stosując się do tych pewnych praktyk, możesz zabezpieczyć się przed oprogramowaniem ransomware, takim jak LockerGoga:

- Regularnie rób kopie zapasowe plików i upewnij się, że mają działające kopie zapasowe

- Zawsze aktualizuj system, aplikacje zabezpieczające i inne oprogramowanie. Plus, łatać niezałatane systemy

- Wdrażaj kategoryzację danych i segmentację sieci, aby zminimalizować narażenie na wrażliwe dane.

- Wyłącz komponenty innych firm, ponieważ mogą być używane jako punkty wejścia.

- Unikaj nieproszonych zmian w systemie, wdrażaj dodatkową warstwę bezpieczeństwa, taką jak monitorowanie zachowania i kontrola aplikacji

- Edukuj pracowników w zakresie wdrażania bezpieczeństwa w miejscu pracy. Ponadto poinformuj ich o sposobach identyfikacji wiadomości e-mail z wyłudzaniem informacji i oszustw

Zakończyć:

Dane to cenny zasób dla osób, organizacji i atakujących. Niezależnie od tego, czy jest to obraz, czy dokument firmowy, wszystko jest cenne. Dlatego musimy go chronić. Cyberprzestępcy pilnują go, aby go ukraść i zarobić. Jeden głupi błąd z naszej strony może doprowadzić do poważnych szkód.

Częstotliwość ataków ransomware w ciągu ostatnich kilku lat wzrosła i jest ona wykorzystywana nie tylko do generowania zysków, ale także do zakłócania działania sieci i ukrywania śladów. LockerGoga jako nowy szczep może być pozbawiony wyrafinowania, ale jest kolejnym przykładem tego, jak oprogramowanie ransomware może powodować szkody, gdy jest wykorzystywane przeciwko organizacji lub osobie. Dlatego bądź ostrożny i bądź bezpieczny. Aby obronić się przed atakiem ransomware, zawsze rób kopię zapasową ważnych danych i aktualizuj system.

Mamy nadzieję, że spodobał Ci się ten artykuł i chcesz, abyś był z nami na bieżąco, aby otrzymywać najnowsze informacje o bezpieczeństwie. Zasubskrybowanie TweakLibrary, klikając ikonę dzwonka, pomoże Ci otrzymywać powiadomienia i być z nami na bieżąco. Zostaw nam komentarz w sekcji poniżej.