Przewodnik po VPN na własnym serwerze: jak skonfigurować bezpłatny domowy serwer VPN

Opublikowany: 2025-11-13Prawie każda witryna, aplikacja, a nawet sieć śledzi to, co robisz online. VPN szyfruje Twoje dane i ukrywa Twoją aktywność. Od lat jest to najbardziej niezawodna metoda, nie tylko zapewniająca ochronę prywatności, ale także pomagająca odblokować dowolną witrynę internetową, ominąć ograniczenia geograficzne i nie tylko.

Chociaż istnieje wiele bezpłatnych usług VPN, które działają dobrze, niektóre z nich mogą nadal rejestrować Twoje dane, mieć ograniczone lokalizacje serwerów, a nawet ograniczać prędkość i przepustowość.

Aby uniknąć tych wszystkich ograniczeń, skonfigurowanie własnego serwera VPN jest często najlepszym sposobem, jeśli nadal chcesz uzyskać do niego dostęp za darmo. Obecnie dostępnych jest wiele metod konfiguracji serwera VPN w domu, w tym serwery VPN oparte na oprogramowaniu, serwery VPN oparte na routerach, serwery VPN oparte na chmurze i inne.

Jednak spośród wszystkich tych metod skonfigurowanie serwera VPN przy użyciu programowego serwera VPN jest najlepszą opcją, ponieważ jest bezpłatny, łatwy w instalacji i zarządzaniu, co eliminuje potrzebę skomplikowanych instalacji i różnych konfiguracji serwerów.

Jest to również najbardziej niezawodna opcja dla użytkowników nietechnicznych, którzy nie chcą mieć do czynienia z technicznym żargonem. W tym przewodniku dowiesz się, jak skonfigurować własny serwer VPN w domu, korzystając z dowolnego bezpłatnego oprogramowania VPN.

Spis treści

Jak skonfigurować własny serwer VPN oparty na oprogramowaniu

Jak sama nazwa wskazuje, VPN oparty na oprogramowaniu działa dokładnie tak, jak tego oczekujesz. Możesz zainstalować dowolne bezpłatne oprogramowanie serwerowe. Po zainstalowaniu oprogramowania Twoje urządzenie utworzy wirtualny interfejs sieciowy, który automatycznie szyfruje ruch opuszczający Twoje urządzenie.

Po zakończeniu konfiguracji możesz podłączyć inne urządzenia, takie jak telefon lub laptop, jako klienci do urządzenia, na którym zainstalowałeś serwer VPN.

To wszystko. Wszystkie podłączone urządzenia będą wysyłać ruch przez urządzenie VPN, szyfrując cały ruch. Nawet gdy jesteś poza domem, możesz podłączyć swoje urządzenie przez sieć domową i uzyskać dostęp do własnego tunelu VPN, szyfrując swój ruch.

Dostępnych jest wiele bezpłatnych opcji oprogramowania typu open source, a także płatnego oprogramowania z bezpłatnymi funkcjami. W tym przewodniku będziemy używać WireGuard. O tym, dlaczego wybrałem WireGuard, a nie inne, dowiesz się już za sekundę.

Jednak największą wadą konfiguracji serwera domowego jest to, że oprócz pozostawania w trybie online, kiedy tylko tego potrzebujesz, oferuje on tylko jedną lokalizację i nie można uzyskać dostępu do witryn blokowanych geograficznie ze swojej lokalizacji. Jednak Twoje połączenie jest nadal szyfrowane i można z niego korzystać bezpłatnie.

Jeśli chcesz skonfigurować bezpłatną alternatywę dla płatnej sieci VPN, taką jak NordVPN, bez żadnych ograniczeń, z wieloma lokalizacjami serwerów i dostępem do witryn blokowanych geograficznie w Twojej lokalizacji za pomocą sieci VPN, możesz skonfigurować bezpłatną sieć VPN hostowaną na własnym serwerze, korzystając z dowolnego bezpłatnego dostawcy usług w chmurze.

W tym przewodniku dowiesz się, jak działają obie te metody. Oto tabela porównawcza obu metod.

Domowy VPN kontra zagraniczny serwer VPN

| Funkcja | Domowy VPN (WireGuard) | Samodzielnie hostowana zagraniczna sieć VPN |

| Koszt konfiguracji | Bezpłatny | Bezpłatnie / tanio |

| Szyfrowanie | Tak | Tak |

| Witryny z blokadą geograficzną | NIE | Tak |

| Zmień lokalizację | NIE | Tak |

| Uzyskaj dostęp do plików domowych | Tak | Ograniczony |

| Uzyskaj dostęp do witryn krajowych za granicą | Tak | Tak, ale tylko jeśli serwer znajduje się w Twoim kraju |

| Bezpieczeństwo publicznych sieci Wi-Fi | Tak | Tak |

| Prędkość | Zależy od routera domowego | Generalnie szybciej |

| Czas konfiguracji | Łatwy | Również łatwe |

| Niezawodność | Zależy od łącza domowego | Najwyższy czas ze względu na serwery dedykowane. |

| Urządzenie w Internecie | Powinno pozostać | Jest zawsze włączone |

| Widoczne IP | Domowe IP | Adres IP VPS-a |

| Wymaga | Publiczny adres IP, dostęp do routera | Konto VPS, SSH |

| Najlepsze dla | Aby zaszyfrować ruch i uzyskać dostęp do plików domowych | Alternatywa dla usług VPN |

Jeśli chcesz darmowej i prostej konfiguracji szyfrowania ruchu, najlepszym rozwiązaniem będzie domowa sieć VPN. Jeśli jednak chcesz uzyskać dostęp do witryn internetowych z wielu lokalizacji i uzyskać dostęp do witryn blokowanych geograficznie w swojej lokalizacji, najlepszą opcją jest zagraniczna sieć VPN na własnym serwerze.

2 sposoby konfiguracji własnych serwerów VPN

Metoda 1: Skonfiguruj domowy serwer VPN

Możesz skorzystać z dowolnej usługi VPN opartej na oprogramowaniu, aby bezpłatnie skonfigurować domowy serwer VPN. Oto wymagania dla każdego urządzenia.

Wymagania wstępne dotyczące skonfigurowania domowego serwera VPN dla różnych urządzeń

| Czego potrzebujesz | Okna | macOS | Linuksa |

| Aplikacja WireGuard | Oficjalna aplikacja | App Store/Homebrew | trafnie zainstaluj wireguard |

| Internet | Tak | Tak | Tak |

| Dostęp do routera | Otwórz port 51820 | Otwórz port 51820 | Otwórz port 51820 |

| Publiczny adres IP/DDNS | Wymagany | Wymagany | Wymagany |

| Urządzenie powinno być włączone | Zawsze | Zawsze | Zawsze |

Krok 1: Zainstaluj aplikację WireGuard ze sklepu App Store

Możesz zainstalować aplikację WireGuard ze sklepu App Store, korzystając z tego łącza dla komputerów Mac i Windows. Alternatywnie możesz zainstalować go z terminala za pomocą tego polecenia. Upewnij się, że Brew jest zainstalowany na komputerze Mac.

Krok 2: Zainstaluj narzędzia Wireguard

Następnie musisz zainstalować narzędzia WireGuard. Wykonaj poniższe czynności:

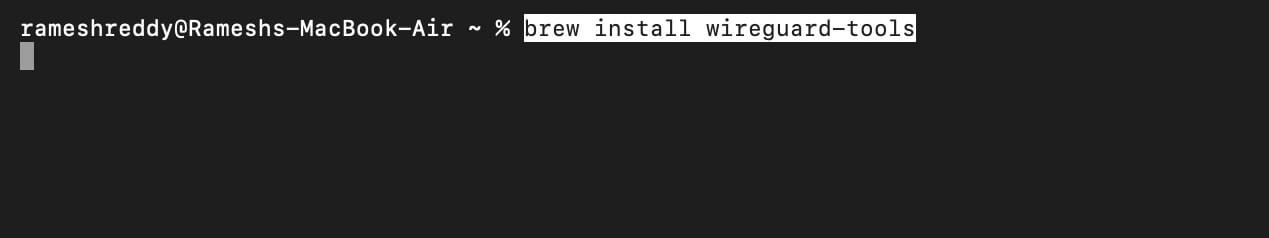

- Teraz otwórz terminal i uruchom następujące polecenie, aby zainstalować narzędzia WireGuard na swoim urządzeniu.

- Polecenie: napar zainstaluj wireguard-tools

- Aby mieć pewność, że zostanie on pomyślnie zainstalowany na Twoim urządzeniu, użyj tego polecenia: wg –version .

- Powinieneś zobaczyć numer wersji.

Krok 3: Wygeneruj klucze publiczne i prywatne

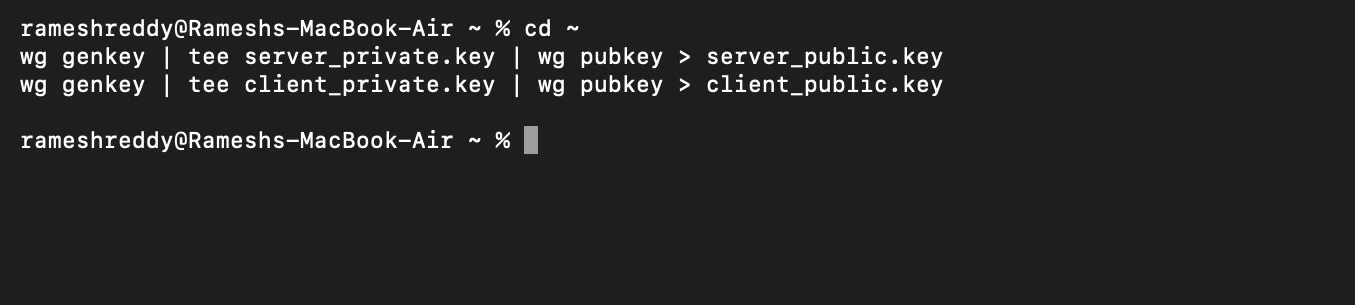

- Teraz otwórz Terminal i utwórz klucze publiczne i prywatne. Jak zawsze, upewnij się, że Home Brew jest zainstalowany na Twoim urządzeniu.

- Skopiuj i wklej te kody w terminalu:

płyta ~

wg genkey | tee serwer_prywatny.klucz | wg pubkey > serwer_publiczny.klucz

wg genkey | tee klient_prywatny.klucz | wg pubkey > klient_publiczny.klucz

Krok 4: Wyświetl wygenerowane klucze

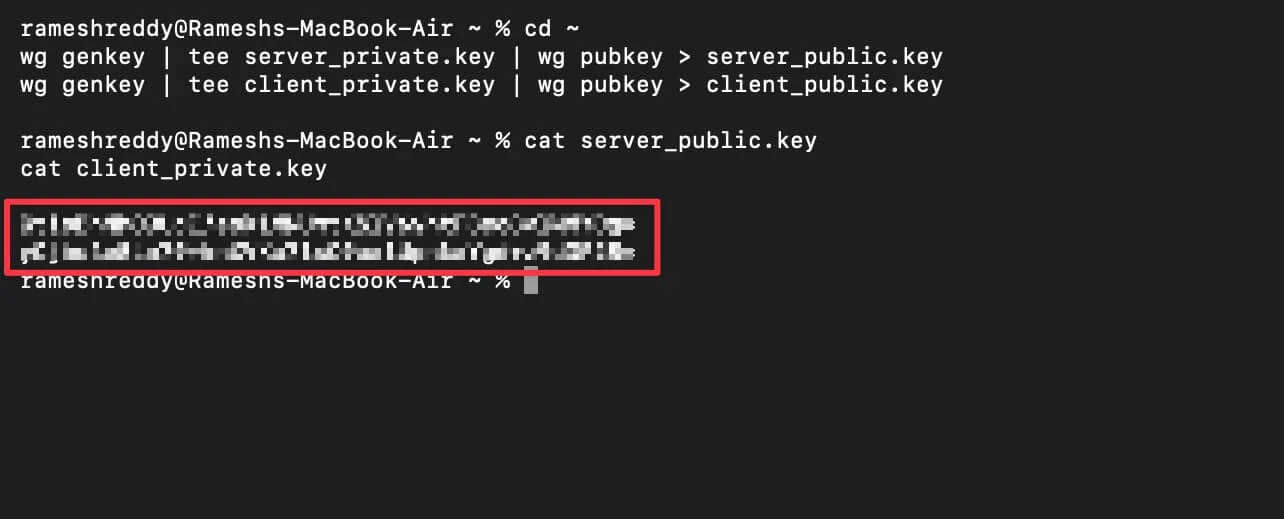

- Po kliknięciu Enter klucze zostaną wygenerowane i ukryte. Aby sprawdzić klucze, użyj tego polecenia:

kot serwer_publiczny.key

cat klient_prywatny.klucz

Krok 5: Utwórz plik konfiguracji serwera

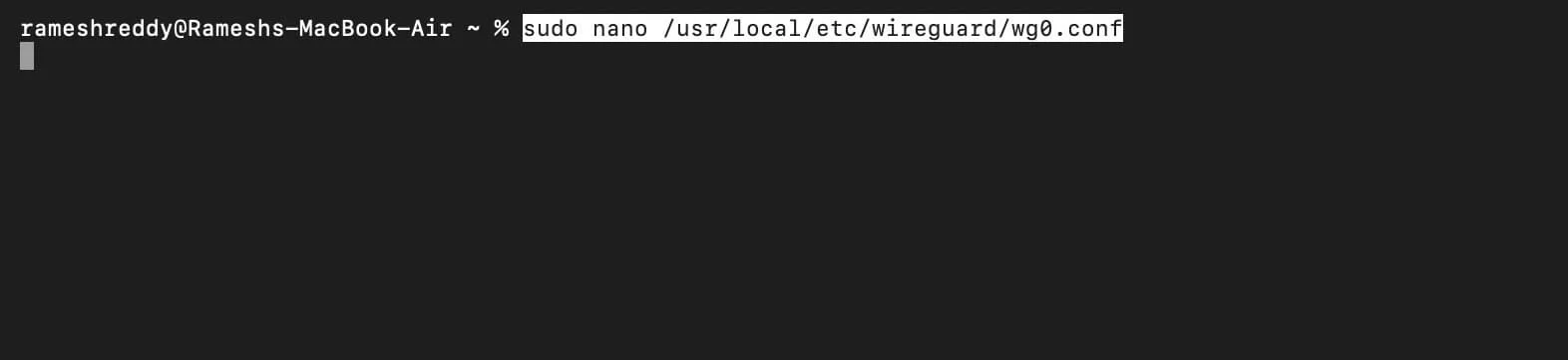

- Teraz musisz utworzyć plik konfiguracyjny serwera ze swoimi danymi. Aby to zrobić, otwórz terminal i wklej to polecenie:

sudo nano /usr/local/etc/wireguard/wg0.conf

- Wpisz swoje hasło, aby otworzyć Edytor.

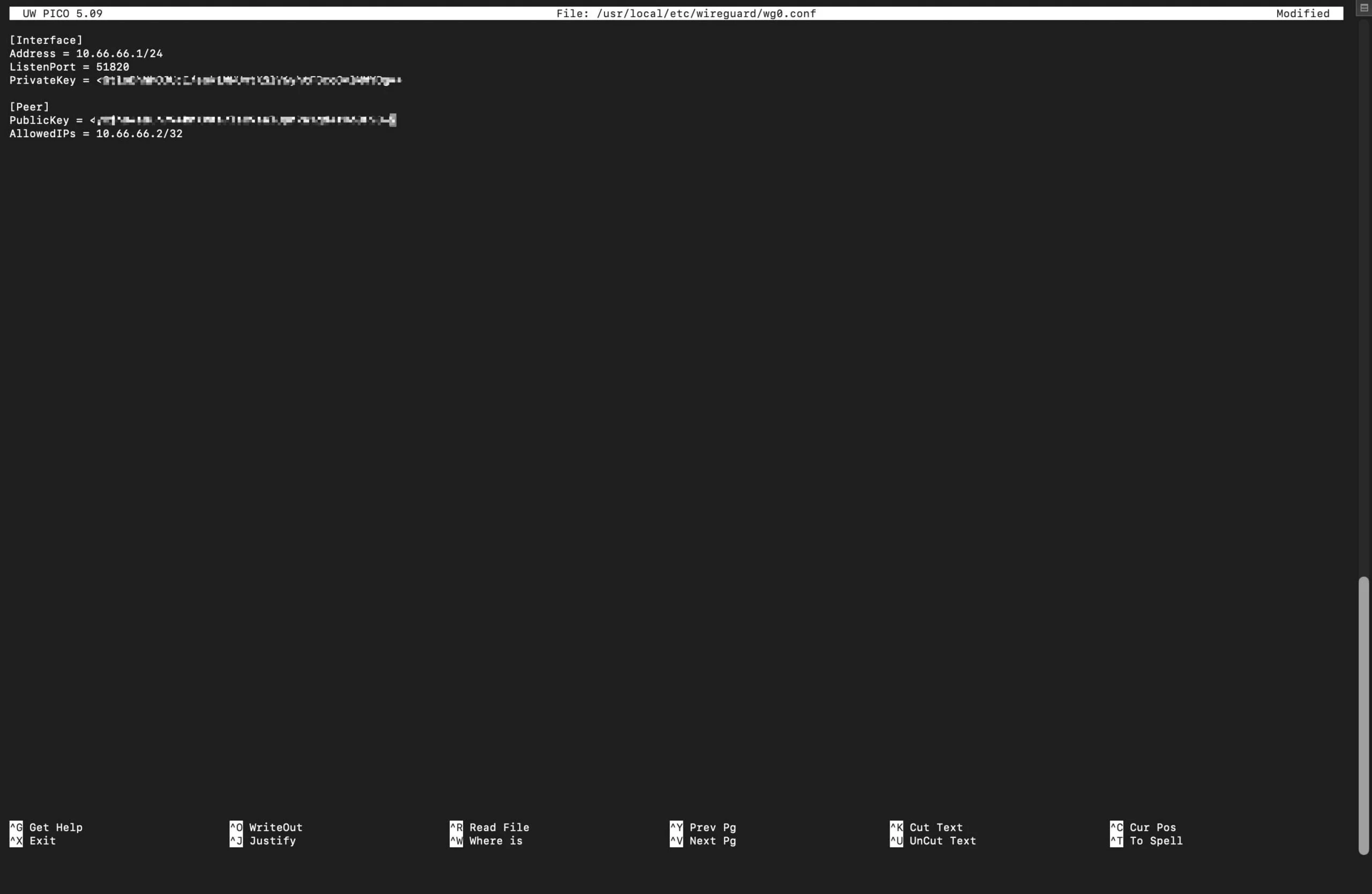

Krok 6: Wklej kod

Teraz wklej ten tekst konfiguracyjny do pliku.

[Interfejs]

Adres = 10.66.66.1/24

Port słuchania = 51820

Klucz prywatny = SERVER_PRIVATE_KEY

[Rówieśnik]

Klucz publiczny = KLUCZ KLIENTA_PUBLIC_KEY

Dozwolone adresy IP = 10.66.66.2/32

Uwaga: Zastąp klucz prywatny i klucz publiczny własnymi kluczami wygenerowanymi w kroku 4

Przykład:

[Interfejs] Adres = 10.66.66.1/24Port słuchania = 51820

Klucz prywatny = GtloBhNhOJUcI/esk1YRTJDjshddgftKSlV6yhtFBcoGvlMMYDg=> [Peer] PublicKey = yCjhu4e8Ln7hGSKhsjsedrVKa7lsC9aalUpnkaYgd+z9dGF28=>

Dozwolone adresy IP = 10.66.66.2/32

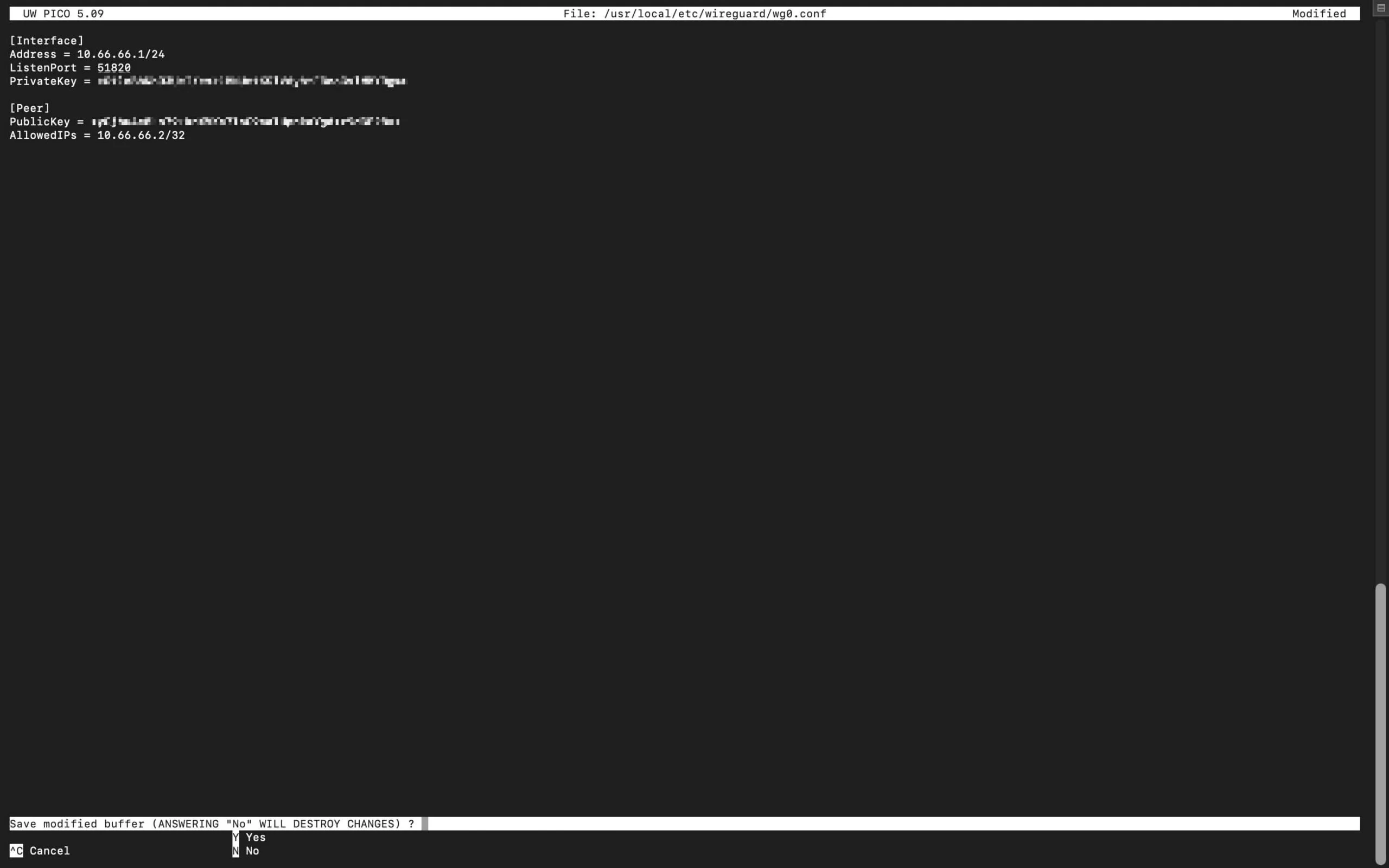

Krok 7: Zapisz plik

- Teraz użyj Control + O , a następnie dotknij Enter i użyj Control + X , aby zapisać plik

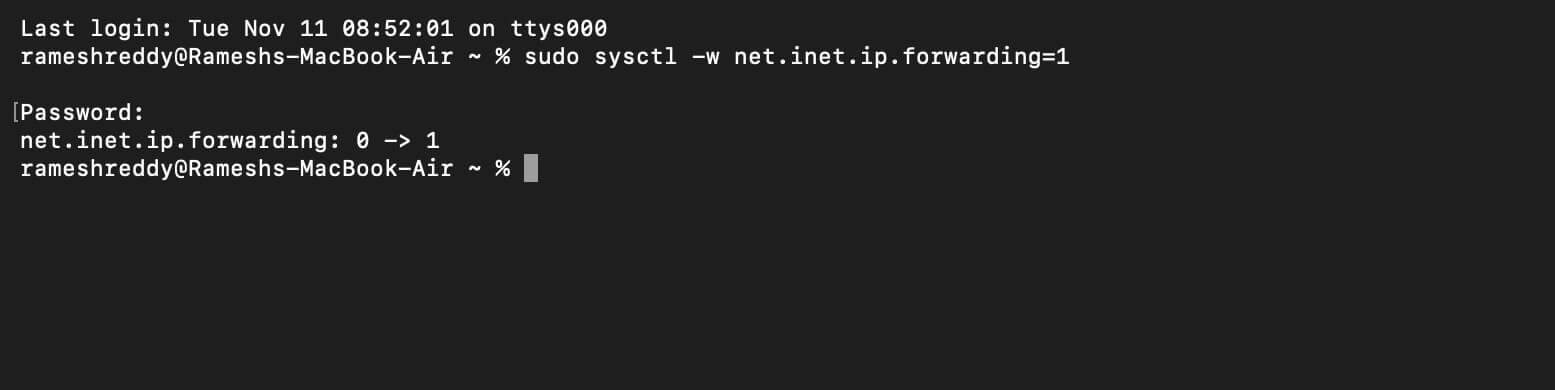

Krok 8: Włącz przekazywanie IP

- Po zapisaniu pliku możesz wyjść i ponownie otworzyć nowy terminal i użyć następującego polecenia:

sudo sysctl -w net.inet.ip.forwarding=1

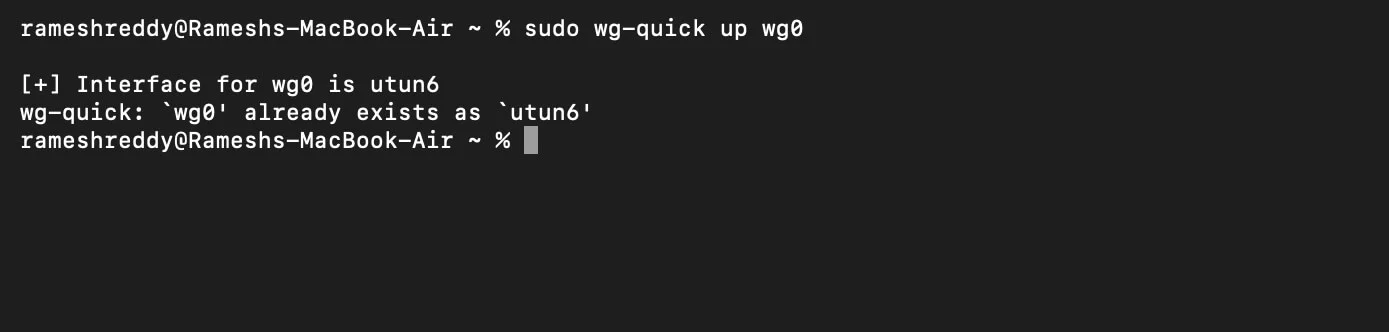

Krok 9: Uruchom serwer WireGuard

- Teraz użyj polecenia, aby uruchomić serwer Wireguard:

Polecenie: sudo wg-quick up wg0

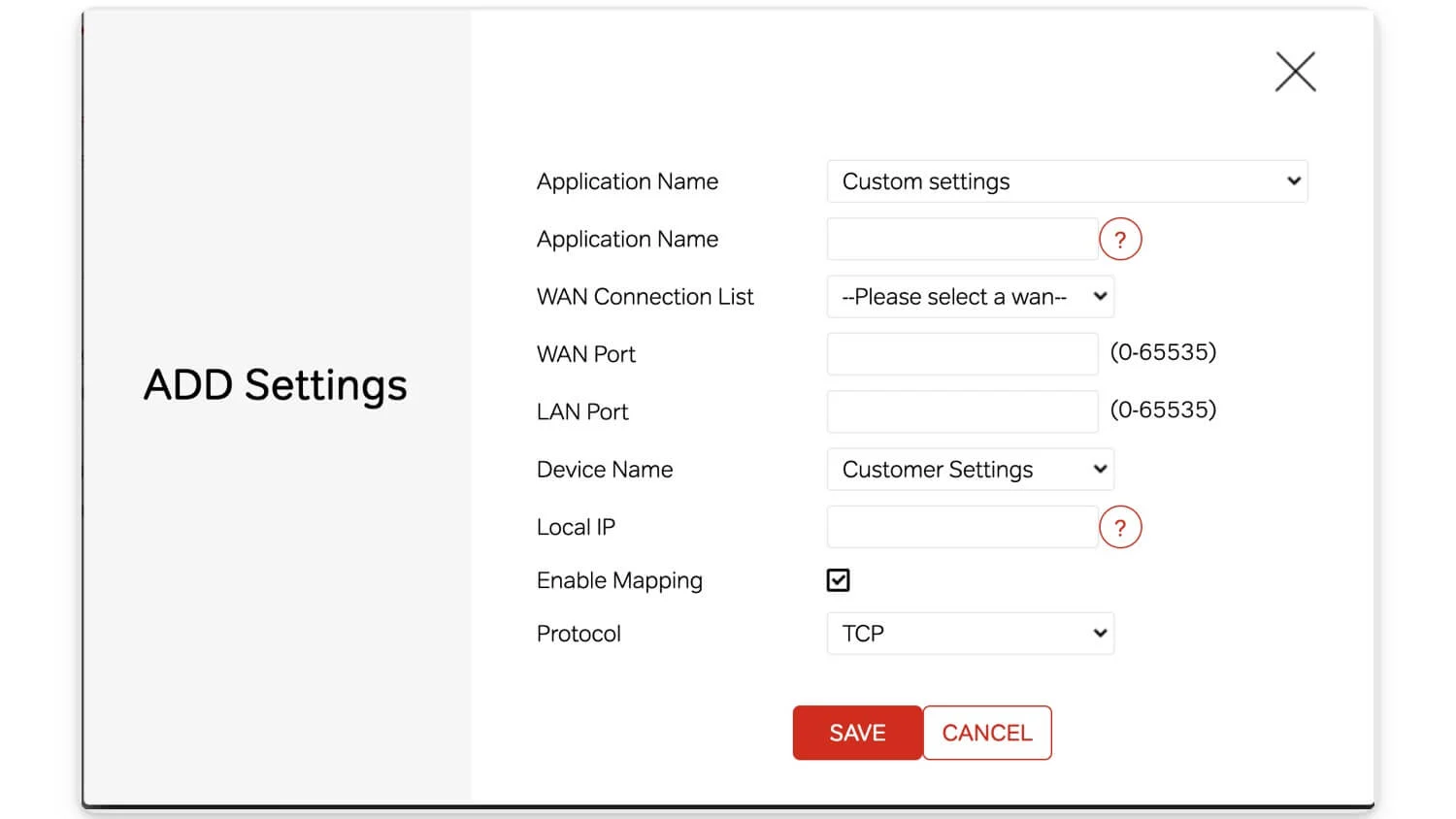

Krok 10: Teraz musisz ustawić przekierowanie portów na routerze

- Upewnij się, że masz połączenie z siecią Wi-Fi i przejdź do panelu sterowania routera Wi-Fi. Otwórz dowolną przeglądarkę i odwiedź te adresy URL: 192.168.1.1 lub 192.168.0.1

- Znajdź opcje przekierowania portów. W przypadku routerów TP-Link przejdź do opcji Sieć > Zaawansowane , a następnie wybierz Przekazywanie NAT i Serwery wirtualne. Jeśli używasz urządzenia D-Link, możesz skorzystać z funkcji Total Adapting Port Forwarding.

- Stąd musisz utworzyć nową regułę przekazywania. Dodaj następujące szczegóły: nazwę usługi, adres do Wireguard, protokół do UDP i port zewnętrzny na 51820. Ustaw także port wewnętrzny na 51820 i użyj adresu IP komputera Mac jako wewnętrznego adresu IP. Włącz ten port.

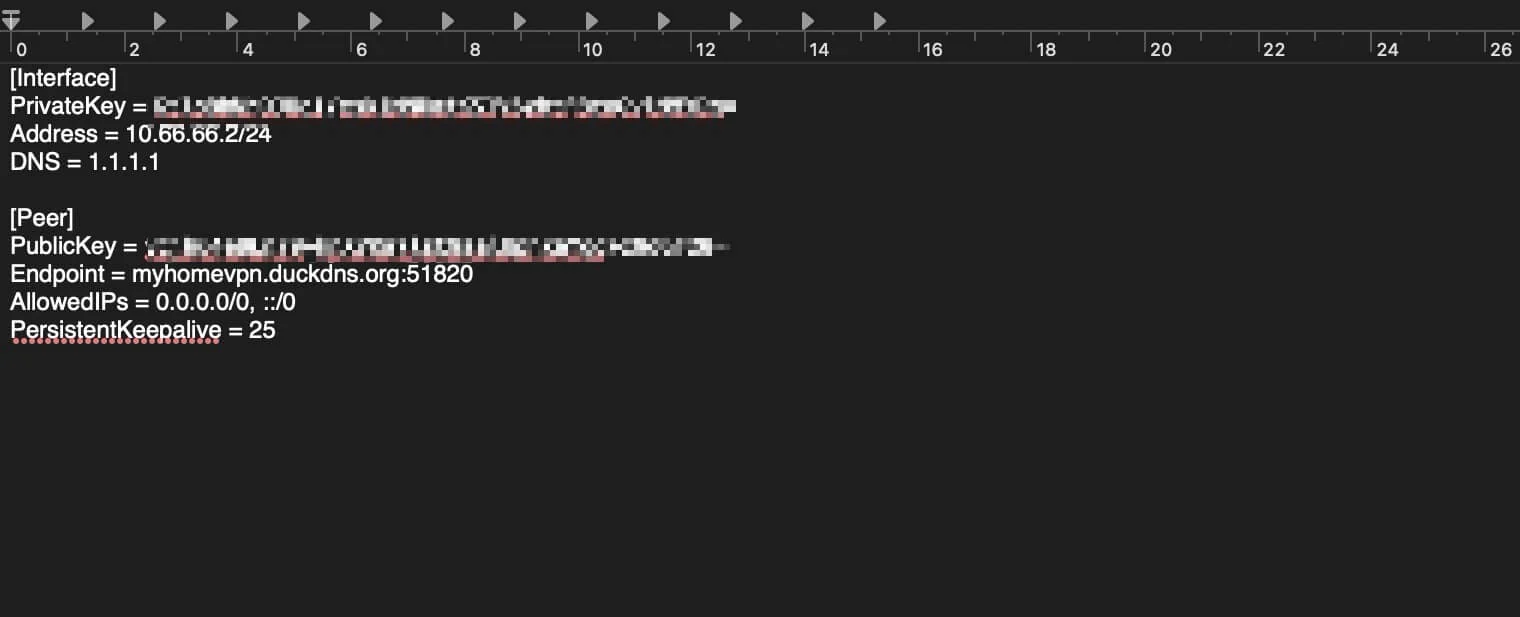

Krok 11: Utwórz plik konfiguracyjny klienta

- Teraz musisz utworzyć plik konfiguracyjny klienta dla aplikacji WireGuard. Aby to zrobić, otwórz dowolny edytor tekstu i wklej plik.

[Interfejs]

Klucz prywatny = <KLIENT_PRIVATE_KEY>

Adres = 10.66.66.2/24

DNS = 1.1.1.1

[Rówieśnik]

PublicKey = <SERVER_PUBLIC_KEY>

Punkt końcowy = <YOUR_PUBLIC_IP_OR_DDNS>:51820

Dozwolone adresy IP = 0.0.0.0/0, ::/0

TrwałyKeepalive = 25

Uwaga: Teraz zastąp następujące dane swoimi danymi

- Zastąp klucze publiczne i prywatne kluczami wygenerowanymi w kroku 4.

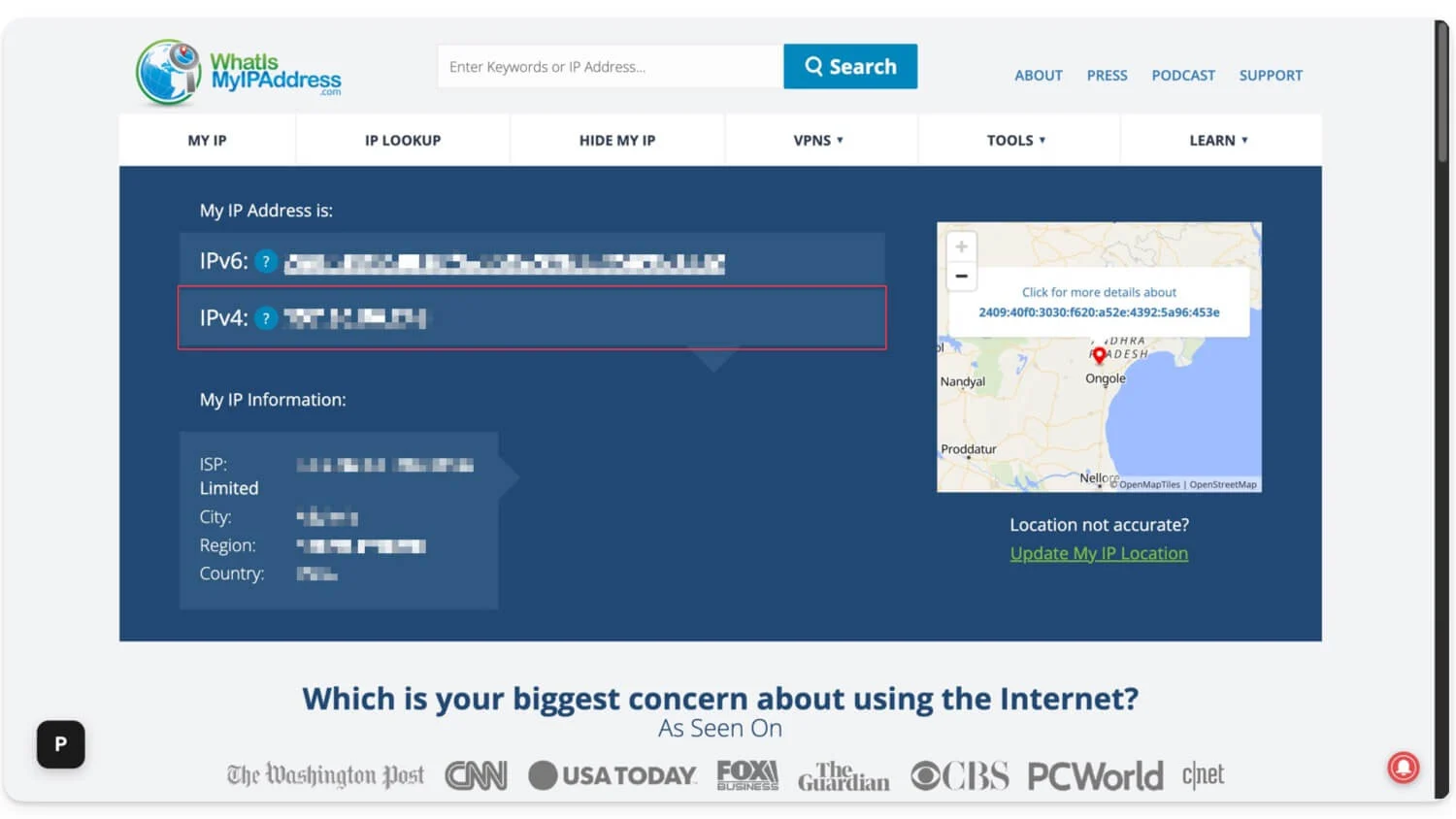

- Swój publiczny adres IP możesz znaleźć wchodząc na Whatismyipaddress.com

Przykład:

[Interfejs]

Klucz prywatny = aBcDeFgHijKlmNoPqRsTuVwXyZ1234567890abcdEFG=

Adres = 10.66.66.2/24

DNS = 1.1.1.1

[Rówieśnik]

PublicKey = zYxWvUtSrQpOnMlKjIhGfEdCbA9876543210qwertYUI=

Endpoint = myhomevpn.duckdns.org:51820 (użyłem tutaj Duckdns; zamiast tego możesz również umieścić tutaj adres IP swojego komputera Mac)

Dozwolone adresy IP = 0.0.0.0/0, ::/0

TrwałyKeepalive = 25

- Po utworzeniu zapisz plik. Upewnij się, że zapisałeś go jako zwykły tekst, a nie w formacie RTF.

Jak utworzyć plik konfiguracyjny klienta za pomocą terminala:

Możesz także użyć wiersza poleceń, aby utworzyć plik; skorzystaj z poniższych kroków

- Użyj tego polecenia w terminalu: nano ~/Desktop/client.conf

Wklej ten plik:

[Interfejs]

Klucz prywatny = <KLIENT_PRIVATE_KEY>

Adres = 10.66.66.2/24

DNS = 1.1.1.1

[Rówieśnik]

PublicKey = <SERVER_PUBLIC_KEY>

Punkt końcowy = <YOUR_PUBLIC_IP_OR_DDNS>:51820

Dozwolone adresy IP = 0.0.0.0/0, ::/0

TrwałyKeepalive = 25

Upewnij się, że zastąpiłeś wartości, jak pokazano w powyższym przykładzie. Następnie użyj Control + O, naciśnij Enter i użyj Control + X, aby zapisać plik.

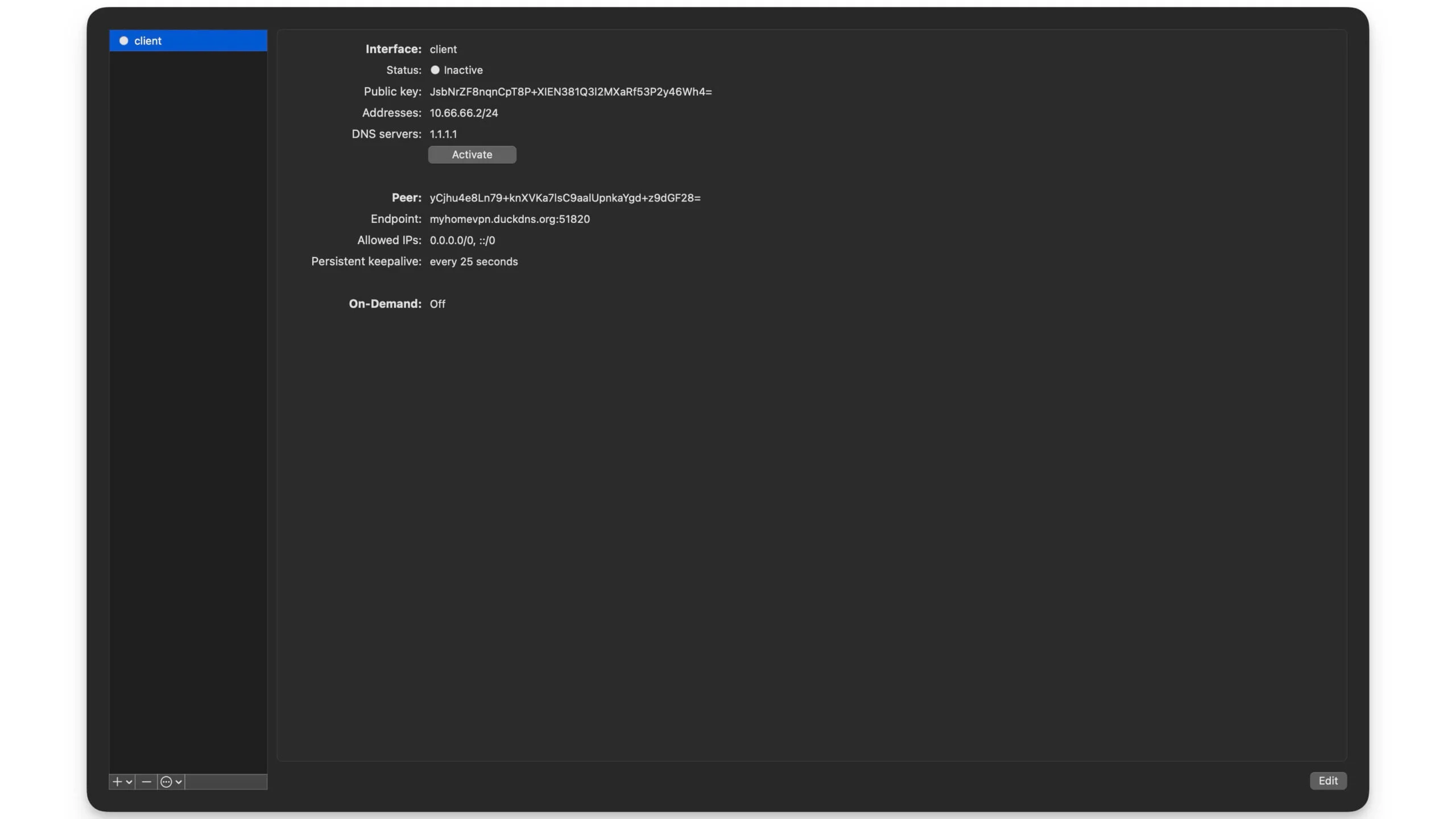

Krok 12: Zaimportuj plik client.conf do aplikacji WireGuard

- Teraz otwórz aplikację WireGuard na swoim urządzeniu

- Kliknij opcję „Importuj plik przez tunel”.

- I wybierz plik Client.conf, który właśnie utworzyłeś za pomocą Edytora tekstu

- Teraz na koniec kliknij „ Aktywuj ”.

- To wszystko, teraz Twój Mac jest darmowym serwerem VPN.

Jak podłączyć inne urządzenia do domowej usługi VPN?

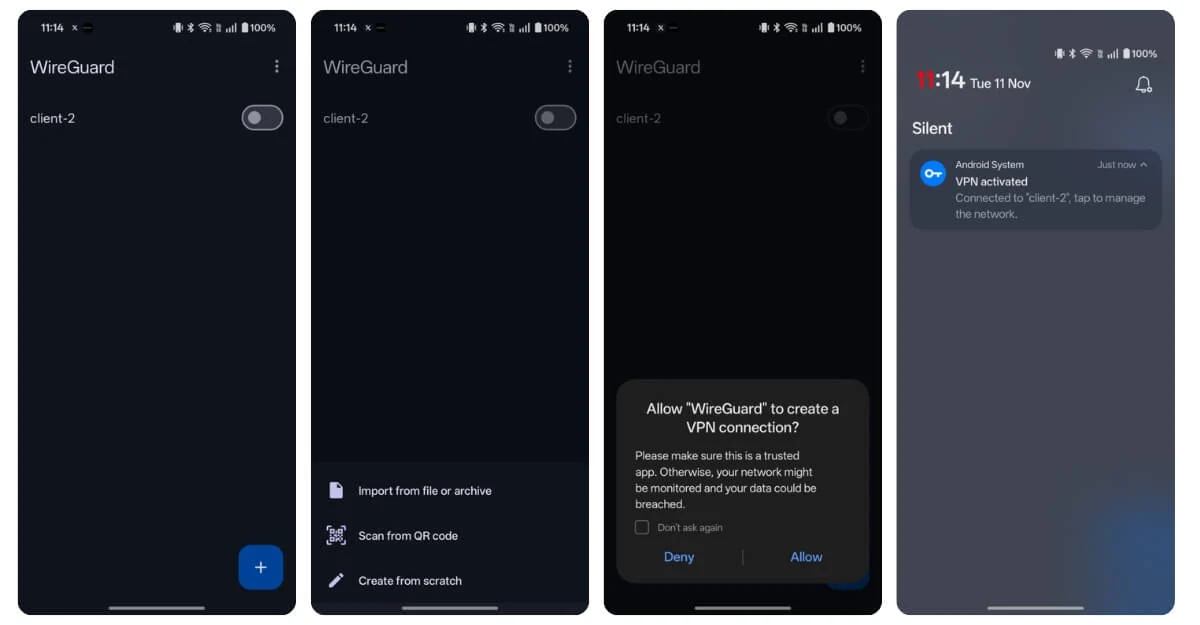

Krok 1: Zainstaluj aplikację WireGuard na drugim urządzeniu.

- Teraz musisz zainstalować aplikację WireGuard na drugim urządzeniu. W tym przypadku instaluję go na moim telefonie z Androidem.

Krok 2: Skonfiguruj aplikację WireGuard na drugim urządzeniu

- Otwórz aplikację, następnie odłącz się od sieci Wi-Fi i upewnij się, że korzystasz z komórkowej transmisji danych, aby przetestować połączenie VPN.

- Teraz kliknij pliki i wybierz plik, który chcesz zaimportować. Możesz skopiować plik client.conf na swoje urządzenie utworzone na komputerze Mac.

Na urządzeniu z Androidem otwórz aplikację WireGuard, kliknij ikonę Plus, wybierz opcję „Importuj plik lub archiwum” i wybierz plik Client.conf skopiowany z komputera Mac i gotowe. Teraz możesz włączyć klienta i pomyślnie połączyć się z domową siecią VPN.

Jak utworzyć samoobsługową sieć VPN dla lokalizacji zagranicznych

Następnie, jeśli chcesz utworzyć VPN w innej lokalizacji, możesz skorzystać z bezpłatnego serwera w chmurze, który udostępnia aplikację WireGuard do instalacji i utworzenia VPN. Oto jak to zrobić. W tym celu korzystamy z usługi Oracle, która wymaga podania danych karty.

Krok 1: Utwórz bezpłatne konto Oracle

Jeśli chcesz utworzyć własny serwer VPN w innej lokalizacji niż dom, możesz zarejestrować się u dowolnego bezpłatnego dostawcy usług w chmurze i używać tego serwera jako serwera VPN.

Spośród wszystkich metod Oracle oferuje bezpłatną usługę Zespołu A. Możesz założyć bezpłatne konto Oracle i wybrać dowolny serwer, z którym chcesz się połączyć. Obecnie obsługuje Stany Zjednoczone, Singapur, Niemcy, Indie i kilka innych krajów. Oto jak możesz to skonfigurować.

Krok 2: Zarejestruj się w Oracle

- Odwiedź https://signup.cloud.oracle.com/ i utwórz bezpłatne konto.

- Wprowadź dane swojego konta, imię, nazwisko i adres e-mail. Po wejściu kliknij „Zweryfikuj adres e-mail”.

- Kliknij przycisk weryfikacji w otrzymanej wiadomości e-mail.

- Wprowadź swój kod dostępu i podaj wszystkie niezbędne dane.

- Stamtąd możesz dodać nowy serwer i zanotować publiczny adres IP serwera, który można znaleźć w szczegółach serwera.

Krok 3: Dodaj nowy serwer

- Na pulpicie nawigacyjnym kliknij „Utwórz nową instancję”.

- Wpisz nazwę i wybierz dowolny darmowy standardowy serwer, wybierz Ubuntu jako obraz, wprowadź dowolną domenę i kliknij Dodaj klucz SSH.

- Po dodaniu musisz pobrać klucz prywatny. Kliknij „Generuj parę kluczy SSH”, pobierz klucz prywatny, a następnie kliknij skrzynkę. Czasami wyświetli publiczny adres IP, zanotuj go, a Twój serwer zostanie utworzony.

Krok 4: Połącz się ze swoim serwerem

- Następnie po utworzeniu serwera musisz połączyć się z serwerem z komputera Mac za pomocą następującego polecenia.

polecenie: chmod 600 ~/Downloads/your-key.pem

- Teraz użyj tego polecenia, aby połączyć się z serwerem za pomocą protokołu SSH

ssh -i ~/Downloads/your-key.pem ubuntu@<your_public_ip>

Upewnij się, że zastąpiłeś publiczny adres IP adresem wygenerowanym z serwera Oracle. Oto jak to wygląda:

Przykład: ssh -i ~/Downloads/vpnkey.pem [email protected]

Krok 5: Zainstaluj WireGuard na serwerze

- Po pomyślnym połączeniu z serwerem musisz odinstalować WireGuard na serwerze. Aby to zrobić, użyj polecenia

sudo apt update && sudo apt install -y wireguard

Krok 6: Wygeneruj klucze publiczne i prywatne

- Po pomyślnym zakończeniu instalacji należy wygenerować klucze publiczny i prywatny. Aby to zrobić, możesz użyć następującego polecenia na komputerze Mac lub w systemie Windows

płyta ~

wg genkey | tee serwer_prywatny.klucz | wg pubkey > serwer_publiczny.klucz

wg genkey | tee klient_prywatny.klucz | wg pubkey > klient_publiczny.klucz

- To wszystko, po wygenerowaniu możesz użyć tego polecenia, aby zobaczyć wygenerowane klucze: polecenie: ls

Zobaczysz wszystkie klucze. Użyj następujących poleceń:

cat serwer_prywatny.klucz

kot serwer_publiczny.key

cat klient_prywatny.klucz

kot klient_publiczny.key

Krok 7: Utwórz plik confi na komputerze Mac

- Następnie musisz edytować plik congi na komputerze Mac. Użyj następującego polecenia

sudo nano /etc/wireguard/wg0.conf

- Następnie wklej ten kod:

[Interfejs]

Adres = 10.10.0.1/24

Port słuchania = 51820

Klucz prywatny = <SERVER_PRIVATE_KEY>

PostUp = iptables -t nat -A POSTROUTING -o eth0 -j MASKARADA

PostDown = iptables -t nat -D POSTROUTING -o eth0 -j MASKARADA

[Rówieśnik]

PublicKey = <CLIENT_PUBLIC_KEY>

Dozwolone adresy IP = 10.10.0.2/32

- Pamiętaj, aby zastąpić klucze własnymi, które wygenerowałeś w poprzednich krokach.

Krok 8: włącz przekazywanie IP

- Po utworzeniu pliku konfiguracyjnego musisz włączyć przekazywanie IP. Aby to zrobić, użyj następującego polecenia:

sudo sysctl -w net.ipv4.ip_forward=1

- Następnie użyj tego polecenia, aby ustawić je na stałe

echo „net.ipv4.ip_forward=1” | sudo tee -a /etc/sysctl.conf

Krok 9: Teraz utwórz plik konfiguracyjny VPN

- Otwórz dowolny edytor tekstu i wklej ten kod

[Interfejs]

Klucz prywatny = <KLIENT_PRIVATE_KEY>

Adres = 10.10.0.2/24

DNS = 1.1.1.1

[Rówieśnik]

PublicKey = <SERVER_PUBLIC_KEY>

Punkt końcowy = <SERVER_PUBLIC_IP>:51820

Dozwolone adresy IP = 0.0.0.0/0, ::/0

TrwałyKeepalive = 25

Zastąp wartości kluczami. W polu Publiczny adres IP serwera wklej publiczny adres IP serwera Oracle utworzony w poprzednich krokach.

Krok 10: Połącz się z serwerem

- Pobierz aplikację WireGuard i zainstaluj ją na urządzeniu, którego chcesz używać do łączenia się z serwerem VPN.

- Otwórz aplikację Wireguard i kliknij „Importuj tunel” w menu plików, a następnie wybierz utworzony plik VPN.

- Teraz zezwól VPN na połączenie i włącz klienta.

- W ten sposób możesz ręcznie utworzyć wiele serwerów i skonfigurować VPN.

Ostatnie przemyślenia

Oto dwie metody, których możesz użyć do zbudowania własnego serwera VPN. Te kroki mogą okazać się skomplikowane; zadbałem jednak o to, aby każdy krok był prosty i łatwy do zrozumienia nawet dla początkujących. Jeśli napotkasz jakiekolwiek problemy lub błędy podczas konfigurowania własnej usługi VPN, daj nam znać, zostawiając komentarz poniżej. Bardzo się cieszę, że mogę Ci pomóc. Poniżej znajdziesz najczęściej zadawane pytania przez użytkowników. Odwiedź sekcję, aby dowiedzieć się więcej o konfiguracjach VPN.

Często zadawane pytania dotyczące tworzenia własnego serwera VPN

1. Jak sprawić, by moja domowa sieć VPN działała, jeśli mój adres IP często się zmienia?

Jeśli Twój dostawca usług internetowych korzysta z dynamicznego adresu IP, podawanie nowego adresu IP przy każdym połączeniu z VPN będzie wyzwaniem. Najlepszym możliwym rozwiązaniem jest skorzystanie z bezpłatnej usługi dynamicznego DNS, takiej jak duckdns.org, która łączy Twój dynamiczny adres IP ze stałą nazwą hosta. W ten sposób możesz pozostać w kontakcie z domowym Internetem. '

2. Czy mogę jednocześnie podłączyć wiele urządzeń do mojej domowej sieci VPN?

Tak, możesz jednocześnie podłączyć wiele urządzeń do domowej sieci VPN.

3. Czy mogę używać mojej sieci VPN do strumieniowego przesyłania filmów z serwisu Netflix lub innych usług objętych ograniczeniami geograficznymi?

Tak, możesz przesyłać strumieniowo Netflix, ale aby odblokować usługi z ograniczeniami geograficznymi, musisz użyć sieci VPN zlokalizowanej w innym regionie, który nie jest zablokowany geograficznie. W takim przypadku najlepszą opcją jest skonfigurowanie zagranicznego serwera VPN.

4. Czy mogę uruchamiać inne aplikacje lub usługi na tym samym urządzeniu, co moja sieć VPN?

Tak, ale upewnij się, że nie kolidują one z Twoją usługą VPN.

5. Jaka jest różnica pomiędzy WireGuard i OpenVPN?

WireGuard to nowsza i lżejsza wersja OpenVPN. Jest to najlepsza część dla osób, które chcą skonfigurować prostą wersję domowej sieci VPN bez zużywania zbyt wielu zasobów.