Guida VPN self-hosted: come configurare un server VPN domestico gratuito

Pubblicato: 2025-11-13Quasi ogni sito Web, app o persino rete tiene traccia di ciò che fai online. Una VPN crittografa i tuoi dati e nasconde la tua attività. Per anni è stato il metodo più affidabile, non solo per mantenere la privacy ma anche per aiutarti a sbloccare qualsiasi sito web, aggirare le restrizioni geografiche e altro ancora.

Sebbene esistano numerosi servizi VPN gratuiti che funzionano bene, alcuni di essi possono comunque registrare i tuoi dati, avere posizioni server limitate e persino limitare la velocità e limitare la larghezza di banda.

Per evitare tutte queste limitazioni, configurare il proprio server VPN è spesso il modo migliore se desideri comunque accedervi gratuitamente. Attualmente sono disponibili numerosi metodi per configurare un server VPN a casa, inclusi server VPN basati su software, server VPN basati su router, server VPN basati su cloud e altri.

Tuttavia, tra tutti questi metodi, configurare un server VPN utilizzando un server VPN basato su software è l'opzione migliore perché è gratuito, facile da installare e gestire, eliminando la necessità di configurazioni complesse e diverse configurazioni del server.

È anche l'opzione più affidabile per gli utenti non tecnici che non vogliono avere a che fare con il gergo tecnico. In questa guida imparerai come configurare il tuo server VPN a casa utilizzando qualsiasi software VPN gratuito.

Sommario

Come configurare il proprio server VPN basato su software

Come suggerisce il nome, la VPN basata su software funziona esattamente nel modo in cui ti aspetti che funzioni. È possibile installare qualsiasi software server gratuito. Una volta installato il software, il tuo dispositivo creerà un'interfaccia di rete virtuale che crittografa automaticamente il traffico in uscita dal tuo dispositivo.

Una volta completata la configurazione, puoi connettere altri dispositivi, come il tuo telefono o laptop, come client al dispositivo su cui hai installato il server VPN.

Questo è tutto. Tutti i dispositivi connessi invieranno il traffico attraverso il dispositivo VPN, crittografando tutto il tuo traffico. Anche quando sei lontano da casa, puoi connettere il tuo dispositivo tramite la rete domestica e accedere al tuo tunnel VPN, crittografando il tuo traffico.

Esistono numerose opzioni software gratuite e open source, nonché software a pagamento con funzionalità gratuite. In questa guida utilizzeremo WireGuard. Imparerai perché ho scelto WireGuard rispetto ad altri in solo un secondo.

Tuttavia, il più grande svantaggio della configurazione di un server domestico è che, oltre a rimanere online ogni volta che ne hai bisogno, offre solo un’unica posizione e non puoi accedere ai siti geobloccati dalla tua posizione. Tuttavia, la tua connessione è ancora crittografata ed è gratuita.

Se stai cercando di configurare un'alternativa gratuita alla VPN a pagamento come NordVPN senza alcuna limitazione, con più posizioni di server e accesso a siti geo-bloccati nella tua posizione utilizzando una VPN, puoi configurare una VPN gratuita self-hosted utilizzando qualsiasi provider di servizi cloud gratuito.

In questa guida imparerai come funzionano entrambi questi metodi. Ecco una tabella comparativa tra i due metodi.

VPN domestica e server VPN straniero

| Caratteristica | VPN domestica (WireGuard) | VPN estera self-hosted |

| Costo di installazione | Gratuito | Gratuito/Basso costo |

| Crittografia | SÌ | SÌ |

| Siti geobloccati | NO | SÌ |

| Cambia posizione | NO | SÌ |

| Accedi ai file domestici | SÌ | Limitato |

| Accedi ai siti nazionali all'estero | SÌ | Sì, ma solo se il server è nel tuo paese |

| Sicurezza Wi-Fi pubblica | SÌ | SÌ |

| Velocità | Dipende dal router di casa | Generalmente più veloce |

| Tempo di installazione | Facile | Anche facile |

| Affidabilità | Dipende dalla connessione di casa | È giunto il momento a causa dei server dedicati. |

| Dispositivo in linea | Dovrebbe restare acceso | È sempre attivo |

| IP visibile | IP domestico | IP VPS |

| Richiede | IP pubblico, accesso al router | Conto VPS, SSH |

| Ideale per | Per crittografare il tuo traffico e accedere ai file domestici | Un'alternativa ai servizi VPN |

Se desideri una configurazione semplice e gratuita per crittografare il tuo traffico, una VPN domestica è l’opzione migliore. Tuttavia, se desideri accedere a siti Web da più posizioni e accedere a siti geo-bloccati nella tua posizione, una VPN straniera self-hosted è l'opzione migliore.

2 modi per configurare i tuoi server VPN

Metodo 1: configurare il server VPN domestico

Puoi utilizzare qualsiasi servizio VPN basato su software per configurare gratuitamente un server VPN domestico. Ecco i requisiti per ciascun dispositivo.

Prerequisiti per configurare un server VPN domestico per diversi dispositivi

| Ciò di cui hai bisogno | Finestre | macOS | Linux |

| Applicazione WireGuard | Applicazione ufficiale | App Store / Birra fatta in casa | apt installare wireguard |

| Internet | SÌ | SÌ | SÌ |

| Accesso al router | Aprire la porta 51820 | Aprire la porta 51820 | Aprire la porta 51820 |

| IP pubblico/DDNS | Necessario | Necessario | Necessario |

| Il dispositivo dovrebbe essere acceso | Sempre | Sempre | Sempre |

Passaggio 1: installa l'app WireGuard dall'App Store

Puoi installare l'app WireGuard dall'App Store utilizzando questo collegamento per Mac e Windows. In alternativa, puoi installarlo dal terminale usando questo comando. Assicurati che Brew sia installato sul tuo Mac.

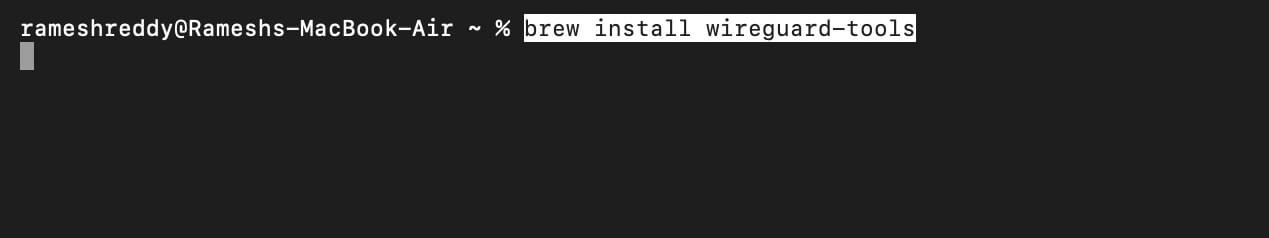

Passaggio 2: installa gli strumenti Wireguard

Successivamente, è necessario installare gli strumenti WireGuard. Seguire i passaggi seguenti:

- Ora apri il Terminale ed esegui il comando seguente per installare gli strumenti WireGuard sul tuo dispositivo.

- Comando: brew installa wireguard-tools

- Per assicurarti che sia installato correttamente sul tuo dispositivo, usa questo comando: wg –version .

- Dovresti essere in grado di vedere il numero di versione.

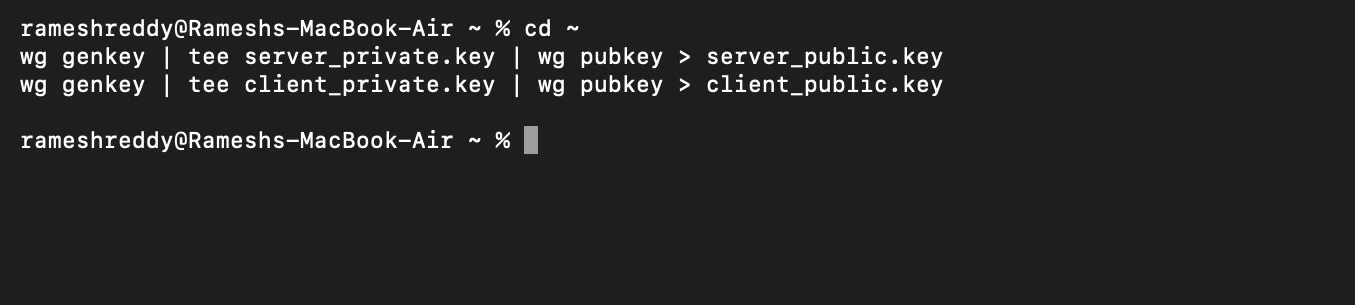

Passaggio 3: generare chiavi pubbliche e private

- Ora apri Terminale e crea le tue chiavi pubbliche e private. Come sempre, assicurati che Home Brew sia installato sul tuo dispositivo.

- Copia e incolla questi codici nel Terminale:

cd ~

wg genkey | tee server_privato.chiave | wg pubkey > server_public.key

wg genkey | tee client_privato.chiave | wg pubkey > client_public.key

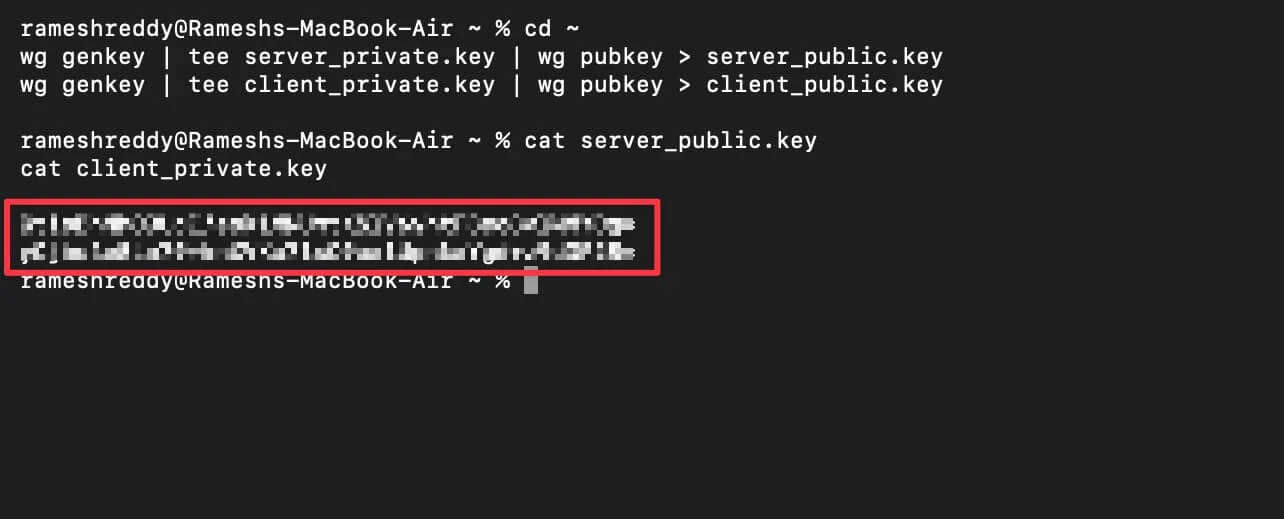

Passaggio 4: Visualizza le chiavi generate

- Dopo aver fatto clic su Invio, le chiavi verranno generate e nascoste alla vista. Per controllare le chiavi, utilizzare questo comando:

cat server_pubblica.chiave

cat client_privata.chiave

Passaggio 5: crea il file di configurazione del server

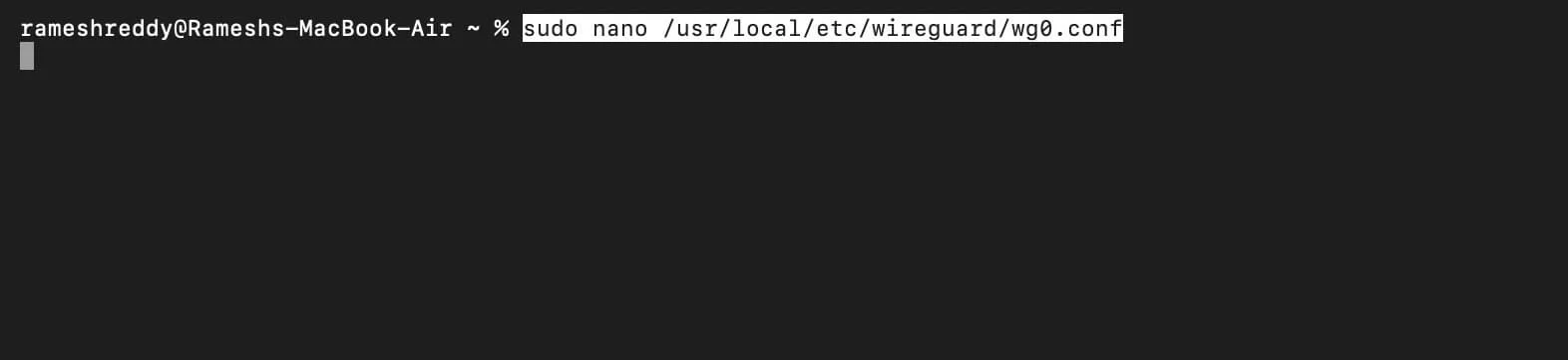

- Ora devi creare un file di configurazione del server con i tuoi dettagli. Per fare, apri Terminale e incolla questo comando:

sudo nano /usr/local/etc/wireguard/wg0.conf

- Inserisci la tua password per aprire l'editor.

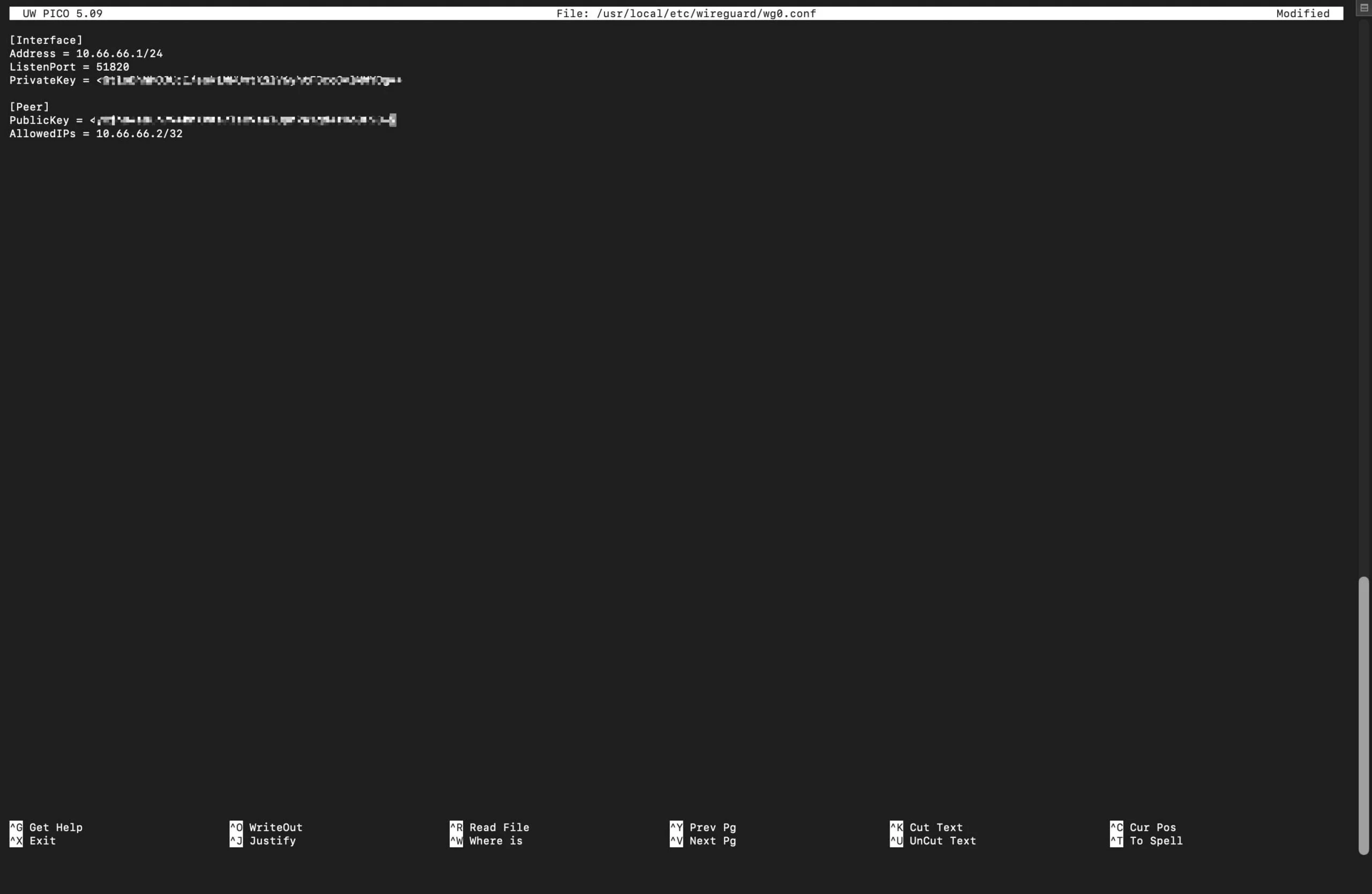

Passaggio 6: incolla il codice

Ora incolla questo testo di configurazione nel file.

[Interfaccia]

Indirizzo = 10.66.66.1/24

Porta di ascolto = 51820

Chiave privata = SERVER_PRIVATE_KEY

[Pari]

Chiave pubblica = CLIENT_PUBLIC_KEY

IP consentiti = 10.66.66.2/32

Nota: sostituisci la chiave privata e la chiave pubblica con le tue chiavi generate nel passaggio 4

Esempio:

Indirizzo [Interfaccia] = 10.66.66.1/24Porta di ascolto = 51820

Chiave privata = GtloBhNhOJUcI/esk1YRTJDjshddgftKSlV6yhtFBcoGvlMMYDg=> [Peer] Chiave pubblica = yCjhu4e8Ln7hGSKhsjsedrVKa7lsC9aalUpnkaYgd+z9dGF28=>

IP consentiti = 10.66.66.2/32

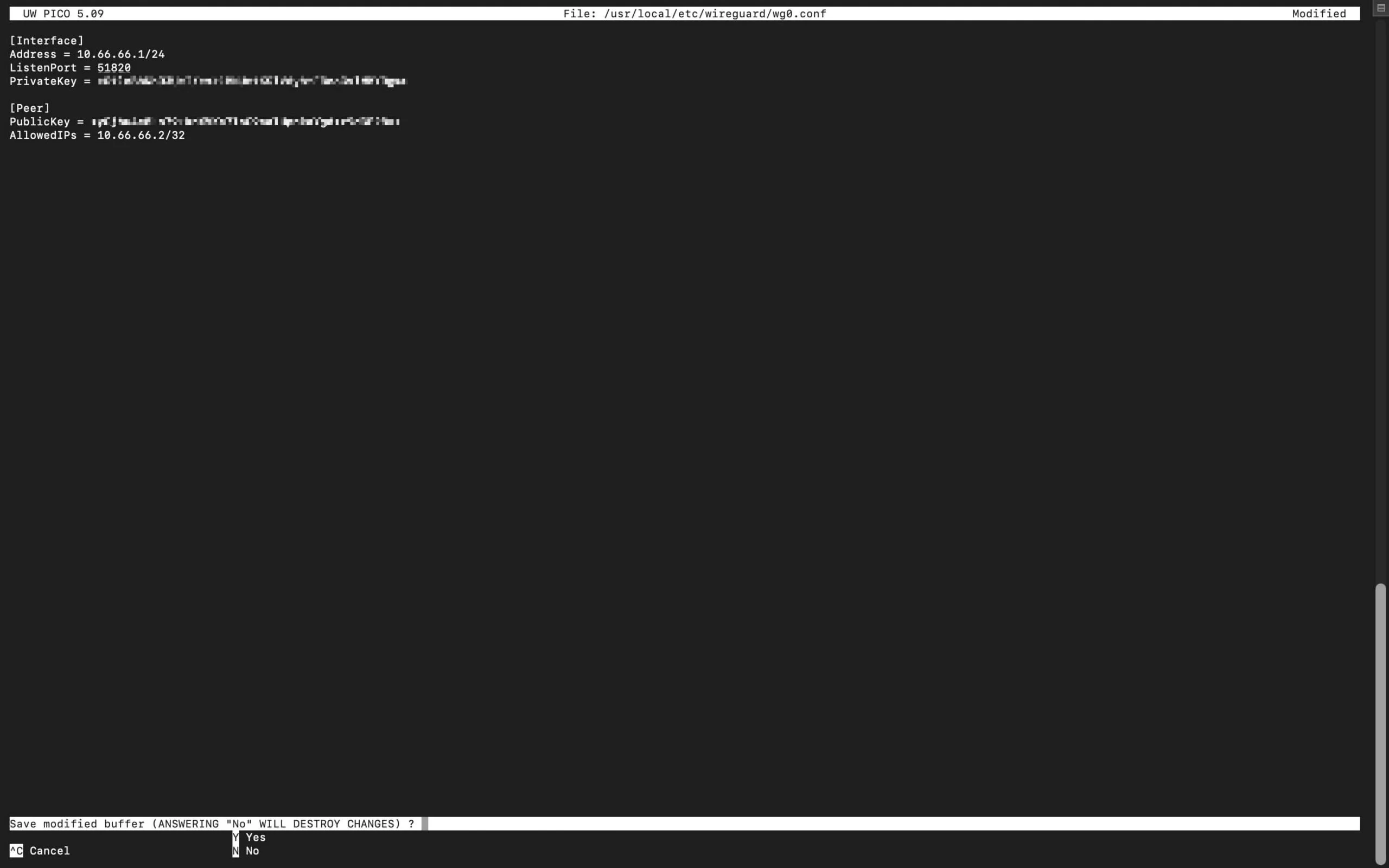

Passaggio 7: salva il file

- Ora usa Control + O , quindi tocca Invio e usa Control + X per salvare il file

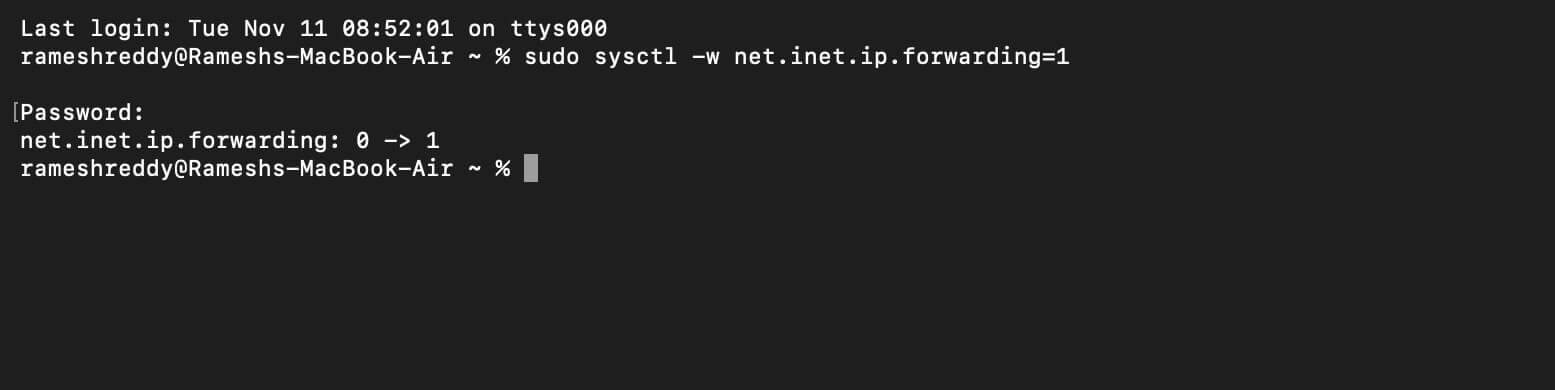

Passaggio 8: attiva l'inoltro IP

- Una volta salvato il file, puoi uscire, aprire nuovamente il nuovo Terminale e utilizzare il seguente comando:

sudo sysctl -w net.inet.ip.forwarding=1

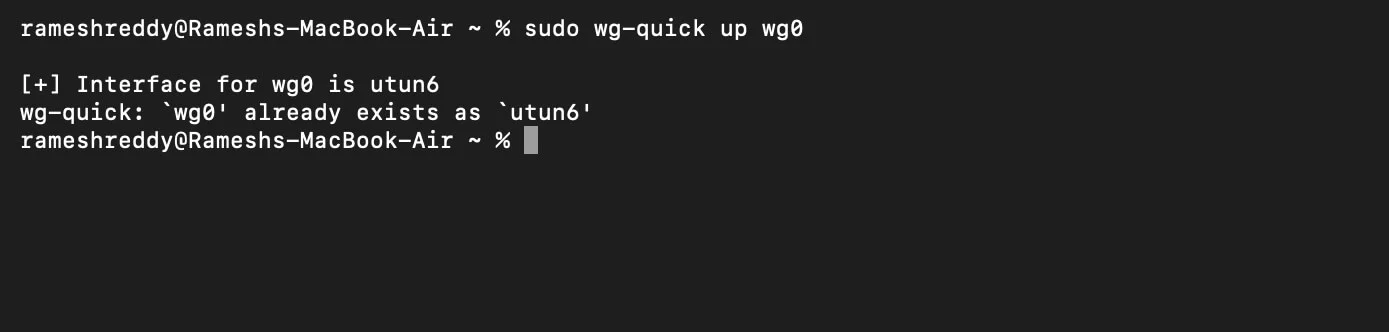

Passaggio 9: avviare un server WireGuard

- Ora usa il comando per avviare Wireguard Server:

Comando: sudo wg-quick up wg0

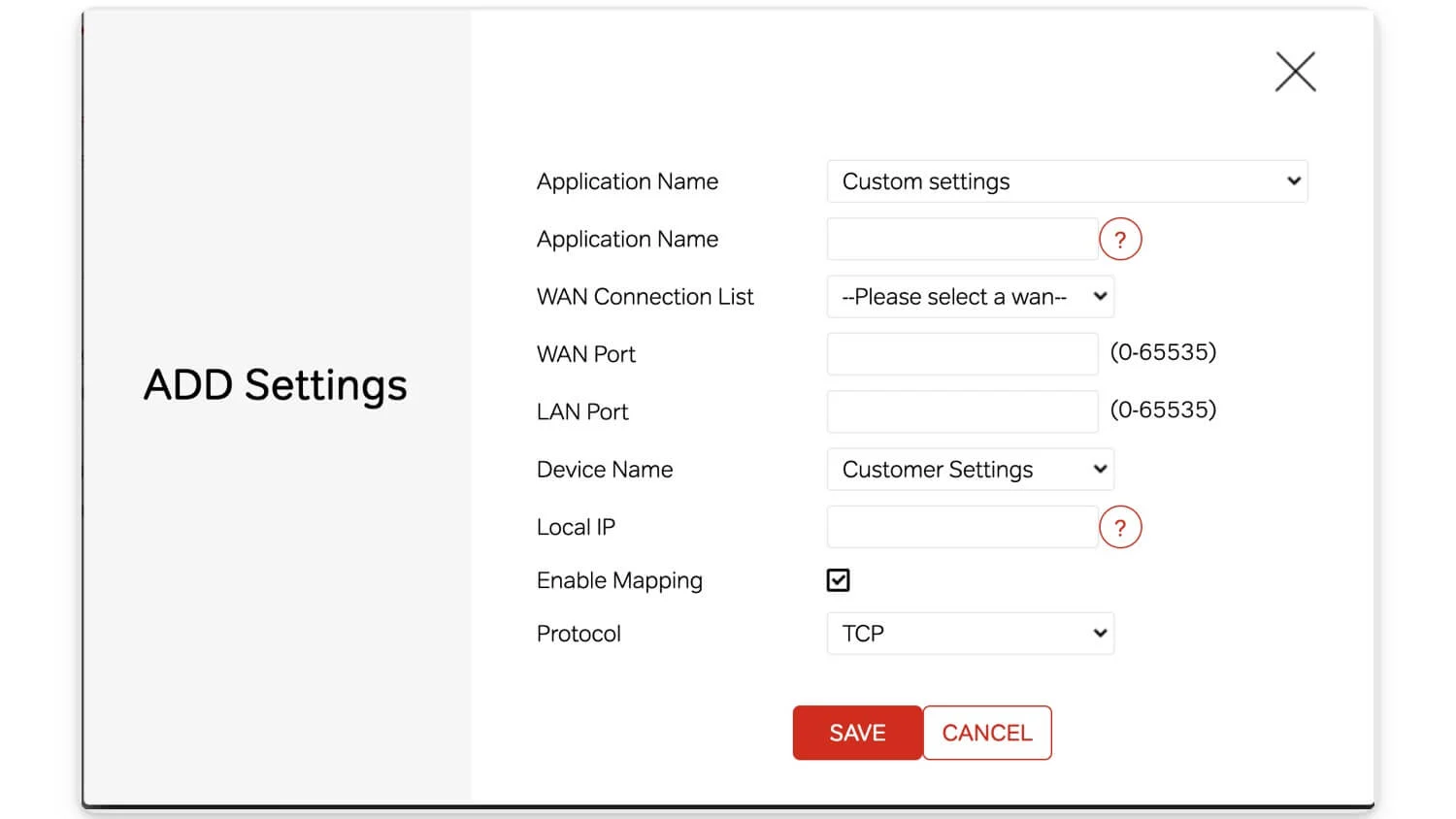

Passo 10: Ora devi impostare il port forwarding sul tuo router

- Assicurati di essere connesso al Wi-Fi e vai alla dashboard del tuo router Wi-Fi. Apri qualsiasi browser e visita questi URL: 192.168.1.1 o 192.168.0.1

- Trova le opzioni di port forwarding. Per i router TP-Link, vai su Rete > Avanzate , quindi seleziona Inoltro NAT e server virtuali. Se utilizzi un dispositivo D-Link, puoi utilizzare la funzione Total Adapting Port Forwarding.

- E da qui devi creare una nuova regola di forwarding. Aggiungi i seguenti dettagli: nome del servizio, indirizzo di Wireguard, protocollo di UDP e porta esterna su 51820. Inoltre, imposta la porta interna su 51820 e utilizza l'indirizzo IP del tuo Mac come indirizzo IP interno. Abilita questa porta.

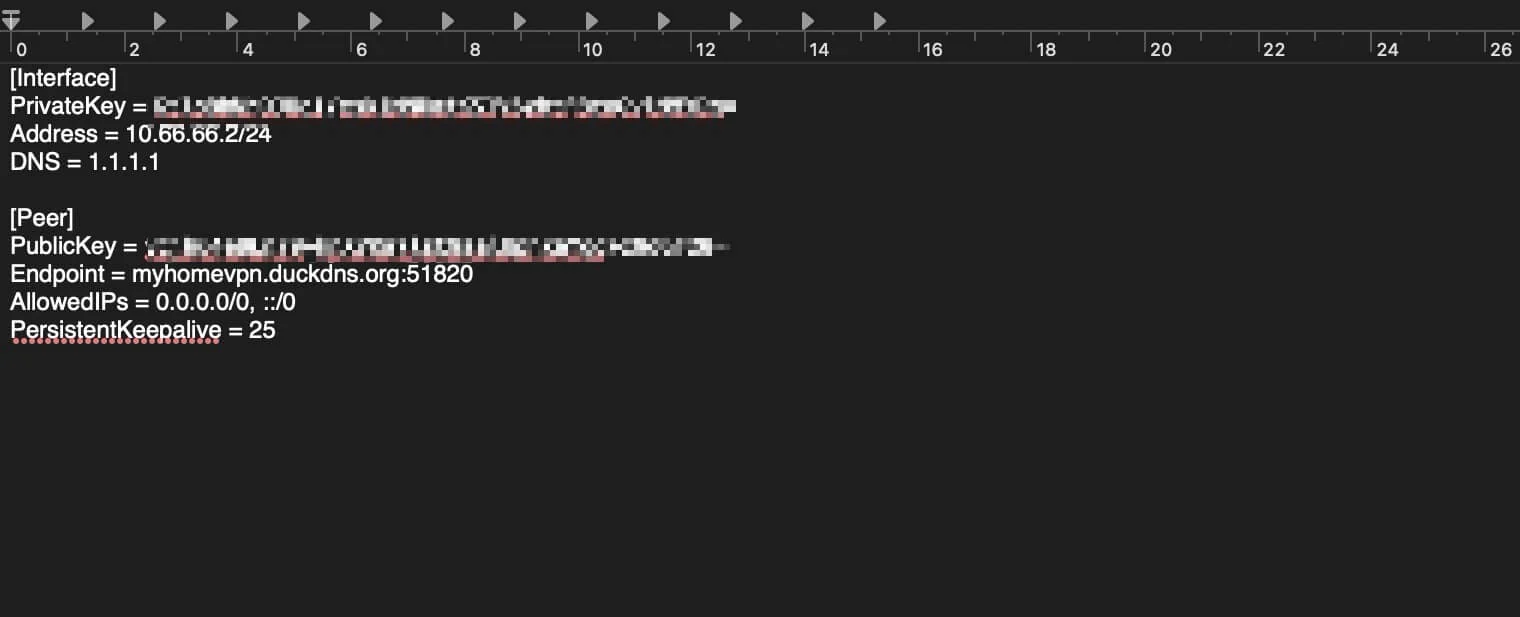

Passaggio 11: creare un file di configurazione del client

- Ora devi creare un file di configurazione del client per l'app WireGuard. Per fare ciò, apri qualsiasi editor di testo e incolla il file.

[Interfaccia]

Chiave privata = <CLIENT_PRIVATE_KEY>

Indirizzo = 10.66.66.2/24

DNS = 1.1.1.1

[Pari]

Chiave pubblica = <SERVER_PUBLIC_KEY>

Punto finale = <YOUR_PUBLIC_IP_OR_DDNS>:51820

IP consentiti = 0.0.0.0/0, ::/0

PersistentKeepalive = 25

Nota: ora sostituisci i seguenti dettagli con i tuoi dettagli

- Sostituisci le chiavi pubbliche e private con le chiavi che hai generato nel passaggio 4.

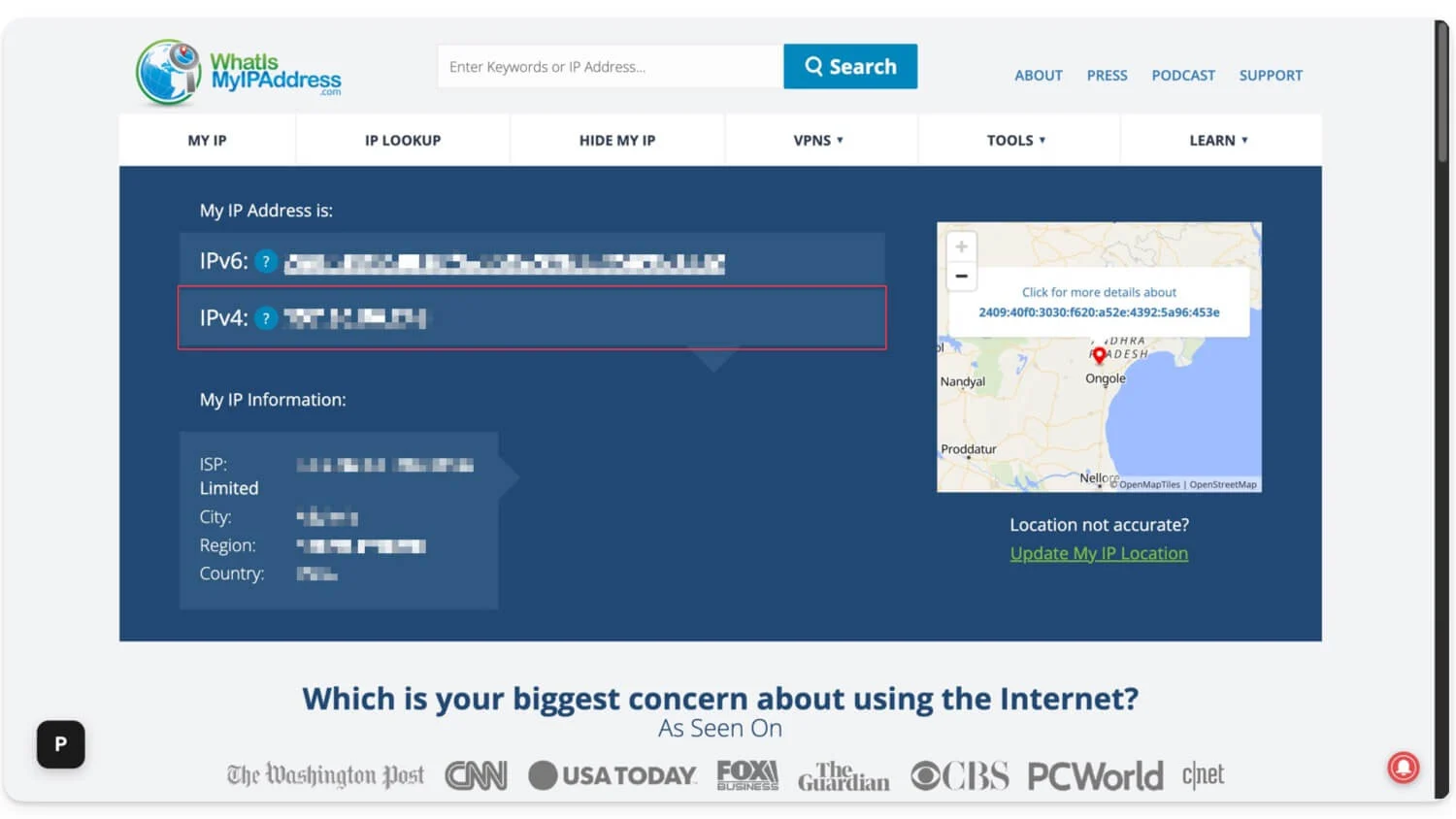

- Puoi trovare il tuo indirizzo IP pubblico andando su Whatismyipaddress.com

Esempio:

[Interfaccia]

Chiave Privata = aBcDeFgHijKlmNoPqRsTuVwXyZ1234567890abcdEFG=

Indirizzo = 10.66.66.2/24

DNS = 1.1.1.1

[Pari]

Chiave pubblica = zYxWvUtSrQpOnMlKjIhGfEdCbA9876543210qwertYUI=

Endpoint = myhomevpn.duckdns.org:51820 (ho usato Duckdns qui; invece, puoi anche inserire qui il tuo indirizzo IP del Mac)

IP consentiti = 0.0.0.0/0, ::/0

PersistentKeepalive = 25

- Una volta creato, salva il file. Assicurati di salvarlo come testo normale, non in formato RTF.

Come creare un file di configurazione del client utilizzando Terminale:

Puoi anche utilizzare il prompt dei comandi per creare un file; utilizzare i passaggi seguenti

- Usa questo comando nel terminale: nano ~/Desktop/client.conf

Incolla questo file:

[Interfaccia]

Chiave privata = <CLIENT_PRIVATE_KEY>

Indirizzo = 10.66.66.2/24

DNS = 1.1.1.1

[Pari]

Chiave pubblica = <SERVER_PUBLIC_KEY>

Punto finale = <YOUR_PUBLIC_IP_OR_DDNS>:51820

IP consentiti = 0.0.0.0/0, ::/0

PersistentKeepalive = 25

Assicurati di sostituire i valori come mostrato nell'esempio sopra. Quindi, usa Control + O, premi Invio e usa Control + X per salvare il file.

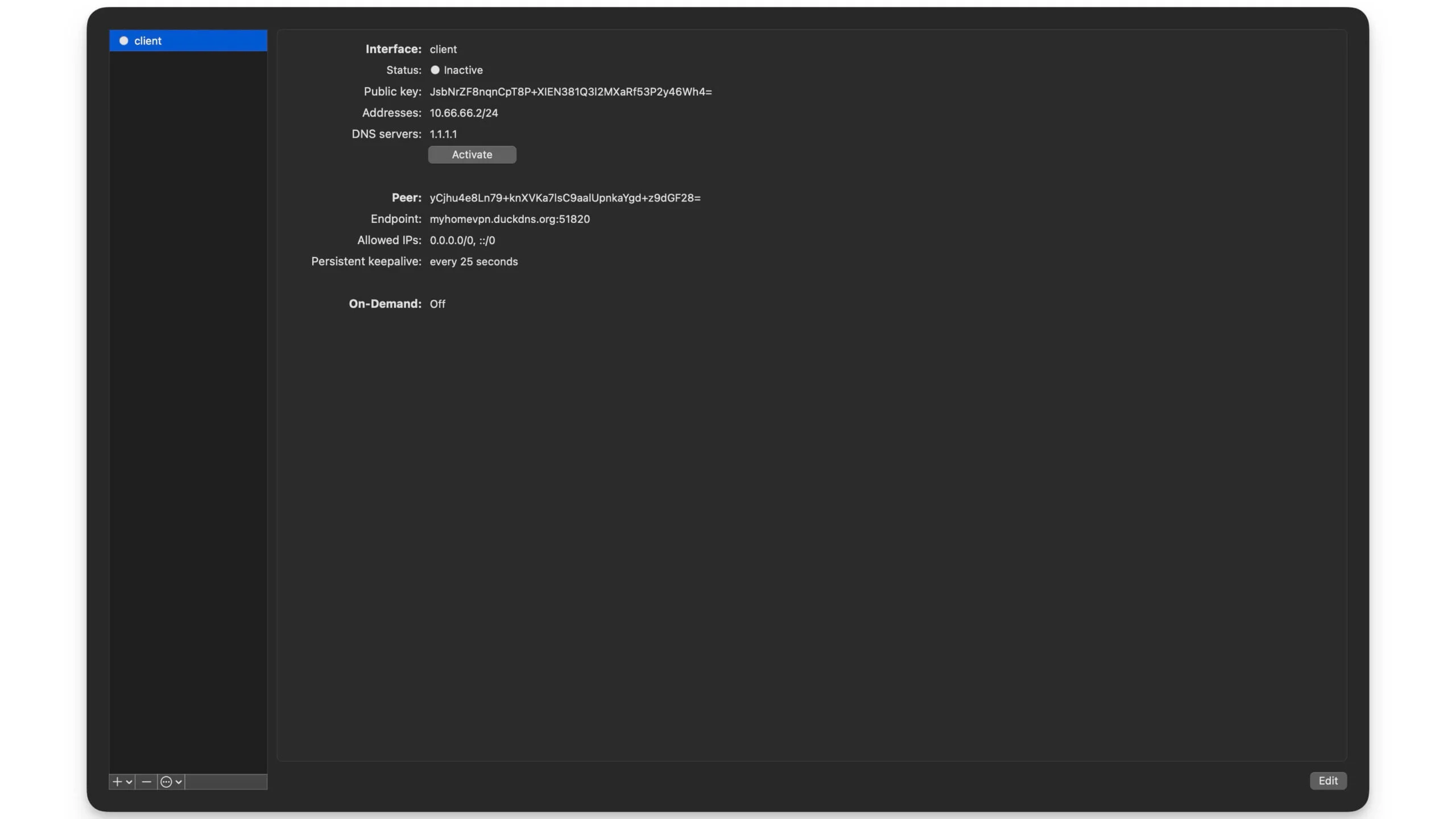

Passaggio 12: importa client.conf nell'app WireGuard

- Ora apri l'app WireGuard sul tuo dispositivo

- Fare clic sull'opzione "Importa il file tramite il tunnel".

- E seleziona il file client.conf appena creato utilizzando l'editor di testo

- Ora, infine, fai clic su " Attiva ".

- Questo è tutto, ora il tuo Mac è un server VPN gratuito.

Come connettere altri dispositivi al servizio VPN domestico?

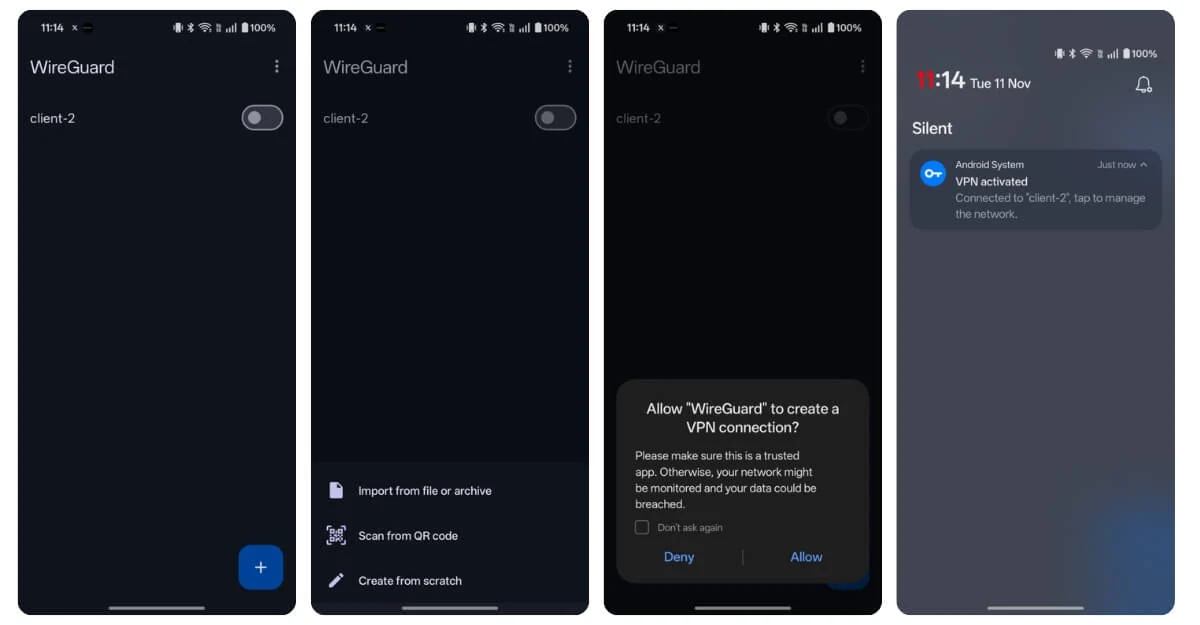

Passaggio 1: installa l'app WireGuard sull'altro dispositivo.

- Ora devi installare l'app WireGuard sull'altro dispositivo. In questo caso, lo sto installando sul mio telefono Android.

Passaggio 2: configura l'app WireGuard sull'altro dispositivo

- Apri l'app, quindi disconnettiti dal Wi-Fi e assicurati di utilizzare i dati mobili per testare la connessione VPN.

- Ora fai clic sui file e seleziona il file che desideri importare. Puoi copiare sul tuo dispositivo il file client.conf che hai creato sul tuo Mac.

Sul tuo dispositivo Android, apri l'app WireGuard, fai clic sull'icona Più, seleziona l'opzione "Importa file o archivio" e seleziona il file Client.conf che hai copiato dal Mac, e il gioco è fatto. Ora puoi abilitare il client e ti connetterai con successo alla tua VPN domestica.

Come creare una VPN per sedi estere self-hosted

Successivamente, se desideri creare una VPN in un'altra posizione, puoi utilizzare un server cloud gratuito che fornisce un'app WireGuard per l'installazione e creare una VPN. Ecco come. Per questo utilizziamo Oracle, che richiede l'invio dei dettagli della tua carta.

Passaggio 1: crea un account Oracle gratuito

Se desideri creare il tuo server VPN in una posizione diversa da casa tua, puoi iscriverti a qualsiasi fornitore di servizi cloud gratuito e utilizzare quel server come server VPN.

Tra tutti i metodi, Oracle offre un servizio A-Team gratuito. Puoi registrarti per un account Oracle gratuito e scegliere qualsiasi server a cui desideri connetterti. Attualmente supporta Stati Uniti, Singapore, Germania, India e molti altri paesi. Ecco come è possibile impostare.

Passaggio 2: iscriviti a Oracle

- Visita https://signup.cloud.oracle.com/ e crea il tuo account gratuito.

- Inserisci i dettagli del tuo account, nome, cognome e indirizzo email. Una volta inserito, fai clic su "Verifica indirizzo email".

- Fai clic sul pulsante di verifica sull'e-mail che hai ricevuto.

- Inserisci il tuo passcode e compila tutti i dettagli necessari.

- Da lì puoi aggiungere un nuovo server e annotare l'indirizzo IP pubblico del server, che puoi trovare nei dettagli del server.

Passaggio 3: aggiungi un nuovo server

- Nella dashboard, fai clic su "Crea una nuova istanza".

- Inserisci il nome e scegli un server standard gratuito, seleziona Ubuntu come immagine, inserisci un dominio qualsiasi e fai clic su Aggiungi chiave SSH.

- Una volta aggiunta, è necessario scaricare la chiave privata. Fare clic su "Genera coppia di chiavi SSH", scaricare la chiave privata, quindi fare clic sulla cassa. E a volte verrà visualizzato un indirizzo IP pubblico, annotalo e il tuo server sarà stato creato.

Passaggio 4: connettiti al tuo server

- Successivamente, una volta creato il server, devi connetterti al server dal tuo Mac utilizzando il seguente comando.

comando: chmod 600 ~/Downloads/tua-chiave.pem

- Ora usa questo comando per connetterti al server usando SSH

ssh -i ~/Downloads/tua-chiave.pem ubuntu@<tuo_ip_pubblico>

Assicurati di sostituire l'indirizzo IP pubblico con quello generato dal server Oracle. Ecco come appare:

Esempio: ssh -i ~/Downloads/vpnkey.pem [email protected]

Passaggio 5: installa WireGuard sul server

- Una volta connesso correttamente al server, è necessario disinstallare WireGuard sul server. Usa il comando per farlo

sudo apt update && sudo apt install -y wireguard

Passaggio 6: generare chiavi pubbliche e private

- Una volta completata l'installazione, è necessario generare chiavi pubbliche e private. Per fare ciò, puoi utilizzare il seguente comando sul tuo Mac o Windows

cd~

wg genkey | tee server_privato.chiave | wg pubkey > server_public.key

wg genkey | tee client_privato.chiave | wg pubkey > client_public.key

- Questo è tutto, una volta generato, puoi usare questo comando per vedere le chiavi generate: comando: ls

Vedrai tutte le chiavi. Utilizzare i seguenti comandi:

cat server_privata.chiave

cat server_pubblica.chiave

cat client_privata.chiave

cat client_pubblica.chiave

Passaggio 7: crea un file confi sul tuo Mac

- Successivamente, devi modificare il file congi sul tuo Mac. Utilizzare il seguente comando

sudo nano /etc/wireguard/wg0.conf

- Successivamente, incolla questo codice:

[Interfaccia]

Indirizzo = 10.10.0.1/24

Porta di ascolto = 51820

Chiave privata = <SERVER_PRIVATE_KEY>

PostUp = iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

[Pari]

Chiave pubblica = <CLIENT_PUBLIC_KEY>

IP consentiti = 10.10.0.2/32

- Assicurati di sostituire le chiavi con le tue, che hai generato nei passaggi precedenti.

Passaggio 8: attiva l'inoltro IP

- Una volta creato il file di configurazione, è necessario abilitare l'inoltro IP. Per fare ciò, utilizzare il seguente comando:

sudo sysctl -w net.ipv4.ip_forward=1

- Successivamente, usa questo comando per renderlo permanente

echo “net.ipv4.ip_forward=1” | sudo tee -a /etc/sysctl.conf

Passaggio 9: ora crea un file di configurazione VPN

- Apri qualsiasi editor di testo e incolla questo codice

[Interfaccia]

Chiave privata = <CLIENT_PRIVATE_KEY>

Indirizzo = 10.10.0.2/24

DNS = 1.1.1.1

[Pari]

Chiave pubblica = <SERVER_PUBLIC_KEY>

Punto finale = <SERVER_PUBLIC_IP>:51820

IP consentiti = 0.0.0.0/0, ::/0

PersistentKeepalive = 25

Sostituisci i valori con le tue chiavi. In IP pubblico del server, incolla l'IP pubblico del server Oracle creato nei passaggi precedenti.

Passaggio 10: connettersi al server

- Scarica l'app WireGuard e installala sul dispositivo che desideri utilizzare per connetterti al server VPN.

- Apri l'app Wireguard e fai clic su "Importa tunnel" dal menu file, quindi seleziona il file VPN che hai creato.

- Ora consenti alla VPN di connettersi e abilitare il client.

- In questo modo puoi creare manualmente più server e configurare una VPN.

Considerazioni finali

Questi sono i due metodi che puoi utilizzare per creare il tuo server VPN. Potresti trovare questi passaggi complessi; tuttavia, mi sono assicurato che ogni passaggio fosse semplice e facile da comprendere, anche per i principianti. Se riscontri problemi o errori durante la configurazione del tuo servizio VPN, faccelo sapere lasciando un commento qui sotto. Sono molto felice di aiutarti. Di seguito puoi trovare le domande più frequenti poste dagli utenti. Visita la sezione per saperne di più su queste configurazioni VPN.

Domande frequenti sulla creazione del proprio server VPN

1. Come posso far funzionare la mia VPN domestica se il mio indirizzo IP cambia frequentemente?

Se il tuo provider di servizi Internet utilizza un IP dinamico, è difficile includere il tuo nuovo indirizzo IP ogni volta che ti connetti alla VPN. La migliore soluzione possibile è utilizzare un servizio DNS dinamico gratuito, come duckdns.org, che collega il tuo indirizzo IP dinamico a un nome host fisso. In questo modo potrai rimanere connesso alla rete Internet di casa. '

2. Posso connettere più dispositivi contemporaneamente alla mia VPN domestica?

Sì, puoi connettere più dispositivi contemporaneamente alla tua VPN domestica.

3. Posso utilizzare la mia VPN per eseguire lo streaming di Netflix o di altri servizi con limitazioni geografiche?

Sì, puoi eseguire lo streaming di Netflix, ma per sbloccare i servizi con limitazioni geografiche, devi utilizzare una VPN che si trova in una regione diversa che non sia soggetta a blocchi geografici. In questo caso, la configurazione di un server VPN straniero è l’opzione migliore.

4. Posso eseguire altre app o servizi sullo stesso dispositivo della mia VPN?

Sì, ma assicurati che non siano in conflitto con il tuo servizio VPN.

5. Qual è la differenza tra WireGuard e OpenVPN?

WireGuard è la versione più nuova e più leggera di OpenVPN. È la parte migliore per le persone che desiderano configurare una versione semplice di una VPN domestica senza consumare troppe risorse.