Guide VPN auto-hébergé : Comment configurer un serveur VPN domestique gratuit

Publié: 2025-11-13Presque tous les sites Web, applications ou même réseaux suivent ce que vous faites en ligne. Un VPN crypte vos données et masque votre activité. Depuis des années, il s’agit de la méthode la plus fiable, non seulement pour préserver la confidentialité, mais également pour vous aider à débloquer n’importe quel site Web, à contourner les restrictions géographiques, et bien plus encore.

Bien qu'il existe de nombreux services VPN gratuits qui fonctionnent bien, certains d'entre eux peuvent toujours enregistrer vos données, avoir des emplacements de serveur limités et même limiter votre vitesse et restreindre la bande passante.

Pour éviter toutes ces limitations, configurer votre propre serveur VPN est souvent le meilleur moyen si vous souhaitez toujours y accéder gratuitement. Actuellement, de nombreuses méthodes sont disponibles pour configurer un serveur VPN à la maison, notamment des serveurs VPN basés sur des logiciels, des serveurs VPN basés sur des routeurs, des serveurs VPN basés sur le cloud et autres.

Cependant, parmi toutes ces méthodes, la configuration d'un serveur VPN à l'aide d'un serveur VPN logiciel est la meilleure option car elle est gratuite, facile à installer et à gérer, éliminant le besoin d'installations complexes et de différentes configurations de serveur.

C'est également l'option la plus fiable pour les utilisateurs non techniques qui ne veulent pas avoir affaire à un jargon technique. Dans ce guide, vous apprendrez comment configurer votre propre serveur VPN chez vous à l'aide de n'importe quel logiciel VPN gratuit.

Table des matières

Comment configurer votre propre serveur VPN logiciel

Comme son nom l’indique, les VPN logiciels fonctionnent exactement de la manière dont vous vous attendez à ce qu’ils fonctionnent. Vous pouvez installer n’importe quel logiciel serveur gratuit. Une fois le logiciel installé, votre appareil créera une interface réseau virtuelle qui crypte automatiquement le trafic sortant de votre appareil.

Une fois la configuration terminée, vous pouvez connecter d'autres appareils, tels que votre téléphone ou votre ordinateur portable, en tant que clients à l'appareil sur lequel vous avez installé le serveur VPN.

C'est ça. Tous les appareils connectés enverront du trafic via le périphérique VPN, cryptant tout votre trafic. Même lorsque vous n'êtes pas chez vous, vous pouvez connecter votre appareil via votre réseau domestique et accéder à votre propre tunnel VPN, cryptant ainsi votre trafic.

Il existe de nombreuses options de logiciels gratuits et open source, ainsi que des logiciels payants dotés de fonctionnalités complémentaires. Dans ce guide, nous utiliserons WireGuard. Vous découvrirez pourquoi j'ai choisi WireGuard plutôt que d'autres en une seconde seulement.

Cependant, le plus gros inconvénient de la configuration d'un serveur domestique est que, en plus de rester en ligne chaque fois que vous en avez besoin, il n'offre qu'un seul emplacement et vous ne pouvez pas accéder aux sites géo-bloqués depuis votre emplacement. Cependant, votre connexion est toujours cryptée et son utilisation est gratuite.

Si vous cherchez à mettre en place une alternative gratuite au VPN payant comme NordVPN sans aucune limitation, avec plusieurs emplacements de serveurs et un accès aux sites géo-bloqués dans votre emplacement à l'aide d'un VPN, vous pouvez configurer un VPN gratuit auto-hébergé en utilisant n'importe quel fournisseur de services cloud gratuit.

Dans ce guide, vous apprendrez comment fonctionnent ces deux méthodes. Voici un tableau comparatif entre les deux méthodes.

VPN domestique vs serveur VPN étranger

| Fonctionnalité | VPN domestique (WireGuard) | VPN étranger auto-hébergé |

| Coût d'installation | Gratuit | Gratuit / Peu coûteux |

| Cryptage | Oui | Oui |

| Sites géo-bloqués | Non | Oui |

| Changer d'emplacement | Non | Oui |

| Accéder aux fichiers personnels | Oui | Limité |

| Accéder aux sites nationaux à l’étranger | Oui | Oui, mais seulement si le serveur est dans votre pays |

| Sécurité du Wi-Fi public | Oui | Oui |

| Vitesse | Cela dépend de votre routeur domestique | Généralement plus rapide |

| Temps d'installation | Facile | Aussi facile |

| Fiabilité | Dépend de la connexion domestique | Il est grand temps à cause des serveurs dédiés. |

| Appareil en ligne | Il devrait rester allumé | C'est toujours allumé |

| IP visible | IP domestique | IP VPS |

| Nécessite | IP publique, accès au routeur | Compte VPS, SSH |

| Idéal pour | Pour chiffrer votre trafic et accéder aux fichiers personnels | Une alternative aux services VPN |

Si vous souhaitez une configuration simple et gratuite pour chiffrer votre trafic, un VPN domestique est la meilleure option. Cependant, si vous souhaitez accéder à des sites Web à partir de plusieurs emplacements et accéder à des sites géo-bloqués dans votre emplacement, un VPN étranger auto-hébergé est la meilleure option.

2 façons de configurer vos propres serveurs VPN

Méthode 1 : configurer le serveur VPN domestique

Vous pouvez utiliser n’importe quel service VPN logiciel pour configurer gratuitement un serveur VPN domestique. Voici les exigences pour chaque appareil.

Prérequis pour configurer un serveur VPN domestique pour différents appareils

| Ce dont vous avez besoin | Fenêtres | macOS | Linux |

| Application WireGuard | Application officielle | App Store / Homebrew | apte à installer un grillage |

| Internet | Oui | Oui | Oui |

| Accès au routeur | Port ouvert 51820 | Port ouvert 51820 | Port ouvert 51820 |

| IP publique/DDNS | Requis | Requis | Requis |

| L'appareil doit être allumé | Toujours | Toujours | Toujours |

Étape 1 : Installez l'application WireGuard depuis l'App Store

Vous pouvez installer l'application WireGuard depuis l'App Store en utilisant ce lien pour Mac et Windows. Alternativement, vous pouvez l'installer depuis le terminal à l'aide de cette commande. Assurez-vous que Brew est installé sur votre Mac.

Étape 2 : Installer les outils Wireguard

Ensuite, vous devez installer les outils WireGuard. Suivez les étapes ci-dessous :

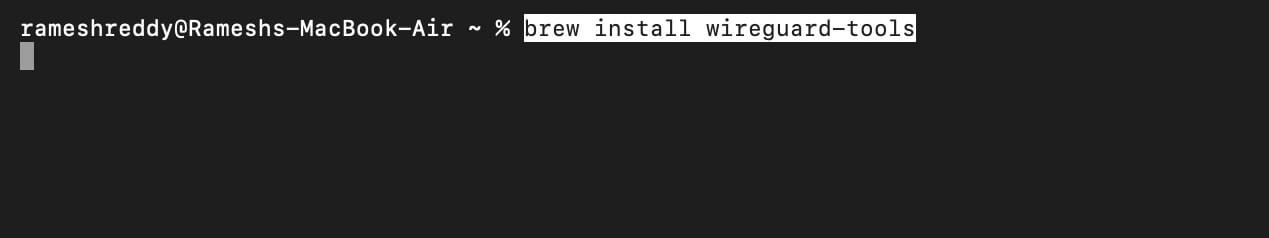

- Maintenant, ouvrez le terminal et exécutez la commande suivante pour installer les outils WireGuard sur votre appareil.

- Commande : Brew Install Wireguard-Tools

- Pour vous assurer qu'il est correctement installé sur votre appareil, utilisez cette commande : wg –version .

- Vous devriez pouvoir voir le numéro de version.

Étape 3 : générer des clés publiques et privées

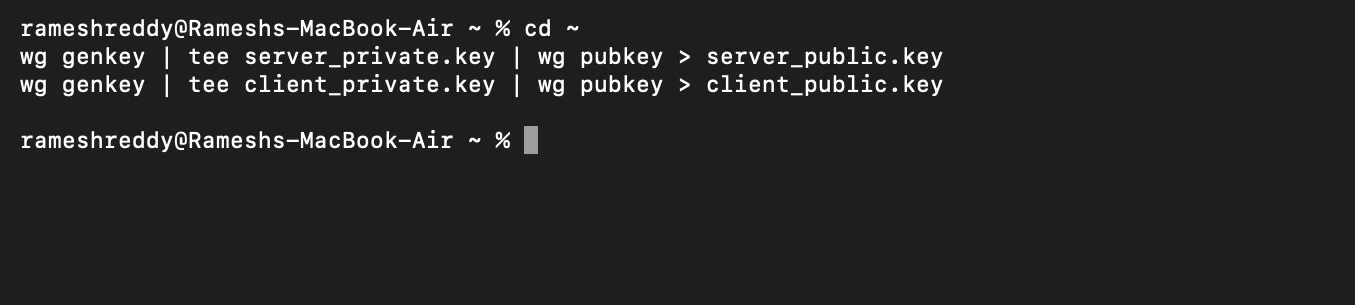

- Maintenant, ouvrez Terminal et créez vos clés publiques et privées. Comme toujours, assurez-vous que Home Brew est installé sur votre appareil.

- Copiez et collez ces codes dans le Terminal :

CD ~

wg genkey | tee server_private.key | wg pubkey > serveur_public.key

wg genkey | tee-shirt client_private.key | wg pubkey > client_public.key

Étape 4 : Afficher les clés générées

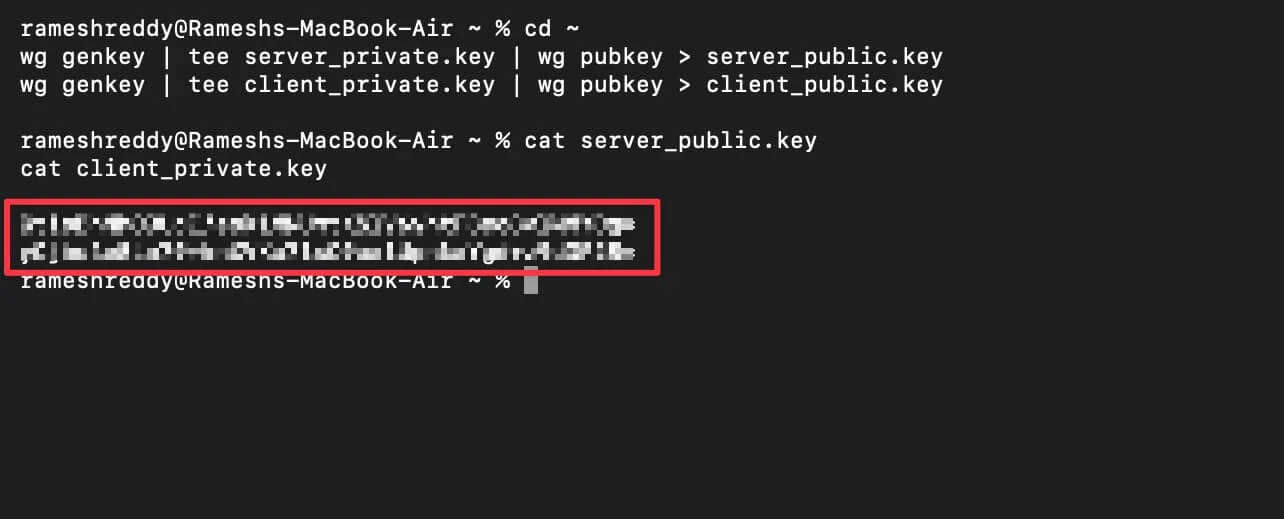

- Une fois que vous avez cliqué sur Entrée, les clés seront générées et masquées. Pour vérifier les clés, utilisez cette commande :

chat serveur_public.key

chat client_private.key

Étape 5 : Créez votre fichier de configuration de serveur

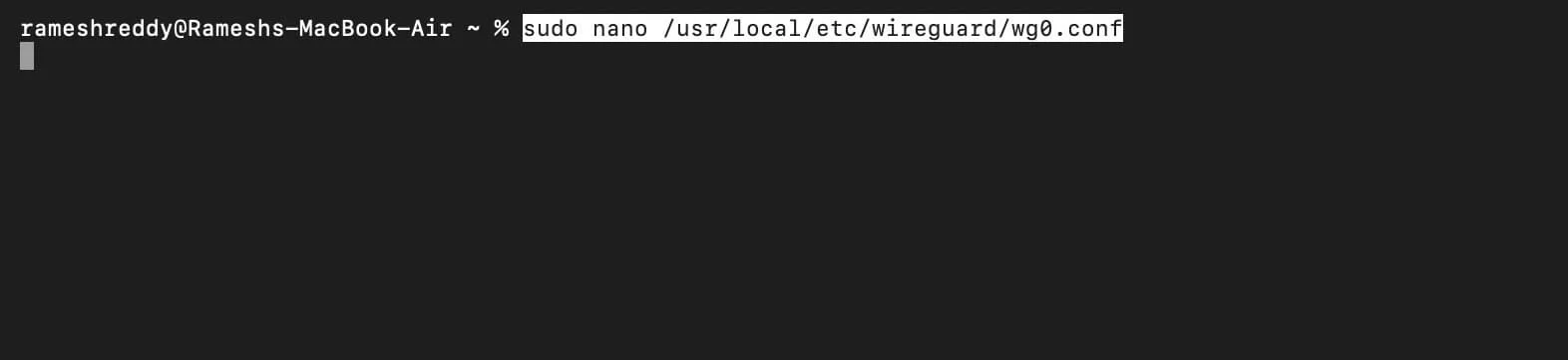

- Maintenant, vous devez créer un fichier de configuration du serveur avec vos coordonnées. Pour ce faire, ouvrez Terminal et collez cette commande :

sudo nano /usr/local/etc/wireguard/wg0.conf

- Entrez votre mot de passe pour ouvrir l'éditeur.

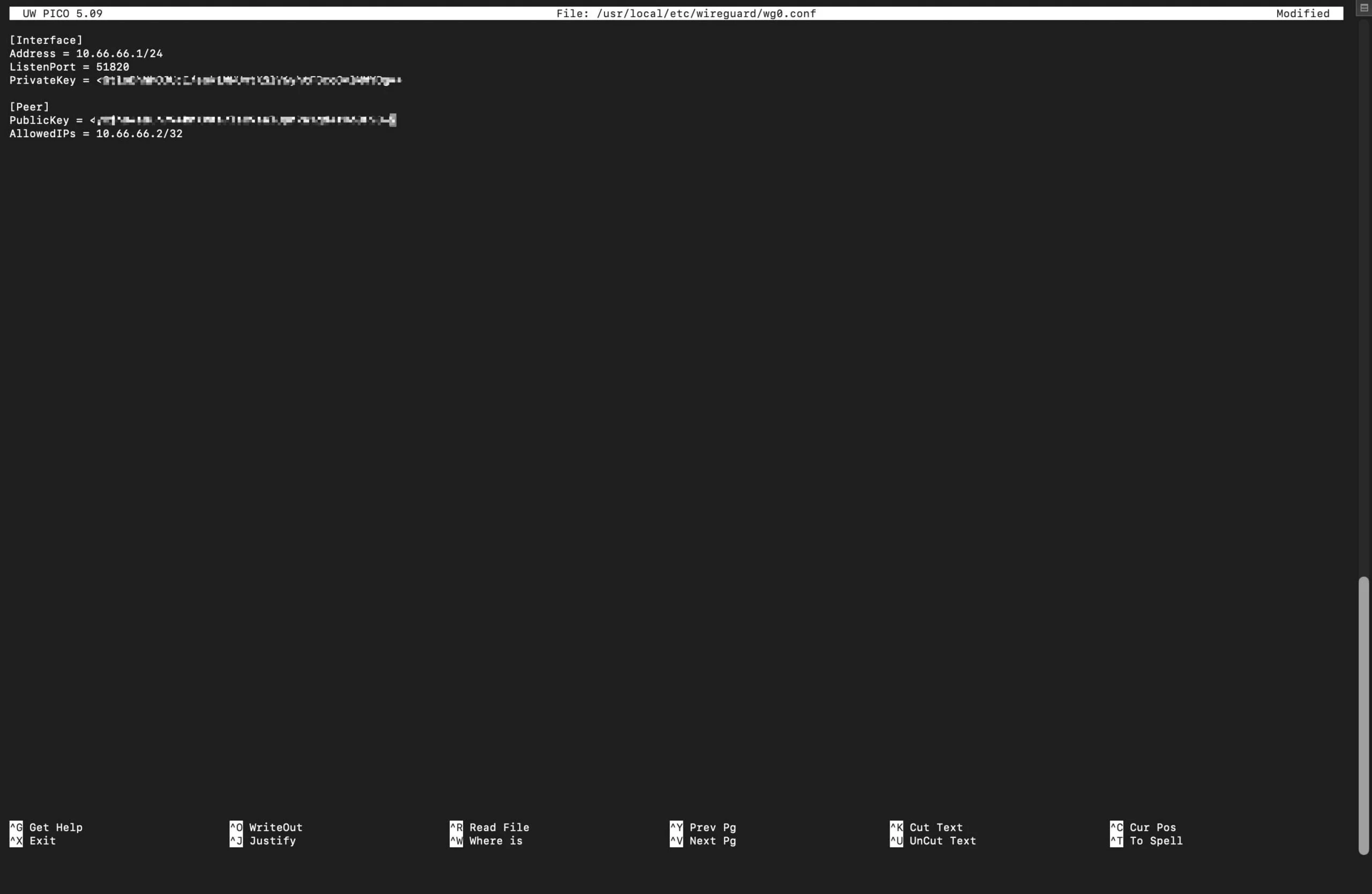

Étape 6 : Collez le code

Maintenant, collez ce texte de configuration dans le fichier.

[Interface]

Adresse = 10.66.66.1/24

Port d'écoute = 51820

Clé privée = SERVER_PRIVATE_KEY

[Pair]

Clé publique = CLIENT_PUBLIC_KEY

Adresses IP autorisées = 10.66.66.2/32

Remarque : remplacez la clé privée et la clé publique par vos propres clés générées à l'étape 4.

Exemple:

[Interface] Adresse = 10.66.66.1/24

[Interface] Adresse = 10.66.66.1/24Port d'écoute = 51820

Clé privée = GtloBhNhOJUcI/esk1YRTJDjshddgftKSlV6yhtFBcoGvlMMYDg=> [Peer] PublicKey = yCjhu4e8Ln7hGSKhsjsedrVKa7lsC9aalUpnkaYgd+z9dGF28=>

Adresses IP autorisées = 10.66.66.2/32

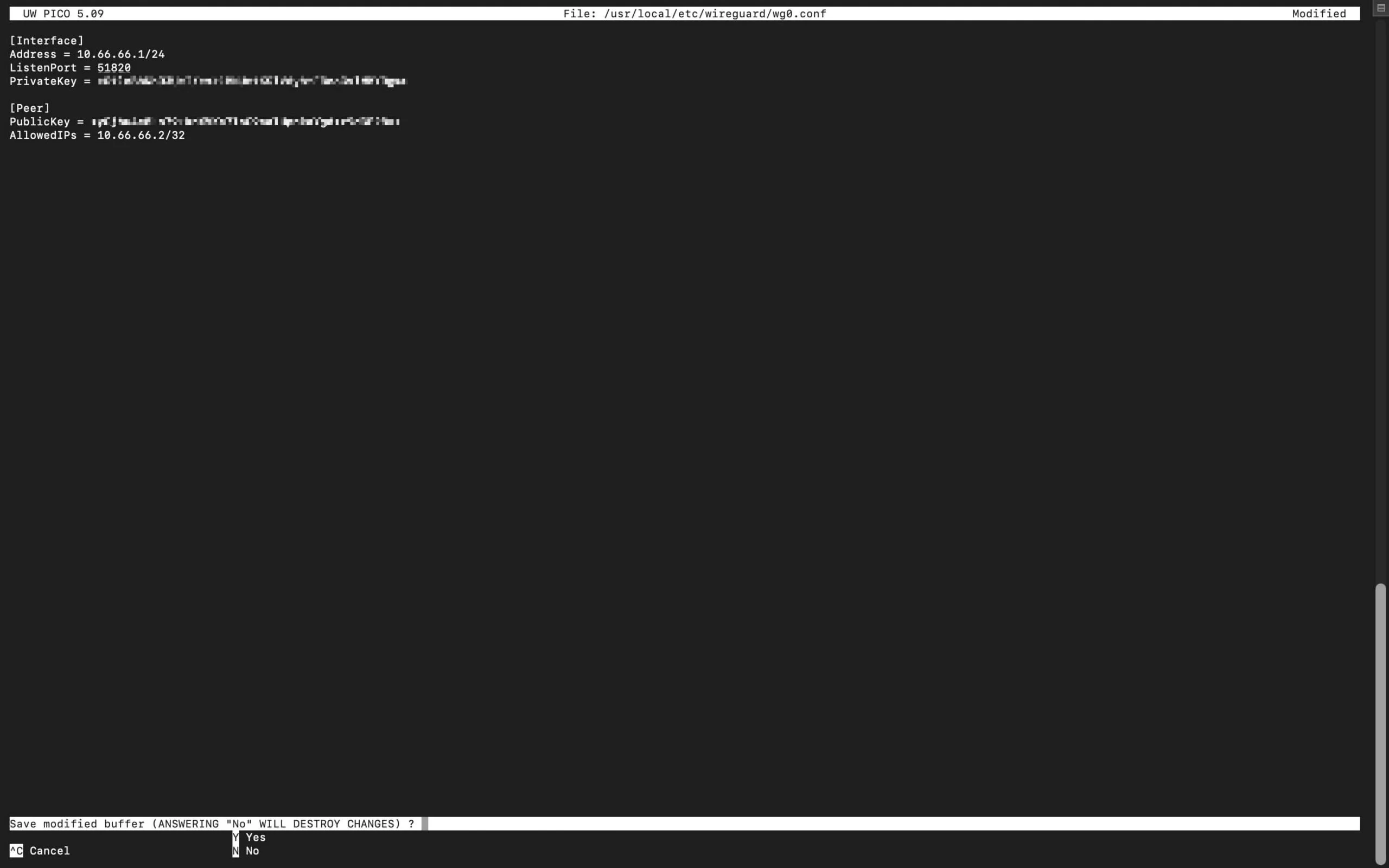

Étape 7 : Enregistrer le fichier

- Utilisez maintenant Control + O , puis appuyez sur Entrée, et utilisez Control + X pour enregistrer le fichier.

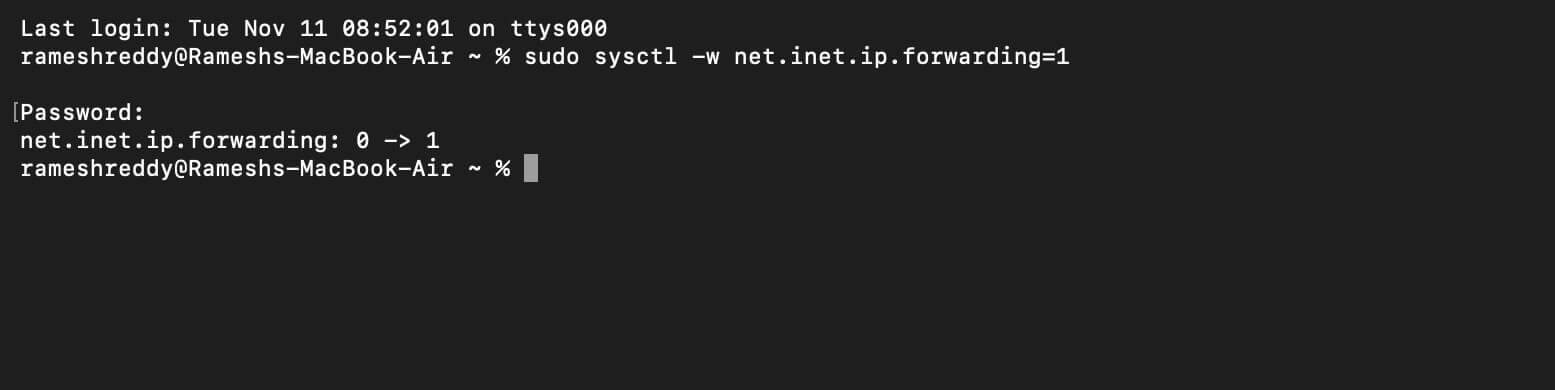

Étape 8 : Activer le transfert IP

- Une fois que vous avez enregistré le fichier, vous pouvez quitter, puis ouvrir à nouveau le nouveau terminal et utiliser la commande suivante :

sudo sysctl -w net.inet.ip.forwarding=1

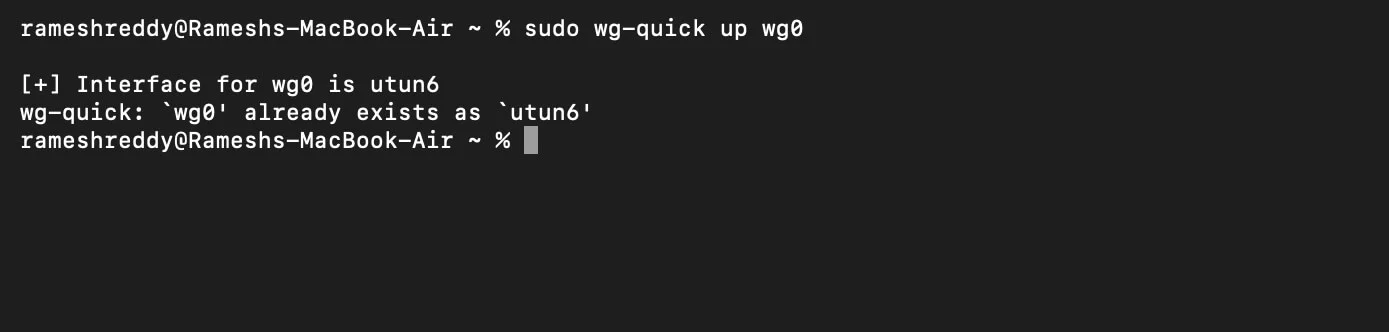

Étape 9 : Démarrez un serveur WireGuard

- Utilisez maintenant la commande pour démarrer le serveur Wireguard :

Commande : sudo wg-quick up wg0

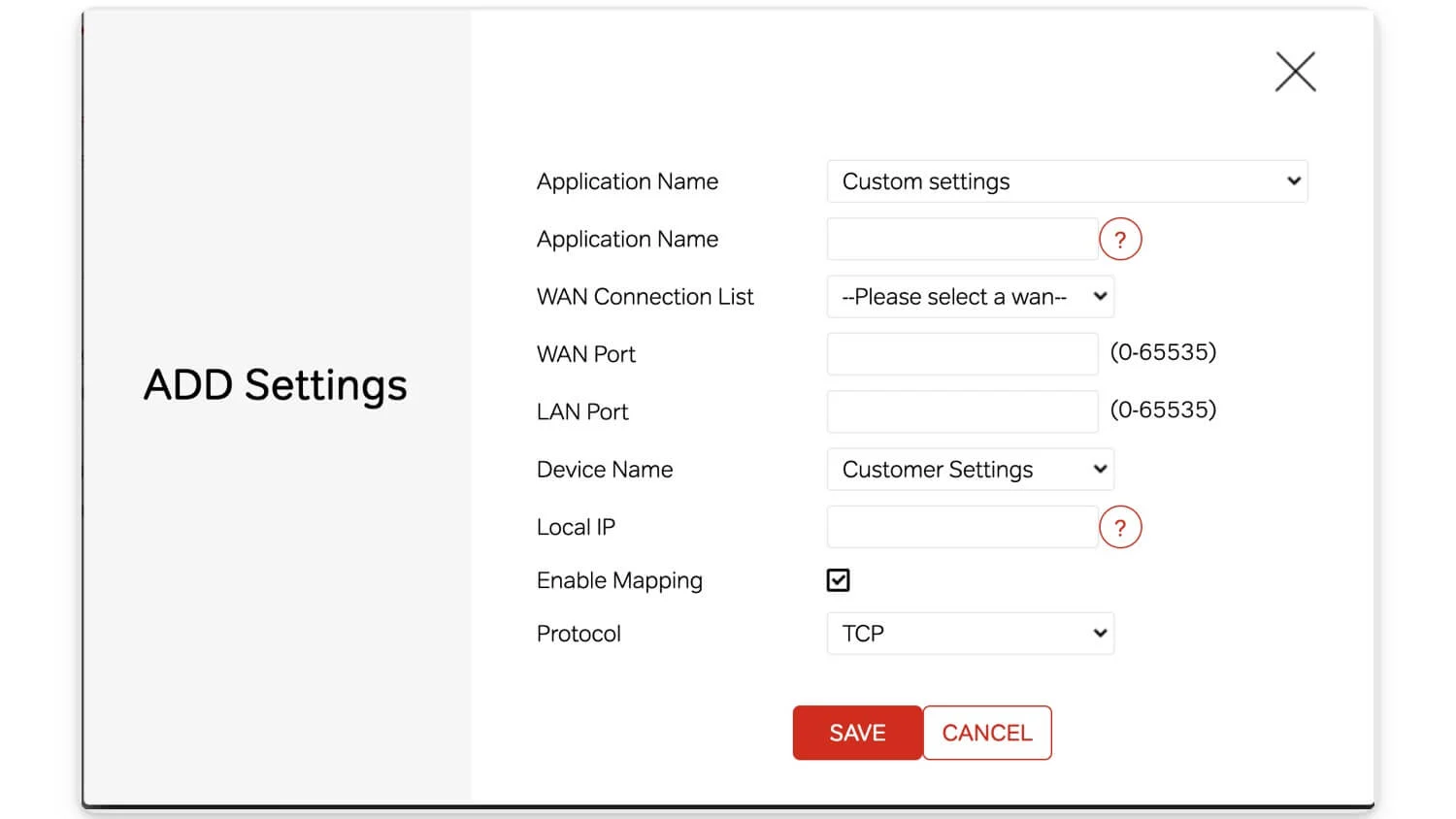

Étape 10 : Vous devez maintenant configurer la redirection de port sur votre routeur

- Assurez-vous que vous êtes connecté à votre Wi-Fi et accédez au tableau de bord de votre routeur Wi-Fi. Ouvrez n'importe quel navigateur et visitez ces URL : 192.168.1.1 ou 192.168.0.1

- Recherchez les options de redirection de port. Pour les routeurs TP-Link, accédez à Réseau > Avancé , puis sélectionnez Transfert NAT et serveurs virtuels. Si vous utilisez un appareil D-Link, vous pouvez utiliser la fonction de redirection de port à adaptation totale.

- Et à partir de là, vous devez créer une nouvelle règle de transfert. Ajoutez les détails suivants : nom du service, adresse à Wireguard, protocole à UDP et port externe à 51820. Définissez également le port interne sur 51820 et utilisez l'adresse IP de votre Mac comme adresse IP interne. Activez ce port.

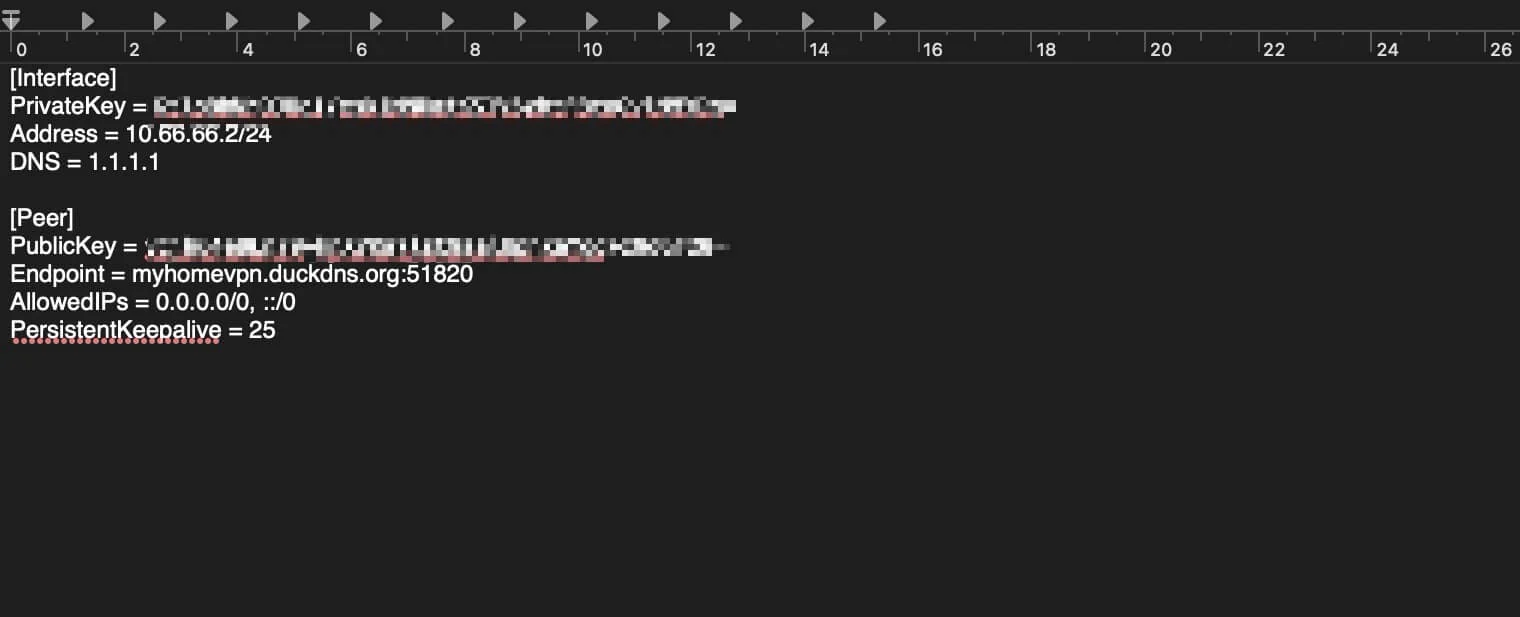

Étape 11 : Créer un fichier de configuration client

- Maintenant, vous devez créer un fichier de configuration client pour l'application WireGuard. Pour ce faire, ouvrez n'importe quel éditeur de texte et collez le fichier.

[Interface]

Clé privée = <CLIENT_PRIVATE_KEY>

Adresse = 10.66.66.2/24

DNS = 1.1.1.1

[Pair]

Clé publique = <SERVER_PUBLIC_KEY>

Point de terminaison = <VOTRE_PUBLIC_IP_OR_DDNS> :51820

Adresses IP autorisées = 0.0.0.0/0, ::/0

PersistantKeepalive = 25

Remarque : remplacez maintenant les détails suivants par vos coordonnées

- Remplacez les clés publiques et privées par vos clés que vous avez générées à l'étape 4.

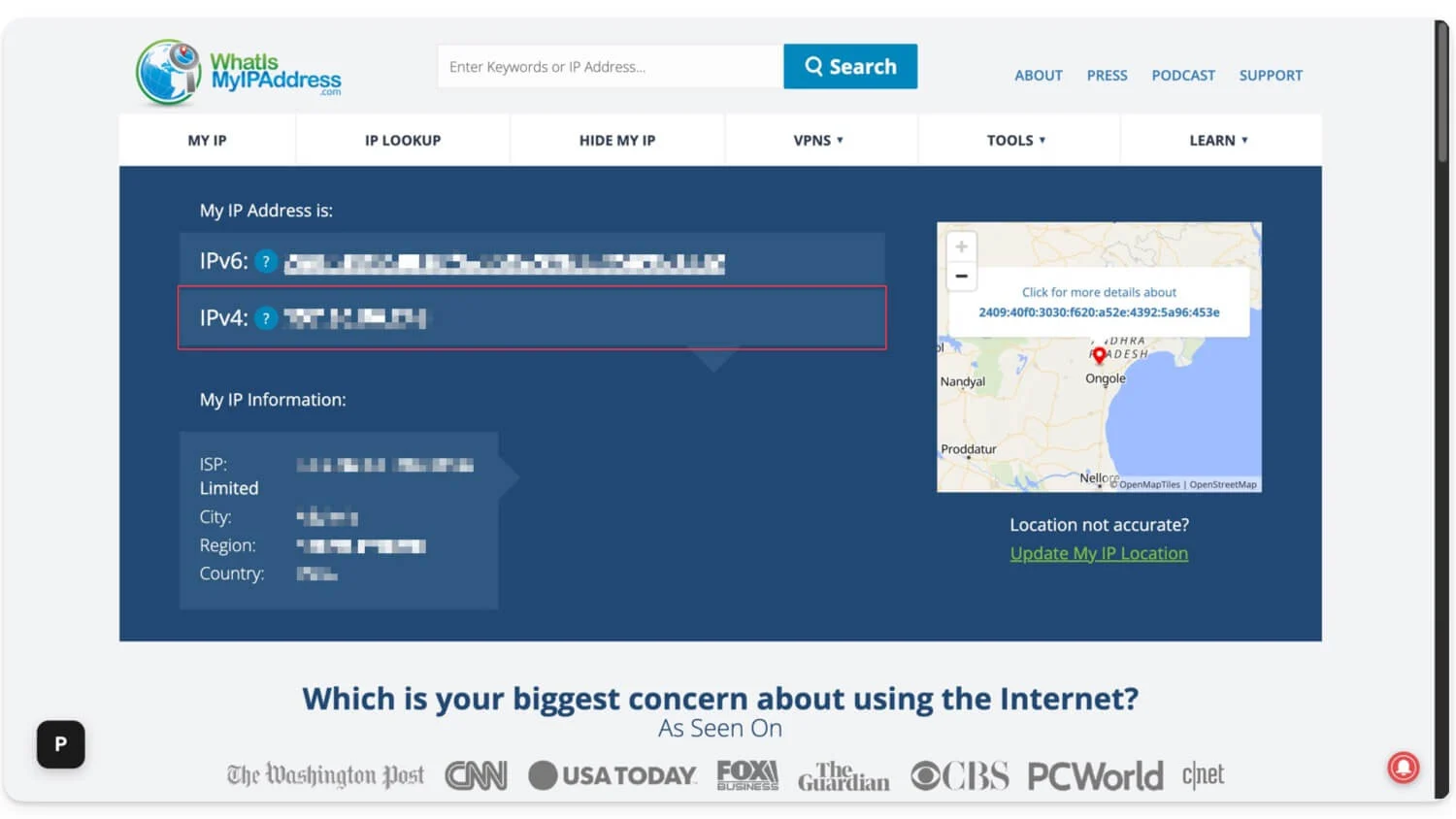

- Vous pouvez trouver votre adresse IP publique en allant sur Whatismyipaddress.com

Exemple:

[Interface]

Clé privée = aBcDeFgHijKlmNoPqRsTuVwXyZ1234567890abcdEFG=

Adresse = 10.66.66.2/24

DNS = 1.1.1.1

[Pair]

Clé publique = zYxWvUtSrQpOnMlKjIhGfEdCbA9876543210qwertYUI=

Endpoint = myhomevpn.duckdns.org:51820 (j'ai utilisé Duckdns ici ; à la place, vous pouvez également placer votre adresse IP Mac ici)

Adresses IP autorisées = 0.0.0.0/0, ::/0

PersistantKeepalive = 25

- Une fois créé, enregistrez le fichier. Assurez-vous de l'enregistrer au format texte brut et non au format RTF.

Comment créer un fichier de configuration client à l'aide de Terminal :

Vous pouvez également utiliser l'invite de commande pour créer un fichier ; utilisez les étapes ci-dessous

- Utilisez cette commande dans le terminal : nano ~/Desktop/client.conf

Collez ce fichier :

[Interface]

Clé privée = <CLIENT_PRIVATE_KEY>

Adresse = 10.66.66.2/24

DNS = 1.1.1.1

[Pair]

Clé publique = <SERVER_PUBLIC_KEY>

Point de terminaison = <VOTRE_PUBLIC_IP_OR_DDNS> :51820

Adresses IP autorisées = 0.0.0.0/0, ::/0

PersistantKeepalive = 25

Assurez-vous de remplacer les valeurs comme indiqué dans l'exemple ci-dessus. Ensuite, utilisez Control + O, appuyez sur Entrée et utilisez Control + X pour enregistrer le fichier.

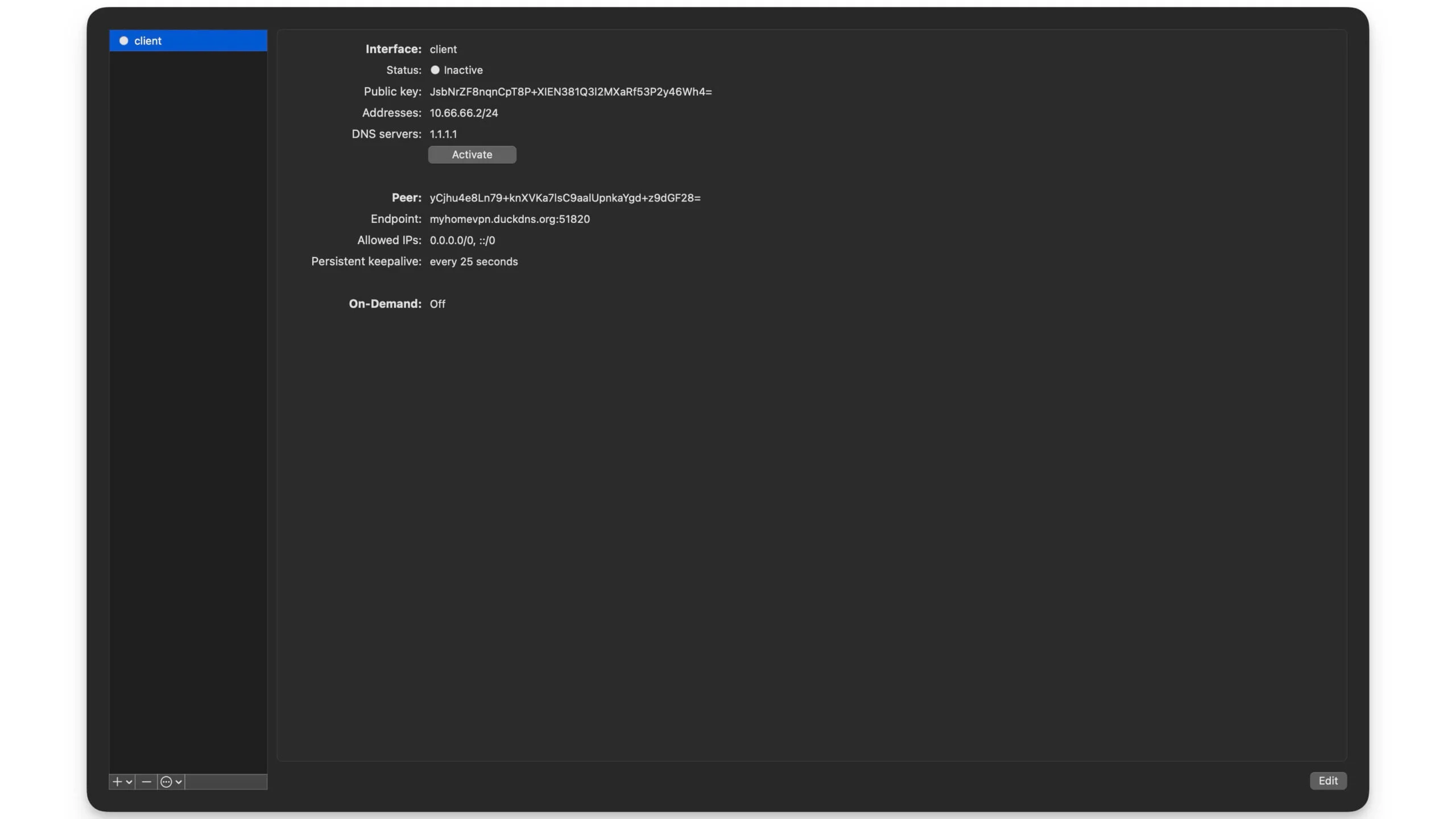

Étape 12 : Importez client.conf dans l'application WireGuard

- Maintenant, ouvrez l'application WireGuard sur votre appareil

- Cliquez sur l’ option « Importer le fichier via le tunnel ».

- Et sélectionnez le client.conf que vous venez de créer à l'aide de l'éditeur de texte

- Maintenant, enfin, cliquez sur « Activer ».

- Ça y est, votre Mac est désormais un serveur VPN gratuit.

Comment connecter d'autres appareils à votre service VPN domestique ?

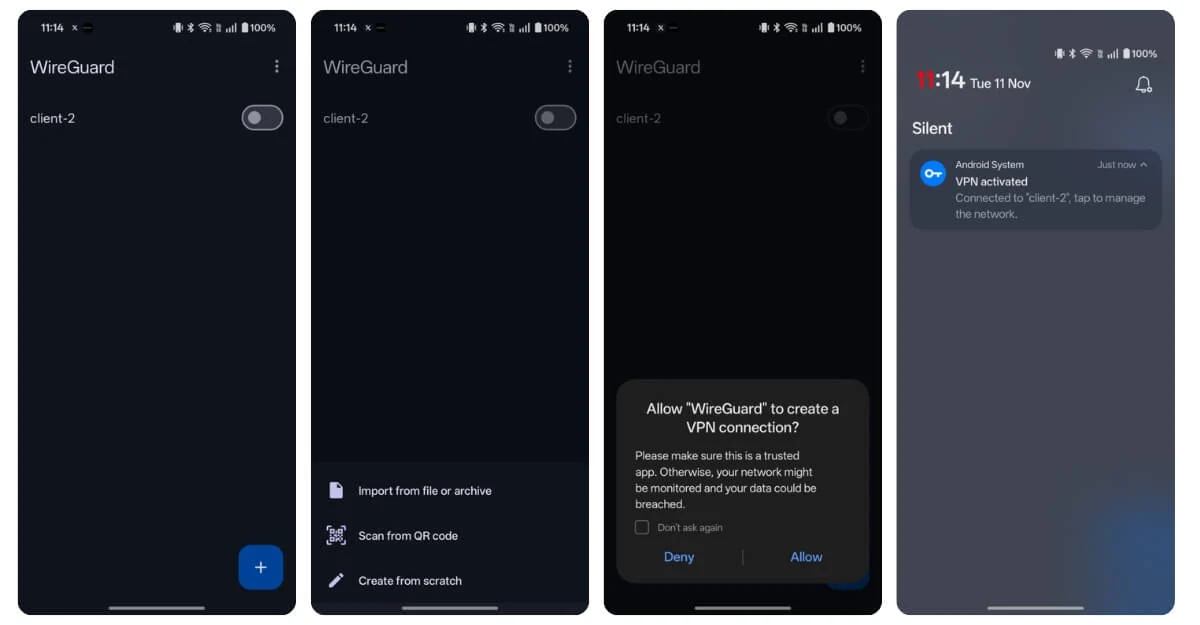

Étape 1 : Installez l'application WireGuard sur l'autre appareil.

- Vous devez maintenant installer l'application WireGuard sur l'autre appareil. Dans ce cas, je l'installe sur mon téléphone Android.

Étape 2 : Configurez l'application WireGuard sur l'autre appareil

- Ouvrez l'application, puis déconnectez-vous de votre Wi-Fi et assurez-vous que vous utilisez les données mobiles pour tester la connexion VPN.

- Maintenant, cliquez sur les fichiers et sélectionnez le fichier que vous souhaitez importer. Vous pouvez copier le fichier client.conf sur votre appareil que vous avez créé sur votre Mac.

Sur votre appareil Android, ouvrez l'application WireGuard, cliquez sur l'icône Plus, sélectionnez l'option « Importer un fichier ou une archive » et sélectionnez le fichier Client.conf que vous avez copié depuis le Mac, et c'est tout. Vous pouvez maintenant activer le clinet et vous vous connecterez avec succès à votre VPN domestique.

Comment créer un VPN auto-hébergé pour un emplacement étranger

Ensuite, si vous souhaitez créer un VPN dans un autre emplacement, vous pouvez utiliser un serveur cloud gratuit qui fournit une application WireGuard pour l'installation et créer un VPN. Voici comment. Pour cela, nous utilisons Oracle, qui vous oblige à soumettre les détails de votre carte.

Étape 1 : Créez un compte Oracle gratuit

Si vous souhaitez créer votre propre serveur VPN dans un emplacement différent de votre domicile, vous pouvez vous inscrire auprès de n'importe quel fournisseur de services cloud gratuit et utiliser ce serveur comme serveur VPN.

Parmi toutes les méthodes, Oracle propose un service A-Team gratuit. Vous pouvez créer un compte Oracle gratuit et choisir le serveur auquel vous souhaitez vous connecter. Actuellement, il prend en charge les États-Unis, Singapour, l’Allemagne, l’Inde et plusieurs autres pays. Voici comment vous pouvez configurer.

Étape 2 : Inscrivez-vous à Oracle

- Visitez https://signup.cloud.oracle.com/ et créez votre compte gratuit.

- Saisissez les détails de votre compte, votre prénom, votre nom et votre adresse e-mail. Une fois que vous êtes entré, cliquez sur « Vérifier l'adresse e-mail ».

- Cliquez sur le bouton de vérification sur l'e-mail que vous avez reçu.

- Entrez votre mot de passe et remplissez tous les détails nécessaires.

- À partir de là, vous pouvez ajouter un nouveau serveur et noter l'adresse IP publique du serveur, qui se trouve dans les détails du serveur.

Étape 3 : Ajouter un nouveau serveur

- Sur le tableau de bord, cliquez sur « Créer une nouvelle instance ».

- Entrez le nom et choisissez n'importe quel serveur standard gratuit, sélectionnez Ubuntu comme image, entrez n'importe quel domaine et cliquez sur Ajouter une clé SSH.

- Une fois ajouté, vous devez télécharger la clé privée. Cliquez sur « Générer une paire de clés SSH », téléchargez la clé privée, puis cliquez sur la caisse. Et parfois, il affichera une adresse IP publique, notez-la et votre serveur aura été créé.

Étape 4 : Connectez-vous à votre serveur

- Ensuite, une fois le serveur créé, vous devez vous connecter au serveur depuis votre Mac à l'aide de la commande suivante.

commande : chmod 600 ~/Downloads/your-key.pem

- Utilisez maintenant cette commande pour vous connecter au serveur en utilisant SSH

ssh -i ~/Downloads/your-key.pem ubuntu@<your_public_ip>

Assurez-vous de remplacer l'adresse IP publique par celle que vous avez générée à partir du serveur Oracle. Voici à quoi cela ressemble :

Exemple : ssh -i ~/Downloads/vpnkey.pem [email protected]

Étape 5 : Installer WireGuard sur le serveur

- Une fois que vous êtes connecté avec succès au serveur, vous devez désinstaller WireGuard sur le serveur. Utilisez la commande pour faire cela

sudo apt update && sudo apt install -y wireguard

Étape 6 : générer des clés publiques et privées

- Une fois l'installation réussie, vous devez générer des clés publiques et privées. Pour ce faire, vous pouvez utiliser la commande suivante sur votre Mac ou Windows

CD ~

wg genkey | tee server_private.key | wg pubkey > serveur_public.key

wg genkey | tee-shirt client_private.key | wg pubkey > client_public.key

- Voilà, une fois généré, vous pouvez utiliser cette commande pour voir les clés générées : command: ls

Vous verrez toutes les clés. Utilisez les commandes suivantes :

chat serveur_private.key

chat serveur_public.key

chat client_private.key

chat client_public.key

Étape 7 : Créez un fichier de configuration sur votre Mac

- Ensuite, vous devez modifier le fichier congi sur votre Mac. Utilisez la commande suivante

sudo nano /etc/wireguard/wg0.conf

- Ensuite, collez ce code :

[Interface]

Adresse = 10.10.0.1/24

Port d'écoute = 51820

Clé privée = <SERVER_PRIVATE_KEY>

PostUp = iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

[Pair]

Clé publique = <CLIENT_PUBLIC_KEY>

Adresses IP autorisées = 10.10.0.2/32

- Assurez-vous de remplacer les clés par les vôtres, que vous avez générées au cours des étapes précédentes.

Étape 8 : activer le transfert IP

- Une fois que vous avez créé le fichier de configuration, vous devez activer le transfert IP. Pour ce faire, utilisez la commande suivante :

sudo sysctl -w net.ipv4.ip_forward=1

- Ensuite, utilisez cette commande pour le rendre permanent

écho « net.ipv4.ip_forward=1 » | sudo tee -a /etc/sysctl.conf

Étape 9 : Créez maintenant un fichier de configuration VPN

- Ouvrez n'importe quel éditeur de texte et collez ce code

[Interface]

Clé privée = <CLIENT_PRIVATE_KEY>

Adresse = 10.10.0.2/24

DNS = 1.1.1.1

[Pair]

Clé publique = <SERVER_PUBLIC_KEY>

Point de terminaison = <SERVER_PUBLIC_IP>:51820

Adresses IP autorisées = 0.0.0.0/0, ::/0

PersistantKeepalive = 25

Remplacez les valeurs par vos clés. Dans l'adresse IP publique du serveur, collez l'adresse IP publique du serveur Oracle que vous avez créée au cours des étapes précédentes.

Étape 10 : Connectez-vous au serveur

- Téléchargez l'application WireGuard et installez-la sur l'appareil que vous souhaitez utiliser pour vous connecter au serveur VPN.

- Ouvrez l'application Wireguard et cliquez sur « Importer un tunnel » dans le menu Fichier, puis sélectionnez le fichier VPN que vous avez créé.

- Maintenant, autorisez le VPN à se connecter et activez le client.

- C'est ainsi que vous pouvez créer manuellement plusieurs serveurs et configurer un VPN.

Pensées finales

Ce sont les deux méthodes que vous pouvez utiliser pour créer votre propre serveur VPN. Vous pourriez trouver ces étapes complexes ; cependant, je me suis assuré que chaque étape est simple et facile à comprendre, même pour les débutants. Si vous rencontrez des problèmes ou des erreurs lors de la configuration de votre propre service VPN, veuillez nous le faire savoir en laissant un commentaire ci-dessous. Je suis très heureux de vous aider. Vous trouverez ci-dessous les questions les plus fréquemment posées par les utilisateurs. Visitez la section pour en savoir plus sur ces configurations VPN.

FAQ sur la création de votre propre serveur VPN

1. Comment puis-je faire fonctionner mon VPN domestique si mon adresse IP change fréquemment ?

Si votre fournisseur de services Internet utilise une adresse IP dynamique, il est difficile d'inclure votre nouvelle adresse IP à chaque fois que vous vous connectez au VPN. La meilleure solution possible consiste à utiliser un service DNS dynamique gratuit, tel que duckdns.org, qui relie votre adresse IP dynamique à un nom d'hôte fixe. De cette façon, vous pouvez rester connecté à Internet à votre domicile. '

2. Puis-je connecter plusieurs appareils à mon VPN domestique en même temps ?

Oui, vous pouvez connecter simultanément plusieurs appareils à votre VPN domestique.

3. Puis-je utiliser mon VPN pour diffuser Netflix ou d'autres services géo-restreints ?

Oui, vous pouvez diffuser Netflix, mais pour débloquer des services géo-restreints, vous devez utiliser un VPN situé dans une région différente qui n'est pas géo-bloquée. Dans ce cas, la mise en place d’un serveur VPN étranger est la meilleure option.

4. Puis-je exécuter d’autres applications ou services sur le même appareil que mon VPN ?

Oui, mais assurez-vous qu'ils n'entrent pas en conflit avec votre service VPN.

5. Quelle est la différence entre WireGuard et OpenVPN ?

WireGuard est la version la plus récente et la plus légère d'OpenVPN. C’est la meilleure partie pour les personnes cherchant à configurer une version simple d’un VPN domestique sans consommer trop de ressources.