セルフホスト型 VPN ガイド: 無料のホーム VPN サーバーをセットアップする方法

公開: 2025-11-13ほぼすべての Web サイト、アプリ、さらにはネットワークで、オンラインでの行動が追跡されます。 VPN はデータを暗号化し、アクティビティを隠します。長年にわたり、これはプライバシーを維持するだけでなく、Web サイトのブロックを解除したり、地理的制限を回避したりするのに役立つ最も信頼性の高い方法であり続けています。

適切に機能する無料の VPN サービスは数多くありますが、中にはデータを記録したり、サーバーの場所が限られたり、速度を低下させたり帯域幅を制限したりするサービスもあります。

これらすべての制限を回避するために、無料でアクセスしたい場合は、独自の VPN サーバーをセットアップすることが多くの場合最善の方法です。現在、自宅で VPN サーバーをセットアップするには、ソフトウェア ベースの VPN サーバー、ルーター ベースの VPN サーバー、クラウド ベースの VPN サーバーなど、さまざまな方法が利用可能です。

ただし、これらすべての方法の中で、ソフトウェア ベースの VPN サーバーを使用して VPN サーバーをセットアップするのが最良のオプションです。これは、無料でインストールと管理が簡単で、複雑なセットアップやさまざまなサーバー構成が必要ないためです。

また、専門用語を扱いたくない非技術者ユーザーにとっても、最も信頼できるオプションです。このガイドでは、無料の VPN ソフトウェアを使用して自宅に独自の VPN サーバーをセットアップする方法を学習します。

目次

独自のソフトウェアベースの VPN サーバーをセットアップする方法

名前が示すように、ソフトウェア ベースの VPN は、期待どおりに機能します。無料のサーバー ソフトウェアをインストールできます。ソフトウェアをインストールすると、デバイスは、デバイスから送信されるトラフィックを自動的に暗号化する仮想ネットワーク インターフェイスを作成します。

セットアップが完了すると、電話やラップトップなどの他のデバイスを、VPN サーバーをインストールしたデバイスにクライアントとして接続できます。

それでおしまい。接続されているすべてのデバイスは VPN デバイス経由でトラフィックを送信し、すべてのトラフィックを暗号化します。家から離れているときでも、ホーム ネットワーク経由でデバイスに接続し、独自の VPN トンネルにアクセスして、トラフィックを暗号化できます。

無料のオープンソース ソフトウェア オプションだけでなく、無料の機能を備えた有料ソフトウェアも多数あります。このガイドでは、WireGuard を使用します。私がなぜ他のものではなく WireGuard を選んだのかについては、すぐにわかります。

ただし、ホーム サーバーをセットアップすることの最大の欠点は、必要なときにいつでもオンラインに留まる以外に、提供される場所が 1 つだけであり、自分の場所から地理的にブロックされたサイトにアクセスできないことです。ただし、接続は引き続き暗号化されており、無料で使用できます。

NordVPN のような有料 VPN に代わる無料の代替 VPN を制限なしでセットアップし、複数のサーバーの場所を持ち、VPN を使用して地理的に制限されたサイトにアクセスしたい場合は、無料のクラウド サービス プロバイダーを使用してセルフホスト型の無料 VPN をセットアップできます。

このガイドでは、これらの両方の方法がどのように機能するかを学びます。以下に 2 つの方法の比較表を示します。

ホーム VPN と外部 VPN サーバー

| 特徴 | ホーム VPN (ワイヤーガード) | セルフホスト型の外国 VPN |

| セットアップコスト | 無料 | 無料・低価格 |

| 暗号化 | はい | はい |

| 地理的にブロックされたサイト | いいえ | はい |

| 場所を変更する | いいえ | はい |

| ホームファイルへのアクセス | はい | 限定 |

| 海外の国のサイトにアクセスする | はい | はい、ただしサーバーがあなたの国にある場合に限ります |

| 公衆 Wi-Fi の安全性 | はい | はい |

| スピード | ホームルーターによって異なります | 一般に速い |

| セットアップ時間 | 簡単 | こちらも簡単 |

| 信頼性 | 家庭内の接続に依存します | 専用サーバーのため時間がかかります。 |

| デバイスオンライン | そのままにしておくべきです | 常にオンです |

| IP可視 | ホームIP | VPS IP |

| 必要 | パブリックIP、ルーターアクセス | VPSアカウント、SSH |

| 最適な用途 | トラフィックを暗号化し、ホーム ファイルにアクセスするには | VPN サービスの代替サービス |

無料で簡単なセットアップでトラフィックを暗号化したい場合は、ホーム VPN が最適なオプションです。ただし、複数の場所から Web サイトにアクセスし、自分の場所の地理的にブロックされたサイトにアクセスする場合は、セルフホスト型の海外 VPN が最適なオプションです。

独自の VPN サーバーをセットアップする 2 つの方法

方法 1: ホーム VPN サーバーをセットアップする

ソフトウェアベースの VPN サービスを使用して、ホーム VPN サーバーを無料でセットアップできます。各デバイスの要件は次のとおりです。

さまざまなデバイス用のホーム VPN サーバーをセットアップするための前提条件

| 必要なもの | 窓 | macOS | Linux |

| ワイヤーガードアプリ | 公式アプリ | App Store / 自作 | ワイヤーガードを適切にインストールする |

| インターネット | はい | はい | はい |

| ルーターアクセス | ポート51820を開く | ポート51820を開く | ポート51820を開く |

| パブリックIP/DDNS | 必須 | 必須 | 必須 |

| デバイスがオンになっている必要があります | いつも | いつも | いつも |

ステップ 1: App Store から WireGuard アプリをインストールする

Mac および Windows の場合は、このリンクを使用して App Store から WireGuard アプリをインストールできます。あるいは、次のコマンドを使用してターミナルからインストールすることもできます。 Brew が Mac にインストールされていることを確認してください。

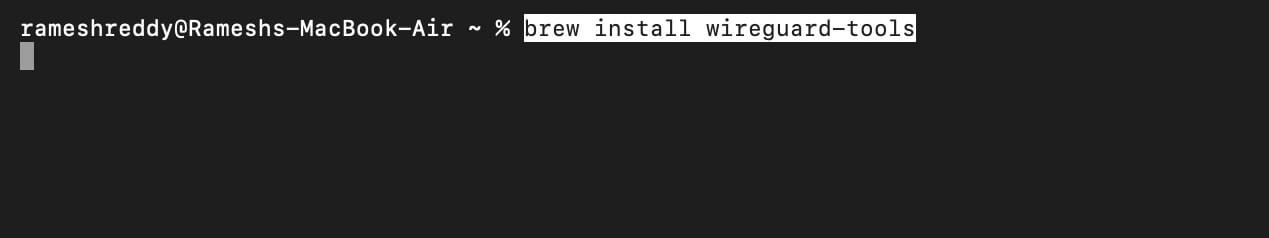

ステップ 2: Wireguard ツールをインストールする

次に、WireGuard ツールをインストールする必要があります。以下の手順に従います。

- 次に、ターミナルを開いて次のコマンドを実行して、デバイスに WireGuard ツールをインストールします。

- コマンド: brew install Wireguard-tools

- デバイスに正常にインストールされていることを確認するには、コマンドwg –versionを使用します。

- バージョン番号が表示されるはずです。

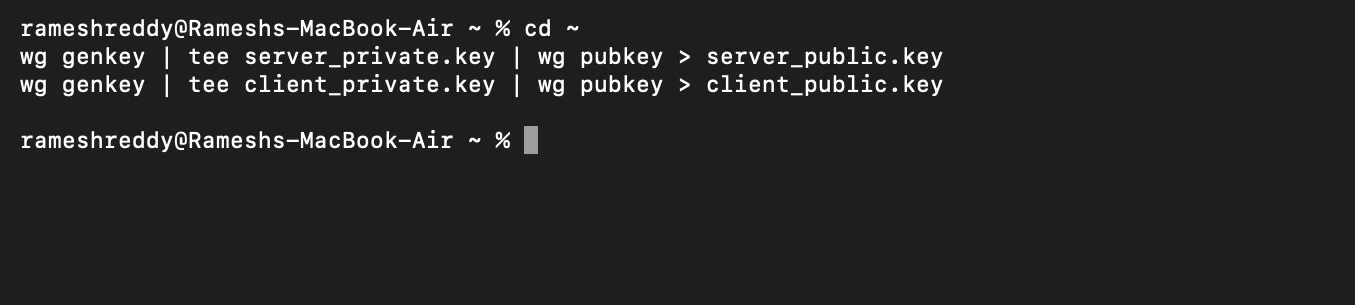

ステップ 3: 公開キーと秘密キーを生成する

- 次に、ターミナルを開いて公開キーと秘密キーを作成します。いつものように、Home Brew がデバイスにインストールされていることを確認してください。

- これらのコードをコピーしてターミナルに貼り付けます。

CD〜

wgゲンキー |ティーサーバー_プライベート.キー | wg 公開鍵 > server_public.key

wgゲンキー | tee client_private.key | wg 公開鍵 > client_public.key

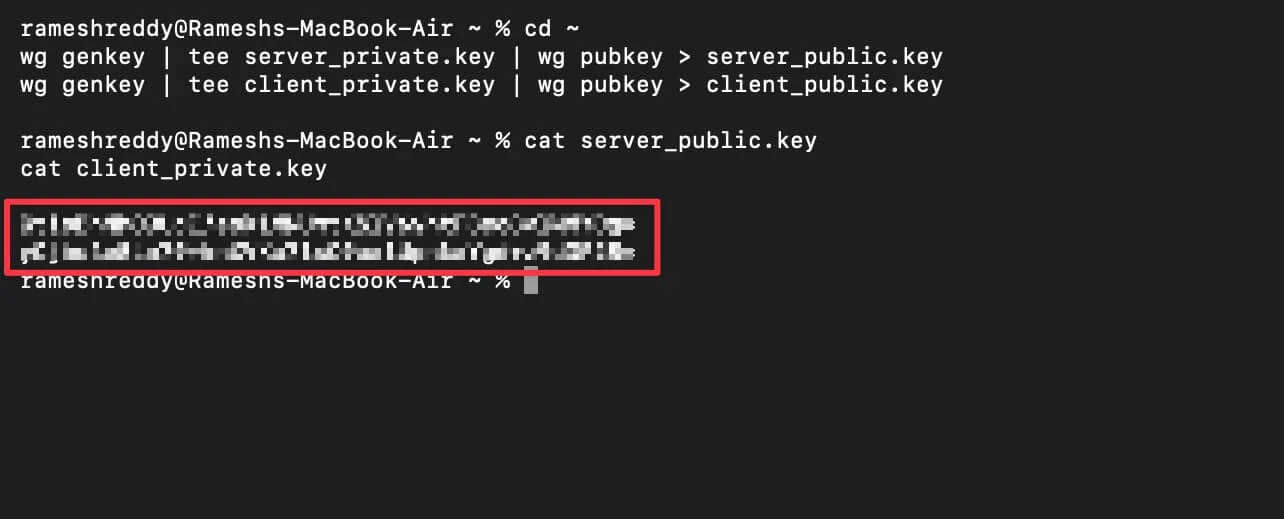

ステップ 4: 生成されたキーを表示する

- Enter をクリックすると、キーが生成され、表示されなくなります。キーを確認するには、次のコマンドを使用します。

猫のサーバー_パブリック.キー

猫の client_private.key

ステップ 5: サーバー構成ファイルを作成する

- 次に、詳細を含むサーバー構成ファイルを作成する必要があります。これを行うには、ターミナルを開いて次のコマンドを貼り付けます。

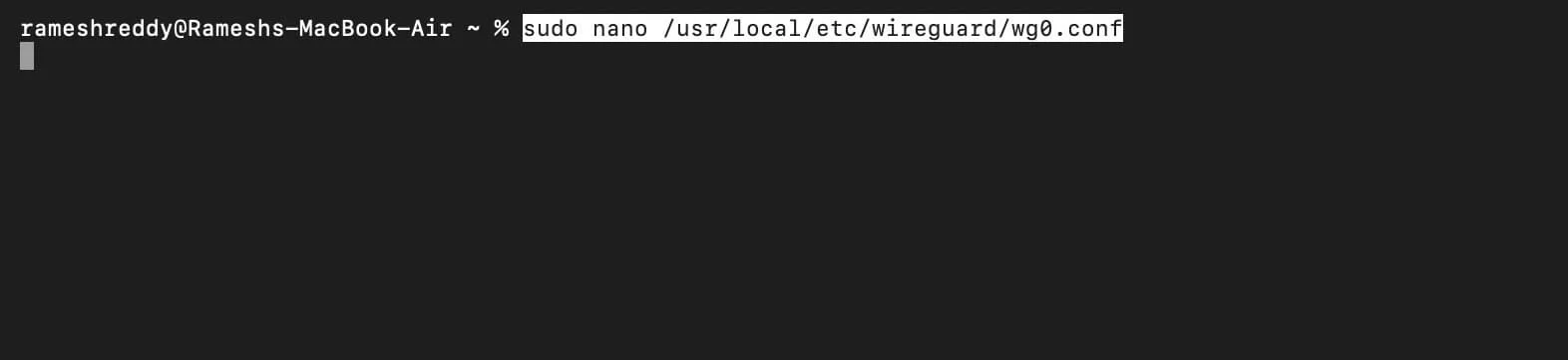

sudo nano /usr/local/etc/wireguard/wg0.conf

- パスワードを入力してエディタを開きます。

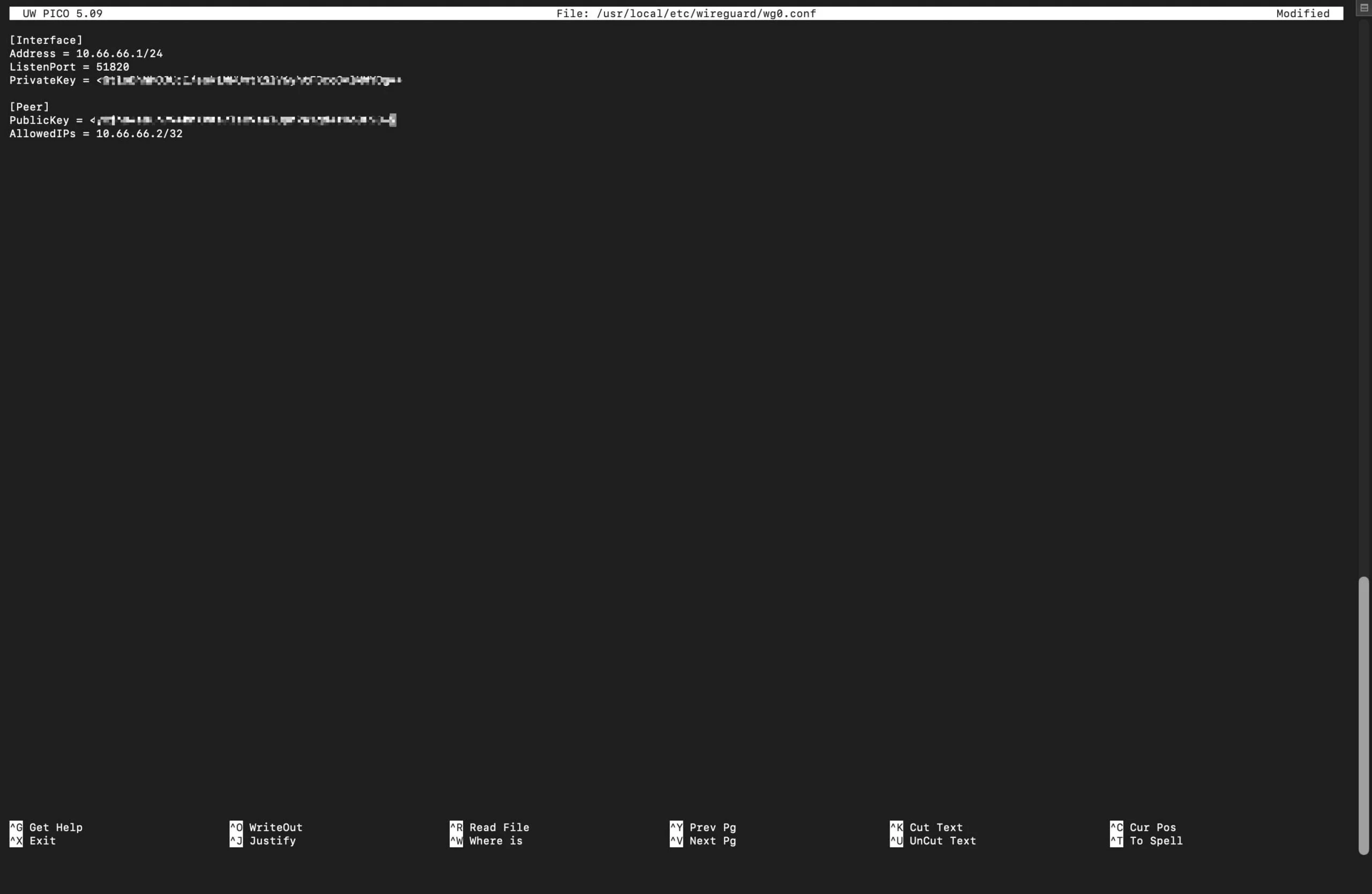

ステップ 6: コードを貼り付けます

次に、この構成テキストをファイルに貼り付けます。

[インタフェース]

アドレス = 10.66.66.1/24

リッスンポート = 51820

プライベートキー = SERVER_PRIVATE_KEY

[ピア]

パブリックキー = CLIENT_PUBLIC_KEY

許可されたIP = 10.66.66.2/32

注:秘密キーと公開キーを手順 4 で生成した独自のキーに置き換えます。

例:

[インターフェース] アドレス = 10.66.66.1/24リッスンポート = 51820

PrivateKey = GtloBhNhOJUcI/esk1YRTJDjshddgftKSlV6yhtFBcoGvlMMYDg=> [ピア] PublicKey = yCjhu4e8Ln7hGSKhsjsedrVKa7lsC9aalUpnkaYgd+z9dGF28=>

許可されたIP = 10.66.66.2/32

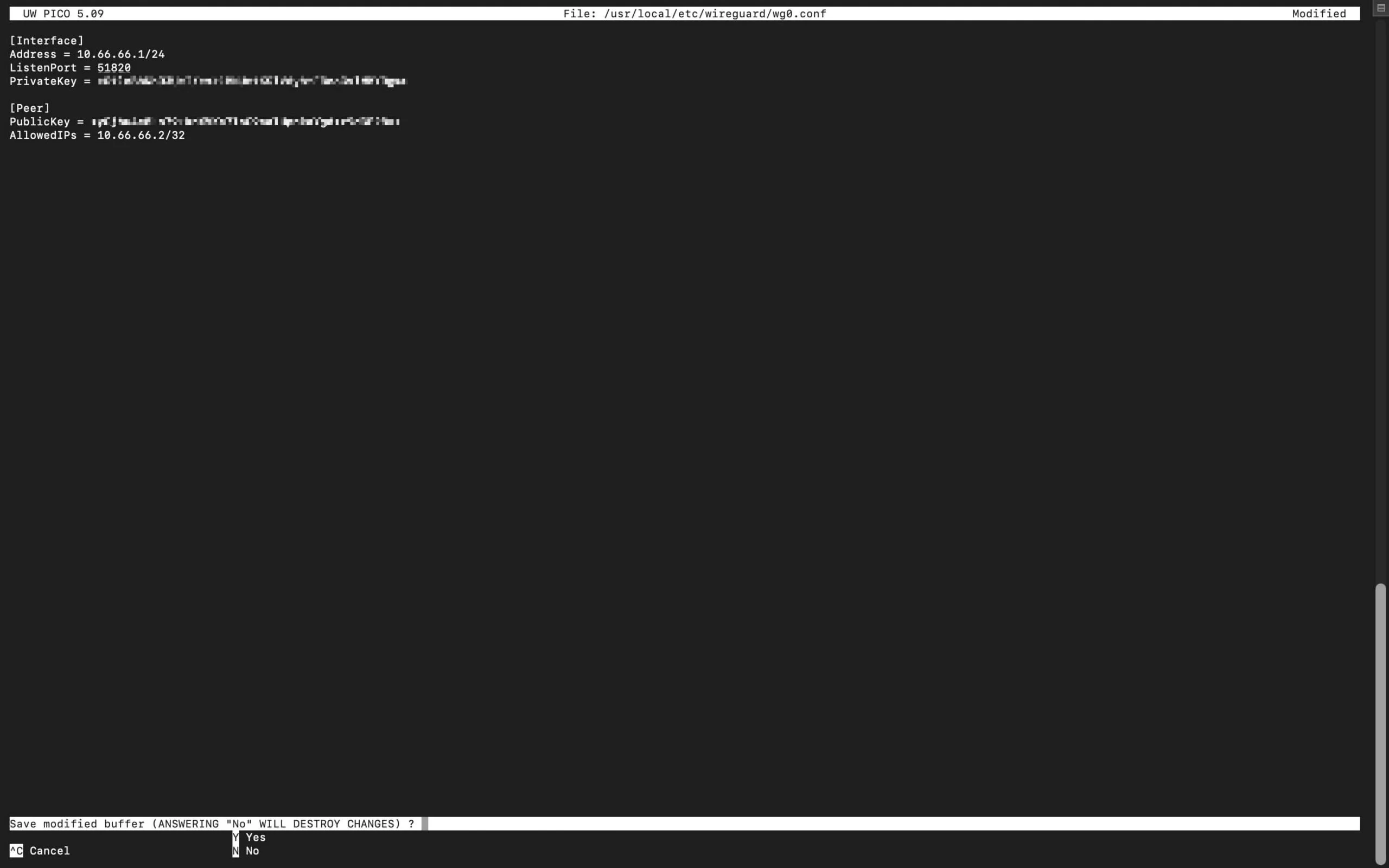

ステップ 7: ファイルを保存する

- Control + Oを使用して Enter をタップし、 Control + Xを使用してファイルを保存します

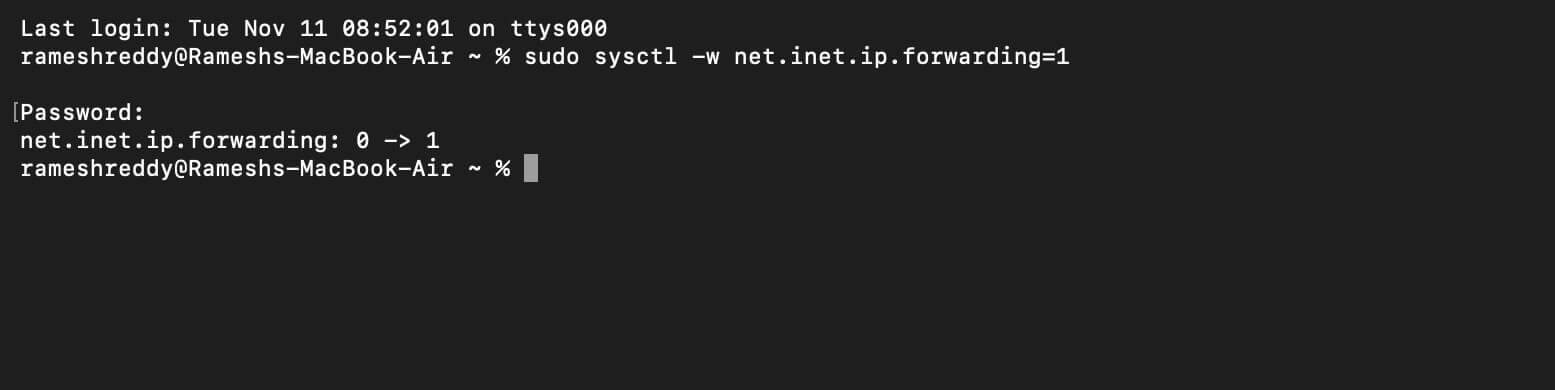

ステップ 8: IP 転送を有効にする

- ファイルを保存したら、終了し、再度新しいターミナルを開いて次のコマンドを使用できます。

sudo sysctl -w net.inet.ip.forwarding=1

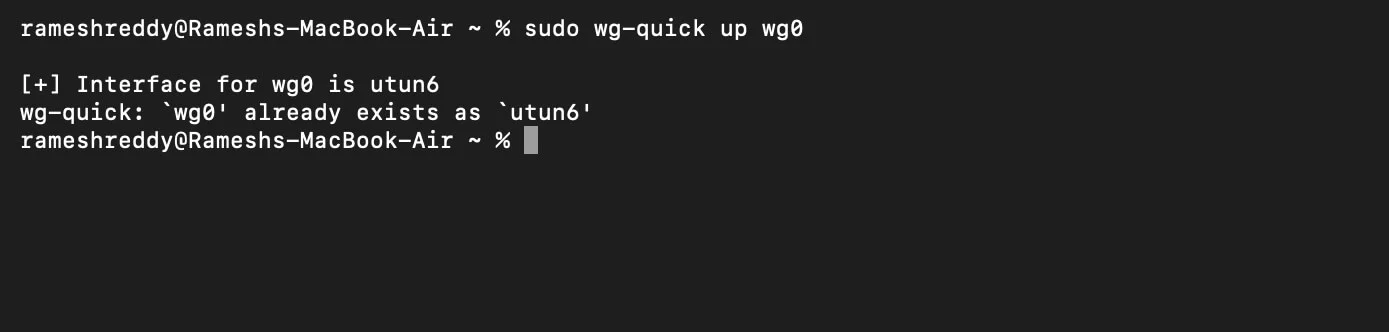

ステップ 9: WireGuard サーバーを起動する

- 次に、コマンドを使用して Wireguard サーバーを起動します。

コマンド: sudo wg-quick up wg0

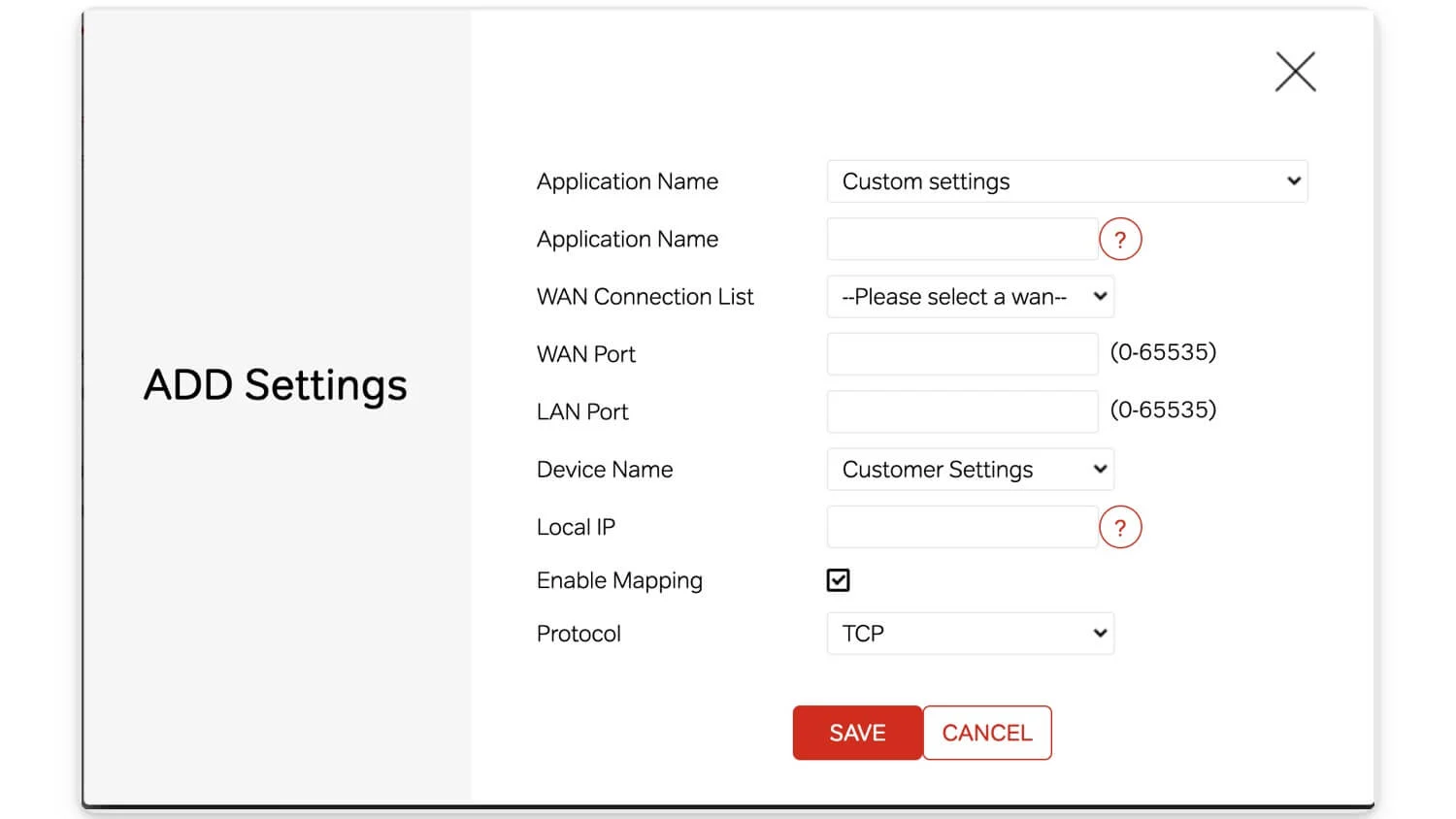

ステップ 10: 次に、ルーターでポート転送を設定する必要があります。

- Wi-Fi に接続していることを確認し、Wi-Fi ルーターのダッシュボードに移動します。任意のブラウザを開いて、次の URL にアクセスします: 192.168.1.1 または 192.168.0.1

- ポート転送オプションを見つけます。 TP-Link ルーターの場合は、 [ネットワーク] > [詳細設定]に移動し、 [NAT 転送と仮想サーバー] を選択します。 D-Link デバイスを使用している場合は、Total Adapting Port Forwarding 機能を利用できます。

- ここから、新しい転送ルールを作成する必要があります。次の詳細を追加します: サービス名、Wireguard へのアドレス、UDP へのプロトコル、および 51820 への外部ポート。また、内部ポートを 51820 に設定し、Mac の IP アドレスを内部 IP アドレスとして使用します。このポートを有効にします。

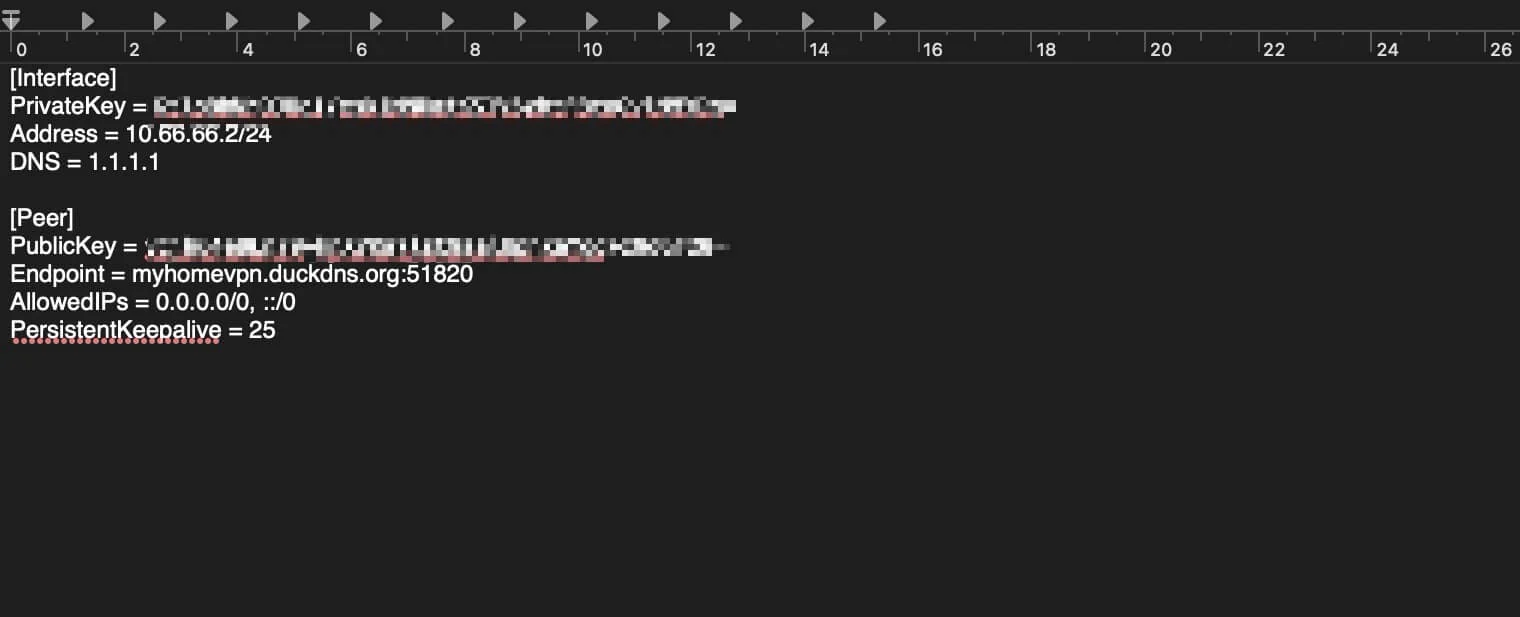

ステップ 11: クライアント設定ファイルを作成する

- ここで、WireGuard アプリのクライアント構成ファイルを作成する必要があります。これを行うには、任意のテキスト エディタを開いてファイルを貼り付けます。

[インタフェース]

プライベートキー = <CLIENT_PRIVATE_KEY>

アドレス = 10.66.66.2/24

DNS = 1.1.1.1

[ピア]

パブリックキー = <SERVER_PUBLIC_KEY>

エンドポイント = <YOUR_PUBLIC_IP_OR_DDNS>:51820

許可されたIP = 0.0.0.0/0、::/0

永続キープアライブ = 25

注:次の詳細を実際の詳細に置き換えてください。

- 公開キーと秘密キーを手順 4 で生成したキーに置き換えます。

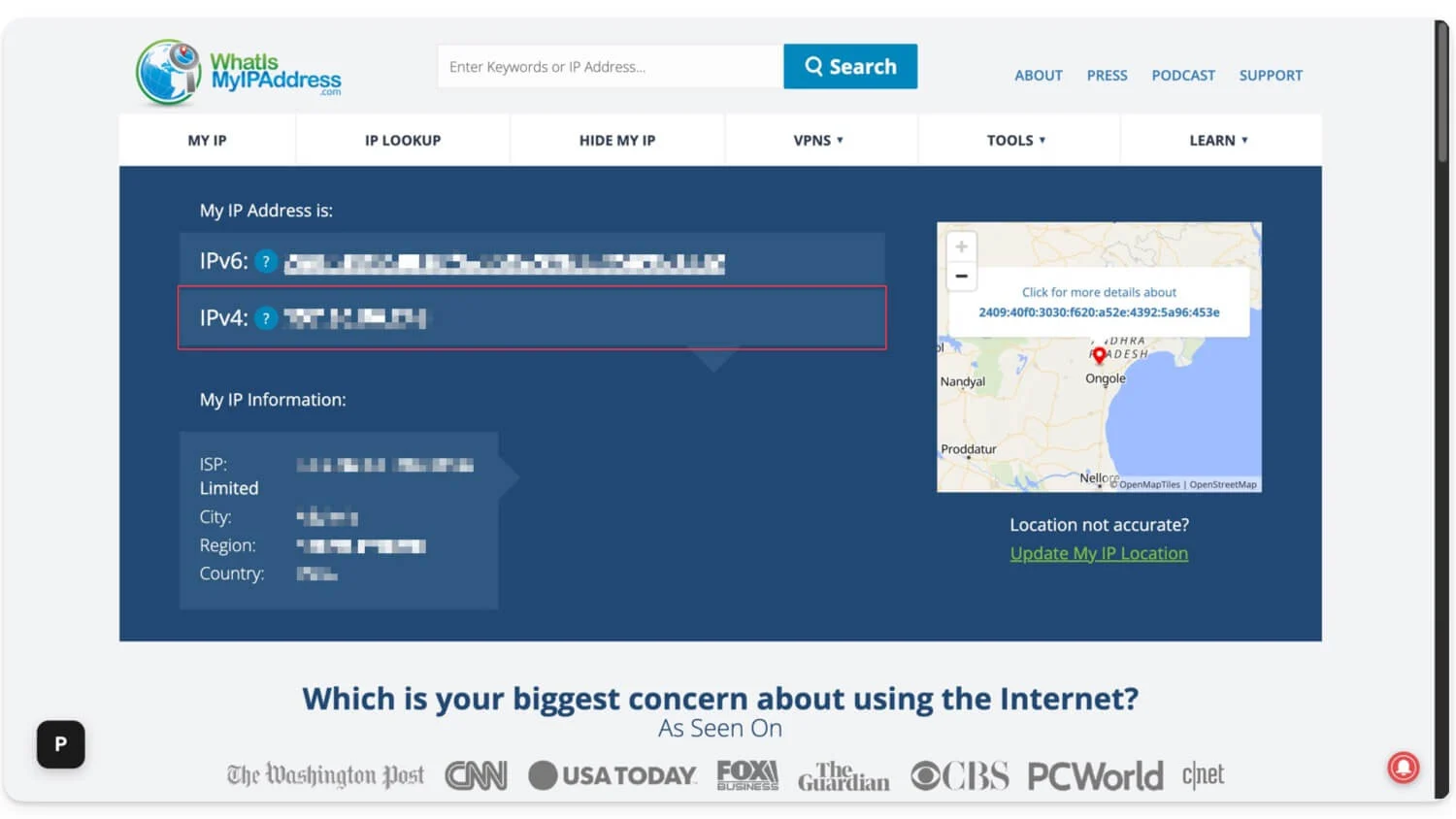

- Whatismyipaddress.com にアクセスすると、パブリック IP アドレスを見つけることができます。

例:

[インタフェース]

秘密キー = aBcDeFgHijKlmNoPqRsTuVwXyZ1234567890abcdEFG=

アドレス = 10.66.66.2/24

DNS = 1.1.1.1

[ピア]

PublicKey = zYxWvUtSrQpOnMlKjIhGfEdCbA9876543210qwertYUI=

エンドポイント = myhomevpn.duckdns.org:51820 (ここでは Duckdns を使用しました。代わりに、Mac の IP アドレスをここに配置することもできます)

許可されたIP = 0.0.0.0/0、::/0

永続キープアライブ = 25

- 作成したら、ファイルを保存します。 RTF 形式ではなく、プレーン テキストとして保存してください。

ターミナルを使用してクライアント構成ファイルを作成する方法:

コマンド プロンプトを使用してファイルを作成することもできます。以下の手順を使用してください

- ターミナルで次のコマンドを使用します: nano ~/Desktop/client.conf

このファイルを貼り付けます:

[インタフェース]

プライベートキー = <CLIENT_PRIVATE_KEY>

アドレス = 10.66.66.2/24

DNS = 1.1.1.1

[ピア]

パブリックキー = <SERVER_PUBLIC_KEY>

エンドポイント = <YOUR_PUBLIC_IP_OR_DDNS>:51820

許可されたIP = 0.0.0.0/0、::/0

永続キープアライブ = 25

必ず上記の例のように値を置き換えてください。次に、Ctrl + O を使用して Enter を押し、Ctrl + X を使用してファイルを保存します。

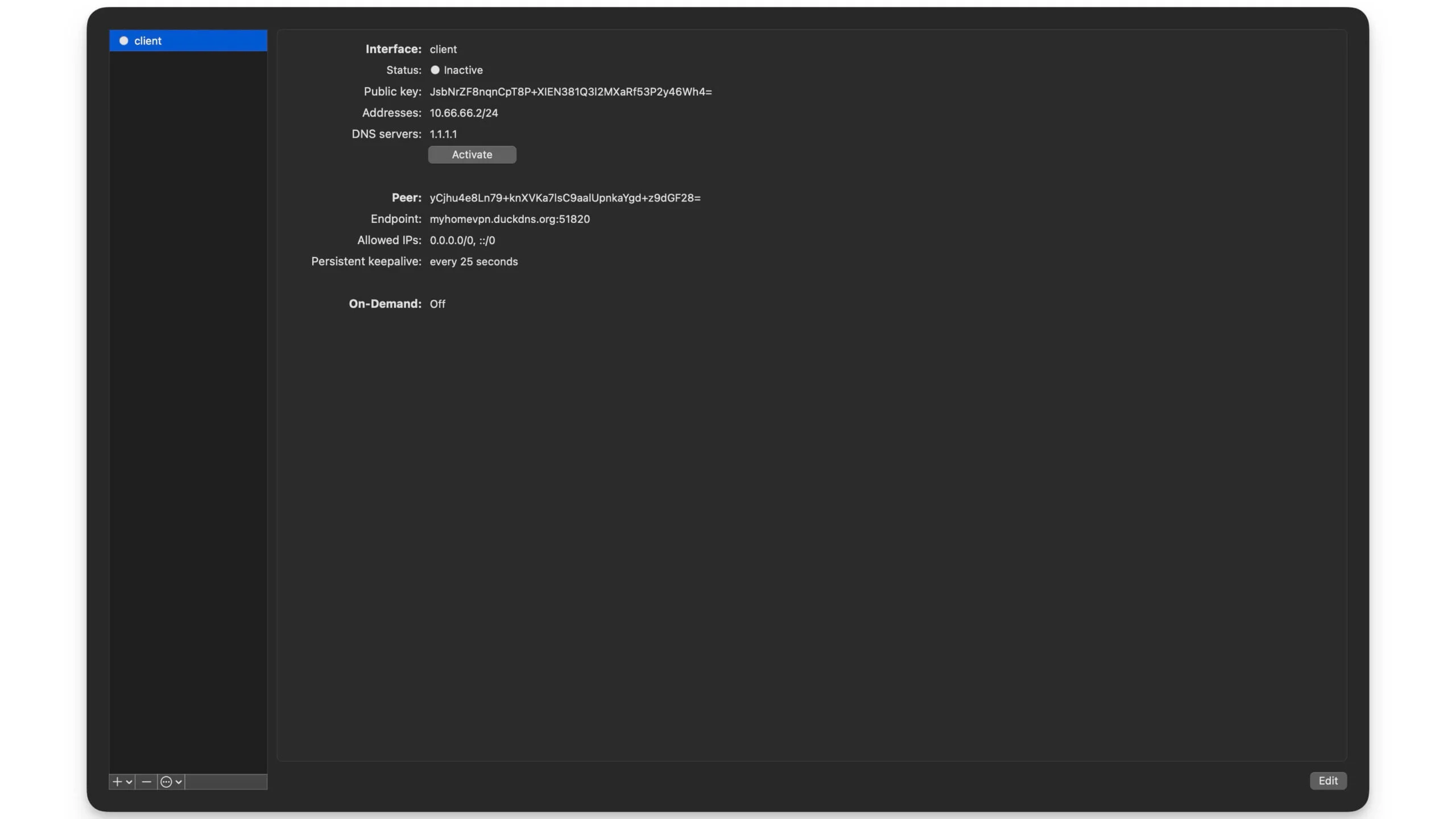

ステップ 12: client.conf を WireGuard アプリにインポートする

- 次に、デバイスで WireGuard アプリを開きます

- [トンネル経由でファイルをインポートする] オプションをクリックします。

- そして、テキスト エディターを使用して作成した client.conf を選択します。

- さて、最後に「有効化」をクリックします。

- これで、あなたの Mac が無料の VPN サーバーになります。

他のデバイスをホーム VPN サービスに接続するにはどうすればよいですか?

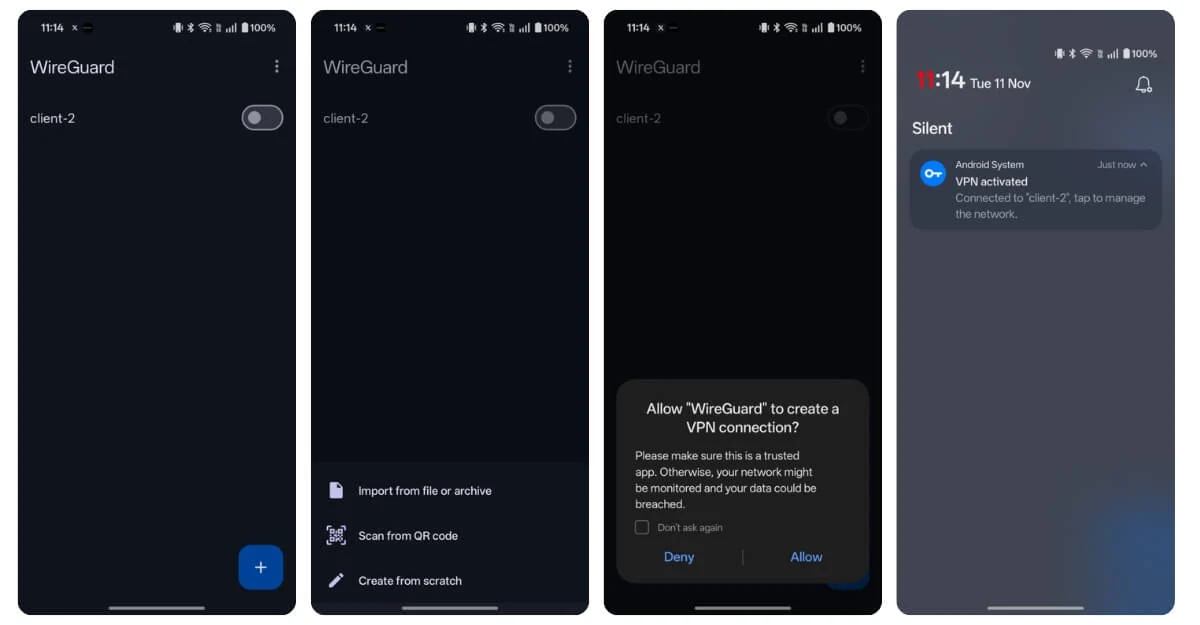

ステップ 1: WireGuard アプリを他のデバイスにインストールします。

- 次に、他のデバイスに WireGuard アプリをインストールする必要があります。この場合、Android スマートフォンにインストールします。

ステップ 2: 他のデバイスで WireGuard アプリをセットアップする

- アプリを開いて Wi-Fi から切断し、モバイル データを使用していることを確認して VPN 接続をテストします。

- 次に、ファイルをクリックして、インポートするファイルを選択します。 Mac で作成した client.conf ファイルをデバイスにコピーできます。

Android デバイスで WireGuard アプリを開き、プラス アイコンをクリックし、「ファイルまたはアーカイブをインポート」オプションを選択して、Mac からコピーした Client.conf ファイルを選択するだけです。これでクリネットを有効にすることができ、ホーム VPN に正常に接続できるようになります。

セルフホスト型の海外ロケーション VPN を作成する方法

次に、別の場所に VPN を作成する場合は、インストール用の WireGuard アプリを提供する無料のクラウド サーバーを使用して VPN を作成できます。その方法は次のとおりです。このために、Oracle を使用しているため、カードの詳細を送信する必要があります。

ステップ 1: 無料の Oracle アカウントを作成する

自宅とは別の場所に独自の VPN サーバーを作成したい場合は、無料のクラウド サービス プロバイダーにサインアップして、そのサーバーを VPN サーバーとして使用できます。

すべての方法のうち、Oracle は無料の A-Team サービスを提供しています。無料の Oracle アカウントにサインアップして、接続するサーバーを選択できます。現在、米国、シンガポール、ドイツ、インド、その他いくつかの国をサポートしています。設定方法は次のとおりです。

ステップ 2: Oracle にサインアップする

- https://signup.cloud.oracle.com/ にアクセスして、無料アカウントを作成します。

- アカウントの詳細、名、姓、電子メール アドレスを入力します。入力したら「メールアドレスを確認する」をクリックしてください。

- 受信したメールの確認ボタンをクリックしてください。

- パスコードを入力し、必要な詳細をすべて入力します。

- そこから、新しいサーバーを追加し、サーバーの詳細で確認できるサーバーのパブリック IP アドレスを書き留めることができます。

ステップ 3: 新しいサーバーを追加する

- ダッシュボードで「新しいインスタンスの作成」をクリックします。

- 名前を入力して無料の標準サーバーを選択し、イメージとして Ubuntu を選択し、任意のドメインを入力して、[SSH キーの追加] をクリックします。

- 追加したら、秘密キーをダウンロードする必要があります。 [SSH キー ペアの生成] をクリックし、秘密キーをダウンロードして、クレートをクリックします。また、場合によってはパブリック IP アドレスが表示されるので、それをメモしておくとサーバーが作成されます。

ステップ 4: サーバーに接続する

- 次に、サーバーが作成されたら、次のコマンドを使用して Mac からサーバーに接続する必要があります。

コマンド: chmod 600 ~/Downloads/your-key.pem

- 次に、このコマンドを使用して SSH を使用してサーバーに接続します。

ssh -i ~/Downloads/your-key.pem ubuntu@<your_public_ip>

パブリック IP アドレスを、Oracle サーバーから生成したものに必ず置き換えてください。その様子は次のとおりです。

例: ssh -i ~/Downloads/vpnkey.pem [email protected]

ステップ 5: WireGuard をサーバーにインストールする

- サーバーに正常に接続したら、サーバーから WireGuard をアンインストールする必要があります。それを行うにはコマンドを使用します

sudo apt update && sudo apt install -y Wireguard

ステップ 6: 公開キーと秘密キーを生成する

- インストールが成功したら、公開キーと秘密キーを生成する必要があります。これを行うには、Mac または Windows で次のコマンドを使用します。

CD〜

wgゲンキー |ティーサーバー_プライベート.キー | wg 公開鍵 > server_public.key

wgゲンキー | tee client_private.key | wg 公開鍵 > client_public.key

- これで完了です。生成したら、次のコマンドを使用して、生成されたキーを確認できます。 コマンド: ls

すべてのキーが表示されます。次のコマンドを使用します。

猫のサーバー_プライベート.キー

猫のサーバー_パブリック.キー

猫の client_private.key

猫の client_public.key

ステップ 7: Mac で conf ファイルを作成する

- 次に、Mac 上で congi ファイルを編集する必要があります。次のコマンドを使用します

sudo nano /etc/wireguard/wg0.conf

- 次に、次のコードを貼り付けます。

[インタフェース]

アドレス = 10.10.0.1/24

リッスンポート = 51820

プライベートキー = <SERVER_PRIVATE_KEY>

PostUp = iptables -t nat -A ポストアウト中 -o eth0 -j マスカレード

PostDown = iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

[ピア]

パブリックキー = <CLIENT_PUBLIC_KEY>

許可された IP = 10.10.0.2/32

- 必ずキーを、前の手順で生成した独自のキーに置き換えてください。

ステップ 8: IP 転送を有効にする

- 構成ファイルを作成したら、IP 転送を有効にする必要があります。これを行うには、次のコマンドを使用します。

sudo sysctl -w net.ipv4.ip_forward=1

- 次に、このコマンドを使用して永続化します。

echo “net.ipv4.ip_forward=1” | sudo tee -a /etc/sysctl.conf

ステップ 9: VPN 構成ファイルを作成します

- 任意のテキスト エディタを開いて、このコードを貼り付けます

[インタフェース]

プライベートキー = <CLIENT_PRIVATE_KEY>

アドレス = 10.10.0.2/24

DNS = 1.1.1.1

[ピア]

パブリックキー = <SERVER_PUBLIC_KEY>

エンドポイント = <SERVER_PUBLIC_IP>:51820

許可されたIP = 0.0.0.0/0、::/0

永続キープアライブ = 25

値をキーに置き換えます。 「サーバーのパブリック IP」に、前の手順で作成した Oracle サーバーのパブリック IP を貼り付けます。

ステップ 10: サーバーに接続する

- WireGuard アプリをダウンロードし、VPN サーバーへの接続に使用するデバイスにインストールします。

- Wireguard アプリを開き、ファイル メニューから [トンネルのインポート] をクリックし、作成した VPN ファイルを選択します。

- 次に、VPN の接続を許可し、クライアントを有効にします。

- これは、複数のサーバーを手動で作成し、VPN を設定する方法です。

最終的な考え

これらは、独自の VPN サーバーを構築するために使用できる 2 つの方法です。これらの手順は複雑に感じるかもしれません。ただし、各ステップは初心者にとってもシンプルで理解しやすいものであることを確認しました。独自の VPN サービスの設定中に問題やエラーが発生した場合は、以下にコメントを残してお知らせください。お手伝いができてとても嬉しいです。ユーザーからよく寄せられる質問を以下に示します。これらの VPN 設定の詳細については、このセクションを参照してください。

独自の VPN サーバーの構築に関する FAQ

1. IP アドレスが頻繁に変わる場合、ホーム VPN を機能させるにはどうすればよいですか?

インターネット サービス プロバイダーが動的 IP を使用している場合、VPN に接続するたびに新しい IP アドレスを含めることは困難です。最善の解決策は、動的 IP アドレスを固定ホスト名にリンクする、duckdns.org などの無料の動的 DNS サービスを使用することです。これにより、自宅のインターネットに接続したままにすることができます。 '

2. 複数のデバイスをホーム VPN に同時に接続できますか?

はい、複数のデバイスをホーム VPN に同時に接続できます。

3. VPN を使用して、Netflix またはその他の地理的に制限されたサービスをストリーミングできますか?

はい、Netflix をストリーミングできますが、地理的に制限されたサービスのロックを解除するには、地理的に制限されていない別の地域にある VPN を使用する必要があります。この場合、外部 VPN サーバーをセットアップするのが最良の選択肢です。

4. VPN と同じデバイス上で他のアプリやサービスを実行できますか?

はい、ただし、VPN サービスと競合しないようにしてください。

5. WireGuard と OpenVPN の違いは何ですか?

WireGuard は、OpenVPN のより新しく軽量なバージョンです。これは、リソースをあまり消費せずにシンプルなバージョンのホーム vpn をセットアップしたい人にとって最適な部分です。