셀프 호스팅 VPN 가이드: 무료 홈 VPN 서버 설정 방법

게시 됨: 2025-11-13거의 모든 웹사이트, 앱, 심지어 네트워크까지 사용자의 온라인 활동을 추적합니다. VPN은 데이터를 암호화하고 활동을 숨깁니다. 수년 동안 이는 개인 정보 보호를 유지하는 것뿐만 아니라 모든 웹 사이트의 차단을 해제하고 지리적 제한을 우회하는 데 도움을 주는 가장 신뢰할 수 있는 방법이었습니다.

잘 작동하는 무료 VPN 서비스가 많이 있지만 그 중 일부는 여전히 데이터를 기록할 수 있고, 서버 위치가 제한되어 있으며, 속도를 조절하고 대역폭을 제한할 수도 있습니다.

이러한 모든 제한을 피하려면 여전히 무료로 액세스하려는 경우 자체 VPN 서버를 설정하는 것이 가장 좋은 방법인 경우가 많습니다. 현재 소프트웨어 기반 VPN 서버, 라우터 기반 VPN 서버, 클라우드 기반 VPN 서버 등을 포함하여 집에서 VPN 서버를 설정하는 데 다양한 방법을 사용할 수 있습니다.

그러나 이러한 모든 방법 중에서 소프트웨어 기반 VPN 서버를 사용하여 VPN 서버를 설정하는 것이 가장 좋은 옵션입니다. 무료이고 설치 및 관리가 쉽고 복잡한 설정과 다양한 서버 구성이 필요하지 않기 때문입니다.

또한 기술적인 전문 용어를 다루고 싶지 않은 비기술적인 사용자에게도 가장 신뢰할 수 있는 옵션입니다. 이 가이드에서는 무료 VPN 소프트웨어를 사용하여 집에서 VPN 서버를 설정하는 방법을 배웁니다.

목차

자신만의 소프트웨어 기반 VPN 서버를 설정하는 방법

이름에서 알 수 있듯이 소프트웨어 기반 VPN은 사용자가 기대하는 방식으로 정확하게 작동합니다. 무료 서버 소프트웨어를 설치할 수 있습니다. 소프트웨어를 설치하면 장치에서 장치에서 나가는 트래픽을 자동으로 암호화하는 가상 네트워크 인터페이스가 생성됩니다.

설정이 완료되면 전화기나 노트북과 같은 다른 장치를 VPN 서버를 설치한 장치에 클라이언트로 연결할 수 있습니다.

그게 다야. 연결된 모든 장치는 VPN 장치를 통해 트래픽을 전송하여 모든 트래픽을 암호화합니다. 집 밖에서도 홈 네트워크를 통해 장치를 연결하고 자체 VPN 터널에 액세스하여 트래픽을 암호화할 수 있습니다.

다양한 무료 오픈 소스 소프트웨어 옵션과 무료 기능을 갖춘 유료 소프트웨어가 있습니다. 이 가이드에서는 WireGuard를 사용합니다. 제가 다른 제품보다 WireGuard를 선택한 이유를 단 몇 초만에 알게 되실 것입니다.

그러나 홈 서버 설정의 가장 큰 단점은 필요할 때마다 온라인 상태를 유지하는 것 외에도 단일 위치만 제공하고 해당 위치에서 지리적으로 차단된 사이트에 액세스할 수 없다는 것입니다. 그러나 귀하의 연결은 여전히 암호화되어 있으며 무료로 사용할 수 있습니다.

여러 서버 위치와 VPN을 사용하여 지리적으로 차단된 사이트에 액세스할 수 있는 NordVPN과 같은 유료 VPN에 대한 무료 대안을 제한 없이 설정하려는 경우 무료 클라우드 서비스 제공업체를 사용하여 자체 호스팅 무료 VPN을 설정할 수 있습니다.

이 가이드에서는 이 두 가지 방법이 어떻게 작동하는지 알아봅니다. 다음은 두 가지 방법의 비교표입니다.

홈 VPN과 외국 VPN 서버

| 특징 | 홈 VPN(WireGuard) | 자체 호스팅 외국 VPN |

| 설치 비용 | 무료 | 무료 / 저가 |

| 암호화 | 예 | 예 |

| 지리적으로 차단된 사이트 | 아니요 | 예 |

| 위치 변경 | 아니요 | 예 |

| 홈 파일에 액세스 | 예 | 제한된 |

| 해외 국가 사이트에 액세스 | 예 | 예, 하지만 서버가 해당 국가에 있는 경우에만 해당됩니다. |

| 공용 Wi-Fi 안전 | 예 | 예 |

| 속도 | 홈 라우터에 따라 다름 | 일반적으로 더 빠릅니다. |

| 설치 시간 | 쉬운 | 또한 쉽다 |

| 신뢰할 수 있음 | 집 연결에 따라 다름 | 전용 서버로 인해 시간이 많이 걸립니다. |

| 장치 온라인 | 계속 켜져 있어야합니다 | 항상 켜져 있어요 |

| IP 표시 | 홈 IP | VPS IP |

| 필요하다 | 공용 IP, 라우터 액세스 | VPS 계정, SSH |

| 최고의 대상 | 트래픽을 암호화하고 홈 파일에 액세스하려면 | VPN 서비스의 대안 |

무료로 간단한 설정을 통해 트래픽을 암호화하려면 홈 VPN이 최선의 선택입니다. 그러나 여러 위치에서 웹사이트에 액세스하고 지역적으로 차단된 사이트에 액세스하려면 자체 호스팅 외국 VPN이 최선의 선택입니다.

자신만의 VPN 서버를 설정하는 2가지 방법

방법 1: 홈 VPN 서버 설정

소프트웨어 기반 VPN 서비스를 사용하여 홈 VPN 서버를 무료로 설정할 수 있습니다. 각 장치의 요구 사항은 다음과 같습니다.

다양한 장치에 홈 VPN 서버를 설정하기 위한 전제 조건

| 당신에게 필요한 것 | 윈도우 | macOS | 리눅스 |

| WireGuard 앱 | 공식 앱 | 앱스토어 / 홈브루 | 적절한 와이어 가드 설치 |

| 인터넷 | 예 | 예 | 예 |

| 라우터 액세스 | 포트 51820 열기 | 포트 51820 열기 | 포트 51820 열기 |

| 공용 IP / DDNS | 필수의 | 필수의 | 필수의 |

| 장치가 켜져 있어야 합니다 | 언제나 | 언제나 | 언제나 |

1단계: App Store에서 WireGuard 앱 설치

Mac 및 Windows용 이 링크를 사용하여 App Store에서 WireGuard 앱을 설치할 수 있습니다. 또는 이 명령을 사용하여 터미널에서 설치할 수 있습니다. Brew가 Mac에 설치되어 있는지 확인하십시오.

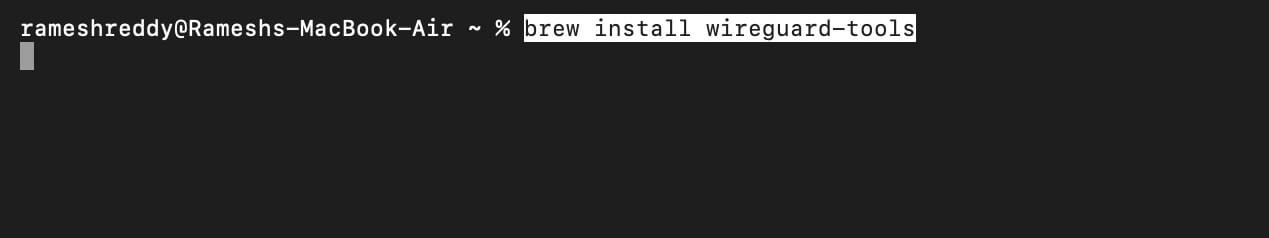

2단계: Wireguard 도구 설치

다음으로 WireGuard 도구를 설치해야 합니다. 아래 단계를 따르십시오.

- 이제 터미널을 열고 다음 명령을 실행하여 장치에 WireGuard 도구를 설치하십시오.

- 명령: Brew install wireguard-tools

- 장치에 성공적으로 설치되었는지 확인하려면 wg –version 명령을 사용하세요.

- 버전 번호를 볼 수 있어야 합니다.

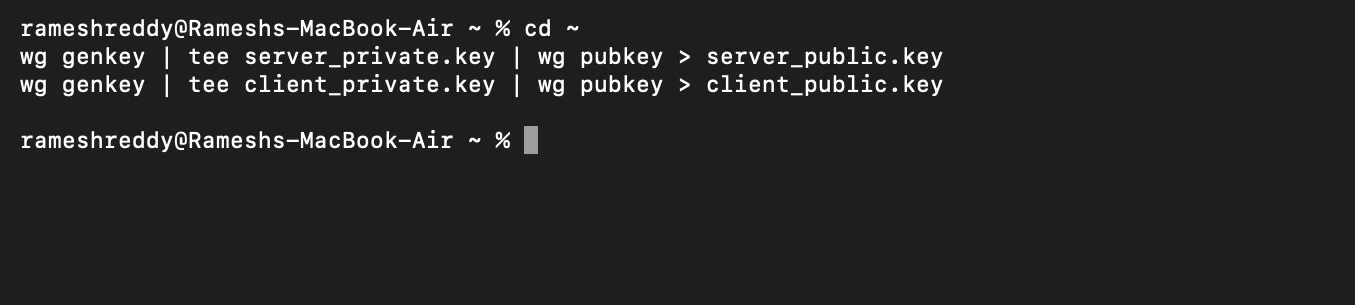

3단계: 공개 및 개인 키 생성

- 이제 터미널을 열고 공개 키와 개인 키를 생성하세요. 언제나 그렇듯, 기기에 Home Brew가 설치되어 있는지 확인하세요.

- 다음 코드를 터미널에 복사하여 붙여넣으세요.

CD ~

wg 젠키 | 티 server_private.key | wg pubkey > server_public.key

wg 젠키 | 티 client_private.key | wg pubkey > client_public.key

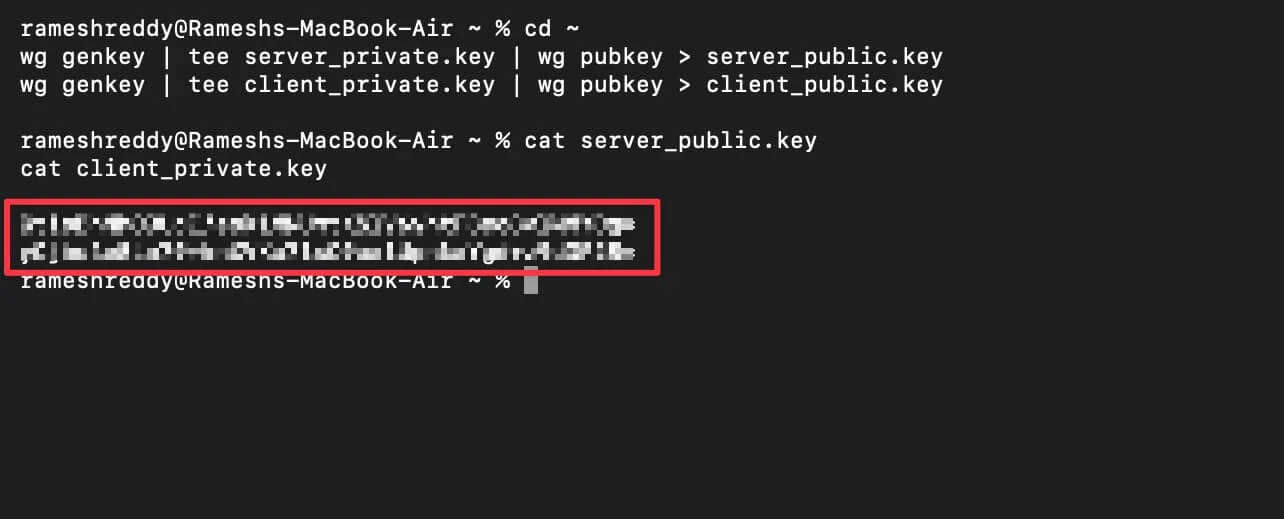

4단계: 생성된 키 보기

- Enter를 클릭하면 키가 생성되어 보기에서 숨겨집니다. 키를 확인하려면 다음 명령을 사용하십시오.

고양이 server_public.key

고양이 client_private.key

5단계: 서버 구성 파일 만들기

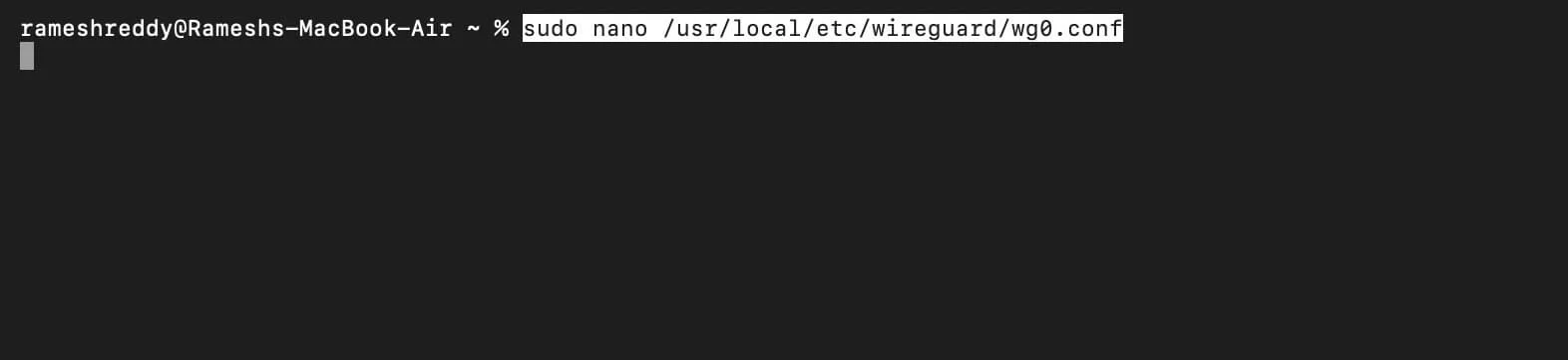

- 이제 세부 정보가 포함된 서버 구성 파일을 만들어야 합니다. 그러려면 터미널을 열고 다음 명령을 붙여넣으세요.

sudo nano /usr/local/etc/wireguard/wg0.conf

- 편집기를 열려면 비밀번호를 입력하세요.

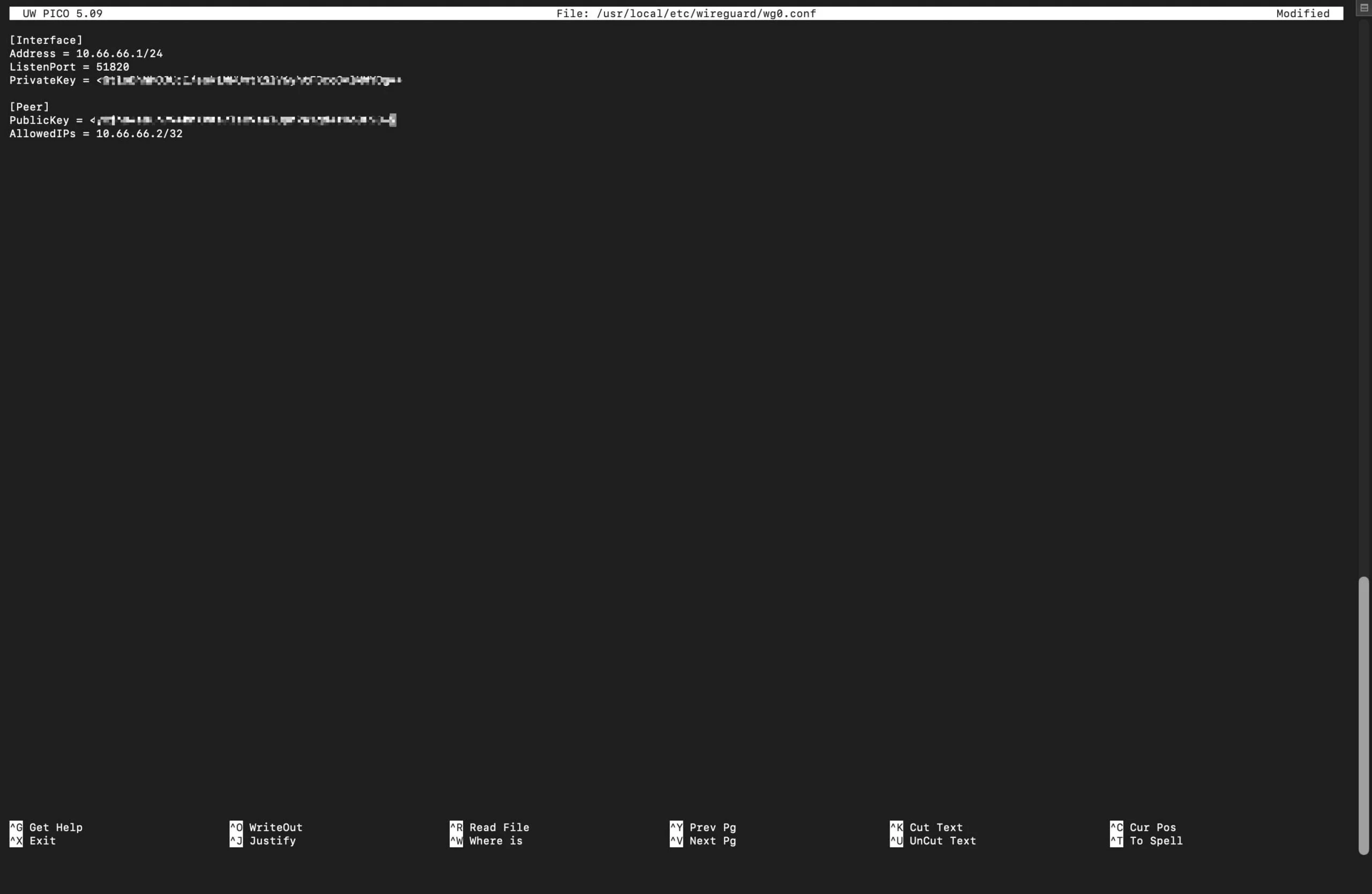

6단계: 코드 붙여넣기

이제 이 구성 텍스트를 파일에 붙여넣습니다.

[인터페이스]

주소 = 10.66.66.1/24

ListenPort = 51820

개인키 = SERVER_PRIVATE_KEY

[또래]

공개키 = CLIENT_PUBLIC_KEY

허용된IP = 10.66.66.2/32

참고: 개인 키와 공개 키를 4단계에서 생성된 자체 키로 바꾸세요.

예:

[인터페이스] 주소 = 10.66.66.1/24ListenPort = 51820

개인 키 = GtloBhNhOJUcI/esk1YRTJDjshddgftKSlV6yhtFBcoGvlMMYDg=> [피어] 공개키 = yCjhu4e8Ln7hGSKhsjsedrVKa7lsC9aalUpnkaYgd+z9dGF28=>

허용된IP = 10.66.66.2/32

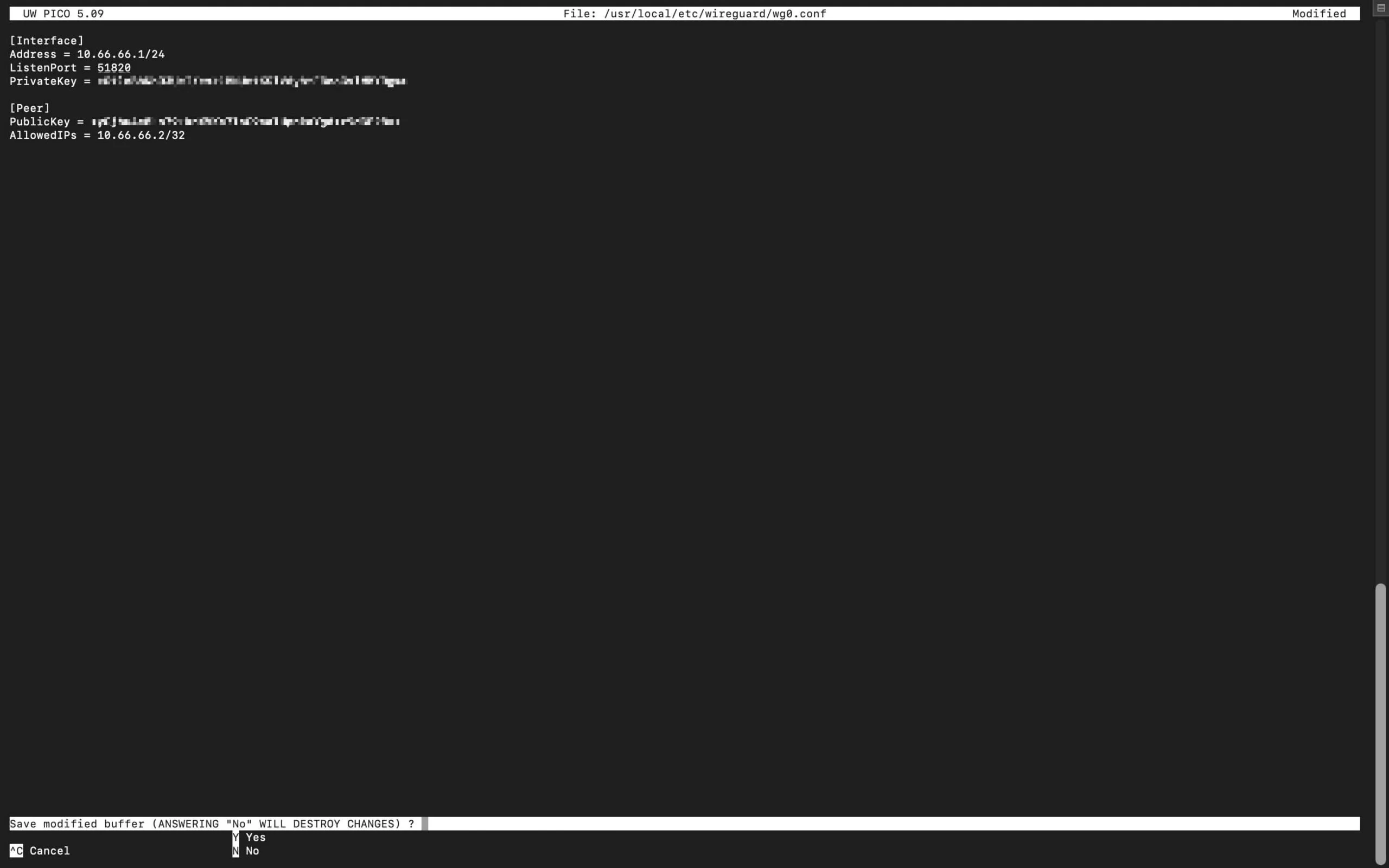

7단계: 파일 저장

- 이제 Control + O를 사용한 다음 Enter를 누르고 Control + X를 사용하여 파일을 저장하십시오.

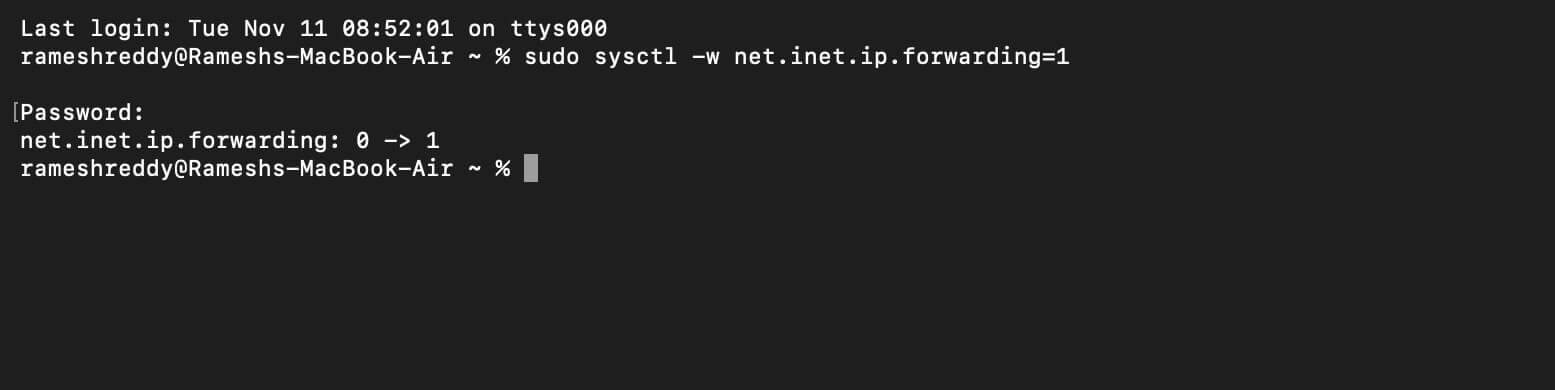

8단계: IP 전달 활성화

- 파일을 저장한 후에는 종료하고 새 터미널을 다시 열고 다음 명령을 사용할 수 있습니다.

sudo sysctl -w net.inet.ip.forwarding=1

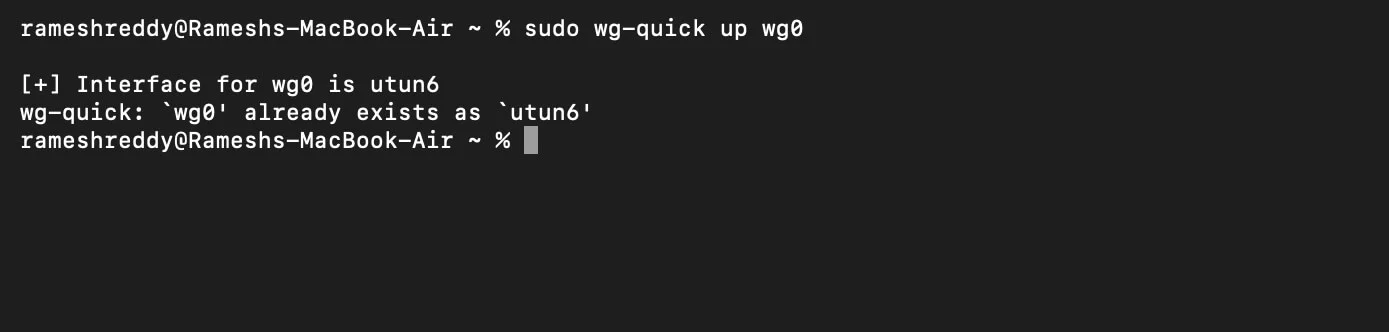

9단계: WireGuard 서버 시작

- 이제 다음 명령을 사용하여 Wireguard 서버를 시작하십시오.

명령: sudo wg-quick up wg0

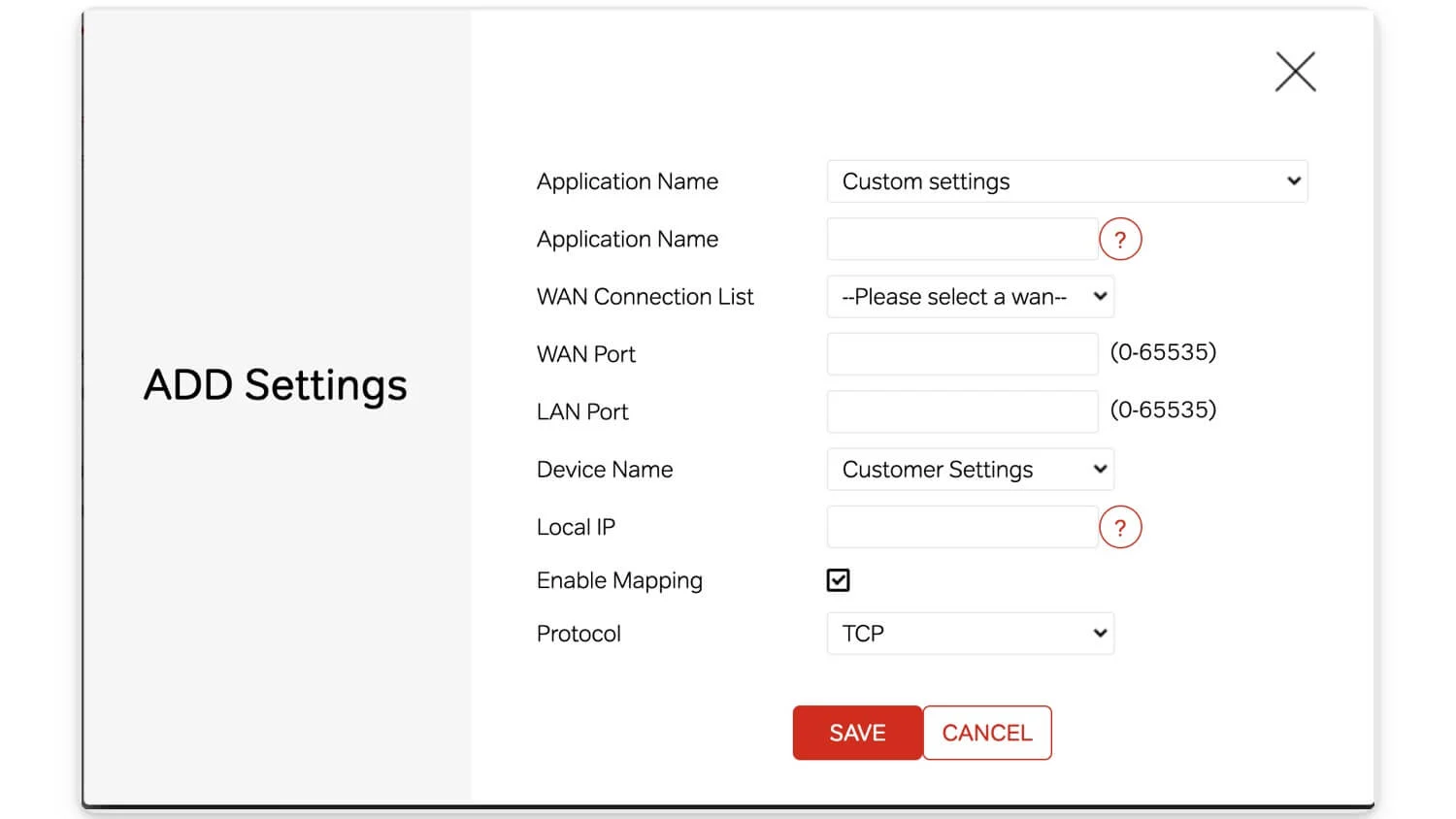

10단계: 이제 라우터에서 포트 전달을 설정해야 합니다.

- Wi-Fi에 연결되어 있는지 확인하고 Wi-Fi 라우터의 대시보드로 이동하세요. 브라우저를 열고 다음 URL을 방문하십시오: 192.168.1.1 또는 192.168.0.1

- 포트 전달 옵션을 찾으십시오. TP-Link 라우터의 경우 네트워크 > 고급 으로 이동한 다음 NAT 전달 및 가상 서버를 선택합니다. D-Link 장치를 사용하는 경우 Total Adapting Port Forwarding 기능을 활용할 수 있습니다.

- 그리고 여기에서 새로운 전달 규칙을 만들어야 합니다. 다음 세부 정보를 추가합니다: 서비스 이름, Wireguard에 대한 주소, UDP에 대한 프로토콜, 외부 포트는 51820입니다. 또한 내부 포트를 51820으로 설정하고 Mac의 IP 주소를 내부 IP 주소로 사용합니다. 이 포트를 활성화합니다.

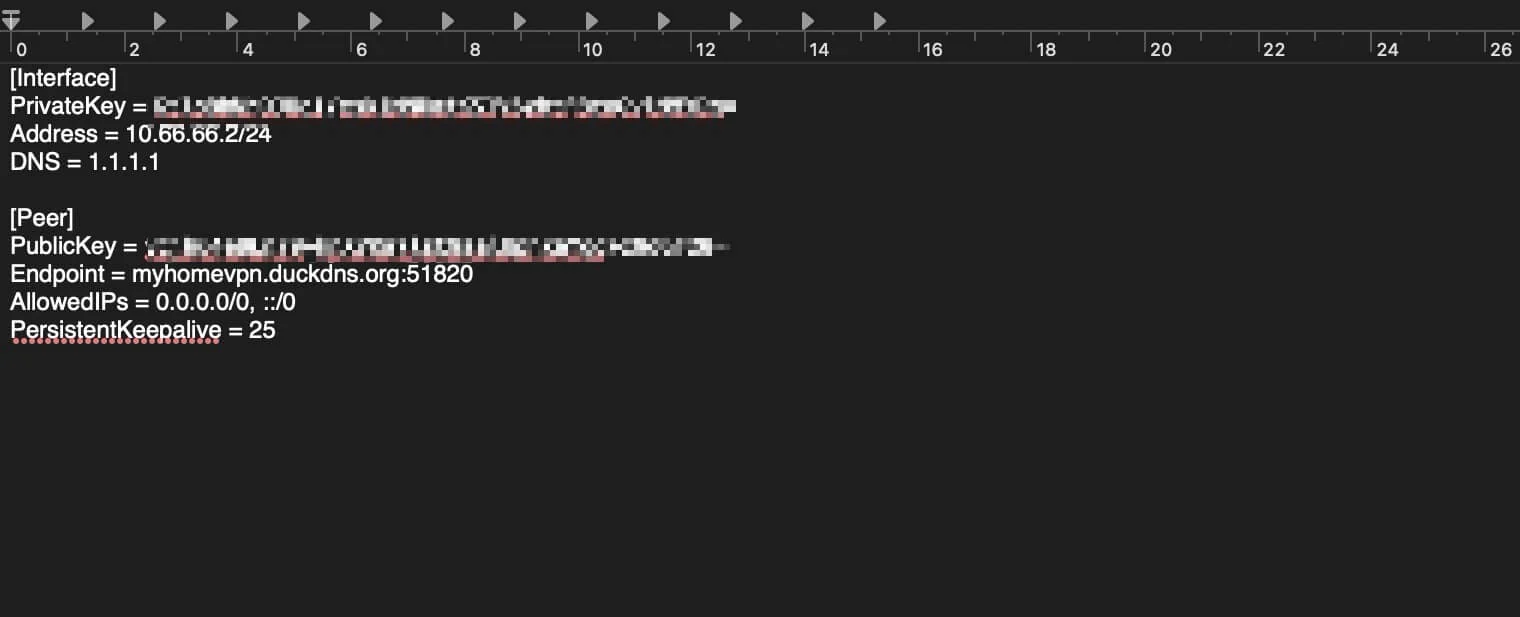

11단계: 클라이언트 구성 파일 만들기

- 이제 WireGuard 앱용 클라이언트 구성 파일을 생성해야 합니다. 이렇게 하려면 텍스트 편집기를 열고 파일을 붙여넣습니다.

[인터페이스]

개인키 = <CLIENT_PRIVATE_KEY>

주소 = 10.66.66.2/24

DNS = 1.1.1.1

[또래]

공개키 = <SERVER_PUBLIC_KEY>

엔드포인트 = <YOUR_PUBLIC_IP_OR_DDNS>:51820

허용된IP = 0.0.0.0/0, ::/0

영구Keepalive = 25

참고: 이제 다음 세부정보를 귀하의 세부정보로 바꾸세요.

- 공개 키와 개인 키를 4단계에서 생성한 키로 바꿉니다.

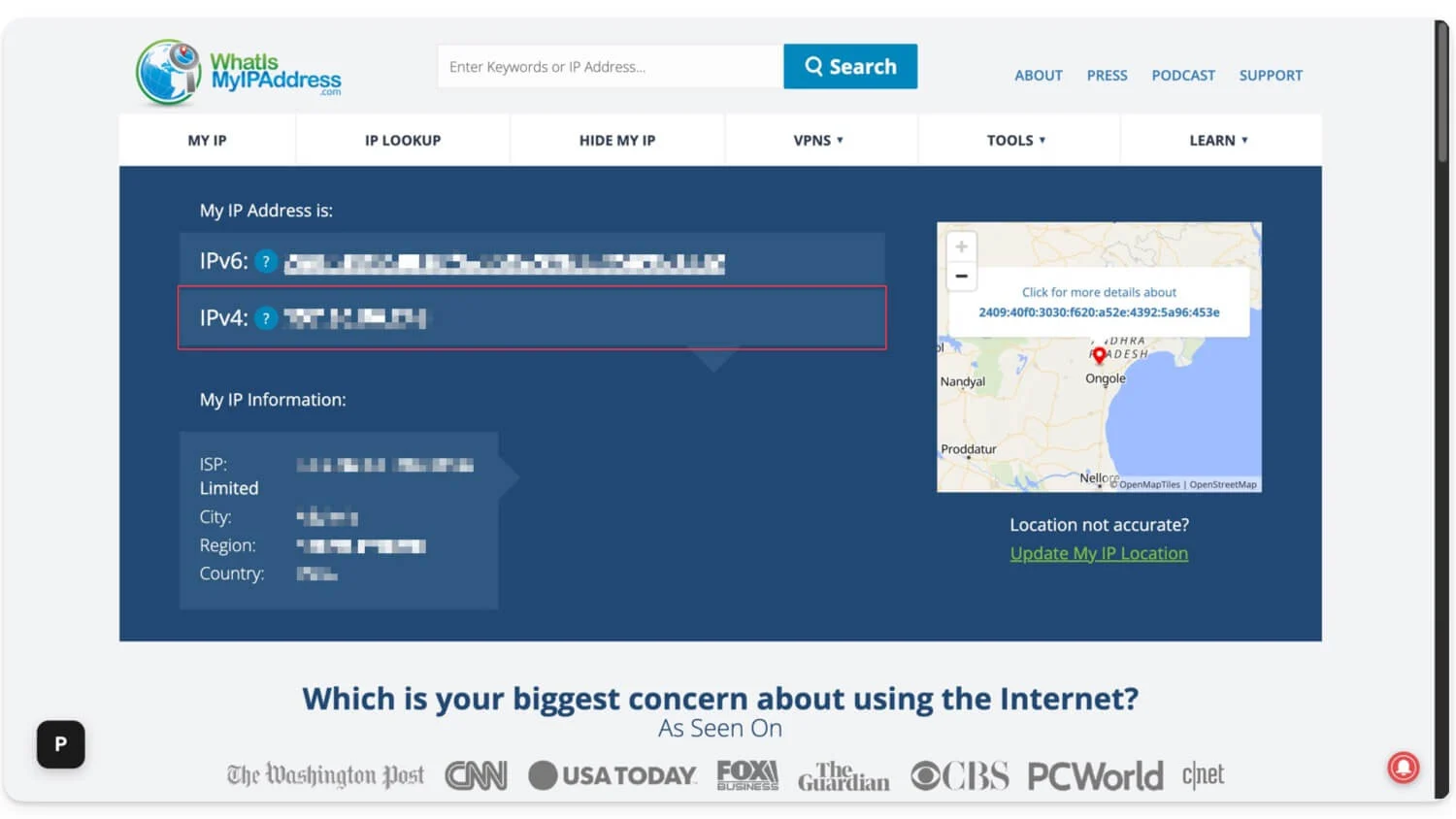

- Whatismyipaddress.com으로 이동하여 공용 IP 주소를 찾을 수 있습니다.

예:

[인터페이스]

개인 키 = aBcDeFgHijKlmNoPqRsTuVwXyZ1234567890abcdEFG=

주소 = 10.66.66.2/24

DNS = 1.1.1.1

[또래]

공개키 = zYxWvUtSrQpOnMlKjIhGfEdCbA9876543210qwertYUI=

끝점 = myhomevpn.duckdns.org:51820(저는 여기서 Duckdns를 사용했습니다. 대신 여기에 Mac IP 주소를 입력할 수도 있습니다)

허용된IP = 0.0.0.0/0, ::/0

영구Keepalive = 25

- 생성되면 파일을 저장합니다. RTF 형식이 아닌 일반 텍스트로 저장해야 합니다.

터미널을 사용하여 클라이언트 구성 파일을 만드는 방법:

명령 프롬프트를 사용하여 파일을 만들 수도 있습니다. 아래 단계를 사용하십시오

- 터미널에서 다음 명령을 사용하세요: nano ~/Desktop/client.conf

다음 파일을 붙여넣으세요.

[인터페이스]

개인키 = <CLIENT_PRIVATE_KEY>

주소 = 10.66.66.2/24

DNS = 1.1.1.1

[또래]

공개키 = <SERVER_PUBLIC_KEY>

엔드포인트 = <YOUR_PUBLIC_IP_OR_DDNS>:51820

허용된IP = 0.0.0.0/0, ::/0

영구Keepalive = 25

위의 예에 표시된 대로 값을 바꿔야 합니다. 그런 다음 Ctrl + O를 사용하고 Enter를 누른 다음 Ctrl + X를 사용하여 파일을 저장합니다.

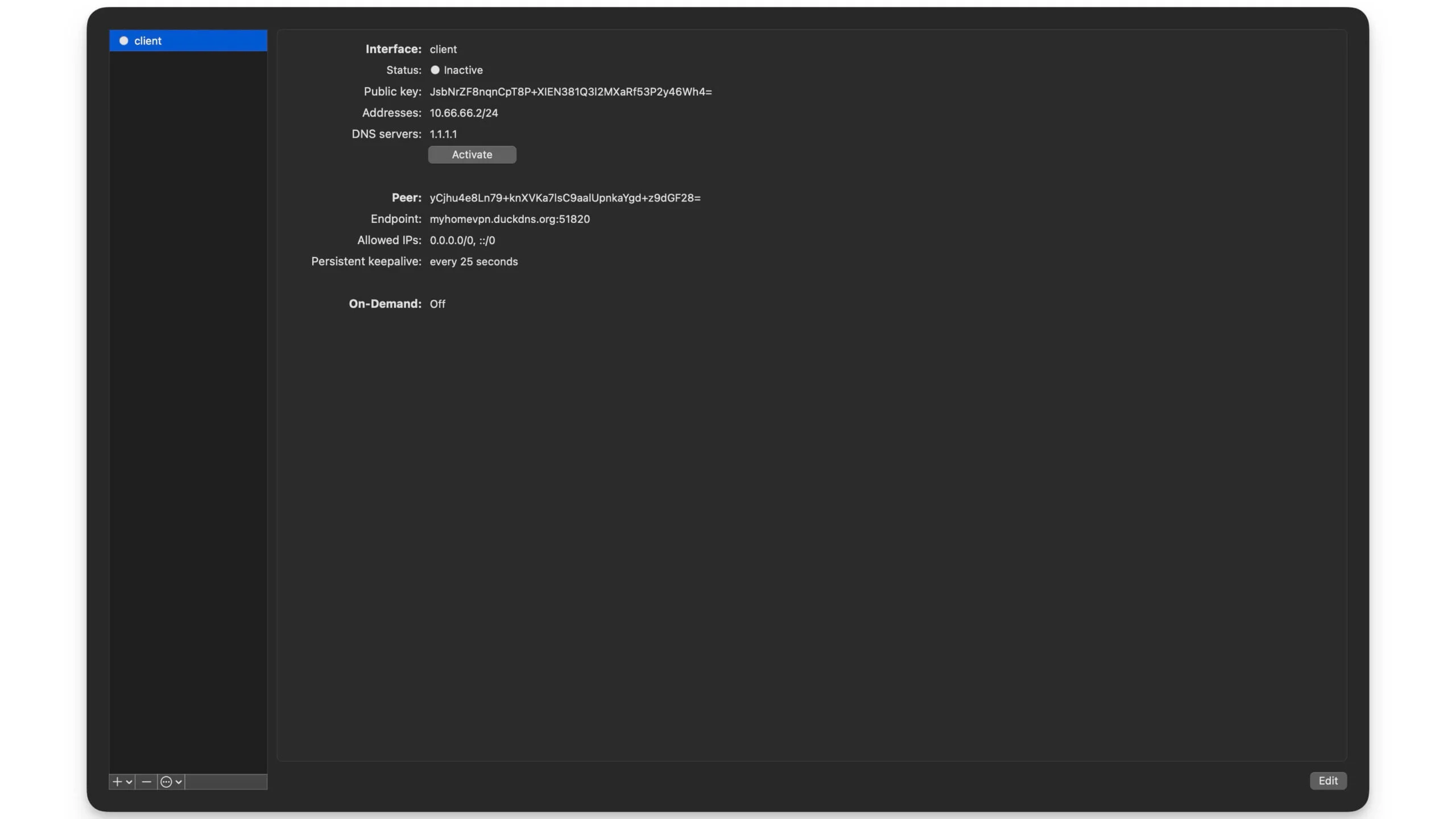

12단계: client.conf를 WireGuard 앱으로 가져오기

- 이제 장치에서 WireGuard 앱을 엽니다.

- '터널을 통해 파일 가져오기' 옵션을 클릭하세요.

- 그리고 텍스트 편집기를 사용하여 방금 생성한 client.conf를 선택합니다.

- 이제 마지막으로 ' 활성화 '를 클릭하세요.

- 이제 Mac이 무료 VPN 서버가 되었습니다.

홈 VPN 서비스에 다른 장치를 연결하는 방법은 무엇입니까?

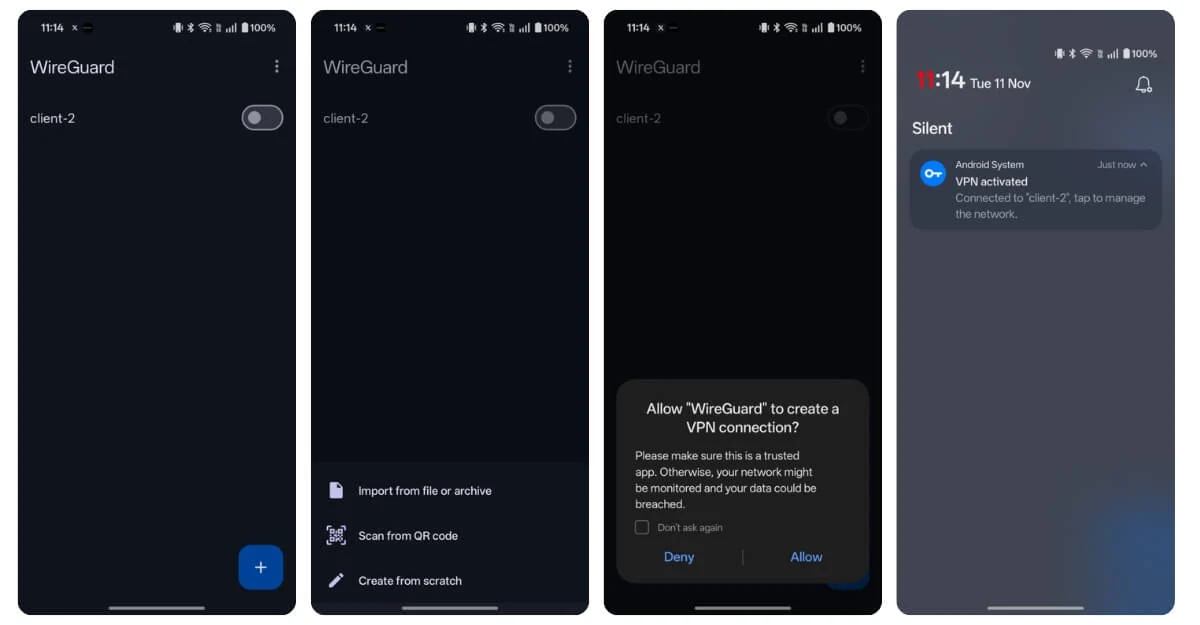

1단계: 다른 장치에 WireGuard 앱을 설치합니다.

- 이제 다른 기기에 WireGuard 앱을 설치해야 합니다. 이 경우에는 Android 휴대폰에 설치하겠습니다.

2단계: 다른 기기에 WireGuard 앱 설정

- 앱을 연 다음 Wi-Fi 연결을 끊고 모바일 데이터를 사용하여 VPN 연결을 테스트하고 있는지 확인하세요.

- 이제 파일을 클릭하고 가져올 파일을 선택하십시오. Mac에서 생성한 장치에 client.conf 파일을 복사할 수 있습니다.

Android 장치에서 WireGuard 앱을 열고 더하기 아이콘을 클릭한 다음 "파일 또는 아카이브 가져오기" 옵션을 선택하고 Mac에서 복사한 Client.conf 파일을 선택하면 됩니다. 이제 클라이언트를 활성화하면 홈 VPN에 성공적으로 연결할 수 있습니다.

자체 호스팅 외국 위치 VPN을 만드는 방법

다음으로, 다른 위치에 VPN을 생성하려면 WireGuard 앱 설치를 제공하는 무료 클라우드 서버를 사용하여 VPN을 생성하면 됩니다. 방법은 다음과 같습니다. 이를 위해 우리는 귀하의 카드 정보를 제출하도록 요구하는 Oracle을 사용하고 있습니다.

1단계: 무료 Oracle 계정 만들기

집이 아닌 다른 위치에 자신만의 VPN 서버를 만들고 싶다면 무료 클라우드 서비스 제공업체에 가입하고 해당 서버를 VPN 서버로 사용할 수 있습니다.

모든 방법 중에서 오라클은 무료 A-Team 서비스를 제공합니다. 무료 Oracle 계정에 가입하고 연결하려는 서버를 선택할 수 있습니다. 현재 미국, 싱가포르, 독일, 인도 및 기타 여러 국가를 지원합니다. 설정 방법은 다음과 같습니다.

2단계: Oracle에 가입

- https://signup.cloud.oracle.com/을 방문하여 무료 계정을 만드십시오.

- 계정 정보, 이름, 성, 이메일 주소를 입력하세요. 입력 후 '이메일 주소 확인'을 클릭하세요.

- 받은 이메일에서 확인 버튼을 클릭하세요.

- 비밀번호를 입력하고 필요한 모든 세부 정보를 입력하세요.

- 여기에서 새 서버를 추가하고 서버 세부 정보에서 확인할 수 있는 서버의 공용 IP 주소를 기록해 둘 수 있습니다.

3단계: 새 서버 추가

- 대시보드에서 '새 인스턴스 만들기'를 클릭하세요.

- 이름을 입력하고 무료 표준 서버를 선택하고 Ubuntu를 이미지로 선택한 다음 도메인을 입력하고 SSH 키 추가를 클릭합니다.

- 추가한 후에는 개인 키를 다운로드해야 합니다. 'SSH 키 쌍 생성'을 클릭하고 개인 키를 다운로드한 후 상자를 클릭하세요. 때로는 공용 IP 주소가 표시되어 기록해 두면 서버가 생성됩니다.

4단계: 서버에 연결

- 다음으로, 서버가 생성되면 다음 명령을 사용하여 Mac에서 서버에 연결해야 합니다.

명령: chmod 600 ~/Downloads/your-key.pem

- 이제 이 명령을 사용하여 SSH를 사용하여 서버에 연결하세요.

ssh -i ~/Downloads/your-key.pem ubuntu@<your_public_ip>

공용 IP 주소를 Oracle 서버에서 생성한 주소로 바꿔야 합니다. 그 모습은 다음과 같습니다.

예: ssh -i ~/Downloads/vpnkey.pem [email protected]

5단계: 서버에 WireGuard 설치

- 서버에 성공적으로 연결되면 서버에서 WireGuard를 제거해야 합니다. 그렇게 하려면 명령을 사용하세요.

sudo apt 업데이트 && sudo apt install -y wireguard

6단계: 공개 및 개인 키 생성

- 설치가 성공적으로 완료되면 공개 키와 개인 키를 생성해야 합니다. 이렇게 하려면 Mac 또는 Windows에서 다음 명령을 사용할 수 있습니다.

CD ~

wg 젠키 | 티 server_private.key | wg pubkey > server_public.key

wg 젠키 | 티 client_private.key | wg pubkey > client_public.key

- 그게 전부입니다. 생성한 후에는 다음 명령을 사용하여 생성된 키를 확인할 수 있습니다. 명령: ls

모든 열쇠가 보일 것입니다. 다음 명령을 사용하십시오.

고양이 서버_개인.키

고양이 server_public.key

고양이 client_private.key

고양이 client_public.key

7단계: Mac에서 confi 파일 만들기

- 다음으로 Mac에서 congi 파일을 편집해야 합니다. 다음 명령을 사용하십시오

sudo nano /etc/wireguard/wg0.conf

- 다음으로 다음 코드를 붙여넣으세요.

[인터페이스]

주소 = 10.10.0.1/24

ListenPort = 51820

개인키 = <SERVER_PRIVATE_KEY>

PostUp = iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

[또래]

공개키 = <CLIENT_PUBLIC_KEY>

허용된IP = 10.10.0.2/32

- 이전 단계에서 생성한 키를 사용자 고유의 키로 바꾸십시오.

8단계: IP 전달 활성화

- 구성 파일을 생성한 후에는 IP 전달을 활성화해야 합니다. 이렇게 하려면 다음 명령을 사용하십시오.

sudo sysctl -w net.ipv4.ip_forward=1

- 다음으로 이 명령을 사용하여 영구적으로 만드세요.

echo "net.ipv4.ip_forward=1" | sudo tee -a /etc/sysctl.conf

9단계: 이제 VPN 구성 파일 만들기

- 텍스트 편집기를 열고 이 코드를 붙여넣으세요.

[인터페이스]

개인키 = <CLIENT_PRIVATE_KEY>

주소 = 10.10.0.2/24

DNS = 1.1.1.1

[또래]

공개키 = <SERVER_PUBLIC_KEY>

끝점 = <SERVER_PUBLIC_IP>:51820

허용된IP = 0.0.0.0/0, ::/0

영구Keepalive = 25

값을 키로 바꾸십시오. 서버 공용 IP에 이전 단계에서 생성한 Oracle 서버 공용 IP를 붙여넣습니다.

10단계: 서버에 연결

- WireGuard 앱을 다운로드하여 VPN 서버에 연결하는 데 사용하려는 장치에 설치하세요.

- Wireguard 앱을 열고 파일 메뉴에서 '터널 가져오기'를 클릭한 다음 생성한 VPN 파일을 선택하세요.

- 이제 VPN이 클라이언트를 연결하고 활성화하도록 허용하십시오.

- 이것이 수동으로 여러 서버를 만들고 VPN을 설정하는 방법입니다.

최종 생각

이는 자신만의 VPN 서버를 구축하는 데 사용할 수 있는 두 가지 방법입니다. 이러한 단계는 복잡할 수 있습니다. 그러나 각 단계는 초보자라도 간단하고 이해하기 쉽도록 만들었습니다. VPN 서비스를 설정하는 동안 문제나 오류가 발생하면 아래에 댓글을 남겨 알려주세요. 나는 당신을 도울 수 있어서 매우 기쁩니다. 아래에서는 사용자들이 가장 자주 묻는 질문을 찾아보실 수 있습니다. 이러한 VPN 설정에 대해 자세히 알아보려면 해당 섹션을 방문하세요.

자체 VPN 서버 구축에 대한 FAQ

1. IP 주소가 자주 변경되는 경우 홈 VPN을 작동시키려면 어떻게 해야 합니까?

인터넷 서비스 제공업체가 동적 IP를 사용하는 경우 VPN에 연결할 때마다 새 IP 주소를 포함하는 것이 어렵습니다. 가능한 가장 좋은 해결책은 동적 IP 주소를 고정 호스트 이름에 연결하는 duckdns.org와 같은 무료 동적 DNS 서비스를 사용하는 것입니다. 이렇게 하면 집 인터넷에 계속 연결할 수 있습니다. '

2. 동시에 여러 장치를 홈 VPN에 연결할 수 있나요?

예, 여러 장치를 홈 VPN에 동시에 연결할 수 있습니다.

3. VPN을 사용하여 Netflix 또는 기타 지역 제한 서비스를 스트리밍할 수 있나요?

예, Netflix를 스트리밍할 수 있지만 지리적으로 제한된 서비스를 잠금 해제하려면 지리적으로 차단되지 않은 다른 지역에 있는 VPN을 사용해야 합니다. 이 경우 외부 VPN 서버를 설정하는 것이 가장 좋습니다.

4. VPN과 동일한 장치에서 다른 앱이나 서비스를 실행할 수 있나요?

예, 하지만 VPN 서비스와 충돌하지 않는지 확인하세요.

5. WireGuard와 OpenVPN의 차이점은 무엇입니까?

WireGuard는 OpenVPN의 더 새롭고 가벼운 버전입니다. 너무 많은 리소스를 소비하지 않고 간단한 버전의 가정용 VPN을 설정하려는 사람들에게 가장 좋은 부분입니다.