Ghid VPN auto-găzduit: Cum să configurați un server VPN gratuit acasă

Publicat: 2025-11-13Aproape fiecare site web, aplicație sau chiar rețea urmărește ceea ce faci online. Un VPN vă criptează datele și vă ascunde activitatea. De ani de zile, a fost cea mai fiabilă metodă, nu numai pentru menținerea confidențialității, ci și pentru a vă ajuta să deblocați orice site web, să ocoliți restricțiile geografice și multe altele.

Deși există numeroase servicii VPN gratuite care funcționează bine, unele dintre ele vă pot înregistra în continuare datele, pot avea locații limitate de server și chiar vă pot reduce viteza și pot restricționa lățimea de bandă.

Pentru a evita toate aceste limitări, configurarea propriului server VPN este adesea cea mai bună modalitate dacă tot doriți să îl accesați gratuit. În prezent, sunt disponibile numeroase metode pentru configurarea unui server VPN acasă, inclusiv servere VPN bazate pe software, servere VPN bazate pe router, servere VPN bazate pe cloud și altele.

Cu toate acestea, dintre toate aceste metode, configurarea unui server VPN folosind un server VPN bazat pe software este cea mai bună opțiune, deoarece este gratuit, ușor de instalat și de gestionat, eliminând nevoia de setări complexe și configurații diferite de server.

Este, de asemenea, cea mai fiabilă opțiune pentru utilizatorii non-tehnici care nu doresc să se ocupe de jargonul tehnic. În acest ghid, veți învăța cum să vă configurați propriul server VPN acasă, folosind orice software VPN gratuit.

Cuprins

Cum să vă configurați propriul server VPN bazat pe software

După cum sugerează și numele, VPN-ul bazat pe software funcționează exact așa cum vă așteptați să funcționeze. Puteți instala orice software de server gratuit. Odată ce instalați software-ul, dispozitivul dvs. va crea o interfață de rețea virtuală care criptează automat traficul care părăsește dispozitivul.

Odată finalizată configurarea, puteți conecta alte dispozitive, cum ar fi telefonul sau laptopul, ca clienți la dispozitivul pe care ați instalat serverul VPN.

Asta este. Toate dispozitivele conectate vor trimite trafic prin dispozitivul VPN, criptându-vă tot traficul. Chiar și atunci când sunteți departe de casă, vă puteți conecta dispozitivul prin rețeaua de acasă și vă puteți accesa propriul tunel VPN, criptându-vă traficul.

Există numeroase opțiuni de software gratuit, open-source, precum și software plătit cu funcții gratuite. În acest ghid, vom folosi WireGuard. Veți afla de ce am ales WireGuard în locul altora într-o secundă.

Cu toate acestea, cel mai mare dezavantaj al instalării unui server de acasă este că, în afară de a rămâne online oricând ai nevoie, oferă doar o singură locație și nu poți accesa site-uri geo-blocate din locația ta. Cu toate acestea, conexiunea dvs. este încă criptată și este gratuită de utilizat.

Dacă doriți să configurați o alternativă gratuită la VPN-ul plătit, cum ar fi NordVPN, fără nicio limită, cu mai multe locații de server și acces la site-uri geo-blocate din locația dvs. folosind un VPN, puteți configura un VPN gratuit găzduit de sine, folosind orice furnizor de servicii cloud gratuit.

În acest ghid, veți afla cum funcționează ambele metode. Iată un tabel de comparație între cele două metode.

VPN de acasă vs server VPN străin

| Caracteristică | VPN pentru acasă (WireGuard) | VPN străin auto-găzduit |

| Costul de configurare | Gratuit | Gratuit/Cost redus |

| Criptare | Da | Da |

| Site-uri geo-blocate | Nu | Da |

| Schimbați locația | Nu | Da |

| Accesați fișierele de acasă | Da | Limitat |

| Accesați site-uri de țară din străinătate | Da | Da, dar numai dacă serverul este în țara ta |

| Siguranța Wi-Fi publică | Da | Da |

| Viteză | Depinde de routerul de acasă | În general mai rapid |

| Timp de configurare | Uşor | De asemenea, ușor |

| Fiabilitate | Depinde de conexiunea la domiciliu | E timpul din cauza serverelor dedicate. |

| Dispozitiv online | Ar trebui să rămână aprins | Este mereu aprins |

| IP vizibil | IP de acasă | IP VPS |

| Necesită | IP public, acces la router | Cont VPS, SSH |

| Cel mai bun pentru | Pentru a cripta traficul și a accesa fișierele de acasă | O alternativă la serviciile VPN |

Dacă doriți o configurare gratuită și simplă pentru a vă cripta traficul, un VPN pentru acasă este cea mai bună opțiune. Cu toate acestea, dacă doriți să accesați site-uri web din mai multe locații și să accesați site-uri geo-blocate în locația dvs., o rețea VPN străină auto-găzduită este cea mai bună opțiune.

2 moduri de a vă configura propriile servere VPN

Metoda 1: Configurați Home VPN Server

Puteți utiliza orice serviciu VPN bazat pe software pentru a configura gratuit un server VPN de acasă. Iată cerințele pentru fiecare dispozitiv.

Cerințe preliminare pentru a configura un server VPN de acasă pentru diferite dispozitive

| Ce ai nevoie | Windows | macOS | Linux |

| Aplicația WireGuard | Aplicație oficială | App Store / Homebrew | apt install wireguard |

| Internet | Da | Da | Da |

| Acces la router | Deschideți portul 51820 | Deschideți portul 51820 | Deschideți portul 51820 |

| IP public / DDNS | Necesar | Necesar | Necesar |

| Dispozitivul ar trebui să fie pornit | Întotdeauna | Întotdeauna | Întotdeauna |

Pasul 1: Instalați aplicația WireGuard din App Store

Puteți instala aplicația WireGuard din App Store folosind acest link pentru Mac și Windows. Alternativ, îl puteți instala de pe terminal folosind această comandă. Asigurați-vă că Brew este instalat pe Mac.

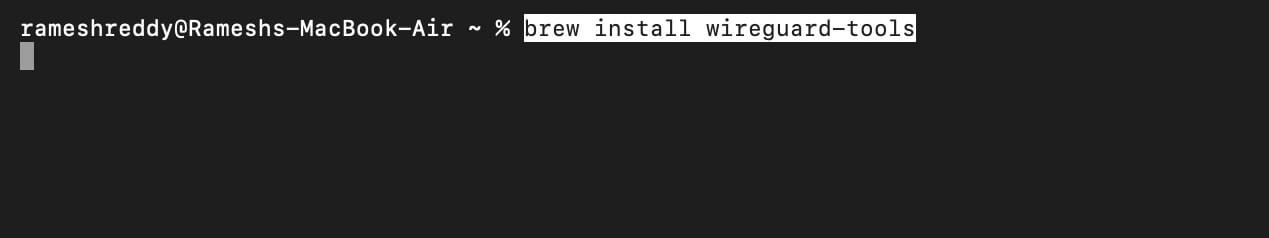

Pasul 2: Instalați instrumentele Wireguard

Apoi, trebuie să instalați instrumentele WireGuard. Urmați pașii de mai jos:

- Acum, deschideți Terminalul și rulați următoarea comandă pentru a instala instrumentele WireGuard pe dispozitiv.

- Comanda: preparați instalarea sculelor de protecție

- Pentru a vă asigura că este instalat cu succes pe dispozitivul dvs., utilizați această comandă: wg –version .

- Ar trebui să puteți vedea numărul versiunii.

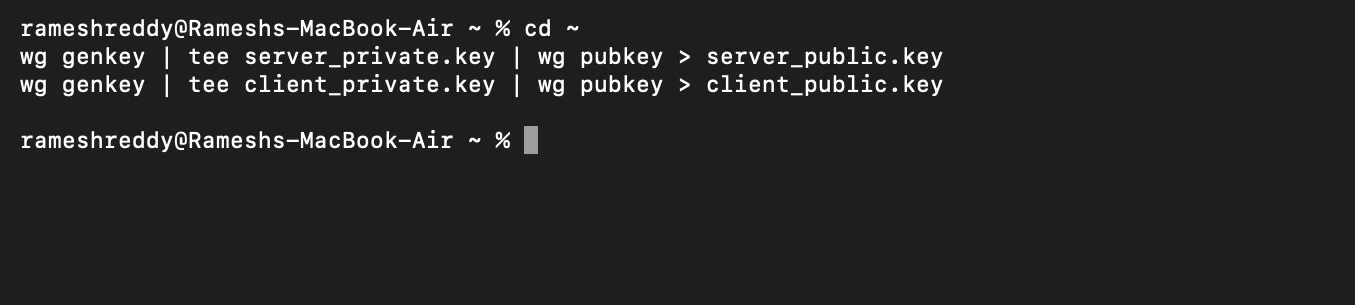

Pasul 3: Generați cheile publice și private

- Acum, deschideți Terminal și creați-vă cheile publice și private. Ca întotdeauna, asigurați-vă că Home Brew este instalat pe dispozitiv.

- Copiați lipiți aceste coduri în Terminal:

cd ~

wg genkey | tee server_private.key | wg pubkey > server_public.key

wg genkey | tee client_private.key | wg pubkey > client_public.key

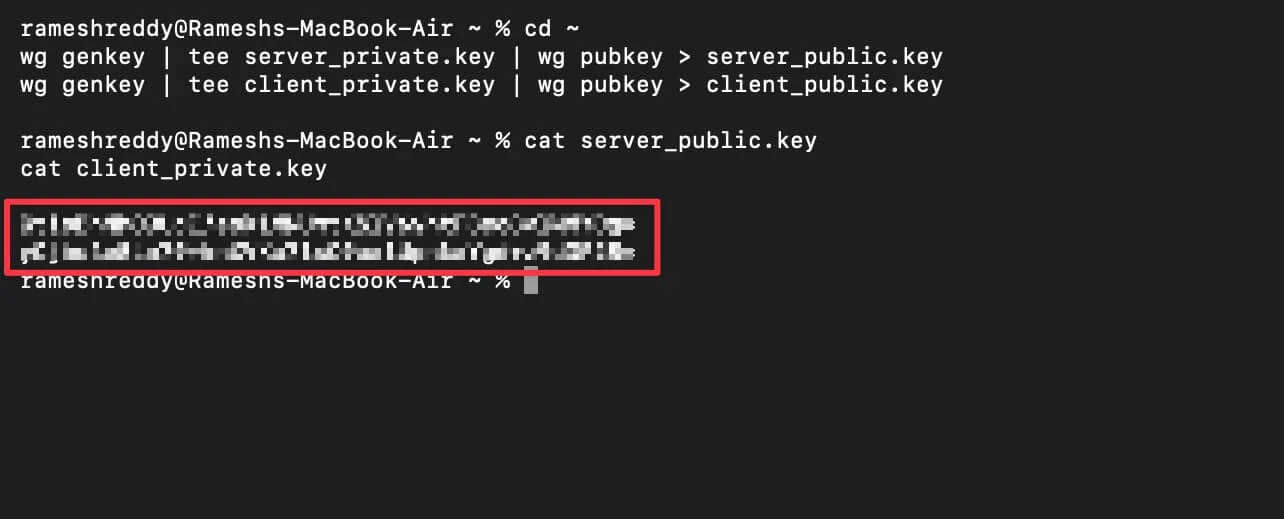

Pasul 4: Vizualizați cheile generate

- După ce faceți clic pe Enter, cheile vor fi generate și ascunse din vedere. Pentru a verifica cheile, utilizați această comandă:

cat server_public.key

cat client_private.key

Pasul 5: Creați fișierul Server Config

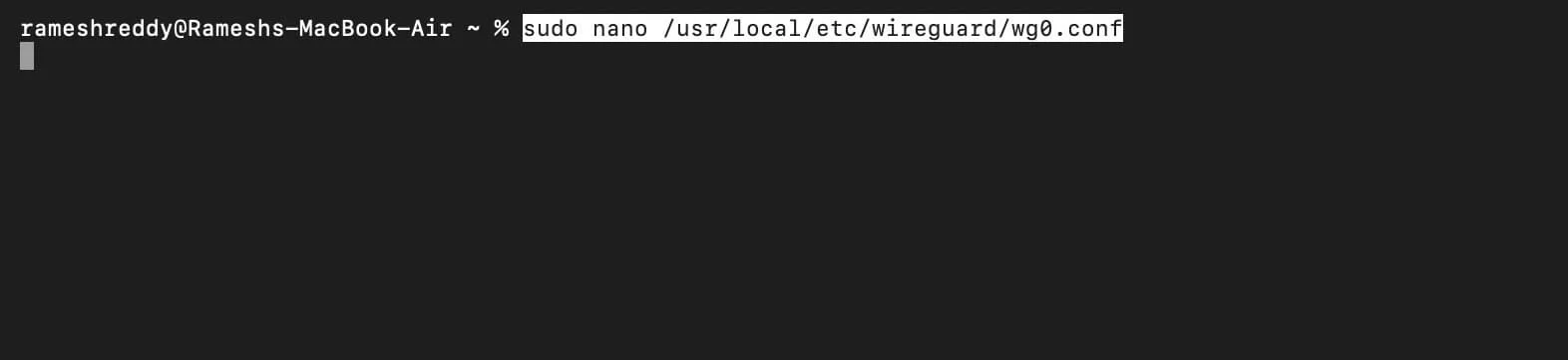

- Acum, trebuie să creați un fișier de configurare a serverului cu detaliile dvs. Pentru a face, deschideți Terminalul și lipiți această comandă:

sudo nano /usr/local/etc/wireguard/wg0.conf

- Introduceți parola pentru a deschide Editorul.

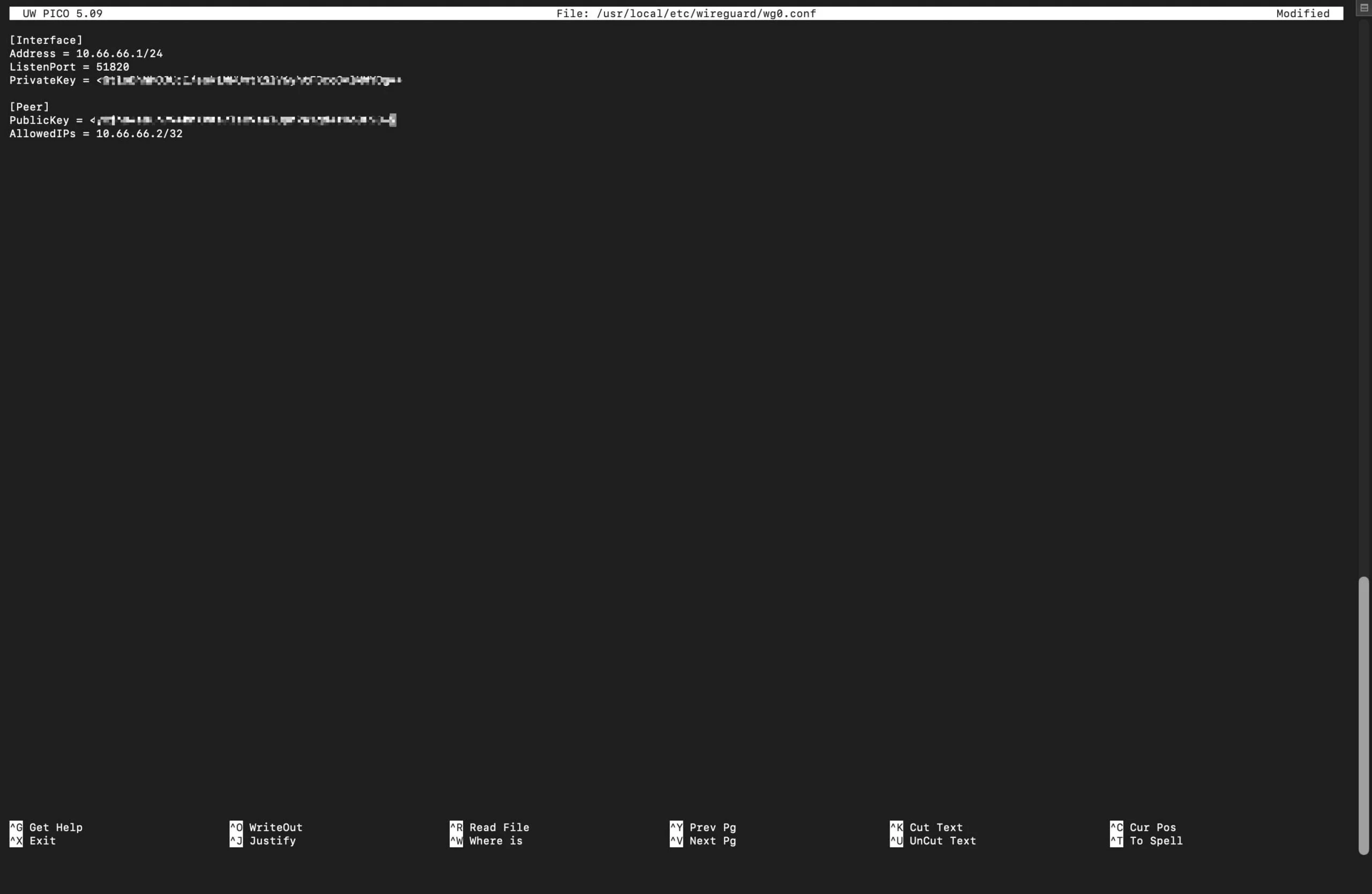

Pasul 6: Lipiți codul

Acum, lipiți acest text de configurare în fișier.

[Interfață]

Adresa = 10.66.66.1/24

ListenPort = 51820

PrivateKey = SERVER_PRIVATE_KEY

[Peer]

PublicKey = CLIENT_PUBLIC_KEY

IP-uri permise = 10.66.66.2/32

Notă: Înlocuiți cheia privată și cheia publică cu propriile chei generate la pasul 4

Exemplu:

[Interfață] Adresă = 10.66.66.1/24ListenPort = 51820

PrivateKey = GtloBhNhOJUcI/esk1YRTJDjshddgftKSlV6yhtFBcoGvlMMYDg => [Peer] PublicKey = yCjhu4e8Ln7hGSKhsjsedrVKa7lsC9aalUpnkaYgd+z9dGF28 =>

IP-uri permise = 10.66.66.2/32

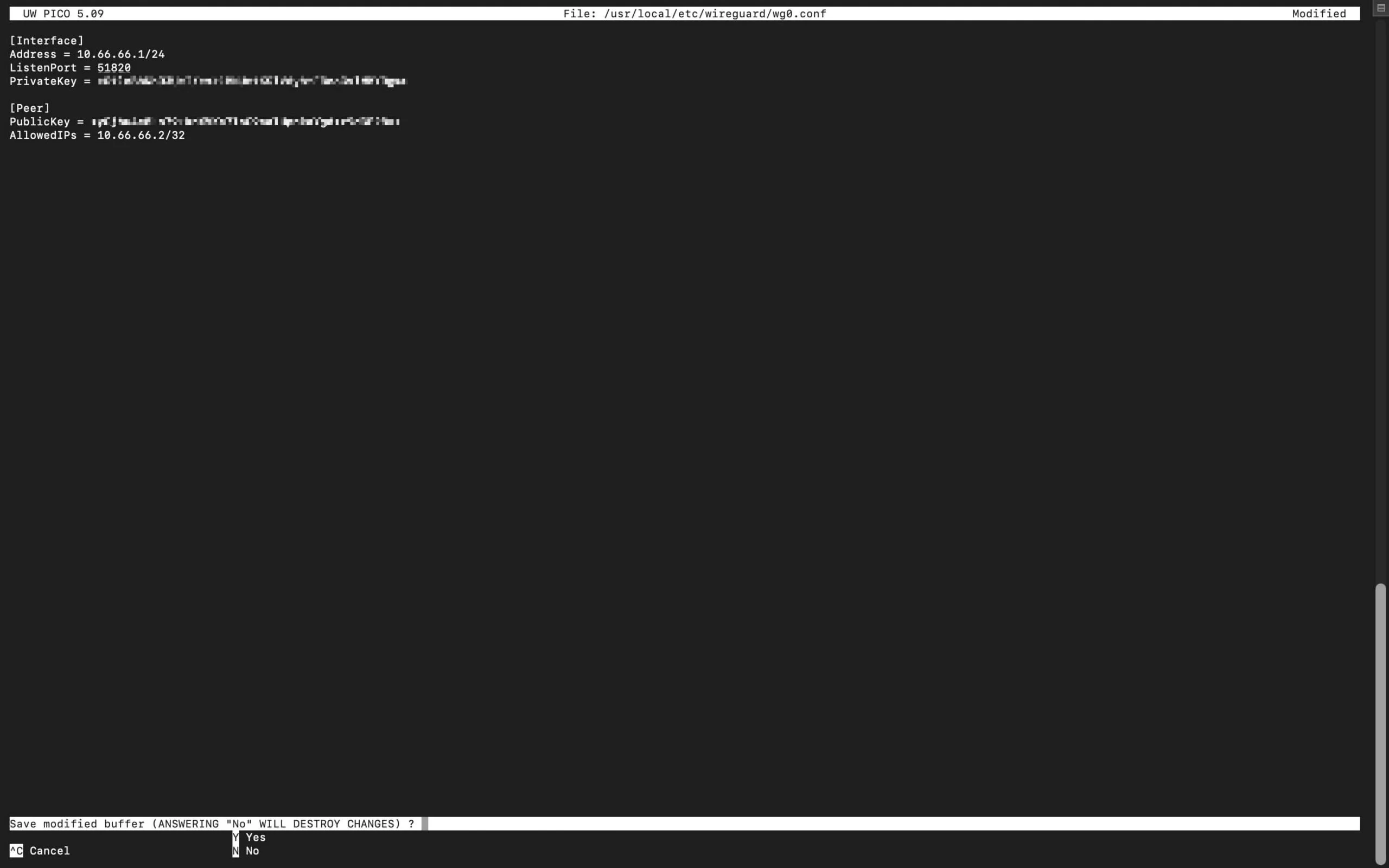

Pasul 7: Salvați fișierul

- Acum utilizați Control + O și apoi apăsați pe Enter și utilizați Control + X pentru a salva fișierul

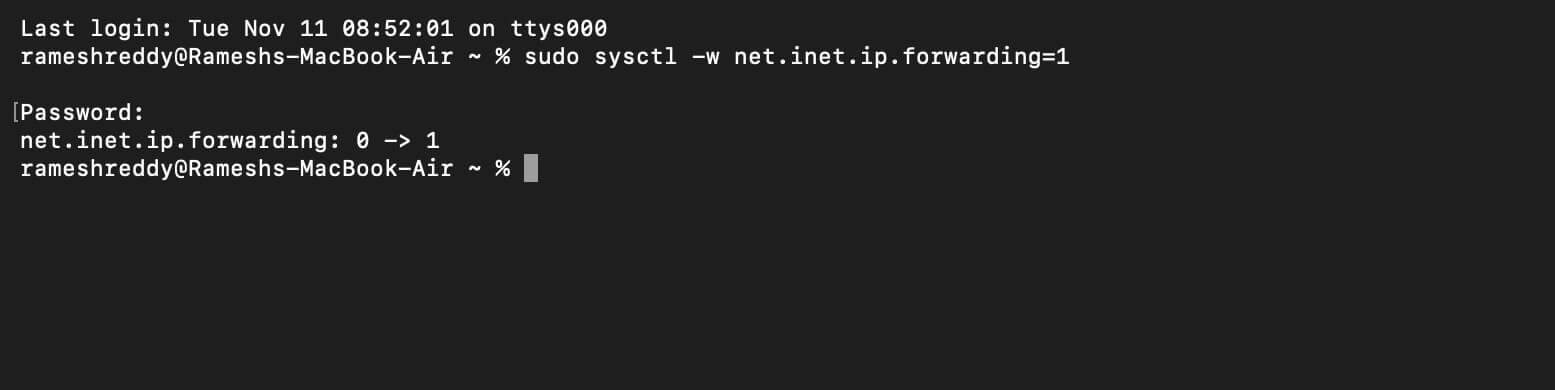

Pasul 8: Activați redirecționarea IP

- După ce ați salvat fișierul, puteți ieși și deschide din nou noul Terminal și utilizați următoarea comandă:

sudo sysctl -w net.inet.ip.forwarding=1

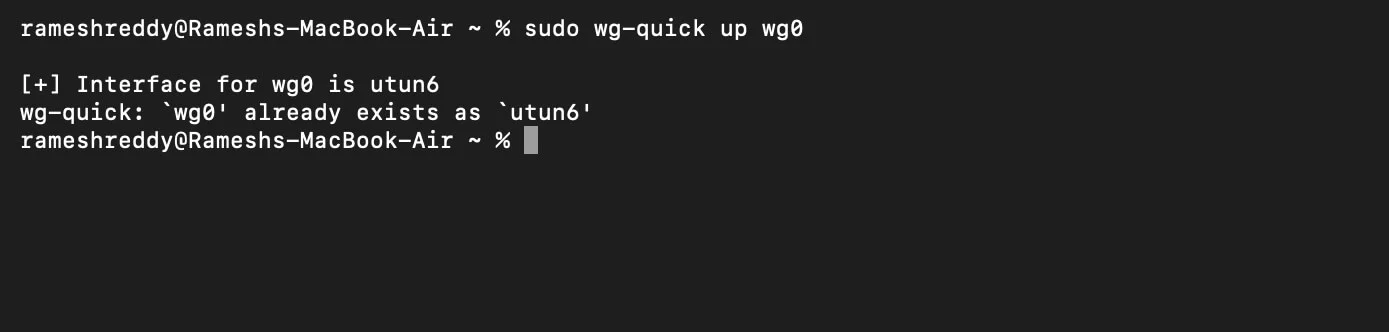

Pasul 9: Porniți un server WireGuard

- Acum utilizați comanda pentru a porni serverul Wireguard:

Comanda: sudo wg-quick up wg0

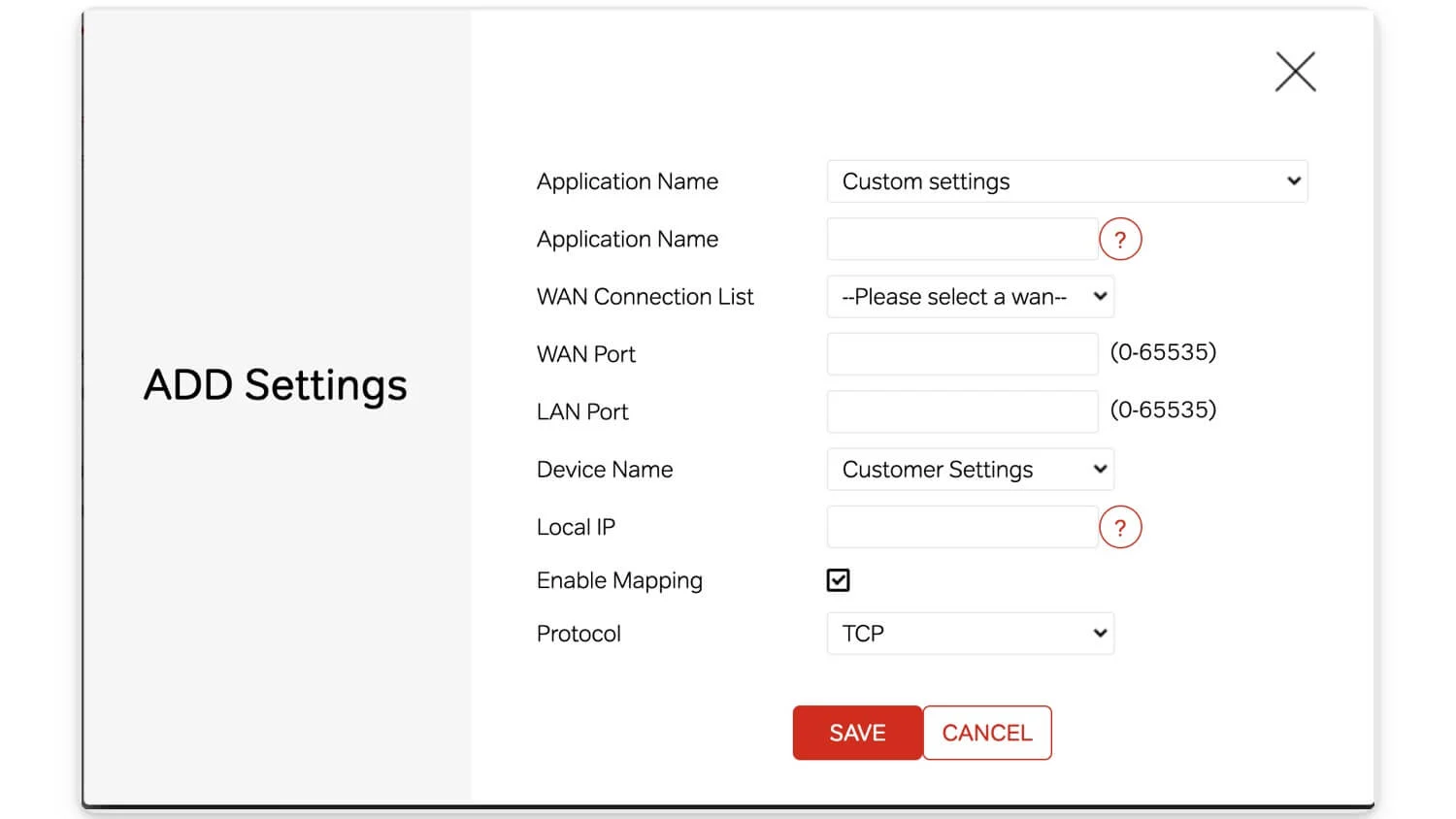

Pasul 10: Acum trebuie să setați redirecționarea portului pe router

- Asigurați-vă că sunteți conectat la Wi-Fi și accesați tabloul de bord al routerului Wi-Fi. Deschideți orice browser și vizitați aceste URL-uri: 192.168.1.1 sau 192.168.0.1

- Găsiți opțiunile de redirecționare a portului. Pentru routerele TP-Link, navigați la Rețea > Avansat , apoi selectați Redirecționare NAT și Servere virtuale. Dacă utilizați un dispozitiv D-Link, puteți utiliza caracteristica Total Adapting Port Forwarding.

- Și de aici, trebuie să creați o nouă regulă de redirecționare. Adăugați următoarele detalii: numele serviciului, adresa la Wireguard, Protocolul la UDP și portul extern la 51820. De asemenea, setați portul intern la 51820 și utilizați adresa IP a Mac-ului dvs. ca adresă IP internă. Activați acest port.

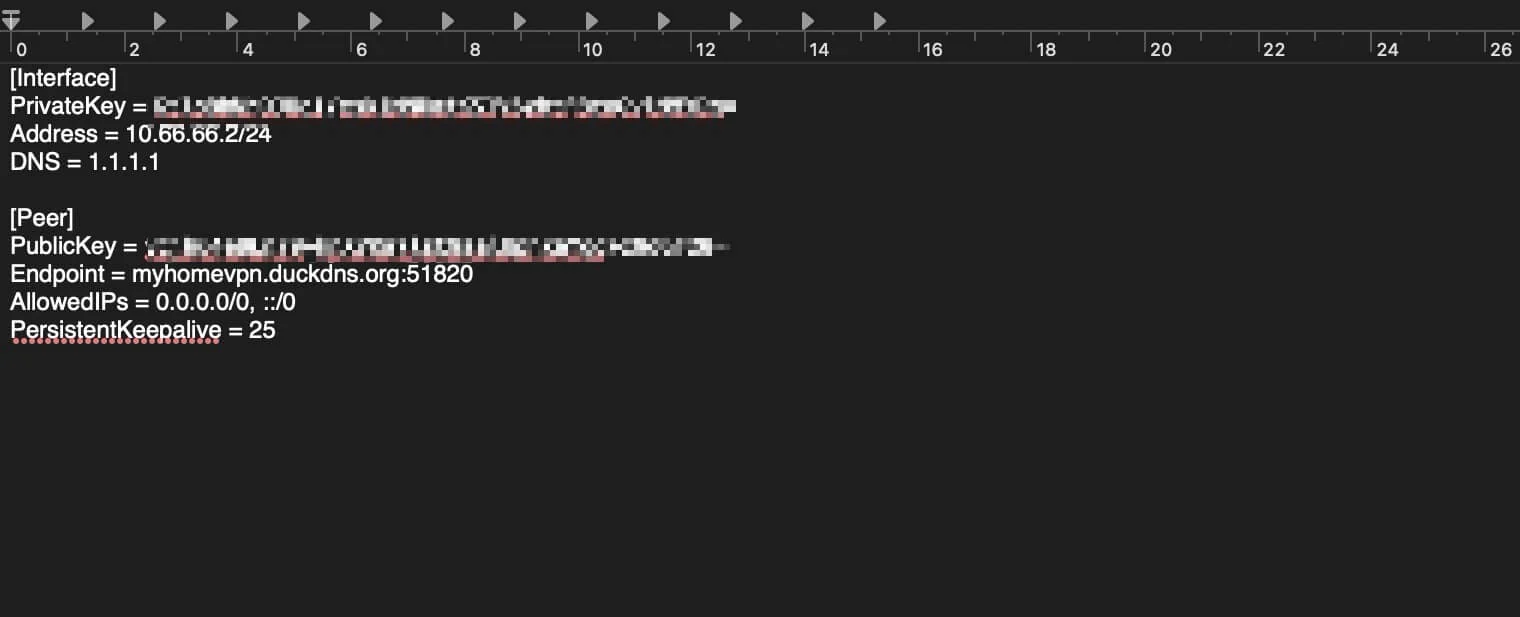

Pasul 11: Creați un fișier de confog client

- Acum, trebuie să creați un fișier de configurare a clientului pentru aplicația WireGuard. Pentru a face acest lucru, deschideți orice editor de text și lipiți fișierul.

[Interfață]

PrivateKey = <CLIENT_PRIVATE_KEY>

Adresa = 10.66.66.2/24

DNS = 1.1.1.1

[Peer]

PublicKey = <SERVER_PUBLIC_KEY>

Punct final = <YOUR_PUBLIC_IP_OR_DDNS>:51820

AllowedIPs = 0.0.0.0/0, ::/0

PersistentKeepalive = 25

Notă: acum înlocuiți următoarele detalii cu detaliile dvs

- Înlocuiți cheile publice și private cu cheile pe care le-ați generat la pasul 4.

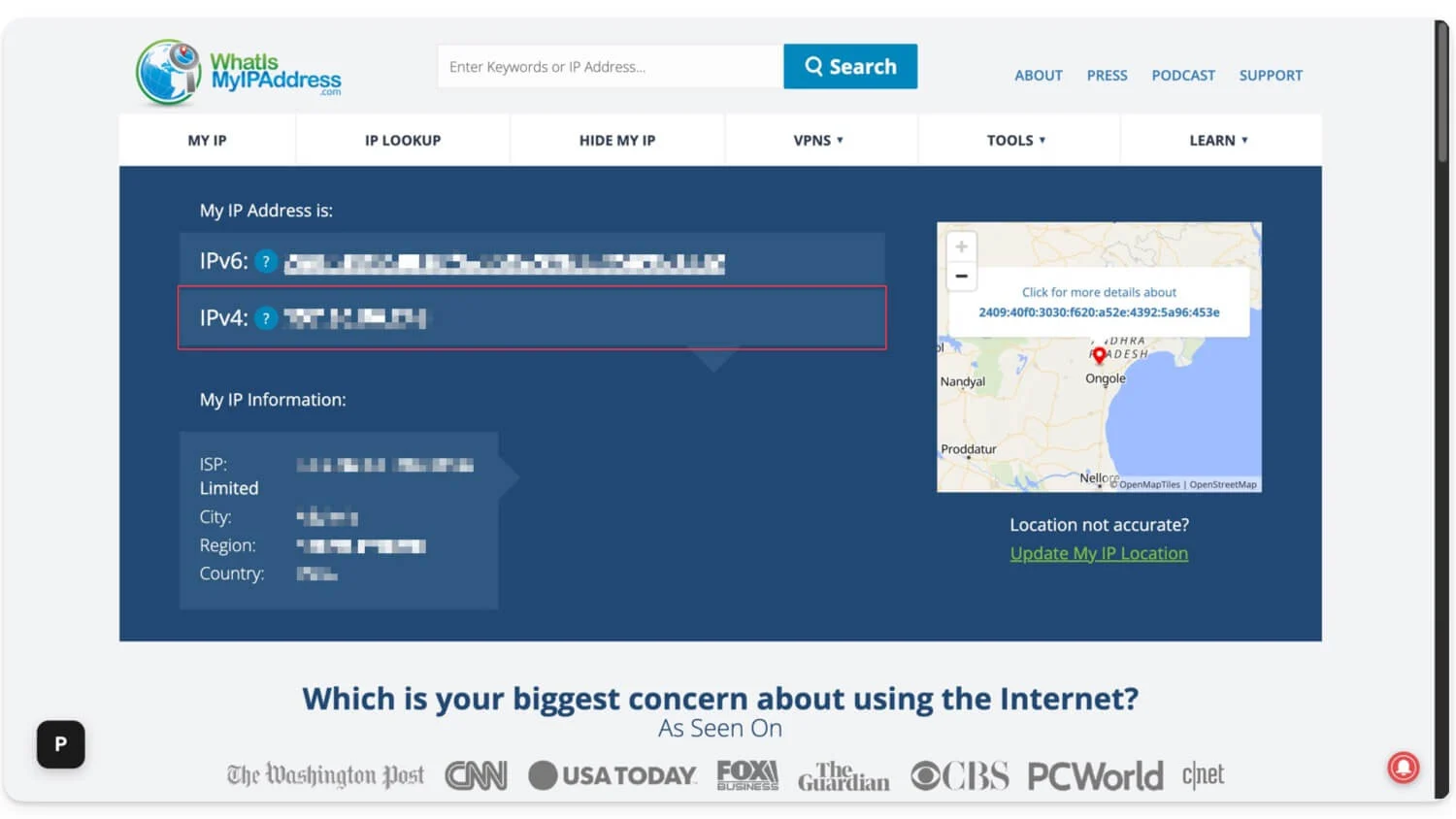

- Puteți găsi adresa IP publică accesând Whatismyipaddress.com

Exemplu:

[Interfață]

PrivateKey = aBcDeFgHijKlmNoPqRsTuVwXyZ1234567890abcdEFG=

Adresa = 10.66.66.2/24

DNS = 1.1.1.1

[Peer]

PublicKey = zYxWvUtSrQpOnMlKjIhGfEdCbA9876543210qwertYUI=

Endpoint = myhomevpn.duckdns.org:51820 (am folosit Duckdns aici; în schimb, puteți plasa și adresa IP de Mac aici)

AllowedIPs = 0.0.0.0/0, ::/0

PersistentKeepalive = 25

- Odată creat, salvați fișierul. Asigurați-vă că îl salvați ca text simplu, nu în format RTF.

Cum se creează un fișier de configurare a clientului folosind Terminalul:

De asemenea, puteți utiliza promptul de comandă pentru a crea un fișier; utilizați pașii de mai jos

- Utilizați această comandă în terminalul: nano ~/Desktop/client.conf

Lipiți acest fișier:

[Interfață]

PrivateKey = <CLIENT_PRIVATE_KEY>

Adresa = 10.66.66.2/24

DNS = 1.1.1.1

[Peer]

PublicKey = <SERVER_PUBLIC_KEY>

Punct final = <YOUR_PUBLIC_IP_OR_DDNS>:51820

AllowedIPs = 0.0.0.0/0, ::/0

PersistentKeepalive = 25

Asigurați-vă că înlocuiți valorile așa cum se arată în exemplul de mai sus. Apoi, utilizați Control + O, apăsați Enter și utilizați Control + X pentru a salva fișierul.

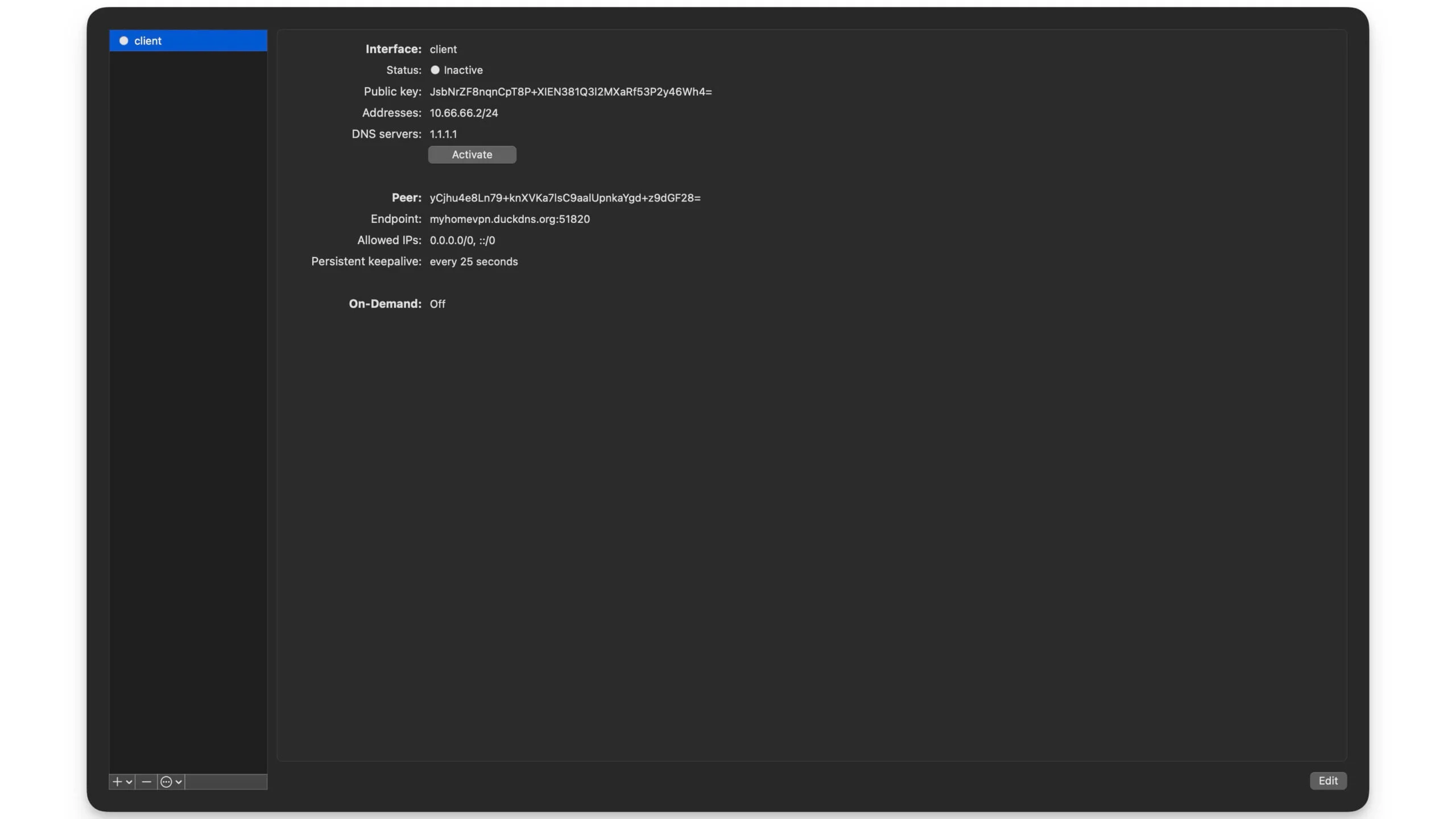

Pasul 12: importați client.conf în aplicația WireGuard

- Acum, deschideți aplicația WireGuard pe dispozitivul dvs

- Faceți clic pe opțiunea „Importați fișierul prin tunel.

- Și selectați client.conf pe care tocmai l-ați creat folosind Editorul de text

- Acum, în sfârșit, faceți clic pe „ Activați ”.

- Asta este, acum Mac-ul tău este un server VPN gratuit.

Cum să conectați alte dispozitive la serviciul VPN de acasă?

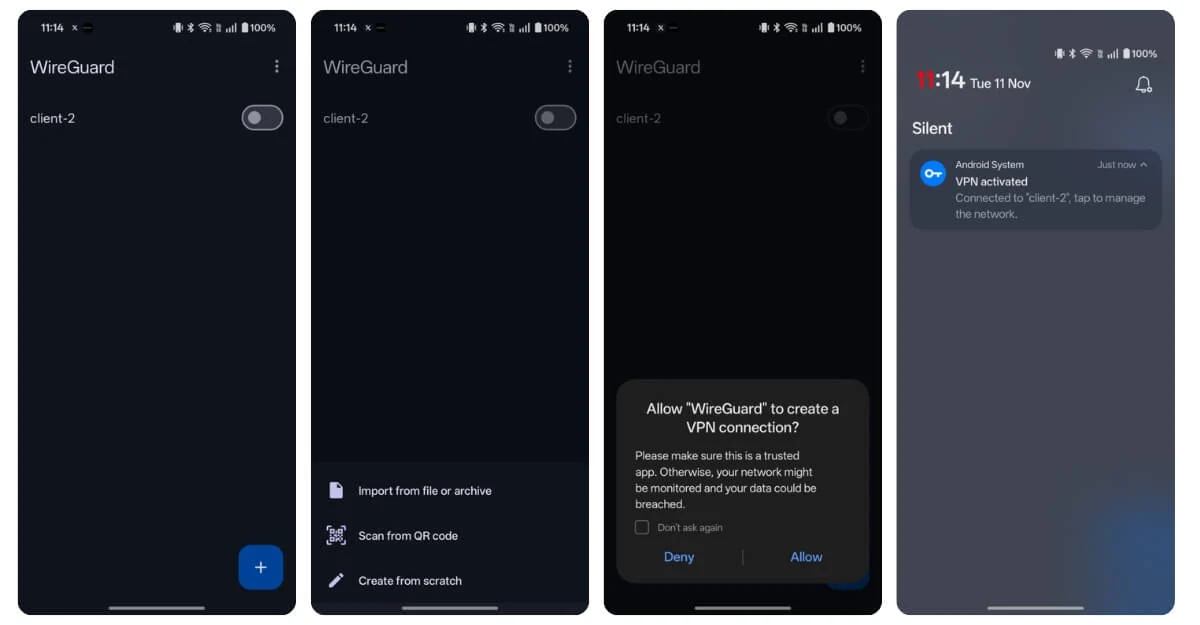

Pasul 1: Instalați aplicația WireGuard pe celălalt dispozitiv.

- Acum trebuie să instalați aplicația WireGuard pe celălalt dispozitiv. În acest caz, îl instalez pe telefonul meu Android.

Pasul 2: Configurați aplicația WireGuard pe celălalt dispozitiv

- Deschideți aplicația, apoi deconectați-vă de la Wi-Fi și asigurați-vă că utilizați date mobile pentru a testa conexiunea VPN.

- Acum, faceți clic pe fișiere și selectați fișierul pe care doriți să îl importați. Puteți copia fișierul client.conf pe dispozitivul pe care l-ați creat pe Mac.

Pe dispozitivul dvs. Android, deschideți aplicația WireGuard, faceți clic pe pictograma Plus, selectați opțiunea „Importați fișierul sau arhiva” și selectați fișierul Client.conf pe care l-ați copiat de pe Mac și gata. Acum puteți activa Clinetul și vă veți conecta cu succes la VPN-ul dvs. de acasă.

Cum să creați un VPN pentru locație străină auto-găzduită

Apoi, dacă doriți să creați un VPN într-o altă locație, puteți utiliza un server cloud gratuit care oferă o aplicație WireGuard pentru instalare și puteți crea un VPN. Iată cum. Pentru aceasta, folosim Oracle, care vă solicită să trimiteți detaliile cardului.

Pasul 1: Creați un cont Oracle gratuit

Dacă doriți să vă creați propriul server VPN într-o locație diferită de casa dvs., vă puteți înscrie la orice furnizor de servicii cloud gratuit și puteți utiliza acel server ca server VPN.

Dintre toate metodele, Oracle oferă un serviciu A-Team gratuit. Vă puteți înscrie pentru un cont Oracle gratuit și puteți alege orice server la care doriți să vă conectați. În prezent, sprijină SUA, Singapore, Germania, India și alte câteva țări. Iată cum vă puteți configura.

Pasul 2: Înscrieți-vă la Oracle

- Vizitați https://signup.cloud.oracle.com/ și creați-vă contul gratuit.

- Introduceți detaliile contului, prenumele, prenumele și adresa dvs. de e-mail. După ce ați intrat, faceți clic pe „Verificați adresa de e-mail”.

- Faceți clic pe butonul de verificare de pe e-mailul pe care l-ați primit.

- Introduceți parola și completați toate detaliile necesare.

- De acolo, puteți adăuga un nou server și puteți nota adresa IP publică a serverului, care poate fi găsită în detaliile serverului.

Pasul 3: Adăugați un nou server

- Pe tabloul de bord, faceți clic pe „Creați o instanță nouă”.

- Introduceți numele și alegeți orice server standard gratuit, selectați Ubuntu ca imagine, introduceți orice domeniu și faceți clic pe Adăugare cheie SSH.

- Odată adăugat, trebuie să descărcați cheia privată. Faceți clic pe „Generați perechea de chei SSH”, descărcați cheia privată, apoi faceți clic pe cutie. Și uneori va afișa o adresă IP publică, o notează și serverul tău va fi creat.

Pasul 4: Conectați-vă la serverul dvs

- Apoi, odată ce serverul este creat, trebuie să vă conectați la server de pe Mac folosind următoarea comandă.

comandă: chmod 600 ~/Downloads/your-key.pem

- Acum utilizați această comandă pentru a vă conecta la server folosind SSH

ssh -i ~/Downloads/your-key.pem ubuntu@<your_public_ip>

Asigurați-vă că înlocuiți adresa IP publică cu cea pe care ați generat-o de pe serverul Oracle. Iată cum arată:

Exemplu: ssh -i ~/Downloads/vpnkey.pem [email protected]

Pasul 5: Instalați WireGuard pe server

- După ce v-ați conectat cu succes la server, trebuie să dezinstalați WireGuard de pe server. Utilizați comanda pentru a face asta

sudo apt update && sudo apt install -y wireguard

Pasul 6: Generați cheile publice și private

- Odată ce instalarea are succes, trebuie să generați chei publice și private. Pentru a face acest lucru, puteți utiliza următoarea comandă pe Mac sau Windows

cd ~

wg genkey | tee server_private.key | wg pubkey > server_public.key

wg genkey | tee client_private.key | wg pubkey > client_public.key

- Asta e, odată ce ai generat, poți folosi această comandă pentru a vedea cheile generate: comandă: ls

Veți vedea toate cheile. Utilizați următoarele comenzi:

cat server_private.key

cat server_public.key

cat client_private.key

cat client_public.key

Pasul 7: Creați un fișier de confidizare pe Mac

- Apoi, trebuie să editați fișierul congi pe Mac. Utilizați următoarea comandă

sudo nano /etc/wireguard/wg0.conf

- Apoi, lipiți acest cod:

[Interfață]

Adresa = 10.10.0.1/24

ListenPort = 51820

PrivateKey = <SERVER_PRIVATE_KEY>

PostUp = iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

[Peer]

PublicKey = <CLIENT_PUBLIC_KEY>

AllowedIPs = 10.10.0.2/32

- Asigurați-vă că înlocuiți cheile cu ale dvs., pe care le-ați generat în pașii anteriori.

Pasul 8: activați redirecționarea IP

- Odată ce ați creat fișierul de configurare, trebuie să activați redirecționarea IP. Pentru a face acest lucru, utilizați următoarea comandă:

sudo sysctl -w net.ipv4.ip_forward=1

- Apoi, utilizați această comandă pentru a o face permanentă

echo „net.ipv4.ip_forward=1” | sudo tee -a /etc/sysctl.conf

Pasul 9: Acum creați un fișier de configurare VPN

- Deschideți orice editor de text și inserați acest cod

[Interfață]

PrivateKey = <CLIENT_PRIVATE_KEY>

Adresa = 10.10.0.2/24

DNS = 1.1.1.1

[Peer]

PublicKey = <SERVER_PUBLIC_KEY>

Punct final = <SERVER_PUBLIC_IP>:51820

AllowedIPs = 0.0.0.0/0, ::/0

PersistentKeepalive = 25

Înlocuiți valorile cu cheile dvs. În IP-ul public al serverului, inserați IP-ul public al serverului Oracle pe care l-ați creat în pașii anteriori.

Pasul 10: Conectați-vă la server

- Descărcați aplicația WireGuard și instalați-o pe dispozitivul pe care doriți să îl utilizați pentru a vă conecta la serverul VPN.

- Deschideți aplicația Wireguard și faceți clic pe „Importați tunel” din meniul de fișiere, apoi selectați fișierul VPN pe care l-ați creat.

- Acum, permiteți VPN-ului să se conecteze și să activeze clientul.

- Acesta este modul în care puteți crea manual mai multe servere și puteți configura un VPN.

Gânduri finale

Acestea sunt cele două metode pe care le puteți folosi pentru a vă construi propriul server VPN. S-ar putea să găsiți acești pași complexi; cu toate acestea, m-am asigurat că fiecare pas este simplu și ușor de înțeles, chiar și pentru începători. Dacă întâmpinați probleme sau erori la configurarea propriului serviciu VPN, vă rugăm să ne anunțați lăsând un comentariu mai jos. Sunt foarte fericit să vă ajut. Mai jos puteți găsi cele mai frecvente întrebări de către utilizatori. Vizitați secțiunea pentru a afla mai multe despre aceste setări VPN.

Întrebări frecvente despre crearea propriului server VPN

1. Cum pot face ca VPN-ul meu de acasă să funcționeze dacă adresa mea IP se schimbă frecvent?

Dacă furnizorul dvs. de servicii de internet utilizează un IP dinamic, este dificil să includeți noua adresă IP de fiecare dată când vă conectați la VPN. Cea mai bună soluție posibilă este să utilizați un serviciu DNS dinamic gratuit, cum ar fi duckdns.org, care leagă adresa dvs. IP dinamică la un nume de gazdă fix. În acest fel, puteți rămâne conectat la internetul de acasă. '

2. Pot conecta mai multe dispozitive la VPN-ul meu de acasă în același timp?

Da, puteți conecta simultan mai multe dispozitive la VPN de acasă.

3. Pot folosi VPN-ul meu pentru a transmite în flux Netflix sau alte servicii geo-restricționate?

Da, puteți transmite în flux Netflix, dar pentru a debloca servicii geo-restricționate, trebuie să utilizați un VPN care se află într-o regiune diferită care nu este geo-blocata. În acest caz, configurarea unui server VPN străin este cea mai bună opțiune.

4. Pot rula alte aplicații sau servicii pe același dispozitiv ca VPN-ul meu?

Da, dar asigurați-vă că nu intră în conflict cu serviciul dvs. VPN.

5. Care este diferența dintre WireGuard și OpenVPN?

WireGuard este versiunea mai nouă și mai ușoară a OpenVPN. Este cea mai bună parte pentru persoanele care doresc să configureze o versiune simplă a unui VPN de acasă fără a consuma prea multe resurse.