Benutzer: Die größte Bedrohung für die Datensicherheit?

Veröffentlicht: 2018-09-15„Sicherheit ist grundsätzlich eine menschliche Angelegenheit“, so Scott Crawford

Nachrichten und Artikel über Datenschutzverletzungen, Malware-Angriffe oder wie anfällig wir für Cyber-Angriffe sind, sind heutzutage alltäglich. All dies ist oft miteinander verbunden und hängt mit schlechten Akteuren, Software-Schwachstellen und fehlenden Sicherheitsupdates zusammen. Konzentrieren Sie sich zur Lösung der Probleme auf Hardware- und Software-Sicherheitsupdates. Aber dabei übersehen oder ignorieren sie oft das Schlüsselelement, das für diese Angriffe verantwortlich ist, nämlich den Endbenutzer, der innerhalb der Organisation sitzt.

Schockiert? Seien Sie nicht, laut Forschern werden 60 % der Cyber-Angriffe wegen oder durch den Endbenutzer selbst verursacht. Sie sind das schwächste Glied, das jede Organisation hat, und das wird sich so schnell nicht ändern.

Aber wie kann ein Endbenutzer für Cyberangriffe verantwortlich sein?

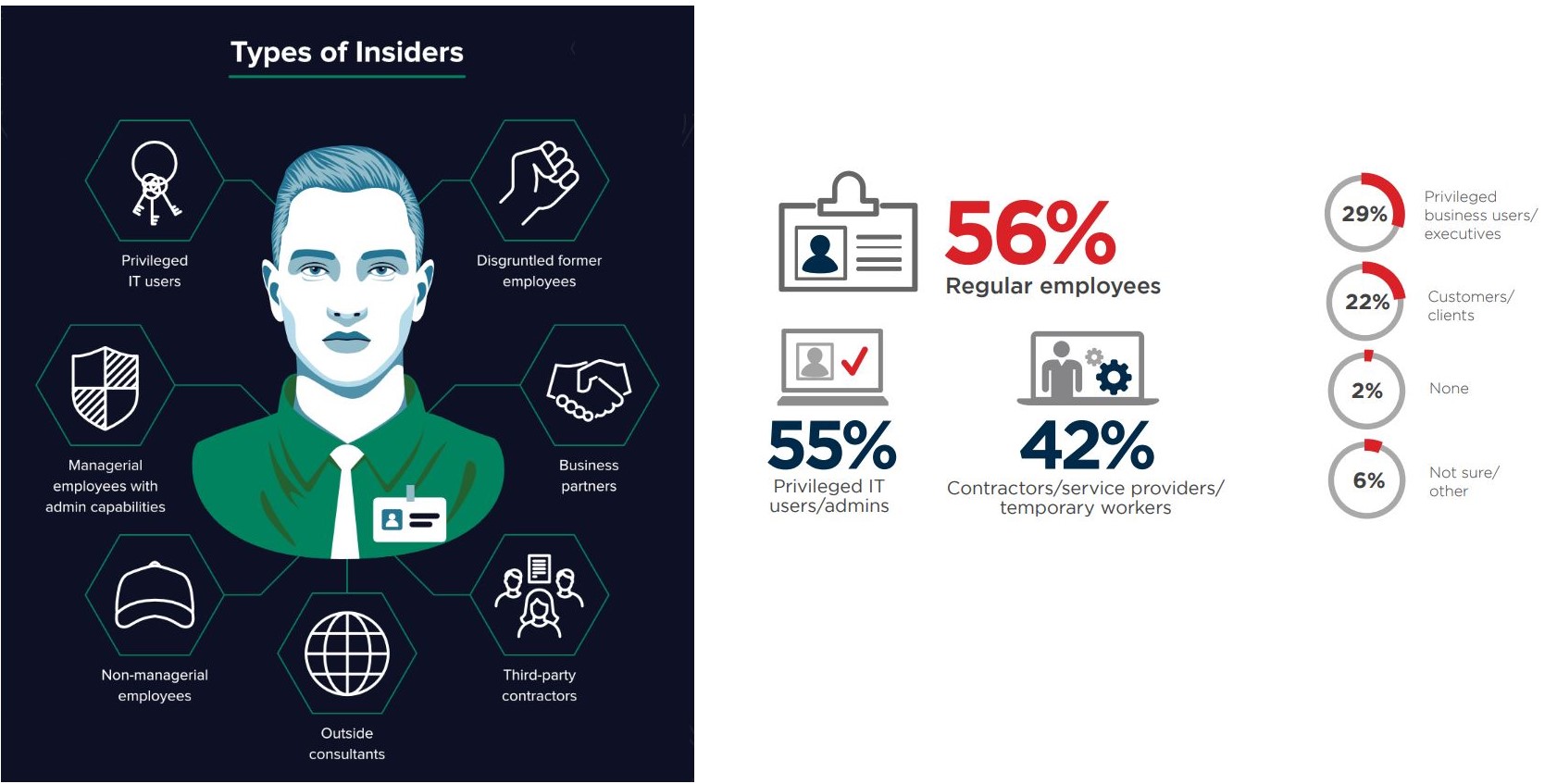

Um die Antwort zu erfahren, werfen wir einen genaueren Blick auf die Arten von Benutzerprofilen, die ein Risiko für die Sicherheit von Unternehmen darstellen können.

Arten von Insiderprofilen

Bis wir genau hinsehen, denken wir, dass Cybersicherheitsbedrohungen wie Ransomware-Angriffe, DDoS- und Malware-Angriffe mit Bösewichten in Verbindung gebracht werden und häufig vorkommen. Tatsache ist jedoch, dass Cyberangriffe normalerweise mit unvorsichtigen Benutzern, privilegierten Benutzern, Dritten, böswilligen Links, gekündigten Mitarbeitern, IT-Experten und externen Beratern in Verbindung gebracht werden.

Eine unter Mitarbeitern durchgeführte Umfrage zeigt, dass 56 % der regulären Mitarbeiter, 55 % der privilegierten IT-Benutzer, 42 % der Drittparteien/externen Berater, 29 % der Führungskräfte und 22 % der Kunden das größte Sicherheitsrisiko für ein Unternehmen darstellen.

Die oben genannten Daten erklären, dass eine Insider-Bedrohung nicht nur von unehrlichen Personen ausgeht. Es gibt andere, die dafür verantwortlich sind, und Unternehmen müssen ihnen Aufmerksamkeit schenken, um sicher zu bleiben.

Arten von Insider-Bedrohungen für die Cybersicherheit

1. Unbeabsichtigter Benutzer

30 % der Sicherheitsvorfälle ereignen sich, weil Mitarbeiter nicht genug Know-how über Cyber-Sicherheitspraktiken haben. Aufgrund dessen fallen sie auf Phishing-Betrug herein und geben die vertraulichen Informationen schließlich an Bösewichte weiter.

Um zu verstehen, sehen wir uns an, wie Phishing-Betrug stattfindet:

Schritt 1 – Von der Geschäftsleitung wird eine E-Mail an die Benutzer gesendet, in der sie aufgefordert werden, zu beweisen, dass sie die Person sind, die sie angeben. Dazu müssen sie auf den in der Mail erhaltenen Link klicken.

Schritt 2 – Sobald sie auf den Trick hereingefallen sind und auf den Link geklickt haben, können Hacker sofort auf alle Informationen zugreifen, die auf ihrem System zusammen mit ihren E-Mail-Konten gespeichert sind.

Jetzt, da der Hacker Zugriff auf alles hat, beginnt er, Nachrichten an alle in Ihrer Kontaktliste zu senden, um mehr Daten zu sammeln. Auf diese Weise können Hacker verschiedene Konten in den Griff bekommen und eine unbeabsichtigte Aktion wird für ein Datenleck verantwortlich.

2. Fahrlässiger Benutzer

Wenn Mitarbeiter versuchen, Sicherheitsmaßnahmen zu umgehen, Richtlinien zum Schutz von Daten, geben sie am Ende alle Informationen an Kriminelle weiter. Wenn das Unternehmen beispielsweise keine externe Dateifreigabe zulässt, teilen Mitarbeiter die Arbeit auf öffentlichen Cloud-Anwendungen, ohne an die Konsequenzen zu denken. So öffnen sich am Ende Tore für Hacker, um auf Daten zuzugreifen.

3. Böswilliger Benutzer

Oft wird dieser Bedrohungsakteur übersehen, da Unternehmen ihren Mitarbeitern vertrauen. Aber wenn Mitarbeiter innerhalb der Organisation durch finanziellen Gewinn motiviert werden oder bereit sind, sich in irgendeiner Weise zu rächen, teilen sie am Ende Daten mit Bösewichten.

4. Dritte/externe Berater

Einige Verstöße treten aufgrund von gefährdeten Dritten oder externen Beratern auf. Wenn der Lieferant oder Dritte Zugriff auf Ihr Netzwerk hat, kann ein Angreifer sein System leicht kompromittieren, um sich in Ihr Netzwerk zu hacken und auf Daten zuzugreifen.

Jetzt, da wir wissen, welche Art von Benutzerprofil eine Gefahr darstellt. Es ist an der Zeit, sich über häufige Insider-Bedrohungen, Motivatoren, von Hackern angewendete Methoden und durch Endbenutzer verursachte Datenschutzverletzungen zu informieren.

Häufige Insider-Bedrohungen

Mitarbeiter sind die größte Verantwortung eines Unternehmens, da sie für Angriffe verantwortlich sind, die durch Phishing-E-Mails, das Klicken auf Links oder das Herunterladen bösartiger Dokumente erfolgen.

Fünf Insider-Bedrohungen gefährden sensible Informationen

1. Missbrauch von Informationen unter Verwendung der Fernzugriffsanwendung

Fernzugriffssoftware wie GoToMyPC, Citrix sind für den Missbrauch von Informationen verantwortlich. Weil sie es der Person am anderen Ende ermöglichen, ohne Benutzereingriff auf das System zuzugreifen. Das bedeutet, wenn der Computer unbeaufsichtigt gelassen wird, können Hacker leicht vertrauliche Informationen stehlen, ohne viel zu tun.

Um vor dieser Insider-Bedrohung geschützt zu bleiben, müssen Organisationen die Sicherheitskontrollen verschärfen, die Remote-Anmeldezeit begrenzen, die Festplatte verschlüsseln und Nutzungsprotokolle erstellen, um Aktionen zu überwachen, die ausgeführt werden, wenn das System unbeaufsichtigt war.

2. Teilen von Informationen per Messaging und E-Mail

Vertrauliche Informationen können einfach als Anhang per E-Mail und Instant Messaging geteilt werden. Dies ist eine ernsthafte Bedrohung, und um sie zu eliminieren, müssen Unternehmen einen Netzwerkanalysator, eine Schlüsselwortfilterung und spezifische Anhänge einrichten.

3. Dateifreigabe in P2P-Netzwerken

Eine einfache Fehlkonfiguration reicht aus, um Ihre Daten zu gefährden, die über Peer-to-Peer-Software wie IM oder Kazaa geteilt werden. Um freigegebene Daten sicher zu halten, hilft das Ausführen einer Firewall-Software mit Sicherheitsfiltern.

4. Unsichere Nutzung des drahtlosen Netzwerks

Die unsichere Nutzung drahtloser Netzwerke ist die zufälligste und gefährlichste Bedrohung durch Insider. Der Benutzer kann Daten gefährden, indem er sich mit einem öffentlichen WLAN in einem Café, Hotel oder einem öffentlichen Bereich verbindet. Alles, was es braucht, ist, in die Dateiübertragung einzugreifen oder auf die E-Mail zuzugreifen, um sensible Daten zu stehlen.

5. Teilen von Informationen in Blogs oder Diskussionsforen

Mitarbeiter posten Supportanfragen, arbeitsbezogene Nachrichten über das Internet und dies kann vertrauliche Informationen und Dateianhänge enthalten, die die Organisation gefährden können.

Muss gelesen werden: Sind Penetrationstests zur Gewährleistung der Cybersicherheit erforderlich?

Arten von Insider-Bedrohungen

Insider-Bedrohungen bleiben aufgrund ihrer Art unentdeckt. Es gibt 3 häufigste Arten von Insider-Bedrohungen.

Sorglos: Wenn Benutzer aufgrund von Fehlinterpretation oder Fahrlässigkeit versehentlich vertrauliche Daten preisgeben.

Kompromittiert: Unbeabsichtigte Offenlegung von Informationen über Social Engineering oder Malware.

Bösartig: Vorsätzlicher Diebstahl vertraulicher Informationen oder Kompromittierung des Systems zur finanziellen Bereicherung oder als professionelle Vergeltung.

Motivatoren für Insider-Bedrohungen

Hinter jeder menschlichen Handlung steckt ein Motiv, das gilt auch für Insider-Bedrohungen.

Die grundlegenden Motivatoren für Insider-Bedrohungen sind wie folgt:

Insider-Bedrohungsmethoden

Angreifer verwenden verschiedene Methoden, um an sensible Informationen zu gelangen. Von Phishing-E-Mails bis hin zu bösartigen Links implementieren sie alle Methoden, um unvorsichtige Mitarbeiter dazu zu bringen, versehentlich Daten zu verlieren.

Datenverletzung durch Endbenutzer

Hier listen wir bekannte Fälle von Insider-Bedrohungen auf:

| Begleitung | Typ | Methode | Beschädigung |

| Ziel | Kompromittierter Insider | Gestohlene Anmeldeinformationen. | 40 Millionen Debit- und Kreditkartendaten wurden gestohlen, was zu einem finanziellen Verlust von 105 Millionen US-Dollar führte. |

| Sony Pictures Entertainment | Kompromittierter Insider | Phishing-E-Mails | Schaden von 35 Millionen Dollar zusammen mit 100 TB gestohlener Daten |

| Gregor Chung | Bösartiger Insider | Physischer und elektronischer Diebstahl | Daten im Wert von 2 Milliarden US-Dollar wurden gestohlen und nach China gesendet |

| Edward Snowden | Bösartiger Insider | Elektronischer Diebstahl | Bis zu 1,7 Millionen klassifizierte Dokumente gestohlen |

Lesen Sie auch: Ist der Wechsel zu einem Cloud-Server gut für die Sicherheit?

Am Ende können wir eindeutig sagen, dass der Endbenutzer eine der größten Cyber-Sicherheitsbedrohungen ist, die oft übersehen wird. Wenn ein Unternehmen sicher und geschützt bleiben möchte, muss es sich der Tatsache stellen, dass der Endbenutzer eine Bedrohung für seine Sicherheit und Privatsphäre darstellt. Je früher sie diese Tatsache erkennen, desto eher können sie sich vor Sicherheitsverletzungen schützen, die alle auf den naiven Endbenutzer zurückzuführen sind.