Usuário: A maior ameaça à segurança de dados?

Publicados: 2018-09-15“A segurança é fundamentalmente uma questão humana”, Scott Crawford

Notícias e artigos sobre violação de dados, ataques de malware ou quão vulneráveis somos a ataques cibernéticos são comuns hoje em dia. Tudo isso geralmente está interligado e relacionado a agentes mal-intencionados, vulnerabilidade de software, falta de atualizações de segurança. Para resolver quais empresas, concentre-se na atualização de segurança de hardware e software. Mas nisto eles muitas vezes ignoram ou ignoram a peça-chave responsável por esses ataques, ou seja, o usuário final sentado dentro da organização.

Chocado? Não seja, de acordo com pesquisadores 60% dos ataques cibernéticos são causados por causa ou pelo próprio usuário final. Eles são o elo mais fraco que toda organização tem e isso não vai mudar tão cedo.

Mas como um usuário final pode ser responsável por ataques cibernéticos?

Para saber a resposta, vejamos mais de perto os tipos de perfil de usuário que podem ser um risco para a segurança das empresas.

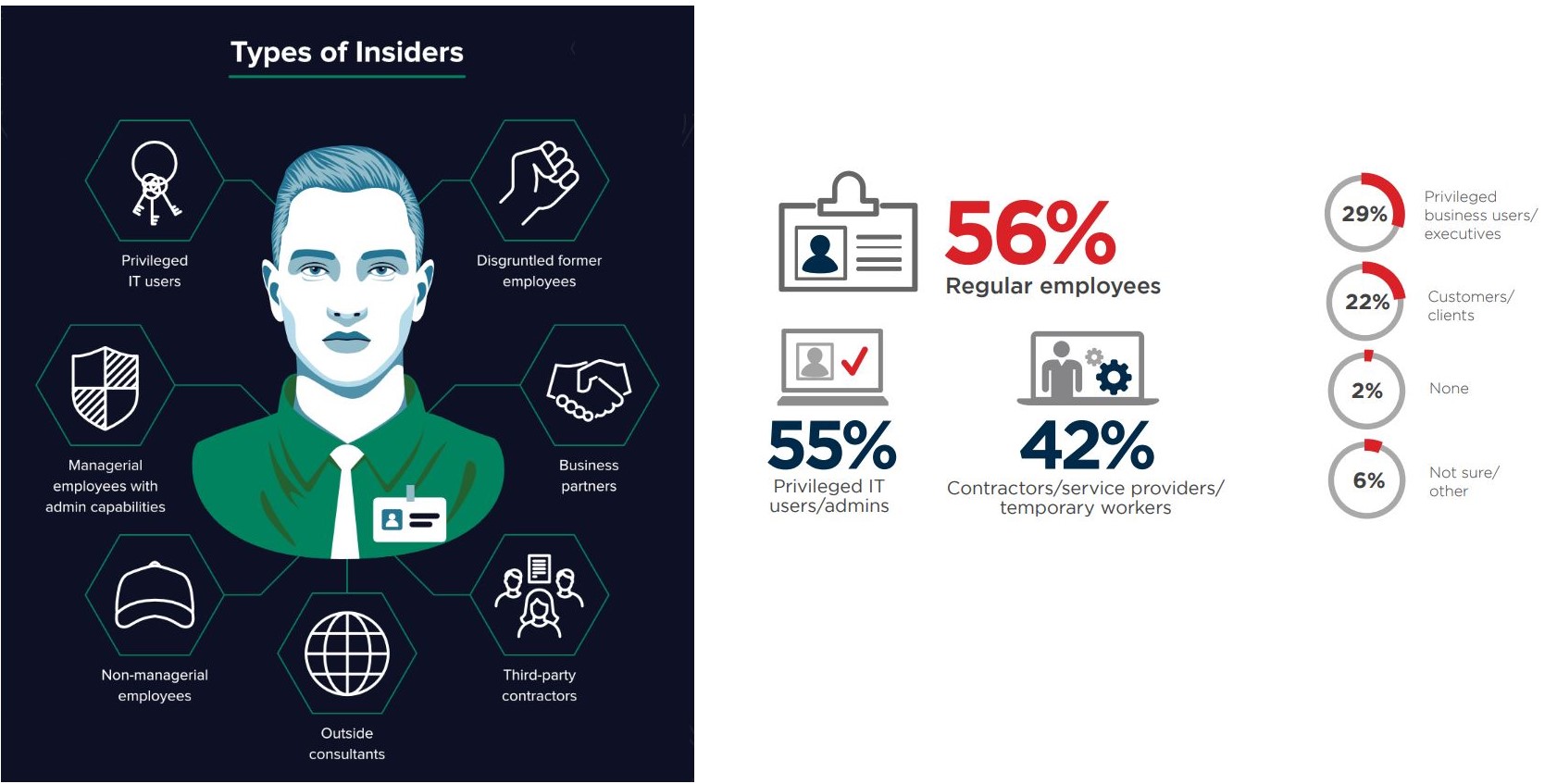

Tipos de perfil interno

Até olharmos profundamente, achamos que ameaças de segurança cibernética, como ataque de ransomware, DDoS, ataques de malware, estão associadas a bandidos e são frequentes. Mas, o fato é que os ataques cibernéticos costumam estar associados a usuários descuidados, usuários privilegiados, terceiros, links maliciosos, funcionários demitidos, profissionais de TI, consultores externos.

Uma pesquisa feita com funcionários indica que 56% dos funcionários regulares, 55% dos usuários de TI privilegiados, 42% dos terceiros/consultores externos, 29% dos executivos e 22% dos clientes clientes representam o maior risco de segurança para uma organização.

Os dados mencionados acima explicam que a ameaça interna não vem apenas de pessoas desonestas. Existem outros que são responsáveis, e as empresas precisam prestar atenção neles para se manterem seguras.

Tipos de ameaças internas à segurança cibernética

1. Usuário não intencional

30% dos incidentes de segurança ocorrem porque os funcionários não têm conhecimento suficiente sobre as práticas de segurança cibernética. Devido a que eles caem em fraudes de phishing e acabam dando as informações confidenciais para bandidos.

Para entender vamos ver como ocorre o golpe de phishing:

Passo 1 – Um e-mail é enviado aos usuários da alta administração pedindo que eles provem que são quem dizem. Para isso, eles precisam clicar no link recebido pelo correio.

Passo 2 – Uma vez que eles caem no truque e clicam no link, os hackers podem acessar imediatamente todas as informações armazenadas em seu sistema junto com suas contas de e-mail.

Agora que o hacker tem acesso a tudo, ele começa a enviar mensagens para todos da sua lista de contatos para coletar mais dados. Dessa forma, o hacker consegue controlar várias contas e uma ação não intencional se torna responsável pelo vazamento de dados.

2. Usuário negligente

Quando os funcionários tentam evitar a segurança, as políticas estabelecidas para proteger os dados, eles acabam dando todas as informações aos bandidos. Por exemplo, se a empresa não permite o compartilhamento externo de arquivos, os funcionários compartilham o trabalho em aplicativos de nuvem pública sem pensar nas consequências. Assim, acabam abrindo portão para hackers acessarem dados.

3. Usuário malicioso

Muitas vezes, esse ator de ameaça é negligenciado, pois as empresas confiam em seus funcionários. Mas quando os funcionários da organização são motivados por ganhos financeiros ou estão dispostos a se vingar, acabam compartilhando dados com bandidos.

4. Terceiros/consultores externos

Algumas violações ocorrem devido a terceiros vulneráveis ou consultores externos. Se o fornecedor ou terceiro tiver acesso à sua rede, um invasor poderá comprometer facilmente seu sistema para invadir sua rede e acessar dados.

Agora, que sabemos sobre o tipo de perfil de usuário que se apresenta como perigo. É hora de conhecer ameaças internas comuns, motivadores, métodos adotados por hackers e violações de dados causadas pelo usuário final.

Ameaças internas comuns

Os funcionários são a maior responsabilidade de uma organização, pois são os responsáveis pelos ataques que ocorrem devido a e-mails de phishing, cliques em links ou download de documentos maliciosos.

Cinco ameaças internas Perigo para informações confidenciais

1. Uso indevido de informações usando o aplicativo de acesso remoto

Softwares de acesso remoto como GoToMyPC, Citrix são responsáveis pelo manuseio incorreto das informações. Porque eles permitem que uma pessoa sentada na outra extremidade acesse o sistema sem intervenção do usuário. Isso significa que, se o computador for deixado sem vigilância, os hackers podem facilmente roubar informações confidenciais sem fazer muito.

Para se manterem protegidos contra essa ameaça interna, as organizações precisam reforçar os controles de segurança, limitar o tempo de login remoto, criptografar o disco rígido e gerar logs de uso para monitorar as ações executadas quando o sistema não foi assistido.

2. Compartilhamento de informações por meio de mensagens e e-mail

As informações confidenciais podem ser facilmente compartilhadas como anexos por e-mail e mensagens instantâneas. Esta é uma ameaça séria e, para eliminá-la, as empresas precisam configurar um analisador de rede, filtragem de palavras-chave e anexos específicos.

3. Compartilhamento de arquivos em redes P2P

Uma simples configuração incorreta é suficiente para comprometer seus dados compartilhados em software ponto a ponto, como IM ou Kazaa. Para manter os dados compartilhados seguros, a execução de um software de firewall com filtros de segurança ajudará.

4. Uso inseguro da rede sem fio

O uso inseguro da rede sem fio é a ameaça interna mais acidental e perigosa. O usuário pode colocar os dados em risco conectando-se a qualquer WIFI público encontrado em um café, hotel ou qualquer área pública. Basta interferir na transferência de arquivos ou acessar o e-mail para roubar dados confidenciais.

5. Compartilhamento de informações em blogs ou fóruns de discussão

Os funcionários postam solicitações de suporte, mensagens relacionadas ao trabalho pela Internet e isso pode incluir informações confidenciais, anexos de arquivos que podem colocar a organização em risco.

Deve ler: O teste de penetração é necessário para garantir a segurança cibernética?

Tipos de ameaças internas

As ameaças internas não são detectadas devido ao seu tipo. Existem 3 tipos mais comuns de ameaças internas.

Descuidado: Quando o usuário expõe acidentalmente dados confidenciais devido a má interpretação ou negligência.

Comprometido: Exposição não intencional de informações por meio de engenharia social ou malware.

Malicioso: Roubar propositalmente informações confidenciais ou comprometer o sistema para ganho financeiro ou retaliação profissional.

Motivadores para ameaças internas

Por trás de cada ação humana há um motivo, o mesmo vale para ameaças internas.

Os motivadores básicos para ameaças internas são os seguintes:

Métodos de Ameaça Interna

Os invasores adotam vários métodos para obter acesso a informações confidenciais. De e-mails de phishing a links maliciosos, eles implementam todos os métodos para enganar funcionários descuidados para vazar dados acidentais.

Violação de dados causada pelo usuário final

Aqui listamos casos famosos de ameaças internas:

| Companhia | Modelo | Método | Dano |

| Alvo | Insider comprometido | Credenciais roubadas. | Foram roubados 40 milhões de detalhes de cartões de débito e crédito que causaram prejuízo monetário de US$ 105 milhões. |

| Sony Pictures Entertainment | Insider comprometido | E-mails de phishing | Danos de US $ 35 milhões junto com 100 TB de dados roubados |

| Gregório Chung | Insider malicioso | Roubo físico e eletrônico | Dados no valor de US$ 2 bilhões foram roubados e enviados para a China |

| Edward Snowden | Insider malicioso | Roubo eletrônico | Até 1,7 milhão de documentos confidenciais roubados |

Leia também: Mudar para um servidor em nuvem é bom para a segurança?

No final, podemos dizer claramente que o usuário final é uma das principais ameaças à segurança cibernética frequentemente ignoradas. Se uma empresa deseja permanecer segura e protegida, ela precisa enfrentar o fato de o usuário final ser uma ameaça à sua segurança e privacidade. Quanto mais cedo eles perceberem esse fato, mais cedo eles poderão se proteger da violação de segurança causada por causa do usuário final ingênuo.