المستخدم: أكبر تهديد لأمن البيانات؟

نشرت: 2018-09-15سكوت كروفورد: "الأمن هو في الأساس قضية إنسانية"

الأخبار والمقالات حول اختراق البيانات أو هجمات البرامج الضارة أو مدى تعرضنا للهجمات الإلكترونية شائعة هذه الأيام. غالبًا ما يكون كل هذا مرتبطًا ببعضه البعض ومرتبطًا بالأطراف السيئة ، ونقاط ضعف البرامج ، ونقص التحديثات الأمنية. لحل أي الشركات ، ركز على تحديث أمان الأجهزة والبرامج. لكنهم في هذا الصدد غالبًا ما يتجاهلون أو يتجاهلون الجزء الرئيسي المسؤول عن هذه الهجمات ، أي المستخدم النهائي الذي يجلس داخل المنظمة.

صدمت؟ لا تفعل ذلك ، وفقًا للباحثين ، فإن 60٪ من الهجمات الإلكترونية ناتجة عن المستخدم النهائي نفسه أو بسببه. إنها الحلقة الأضعف لدى كل منظمة ولن تتغير في أي وقت قريب.

ولكن كيف يمكن أن يكون المستخدم النهائي مسؤولاً عن الهجمات الإلكترونية؟

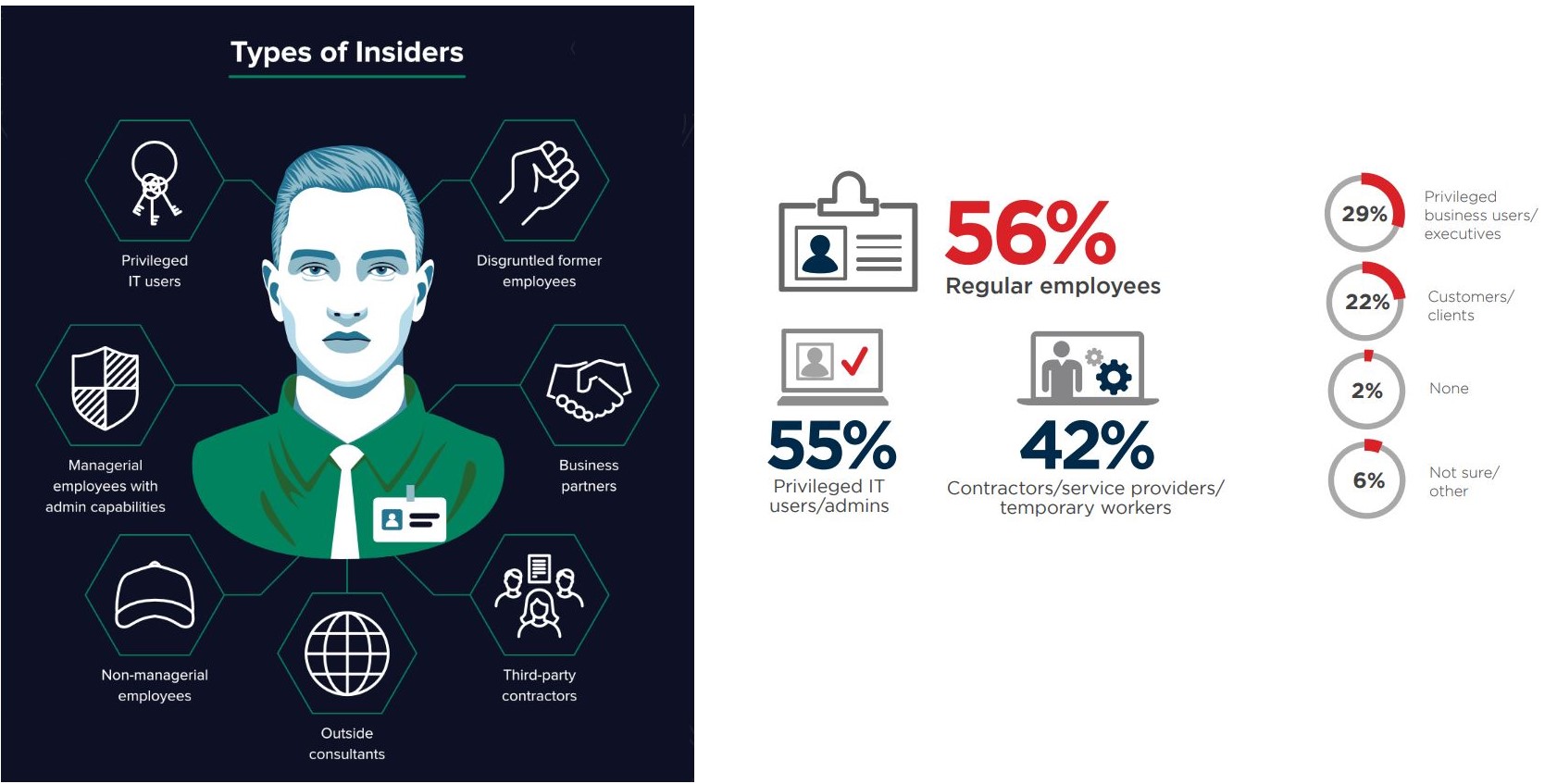

لمعرفة الإجابة ، دعنا نلقي نظرة فاحصة على أنواع ملفات تعريف المستخدم التي يمكن أن تشكل خطراً على أمن الشركات.

أنواع الملف الشخصي من الداخل

حتى ننظر بعمق ، نعتقد أن تهديدات الأمن السيبراني مثل هجوم الفدية ، وهجمات DDoS ، وهجمات البرامج الضارة مرتبطة بأشخاص سيئين ومتكررة. ولكن الحقيقة هي أن الهجمات الإلكترونية ترتبط عادةً بالمستخدمين المهملين ، والمستخدمين المميزين ، والأطراف الثالثة ، والروابط الضارة ، والموظفين المنتهية خدمتهم ، ومحترفي تكنولوجيا المعلومات ، والمستشارين الخارجيين.

يشير استطلاع تم إجراؤه على الموظفين إلى أن 56٪ من الموظفين الدائمين ، و 55٪ من مستخدمي تكنولوجيا المعلومات المتميزين ، و 42٪ من الأطراف الثالثة / الاستشاريين الخارجيين ، و 29٪ من المديرين التنفيذيين ، و 22٪ من العملاء يمثلون أكبر مخاطر أمنية للمؤسسة.

توضح البيانات المذكورة أعلاه أن التهديد من الداخل لا يأتي فقط من أشخاص غير أمناء. هناك آخرون مسؤولون ، ويجب على الشركات الانتباه إليهم للبقاء في أمان.

أنواع التهديدات التي يتعرض لها الأمن السيبراني من الداخل

1. مستخدم غير مقصود

30٪ من الحوادث الأمنية تحدث لأن الموظفين ليس لديهم معرفة كافية بممارسات الأمن السيبراني. بسبب وقوعهم في عمليات الاحتيال في التصيد وينتهي بهم الأمر بإعطاء المعلومات السرية إلى الأشرار.

لفهم كيفية حدوث خدعة التصيد الاحتيالي:

الخطوة 1 - يتم إرسال بريد إلكتروني إلى المستخدمين من الإدارة العليا يطلب منهم إثبات هويتهم. لهذا يحتاجون إلى النقر فوق الارتباط الوارد في البريد.

الخطوة 2 - بمجرد سقوطهم في الحيلة والنقر على الرابط ، يستطيع المتسللون الوصول فورًا إلى جميع المعلومات المخزنة على نظامهم إلى جانب حسابات البريد الإلكتروني الخاصة بهم.

الآن بعد أن تمكن المخترق من الوصول إلى كل شيء ، بدأ في إرسال رسائل إلى كل شخص في قائمة جهات الاتصال الخاصة بك لجمع المزيد من البيانات. بهذه الطريقة يكون المتسلل قادرًا على السيطرة على حسابات مختلفة ويصبح إجراء واحدًا غير مقصود مسؤولاً عن تسرب البيانات.

2. مستخدم مهمل

عندما يحاول الموظفون تجنب الأمان ، فإن السياسات الموضوعة لتأمين البيانات ينتهي بهم الأمر بتقديم جميع المعلومات إلى الأشرار. على سبيل المثال ، إذا كانت الشركة لا تسمح بمشاركة الملفات الخارجية ، فإن الموظفين يشاركون العمل على تطبيقات السحابة العامة دون التفكير في العواقب. وبالتالي ، ينتهي الأمر بفتح البوابة أمام المتسللين للوصول إلى البيانات.

3. مستخدم ضار

غالبًا ما يتم التغاضي عن ممثل التهديد هذا ، حيث تثق الشركات بموظفيها. ولكن عندما يتم تحفيز الموظفين داخل المؤسسة من خلال المكاسب المالية أو عندما يكونون على استعداد للذهاب إلى أي حد للانتقام ، ينتهي بهم الأمر بمشاركة البيانات مع الأشرار.

4. الأطراف الثالثة / الاستشاريين الخارجيين

تحدث بعض الانتهاكات بسبب أطراف ثالثة ضعيفة أو مستشارين خارجيين. إذا كان لدى المورد أو الطرف الثالث حق الوصول إلى شبكتك ، فيمكن للمهاجمين اختراق نظامهم بسهولة لاختراق شبكتك والوصول إلى البيانات.

الآن ، بعد أن علمنا بنوع ملف تعريف المستخدم الذي يمثل خطرًا. حان الوقت للتعرف على التهديدات الداخلية الشائعة والدوافع والأساليب المعتمدة من قبل المتسللين وخروقات البيانات التي تحدث بسبب المستخدم النهائي.

التهديدات الداخلية الشائعة

الموظفون هم أكبر مسؤولية تقع على عاتق المؤسسة ، لأنهم المسؤولون عن الهجمات التي تحدث بسبب رسائل البريد الإلكتروني المخادعة أو النقر على الروابط أو تنزيل المستندات الضارة.

خمسة تهديدات من الداخل تهدد المعلومات الحساسة

1. إساءة استخدام المعلومات باستخدام تطبيق الوصول عن بعد

برامج الوصول عن بعد مثل GoToMyPC و Citrix هي المسؤولة عن سوء التعامل مع المعلومات. لأنها تسمح للشخص الجالس على الطرف الآخر بالوصول إلى النظام دون تدخل المستخدم. هذا يعني أنه إذا تُرك الكمبيوتر دون مراقبة ، يمكن للمتسللين سرقة المعلومات الحساسة بسهولة دون فعل الكثير.

للبقاء محميًا من هذا التهديد الداخلي ، تحتاج المؤسسات إلى تشديد عناصر التحكم في الأمان ، والحد من وقت تسجيل الدخول عن بُعد ، وتشفير محرك الأقراص الثابتة ، وإنشاء سجلات استخدام لمراقبة الإجراءات التي تم تنفيذها عندما كان النظام غير مراقب.

2. تبادل المعلومات عبر الرسائل والبريد الإلكتروني

يمكن بسهولة مشاركة المعلومات السرية كمرفق عبر البريد الإلكتروني والرسائل الفورية. هذا تهديد خطير وللقضاء عليه تحتاج الشركات إلى إعداد محلل شبكة وترشيح الكلمات الرئيسية ومرفقات محددة.

3. مشاركة الملفات على شبكات P2P

يكفي خطأ بسيط في التهيئة لخرق بياناتك المشتركة عبر برامج نظير إلى نظير مثل المراسلة الفورية أو Kazaa. للحفاظ على أمان البيانات المشتركة ، سيساعدك تشغيل برنامج جدار حماية مع عوامل تصفية الأمان.

4. استخدام غير آمن للشبكة اللاسلكية

يعد الاستخدام غير الآمن للشبكة اللاسلكية من أكثر التهديدات الداخلية خطورة وخطورة. يمكن للمستخدم تعريض البيانات للخطر من خلال الاتصال بأي شبكة WIFI عامة موجودة في المقهى أو الفندق أو أي منطقة عامة. كل ما يتطلبه الأمر هو التدخل في نقل الملفات أو الوصول إلى البريد الإلكتروني لسرقة البيانات الحساسة.

5. تبادل المعلومات على المدونات أو لوحات المناقشة

يقوم الموظفون بنشر طلب دعم ورسائل متعلقة بالعمل عبر الإنترنت ويمكن أن يشمل ذلك معلومات حساسة ومرفقات ملف يمكن أن تعرض المؤسسة للخطر.

يجب أن تقرأ: هل اختبار الاختراق يحتاج إلى ساعة لضمان الأمن السيبراني؟

أنواع التهديدات من الداخل

التهديدات من الداخل لا يتم اكتشافها بسبب نوعها. هناك ثلاثة أنواع شائعة من التهديدات الداخلية.

الإهمال: عندما يكشف المستخدم عن غير قصد بيانات حساسة بسبب سوء التفسير أو الإهمال.

تم اختراقه: التعرض غير المقصود للمعلومات عبر الهندسة الاجتماعية أو البرامج الضارة.

ضار: سرقة معلومات حساسة عمدًا أو تعريض نظام للخطر لتحقيق مكاسب مالية أو انتقام مهني.

المحفزات للتهديدات الداخلية

وراء كل عمل بشري دافع ، وينطبق الشيء نفسه في حالة التهديدات من الداخل.

الدوافع الأساسية للتهديدات الداخلية هي كما يلي:

طرق التهديد من الداخل

يتبنى المهاجمون أساليب مختلفة للوصول إلى المعلومات الحساسة. من رسائل البريد الإلكتروني المخادعة إلى الروابط الضارة ، يقومون بتنفيذ جميع الطرق لخداع الموظفين المهملين لبيانات التسرب العرضي.

تسبب المستخدم النهائي في خرق البيانات

هنا نقوم بإدراج حالات التهديد من الداخل الشهيرة:

| شركة | نوع | طريقة | تلف |

| استهداف | مخترق من الداخل | أوراق الاعتماد المسروقة. | تمت سرقة 40 مليون من تفاصيل بطاقة الخصم والائتمان التي تسببت في خسارة مالية قدرها 105 مليون دولار. |

| سوني بيكتشرز انترتينمنت | مخترق من الداخل | رسائل البريد الإلكتروني المخادعة | أضرار بقيمة 35 مليون دولار مع 100 تيرابايت من البيانات المسروقة |

| جريجوري تشونج | الخبيثة من الداخل | السرقة المادية والإلكترونية | تمت سرقة بيانات بقيمة 2 مليار دولار وإرسالها إلى الصين |

| إدوارد سنودن | الخبيثة من الداخل | السرقة الإلكترونية | ما يصل إلى 1.7 مليون وثيقة سرية مسروقة |

اقرأ أيضًا: هل الانتقال إلى خادم سحابي جيد للأمان؟

في النهاية يمكننا أن نقول بوضوح أن المستخدم النهائي هو أحد أكبر تهديدات الأمن السيبراني الذي غالبًا ما يتم تجاهله. إذا أرادت شركة أن تظل آمنة ومأمونة ، فعليها مواجهة حقيقة أن المستخدم النهائي يمثل تهديدًا لأمنها وخصوصيتها. وكلما أسرعوا في إدراك هذه الحقيقة ، سيتمكنون من حماية أنفسهم من الخرق الأمني الذي يحدث بسبب المستخدم النهائي الساذج.