Kullanıcı: Veri Güvenliğine En Büyük Tehdit mi?

Yayınlanan: 2018-09-15Scott Crawford, "Güvenlik temelde bir insan sorunudur"

Veri ihlali, kötü amaçlı yazılım saldırıları veya siber saldırılara karşı ne kadar savunmasız olduğumuz hakkında haberler ve makaleler bugünlerde yaygın. Tüm bunlar genellikle birbiriyle bağlantılıdır ve kötü aktörler, yazılım güvenlik açığı, güvenlik güncellemelerinin eksikliği ile ilgilidir. Hangi firmalara çözüm bulmak için donanım ve yazılım güvenlik güncellemesine odaklanın. Ancak bunda, genellikle bu saldırılardan sorumlu olan kilit parçayı, yani kuruluş içinde oturan son kullanıcıyı gözden kaçırır veya görmezden gelirler.

Şok mu? Olmayın, araştırmacılara göre siber saldırıların %60'ı son kullanıcının kendisinden veya kendisinden kaynaklanıyor. Onlar her organizasyonun sahip olduğu en zayıf halkadır ve yakın zamanda değişmeyecektir.

Ancak bir son kullanıcı siber saldırılardan nasıl sorumlu olabilir?

Cevabı öğrenmek için şirketlerin güvenliği için risk oluşturabilecek kullanıcı profili türlerine daha yakından bakalım.

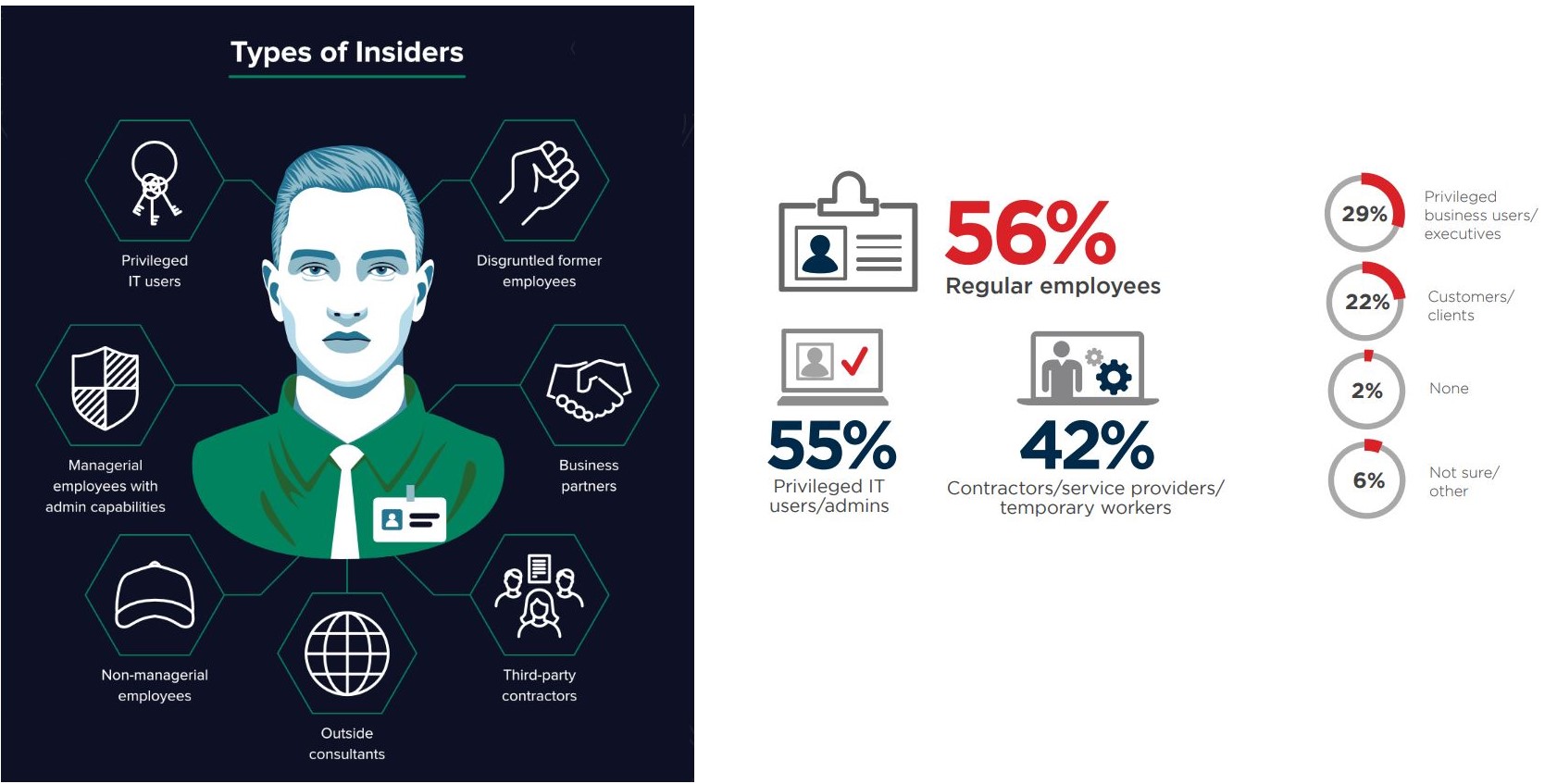

İçeriden Öğrenen Profil Türleri

Derine inene kadar fidye yazılımı saldırısı, DDoS, kötü amaçlı yazılım saldırıları gibi siber güvenlik tehditlerinin kötü adamlarla ilişkili olduğunu ve sık görüldüğünü düşünüyoruz. Ancak gerçek şu ki, siber saldırılar genellikle dikkatsiz kullanıcılar, ayrıcalıklı kullanıcılar, üçüncü taraflar, kötü niyetli bağlantılar, işine son verilen çalışanlar, BT uzmanları ve dış danışmanlarla ilişkilendirilir.

Çalışanlar üzerinde yapılan bir anket, normal çalışanların %56'sının, ayrıcalıklı BT kullanıcılarının %55'inin, üçüncü şahısların/dış danışmanların %42'sinin, yöneticilerin %29'unun ve müşterilerin %22'sinin bir kuruluş için en büyük güvenlik riski oluşturduğunu gösteriyor.

Yukarıda belirtilen veriler, içeriden gelen tehdidin sadece dürüst olmayan insanlardan gelmediğini açıklar. Sorumlu olan başkaları da var ve şirketlerin güvende kalmak için onlara dikkat etmesi gerekiyor.

Siber Güvenliğe Yönelik İçeriden Tehdit Türleri

1. Kasıtsız Kullanıcı

Güvenlik olaylarının %30'u, çalışanların siber güvenlik uygulamaları konusunda yeterli bilgiye sahip olmamasından kaynaklanmaktadır. Bu nedenle kimlik avı dolandırıcılıklarına düşüyorlar ve sonunda gizli bilgileri kötü adamlara veriyorlar.

Anlamak için kimlik avı dolandırıcılığının nasıl gerçekleştiğini görelim:

Adım 1 – Üst yönetimden kullanıcılara, söyledikleri kişi olduklarını kanıtlamalarını isteyen bir e-posta gönderilir. Bunun için postada alınan bağlantıya tıklamaları gerekir.

Adım 2 – Hileye kapılıp bağlantıya tıkladıklarında, bilgisayar korsanları e-posta hesaplarıyla birlikte sistemlerinde depolanan tüm bilgilere anında erişebilir.

Artık bilgisayar korsanı, daha fazla veri toplamak için kişi listenizdeki herkese mesaj göndermeye başladığı her şeye erişebilir. Bu şekilde bilgisayar korsanı çeşitli hesapları ele geçirebilir ve veri sızıntısından kasıtsız bir eylem sorumlu hale gelir.

2. İhmalkar Kullanıcı

Çalışanlar güvenlikten kaçınmaya çalıştıklarında, verilerin güvenliğini sağlamak için belirlenen politikalar sonunda tüm bilgileri kötü adamlara verir. Örneğin, şirket harici dosya paylaşımına izin vermezse, çalışanlar sonuçlarını düşünmeden genel bulut uygulamaları üzerinde çalışmayı paylaşır. Böylece, bilgisayar korsanlarının verilere erişmesi için kapı açar.

3. Kötü Amaçlı Kullanıcı

Şirketler çalışanlarına güvendiği için genellikle bu tehdit unsuru göz ardı edilir. Ancak kuruluş içindeki çalışanlar finansal kazançla motive olduklarında veya intikam almak için herhangi bir yere gitmeye istekli olduklarında, sonunda kötü adamlarla veri paylaşmaya başlarlar.

4. Üçüncü şahıslar/dış danışmanlar

Bazı ihlaller, savunmasız üçüncü taraflar veya dışarıdan danışmanlar nedeniyle meydana gelir. Tedarikçi veya üçüncü tarafın ağınıza erişimi varsa, bir saldırgan ağınıza girmek ve verilerinize erişmek için sistemlerini kolayca tehlikeye atabilir.

Artık tehlike olarak görünen kullanıcı profilinin türünü biliyoruz. Yaygın iç tehditleri, motivasyonları, bilgisayar korsanları tarafından benimsenen yöntemleri ve son kullanıcıdan kaynaklanan veri ihlallerini öğrenmenin zamanı geldi.

Ortak İçeriden Tehdit

Kimlik avı e-postaları, bağlantıların tıklanması veya kötü amaçlı belgelerin indirilmesi nedeniyle gerçekleşen saldırılardan sorumlu olanlar, bir kuruluşun sahip olduğu en büyük sorumluluktur.

Beş İçeriden Tehdit Hassas Bilgiler İçin Tehlike

1. Uzaktan Erişim Uygulamasını Kullanarak Bilgilerin Kötüye Kullanımı

GoToMyPC, Citrix gibi uzaktan erişim yazılımları, bilgilerin yanlış kullanımından sorumludur. Çünkü diğer uçta oturan kişinin kullanıcı müdahalesi olmadan sisteme erişmesine izin verirler. Bu, bilgisayar gözetimsiz bırakılırsa, bilgisayar korsanlarının fazla bir şey yapmadan hassas bilgileri kolayca çalabileceği anlamına gelir.

Bu içeriden gelen tehditten korunmak için kuruluşların güvenlik kontrollerini sıkılaştırması, uzaktan oturum açma süresini sınırlaması, sabit sürücüyü şifrelemesi ve sistem gözetimsizken gerçekleştirilen eylemleri izlemek için kullanım günlükleri oluşturması gerekir.

2. Mesajlaşma ve e-posta yoluyla bilgi paylaşımı

Gizli bilgiler, e-posta ve anlık mesajlaşma yoluyla ek olarak kolayca paylaşılabilir. Bu ciddi bir tehdittir ve bunu ortadan kaldırmak için şirketlerin ağ analizörü, anahtar kelime filtreleme ve özel ekler kurması gerekir.

3. P2P ağlarında dosya paylaşımı

IM veya Kazaa gibi eşler arası yazılımlar üzerinden paylaşılan verilerinizi tehlikeye atmak için basit bir yanlış yapılandırma yeterlidir. Paylaşılan verileri güvende tutmak için güvenlik filtrelerine sahip bir güvenlik duvarı yazılımı çalıştırmak yardımcı olacaktır.

4. Güvensiz Kablosuz ağ kullanımı

Güvensiz kablosuz ağ kullanımı, en tesadüfi ve tehlikeli içeriden gelen tehdittir. Kullanıcı, bir kafede, otelde veya herhangi bir ortak alanda bulunan herhangi bir halka açık WIFI'a bağlanarak verileri tehlikeye atabilir. Tek gereken, hassas verileri çalmak için dosya aktarımına müdahale etmek veya e-postaya erişmek.

5. Bloglarda veya tartışma panolarında bilgi paylaşımı

Çalışanlar internet üzerinden destek talebi, işle ilgili mesajlar gönderir ve bu, organizasyonu riske atabilecek hassas bilgiler, dosya ekleri içerebilir.

Mutlaka Okuyun: Siber Güvenliği Sağlamak İçin Saatin Sızma Testi İhtiyacı mı?

İçeriden Tehdit Türleri

İçeriden gelen tehditler, türleri nedeniyle algılanmaz. İçeriden öğrenenlere yönelik en yaygın 3 tür tehdit vardır.

Dikkatsiz: Kullanıcının yanlış yorumlama veya ihmal nedeniyle hassas verileri yanlışlıkla ifşa etmesi.

Tehlikede: Bilginin sosyal mühendislik veya kötü amaçlı yazılım yoluyla kasıtsız olarak ifşa edilmesi.

Kötü Amaçlı: Hassas bilgileri kasıtlı olarak çalmak veya finansal kazanç veya profesyonel misilleme için sistemi tehlikeye atmak.

İçeriden Tehditlere Yönelik Motive Ediciler

Her insan eyleminin arkasında bir neden vardır, aynısı İçeriden Tehditlerde de geçerlidir.

İçeriden Tehditlerin temel motivasyonları aşağıdaki gibidir:

İçeriden Tehdit Yöntemleri

Saldırganlar, hassas bilgilere erişmek için çeşitli yöntemler benimser. Kimlik avı e-postalarından kötü amaçlı bağlantılara kadar, dikkatsiz çalışanları kandırmak ve yanlışlıkla veri sızdırmak için tüm yöntemleri uygularlar.

Son Kullanıcının Neden Olduğu Veri İhlali

Burada ünlü içeriden tehdit vakalarını listeliyoruz:

| Şirket | Tip | Yöntem | Zarar |

| Hedef | Tehlikeli İçeriden Bilgin | Çalınan Kimlik Bilgileri. | 40 milyon banka ve kredi kartı bilgilerinin çalınması 105 milyon dolarlık maddi kayba neden oldu. |

| Sony Pictures Eğlence | Tehlikeli İçeriden Bilgin | Kimlik Avı E-postaları | 100 TB çalıntı veri ile birlikte 35 milyon dolarlık hasar |

| Gregory Chung | Kötü Amaçlı İçeriden | Fiziksel ve elektronik hırsızlık | 2 milyar dolarlık veri çalınıp Çin'e gönderildi |

| Edward Snowden | Kötü Amaçlı İçeriden | elektronik hırsızlık | 1,7 milyona kadar gizli belge çalındı |

Ayrıca Okuyun: Bir Bulut Sunucusuna Geçmek Güvenlik İçin İyi mi?

Sonuç olarak, son kullanıcının genellikle gözden kaçan en büyük siber güvenlik tehditlerinden biri olduğunu açıkça söyleyebiliriz. Bir şirket güvende ve emniyette kalmak istiyorsa, son kullanıcının güvenlik ve mahremiyetine yönelik bir tehdit olduğu gerçeğiyle yüzleşmek zorundadır. Bu gerçeği ne kadar erken anlarlarsa, kendilerini saf son kullanıcının neden olduğu güvenlik ihlallerinden koruyabilirler.