Użytkownik: największe zagrożenie dla bezpieczeństwa danych?

Opublikowany: 2018-09-15„Bezpieczeństwo jest zasadniczo kwestią ludzką”, Scott Crawford

Wiadomości i artykuły dotyczące naruszenia bezpieczeństwa danych, ataków złośliwego oprogramowania lub tego, jak bardzo jesteśmy podatni na cyberataki, są w dzisiejszych czasach powszechne. Wszystko to jest często ze sobą powiązane i związane ze złymi aktorami, lukami w oprogramowaniu, brakiem aktualizacji zabezpieczeń. Aby rozwiązać, które firmy, skoncentruj się na aktualizacji zabezpieczeń sprzętu i oprogramowania. Ale w tym przypadku często przeoczają lub ignorują kluczową część odpowiedzialną za te ataki, tj. użytkownika końcowego siedzącego w organizacji.

Wstrząśnięty? Nie bądź, według badaczy 60% cyberataków jest powodowanych przez samego użytkownika końcowego. Są najsłabszym ogniwem każdej organizacji i nie zmieni się to w najbliższym czasie.

Ale w jaki sposób użytkownik końcowy może być odpowiedzialny za cyberataki?

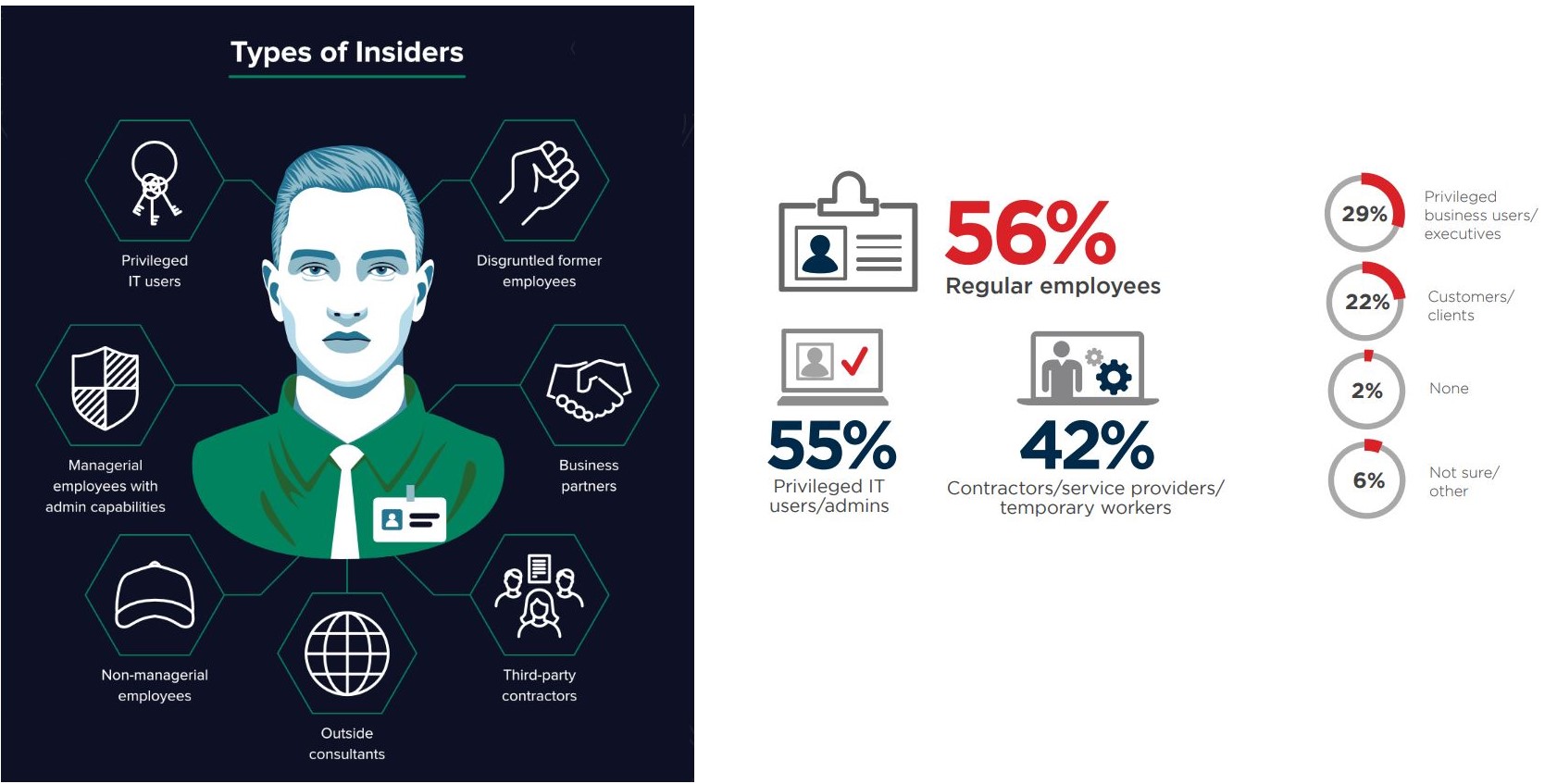

Aby poznać odpowiedź, przyjrzyjmy się bliżej typom profili użytkowników, które mogą stanowić zagrożenie dla bezpieczeństwa firm.

Rodzaje profili niejawnych użytkowników

Dopóki nie zajrzymy głęboko, uważamy, że zagrożenia bezpieczeństwa cybernetycznego, takie jak atak ransomware, DDoS, ataki złośliwego oprogramowania są powiązane ze złymi ludźmi i są częste. Ale faktem jest, że cyberataki są zwykle kojarzone z nieostrożnymi użytkownikami, uprzywilejowanymi użytkownikami, stronami trzecimi, złośliwymi linkami, zwolnionymi pracownikami, specjalistami IT, zewnętrznymi konsultantami.

Ankieta przeprowadzona wśród pracowników wskazuje, że 56% zwykłych pracowników, 55% uprzywilejowanych użytkowników IT, 42% osób trzecich/konsultantów zewnętrznych, 29% kadry kierowniczej i 22% klientów stanowią największe zagrożenie bezpieczeństwa dla organizacji.

Powyższe dane wyjaśniają, że zagrożenie wewnętrzne nie pochodzi tylko od nieuczciwych ludzi. Są inni, którzy są odpowiedzialni, a firmy muszą zwracać na nich uwagę, aby zachować bezpieczeństwo.

Rodzaje zagrożeń wewnętrznych dla cyberbezpieczeństwa

1. Niezamierzony użytkownik

30% incydentów związanych z bezpieczeństwem ma miejsce, ponieważ pracownicy nie mają wystarczającej wiedzy na temat praktyk bezpieczeństwa cybernetycznego. Z tego powodu nabierają się na oszustwa phishingowe i ostatecznie udostępniają poufne informacje złoczyńcom.

Aby zrozumieć, zobaczmy, jak odbywa się oszustwo phishingowe:

Krok 1 – Do użytkowników wysyłana jest wiadomość e-mail od kierownictwa wyższego szczebla z prośbą o udowodnienie, że są tym, za kogo się podają. W tym celu muszą kliknąć link otrzymany w mailu.

Krok 2 – Gdy wpadną w sztuczkę i klikną łącze, hakerzy mogą natychmiast uzyskać dostęp do wszystkich informacji przechowywanych w ich systemie wraz z kontami e-mail.

Teraz, gdy haker ma dostęp do wszystkiego, zaczyna wysyłać wiadomości do wszystkich osób z Twojej listy kontaktów, aby zebrać więcej danych. W ten sposób haker jest w stanie opanować różne konta, a jedno niezamierzone działanie staje się odpowiedzialne za wyciek danych.

2. Niedbały użytkownik

Kiedy pracownicy starają się unikać bezpieczeństwa, zasady ustanowione w celu zabezpieczenia danych, w końcu przekazują wszystkie informacje złym ludziom. Na przykład, jeśli firma nie zezwala na zewnętrzne udostępnianie plików, pracownicy dzielą się pracą w aplikacjach chmury publicznej, nie myśląc o konsekwencjach. W ten sposób otworzysz bramę dla hakerów, aby uzyskać dostęp do danych.

3. Złośliwy użytkownik

Często ten podmiot zagrażający jest pomijany, ponieważ firmy ufają swoim pracownikom. Ale kiedy pracownicy w organizacji są motywowani korzyściami finansowymi lub są gotowi do podjęcia wszelkich działań w celu zemsty, w końcu dzielą się danymi ze złymi ludźmi.

4. Osoby trzecie/zewnętrzni konsultanci

Niektóre naruszenia są spowodowane przez wrażliwe strony trzecie lub zewnętrznych konsultantów. Jeśli dostawca lub strona trzecia ma dostęp do Twojej sieci, atakujący może łatwo złamać swój system, aby włamać się do Twojej sieci i uzyskać dostęp do danych.

Teraz wiemy o typie profilu użytkownika, który stanowi zagrożenie. Nadszedł czas, aby dowiedzieć się o typowych zagrożeniach wewnętrznych, motywacjach, metodach stosowanych przez hakerów i naruszeniach danych spowodowanych przez użytkownika końcowego.

Typowe zagrożenia wewnętrzne

Pracownicy są największą odpowiedzialnością organizacji, ponieważ to oni są odpowiedzialni za ataki spowodowane wiadomościami phishingowymi, klikaniem linków lub pobieraniem złośliwych dokumentów.

Pięć zagrożeń wewnętrznych Zagrożenie dla informacji poufnych

1. Niewłaściwe wykorzystanie informacji przy użyciu aplikacji zdalnego dostępu

Oprogramowanie do zdalnego dostępu, takie jak GoToMyPC, Citrix, jest odpowiedzialne za niewłaściwe przetwarzanie informacji. Ponieważ umożliwiają osobie siedzącej na drugim końcu dostęp do systemu bez interwencji użytkownika. Oznacza to, że jeśli komputer zostanie pozostawiony bez nadzoru, hakerzy mogą łatwo wykraść poufne informacje, nie robiąc wiele.

Aby zachować ochronę przed tym wewnętrznym zagrożeniem, organizacje muszą zaostrzyć kontrole bezpieczeństwa, ograniczyć czas zdalnego logowania, zaszyfrować dysk twardy i generować dzienniki użytkowania, aby obserwować działania wykonywane, gdy system nie był nadzorowany.

2. Udostępnianie informacji za pośrednictwem wiadomości i poczty e-mail

Informacje poufne można łatwo udostępniać jako załączniki za pośrednictwem poczty e-mail i wiadomości błyskawicznych. Jest to poważne zagrożenie i aby je wyeliminować, firmy muszą skonfigurować analizator sieci, filtrowanie słów kluczowych i określone załączniki.

3. Udostępnianie plików w sieciach P2P

Prosta błędna konfiguracja wystarczy, aby naruszyć dane udostępniane przez oprogramowanie peer-to-peer, takie jak IM lub Kazaa. Aby zapewnić bezpieczeństwo udostępnianych danych, pomocne będzie uruchomienie zapory z filtrami bezpieczeństwa.

4. Niebezpieczne korzystanie z sieci bezprzewodowej

Niebezpieczne korzystanie z sieci bezprzewodowej jest najbardziej przypadkowym i niebezpiecznym zagrożeniem wewnętrznym. Użytkownik może narazić dane na niebezpieczeństwo, łącząc się z dowolną publiczną siecią WIFI znalezioną w kawiarni, hotelu lub dowolnym miejscu publicznym. Wystarczy zakłócić transfer plików lub uzyskać dostęp do wiadomości e-mail, aby ukraść poufne dane.

5. Udostępnianie informacji na blogach lub forach dyskusyjnych

Pracownicy wysyłają żądania pomocy technicznej, wiadomości związane z pracą przez Internet, a to może zawierać poufne informacje, załączniki do plików, które mogą narazić organizację na ryzyko.

Koniecznie przeczytaj: Czy testy penetracyjne są niezbędne, aby zapewnić cyberbezpieczeństwo?

Rodzaje zagrożeń wewnętrznych

Zagrożenia wewnętrzne pozostają niewykryte ze względu na ich typ. Istnieją 3 najczęstsze typy zagrożeń wewnętrznych.

Nieostrożne: gdy użytkownik przypadkowo ujawni wrażliwe dane z powodu błędnej interpretacji lub zaniedbania.

Zagrożone: niezamierzone ujawnienie informacji za pomocą socjotechniki lub złośliwego oprogramowania.

Złośliwe: celowa kradzież poufnych informacji lub włamanie do systemu w celu uzyskania korzyści finansowych lub profesjonalnego odwetu.

Motywatory zagrożeń wewnętrznych

Za każdym ludzkim działaniem kryje się motyw, podobnie jest w przypadku Insider Threats.

Podstawowe motywatory zagrożeń wewnętrznych są następujące:

Metody zagrożeń wewnętrznych

Atakujący stosują różne metody, aby uzyskać dostęp do poufnych informacji. Od wiadomości phishingowych po złośliwe linki, wdrażają wszystkie metody, aby nakłonić nieostrożnych pracowników do przypadkowego wycieku danych.

Naruszenie danych spowodowane przez użytkownika końcowego

Oto lista znanych przypadków zagrożenia wewnętrznego:

| Spółka | Rodzaj | metoda | Szkoda |

| Cel | Skompromitowany Insider | Skradzione poświadczenia. | Skradziono 40 milionów danych karty debetowej i kredytowej, co spowodowało stratę pieniężną w wysokości 105 milionów dolarów. |

| Sony Pictures Rozrywka | Skompromitowany Insider | Wiadomości phishingowe | Uszkodzenie 35 milionów dolarów wraz ze 100 TB skradzionych danych |

| Grzegorz Chung | Złośliwy Insider | Kradzież fizyczna i elektroniczna | Dane o wartości 2 miliardów dolarów zostały skradzione i wysłane do Chin |

| Edwarda Snowdena | Złośliwy Insider | Kradzież elektroniczna | Skradziono do 1,7 miliona tajnych dokumentów |

Przeczytaj także: Czy przejście na serwer w chmurze jest dobre dla bezpieczeństwa?

Na koniec możemy jasno powiedzieć, że użytkownik końcowy jest jednym z najczęściej pomijanych zagrożeń cyberbezpieczeństwa. Jeśli firma chce zachować bezpieczeństwo, musi zmierzyć się z faktem, że użytkownik końcowy stanowi zagrożenie dla jej bezpieczeństwa i prywatności. Im szybciej zdadzą sobie sprawę z tego faktu, tym szybciej będą w stanie zabezpieczyć się przed naruszeniem bezpieczeństwa spowodowanym przez naiwnego użytkownika końcowego.