Usuario: ¿La mayor amenaza para la seguridad de los datos?

Publicado: 2018-09-15“La seguridad es fundamentalmente un problema humano”, Scott Crawford

Las noticias y artículos sobre filtraciones de datos, ataques de malware o cuán vulnerables somos a los ataques cibernéticos son comunes en estos días. Todo esto a menudo está interrelacionado y relacionado con malos actores, vulnerabilidad de software, falta de actualizaciones de seguridad. Para resolver qué empresas, concéntrese en la actualización de seguridad de hardware y software. Pero en esto, a menudo pasan por alto o ignoran la pieza clave responsable de estos ataques, es decir, el usuario final que se encuentra dentro de la organización.

¿Conmocionado? No se preocupe, según los investigadores, el 60% de los ataques cibernéticos son causados por o por el propio usuario final. Son el eslabón más débil que tiene cada organización y no va a cambiar en el corto plazo.

Pero, ¿cómo puede un usuario final ser responsable de los ciberataques?

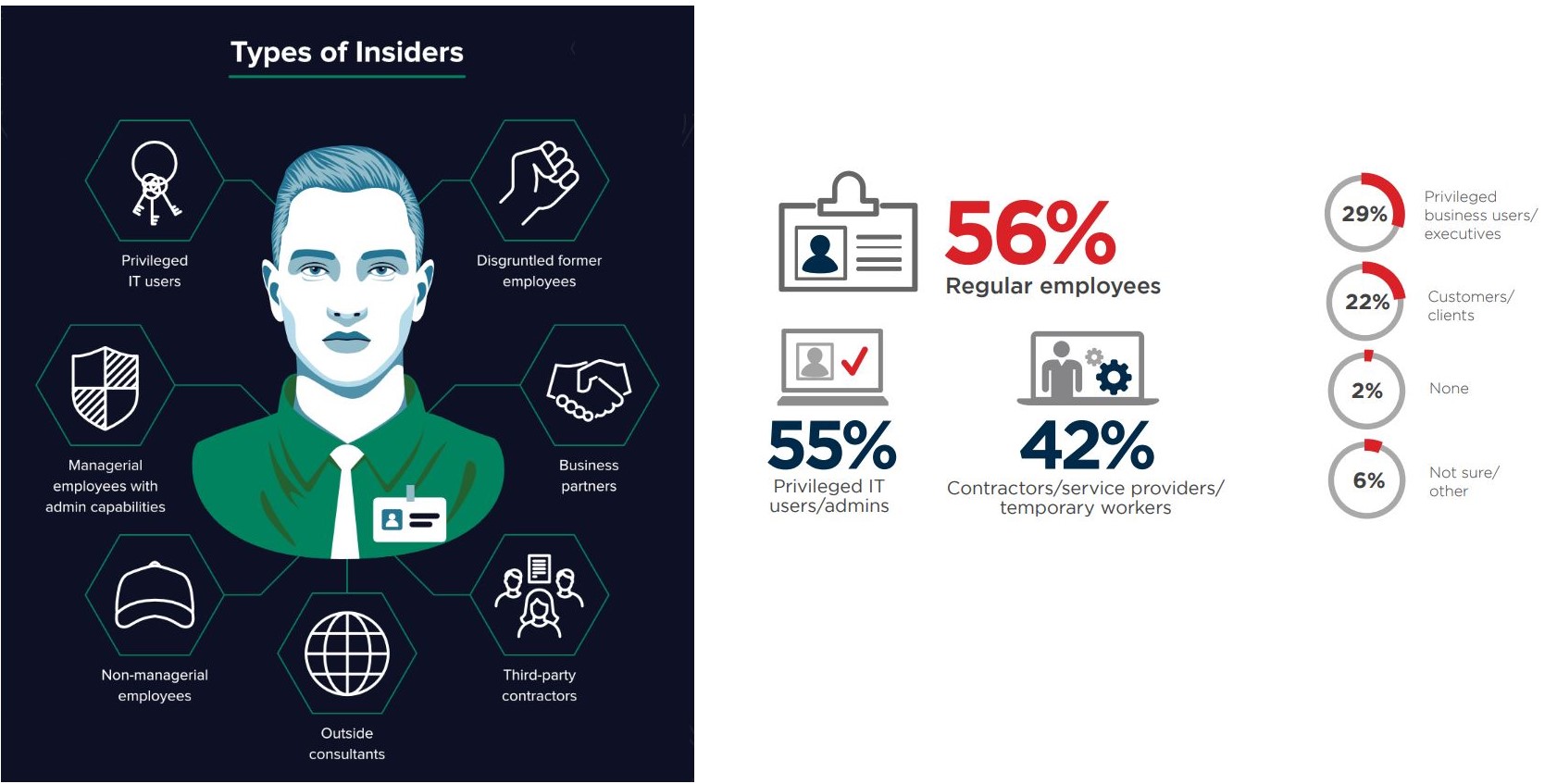

Para saber la respuesta, echemos un vistazo más de cerca a los tipos de perfil de usuario que pueden ser un riesgo para la seguridad de las empresas.

Tipos de perfil interno

Hasta que analicemos en profundidad, creemos que las amenazas de seguridad cibernética como el ataque de ransomware, DDoS, los ataques de malware están asociados con los malos y son frecuentes. Pero, el hecho es que los ataques cibernéticos generalmente están asociados con usuarios descuidados, usuarios privilegiados, terceros, enlaces maliciosos, empleados despedidos, profesionales de TI, consultores externos.

Una encuesta realizada a los empleados indica que el 56 % de los empleados regulares, el 55 % de los usuarios privilegiados de TI, el 42 % de terceros/consultores externos, el 29 % de los ejecutivos y el 22 % de los clientes representan el mayor riesgo de seguridad para una organización.

Los datos mencionados anteriormente explican que la amenaza interna no solo proviene de personas deshonestas. Hay otros que son responsables y las empresas deben prestarles atención para mantenerse seguros.

Tipos de amenazas internas a la ciberseguridad

1. Usuario no intencional

El 30 % de los incidentes de seguridad se producen porque los empleados no tienen suficiente conocimiento sobre las prácticas de seguridad cibernética. Debido a lo cual caen en fraudes de phishing y terminan dando la información confidencial a los malos.

Para entender, veamos cómo se produce la estafa de phishing:

Paso 1: la alta dirección envía un correo electrónico a los usuarios pidiéndoles que demuestren que son quienes dicen. Para esto, deben hacer clic en el enlace recibido en el correo.

Paso 2: una vez que caen en la trampa y hacen clic en el enlace, los piratas informáticos pueden acceder de inmediato a toda la información almacenada en su sistema junto con sus cuentas de correo electrónico.

Ahora que el hacker tiene acceso a todo, comienza a enviar mensajes a todos en su lista de contactos para recopilar más datos. De esta manera, el pirata informático puede controlar varias cuentas y una acción no intencional se convierte en responsable de la fuga de datos.

2. Usuario negligente

Cuando los empleados intentan evitar la seguridad, las políticas establecidas para proteger los datos terminan dando toda la información a los malos. Por ejemplo, si la empresa no permite compartir archivos externos, los empleados comparten el trabajo en aplicaciones de nube pública sin pensar en las consecuencias. Por lo tanto, termina abriendo la puerta para que los piratas informáticos accedan a los datos.

3. Usuario malicioso

A menudo, este actor de amenazas se pasa por alto, ya que las empresas confían en sus empleados. Pero cuando los empleados dentro de la organización se motivan por la ganancia financiera o están dispuestos a hacer todo lo posible para vengarse, terminan compartiendo datos con los malos.

4. Terceros/asesores externos

Algunas infracciones ocurren debido a terceros vulnerables o consultores externos. Si el proveedor o un tercero tiene acceso a su red, un atacante puede comprometer fácilmente su sistema para piratear su red y acceder a los datos.

Ahora que sabemos sobre el tipo de perfil de usuario que se presenta como peligro. Es hora de conocer las amenazas internas comunes, los motivadores, los métodos adoptados por los piratas informáticos y las violaciones de datos causadas por el usuario final.

Amenazas internas comunes

Los empleados son el mayor pasivo que tiene una organización, ya que son los responsables de los ataques que se producen debido a correos electrónicos de phishing, clics en enlaces o descargas de documentos maliciosos.

Cinco amenazas internas Peligro para la información confidencial

1. Uso indebido de la información mediante la aplicación de acceso remoto

Software de acceso remoto como GoToMyPC, Citrix son responsables del mal manejo de la información. Porque permiten que la persona sentada en el otro extremo acceda al sistema sin la intervención del usuario. Esto significa que si la computadora se deja desatendida, los piratas informáticos pueden robar fácilmente información confidencial sin hacer mucho.

Para mantenerse protegidas de esta amenaza interna, las organizaciones deben reforzar los controles de seguridad, limitar el tiempo de inicio de sesión remoto, cifrar el disco duro y generar registros de uso para vigilar las acciones realizadas cuando el sistema estaba desatendido.

2. Compartir información a través de mensajes y correo electrónico

La información confidencial se puede compartir fácilmente como un archivo adjunto a través de correo electrónico y mensajería instantánea. Esta es una amenaza grave y, para eliminarla, las empresas deben configurar un analizador de red, filtrado de palabras clave y archivos adjuntos específicos.

3. Compartir archivos en redes P2P

Una simple configuración incorrecta es suficiente para comprometer sus datos compartidos a través de software punto a punto como IM o Kazaa. Para mantener seguros los datos compartidos, será útil ejecutar un software de firewall con filtros de seguridad.

4. Uso inseguro de la red inalámbrica

El uso inseguro de la red inalámbrica es la amenaza interna más accidental y peligrosa. El usuario puede poner en peligro los datos conectándose a cualquier WIFI público que se encuentre en una cafetería, hotel o cualquier área pública. Todo lo que se necesita es interferir en la transferencia de archivos o acceder al correo electrónico para robar datos confidenciales.

5. Compartir información en blogs o foros de discusión

Los empleados publican solicitudes de soporte, mensajes relacionados con el trabajo a través de Internet y esto puede incluir información confidencial, archivos adjuntos que pueden poner en riesgo a la organización.

Debe leer: ¿Son las pruebas de penetración la necesidad del momento para garantizar la ciberseguridad?

Tipos de amenazas internas

Las amenazas internas pasan desapercibidas debido a su tipo. Hay 3 tipos más comunes de amenazas internas.

Descuido: cuando el usuario expone accidentalmente datos confidenciales debido a una mala interpretación o negligencia.

Comprometido: Exposición involuntaria de información a través de ingeniería social o malware.

Malicioso: robar deliberadamente información confidencial o comprometer el sistema para obtener ganancias financieras o represalias profesionales.

Motivadores para amenazas internas

Detrás de cada acción humana hay un motivo, lo mismo ocurre con las amenazas internas.

Los motivadores básicos de las amenazas internas son los siguientes:

Métodos de amenazas internas

Los atacantes adoptan varios métodos para obtener acceso a información confidencial. Desde correos electrónicos de phishing hasta enlaces maliciosos, implementan todos los métodos para engañar a los empleados descuidados para que filtren datos accidentalmente.

Violación de datos causada por el usuario final

Aquí enumeramos casos famosos de amenazas internas:

| Compañía | Escribe | Método | Daño |

| Objetivo | Insider comprometido | Credenciales robadas. | Se robaron 40 millones de datos de tarjetas de débito y crédito que causaron pérdidas monetarias por $105 millones. |

| Entretenimiento de imágenes de Sony | Insider comprometido | Correos electrónicos de phishing | Daños de 35 millones de dólares junto con 100 TB de datos robados |

| Gregorio Chung | Insider malicioso | Robo físico y electrónico | Robaron datos por valor de 2.000 millones de dólares y los enviaron a China |

| eduardo snowden | Insider malicioso | robo electronico | Hasta 1,7 millones de documentos clasificados robados |

Lea también: ¿El cambio a un servidor en la nube es bueno para la seguridad?

Al final, podemos decir claramente que el usuario final es una de las principales amenazas de seguridad cibernética que a menudo se pasa por alto. Si una empresa quiere mantenerse segura y protegida, debe enfrentar el hecho de que el usuario final es una amenaza para su seguridad y privacidad. Cuanto antes se den cuenta de este hecho, antes podrán protegerse de la brecha de seguridad causada por el ingenuo usuario final.