Utente: la più grande minaccia alla sicurezza dei dati?

Pubblicato: 2018-09-15"La sicurezza è fondamentalmente una questione umana", Scott Crawford

Le notizie e gli articoli su violazione dei dati, attacchi di malware o quanto siamo vulnerabili agli attacchi informatici sono comuni in questi giorni. Tutto ciò è spesso interconnesso e correlato a malintenzionati, vulnerabilità del software, mancanza di aggiornamenti di sicurezza. Per risolvere quali aziende, concentrati sull'aggiornamento della sicurezza hardware e software. Ma in questo spesso trascurano o ignorano il pezzo chiave responsabile di questi attacchi, ovvero l'utente finale che si trova all'interno dell'organizzazione.

Scioccato? Non essere, secondo i ricercatori il 60% degli attacchi informatici sono causati da, o dagli stessi utenti finali. Sono l'anello più debole di ogni organizzazione e non cambierà a breve.

Ma come può un utente finale essere responsabile degli attacchi informatici?

Per conoscere la risposta, diamo un'occhiata più da vicino ai tipi di profilo utente che possono rappresentare un rischio per la sicurezza delle aziende.

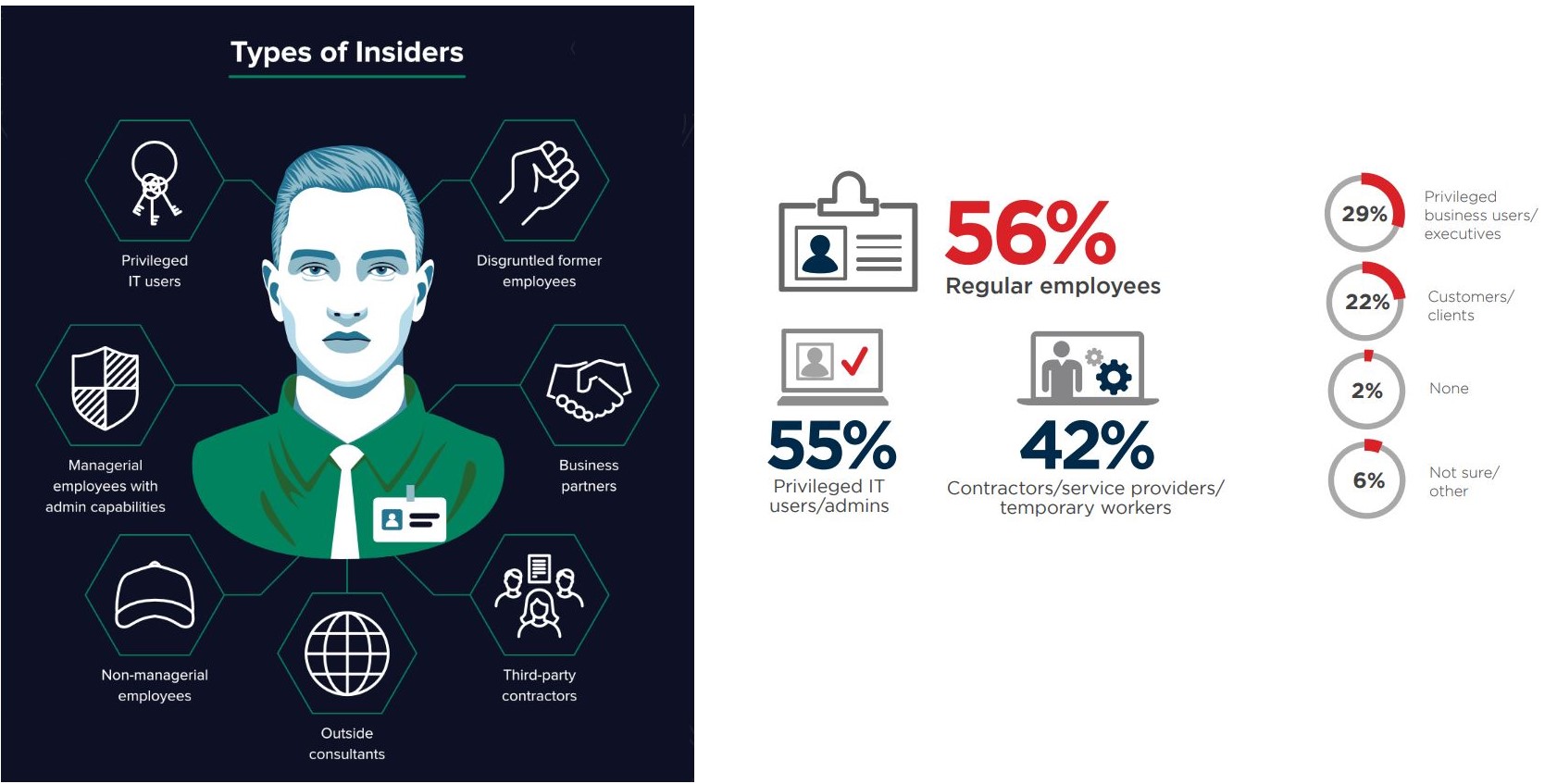

Tipi di profilo insider

Fino a quando non guardiamo in profondità, pensiamo che le minacce alla sicurezza informatica come attacchi ransomware, DDoS e malware siano associate a malintenzionati e siano frequenti. Ma il fatto è che gli attacchi informatici sono solitamente associati a utenti negligenti, utenti privilegiati, terze parti, collegamenti dannosi, dipendenti licenziati, professionisti IT, consulenti esterni.

Un sondaggio condotto sui dipendenti indica che il 56% dei dipendenti regolari, il 55% degli utenti IT privilegiati, il 42% di terze parti/consulenti esterni, il 29% dei dirigenti e il 22% dei clienti rappresentano il maggiore rischio per la sicurezza di un'organizzazione.

I dati sopra menzionati spiegano che la minaccia interna non proviene solo da persone disoneste. Ci sono altri che sono responsabili e le aziende devono prestare loro attenzione per rimanere al sicuro.

Tipi di minacce interne alla sicurezza informatica

1. Utente non intenzionale

Il 30% degli incidenti di sicurezza si verifica perché i dipendenti non hanno abbastanza know-how sulle pratiche di sicurezza informatica. A causa di ciò, cadono in frodi di phishing e finiscono per divulgare le informazioni riservate ai malintenzionati.

Per capire vediamo come avviene la truffa di phishing:

Passaggio 1: un'e-mail viene inviata agli utenti dall'alta dirigenza chiedendo loro di dimostrare di essere chi dicono. Per questo devono fare clic sul collegamento ricevuto nella posta.

Passaggio 2: una volta che si sono innamorati del trucco e hanno fatto clic sul collegamento, gli hacker sono in grado di accedere immediatamente a tutte le informazioni memorizzate sul loro sistema insieme ai loro account di posta elettronica.

Ora che l'hacker ha accesso a tutto, inizia a inviare messaggi a tutti i tuoi contatti per raccogliere più dati. In questo modo l'hacker è in grado di controllare vari account e un'azione involontaria diventa responsabile della fuga di dati.

2. Utente negligente

Quando i dipendenti cercano di evitare la sicurezza, le politiche stabilite per proteggere i dati finiscono per fornire tutte le informazioni ai malintenzionati. Ad esempio, se l'azienda non consente la condivisione di file esterna, i dipendenti condividono il lavoro su applicazioni cloud pubbliche senza pensare alle conseguenze. Quindi, finisci per aprire le porte agli hacker per accedere ai dati.

3. Utente dannoso

Spesso questo attore di minacce viene trascurato, poiché le aziende si fidano dei propri dipendenti. Ma quando i dipendenti all'interno dell'organizzazione sono motivati da un guadagno finanziario o sono disposti ad andare in qualsiasi misura per vendicarsi, finiscono per condividere i dati con i cattivi.

4. Terze parti/consulenti esterni

Alcune violazioni si verificano a causa di terze parti vulnerabili o consulenti esterni. Se il fornitore o una terza parte ha accesso alla tua rete, un utente malintenzionato può facilmente compromettere il proprio sistema per hackerare la tua rete e accedere ai dati.

Ora, che sappiamo del tipo di profilo utente che si pone come pericolo. È tempo di conoscere le comuni minacce interne, le motivazioni, i metodi adottati dagli hacker e le violazioni dei dati causate dall'utente finale.

Minacce interne comuni

I dipendenti sono la principale responsabilità di un'organizzazione, in quanto sono i responsabili degli attacchi che hanno luogo a causa di e-mail di phishing, clic su collegamenti o download di documenti dannosi.

Cinque minacce privilegiate Pericolo per le informazioni sensibili

1. Uso improprio delle informazioni tramite l'applicazione di accesso remoto

I software di accesso remoto come GoToMyPC e Citrix sono responsabili della cattiva gestione delle informazioni. Perché consentono alla persona seduta all'altra estremità di accedere al sistema senza l'intervento dell'utente. Ciò significa che se il computer viene lasciato incustodito, gli hacker possono facilmente rubare informazioni sensibili senza fare molto.

Per rimanere protetti da questa minaccia interna, le organizzazioni devono rafforzare i controlli di sicurezza, limitare il tempo di accesso remoto, crittografare il disco rigido e generare registri di utilizzo per tenere sotto controllo le azioni eseguite quando il sistema era incustodito.

2. Condivisione delle informazioni tramite messaggistica ed e-mail

Le informazioni riservate possono essere facilmente condivise come allegati tramite e-mail e messaggistica istantanea. Questa è una seria minaccia e per eliminarla le aziende devono configurare un analizzatore di rete, filtraggio delle parole chiave e allegati specifici.

3. Condivisione di file su reti P2P

È sufficiente una semplice configurazione errata per compromettere i dati condivisi tramite software peer-to-peer come IM o Kazaa. Per mantenere i dati condivisi al sicuro, l'esecuzione di un software firewall con filtri di sicurezza aiuterà.

4. Utilizzo della rete wireless non sicuro

L'utilizzo insicuro della rete wireless è la minaccia interna più accidentale e pericolosa. L'utente può mettere a rischio i dati collegandosi a qualsiasi WIFI pubblico trovato in un bar, in un hotel o in qualsiasi area pubblica. Tutto ciò che serve è interferire nel trasferimento di file o accedere all'e-mail per rubare dati sensibili.

5. Condivisione di informazioni su blog o forum di discussione

I dipendenti pubblicano richieste di supporto, messaggi relativi al lavoro su Internet e questo può includere informazioni riservate, file allegati che possono mettere a rischio l'organizzazione.

Da leggere: I test di penetrazione sono necessari per garantire la sicurezza informatica?

Tipi di minacce interne

Le minacce interne non vengono rilevate a causa del loro tipo. Esistono 3 tipi più comuni di minacce interne.

Incurante: quando l'utente espone accidentalmente dati sensibili a causa di interpretazione errata o negligenza.

Compromesso: esposizione involontaria di informazioni tramite social engineering o malware.

Dannoso: furto di proposito di informazioni sensibili o compromissione del sistema a scopo di lucro o ritorsione professionale.

Motivatori per le minacce interne

Dietro ogni azione umana c'è un motivo, lo stesso vale nel caso delle Minacce Insider.

Le motivazioni di base per le minacce interne sono le seguenti:

Metodi di minaccia interna

Gli aggressori adottano vari metodi per ottenere l'accesso a informazioni riservate. Dalle e-mail di phishing ai collegamenti dannosi, implementano tutti i metodi per indurre i dipendenti negligenti a perdere dati accidentalmente.

Violazione dei dati causata dall'utente finale

Di seguito elenchiamo i famosi casi di minacce interne:

| Società | Tipo | Metodo | Danno |

| Obbiettivo | Insider compromesso | Credenziali rubate. | Sono stati rubati 40 milioni di dati di carte di debito e di credito che hanno causato una perdita monetaria di $ 105 milioni. |

| Sony Pictures Entertainment | Insider compromesso | Email di phishing | Danni per 35 milioni di dollari insieme a 100 TB di dati rubati |

| Gregorio Chung | Insider dannoso | Furto fisico ed elettronico | Dati per un valore di $ 2 miliardi sono stati rubati e inviati in Cina |

| Edward Snowden | Insider dannoso | Furto elettronico | Fino a 1,7 milioni di documenti riservati rubati |

Leggi anche : Passare a un server cloud fa bene alla sicurezza?

Alla fine possiamo affermare chiaramente che l'utente finale è una delle principali minacce alla sicurezza informatica spesso trascurate. Se un'azienda vuole rimanere al sicuro, deve affrontare il fatto che l'utente finale rappresenta una minaccia per la sua sicurezza e privacy. Prima si renderanno conto di questo fatto, prima saranno in grado di salvaguardarsi dalla violazione della sicurezza causata da un utente finale ingenuo.