Utilisateur : la plus grande menace pour la sécurité des données ?

Publié: 2018-09-15"La sécurité est fondamentalement une question humaine", Scott Crawford

Les nouvelles et les articles sur la violation de données, les attaques de logiciels malveillants ou notre vulnérabilité aux cyberattaques sont courants de nos jours. Tout cela est souvent lié et lié aux mauvais acteurs, à la vulnérabilité des logiciels, au manque de mises à jour de sécurité. Pour déterminer quelles entreprises, concentrez-vous sur la mise à jour de la sécurité matérielle et logicielle. Mais en cela, ils négligent ou ignorent souvent l'élément clé responsable de ces attaques, c'est-à-dire l'utilisateur final assis à l'intérieur de l'organisation.

Choqué? Ne le soyez pas, selon les chercheurs, 60 % des cyberattaques sont causées par ou à cause de l'utilisateur final lui-même. Ils sont le maillon le plus faible de toute organisation et cela ne va pas changer de si tôt.

Mais comment un utilisateur final peut-il être responsable de cyberattaques ?

Pour connaître la réponse, examinons de plus près les types de profils d'utilisateurs qui peuvent constituer un risque pour la sécurité des entreprises.

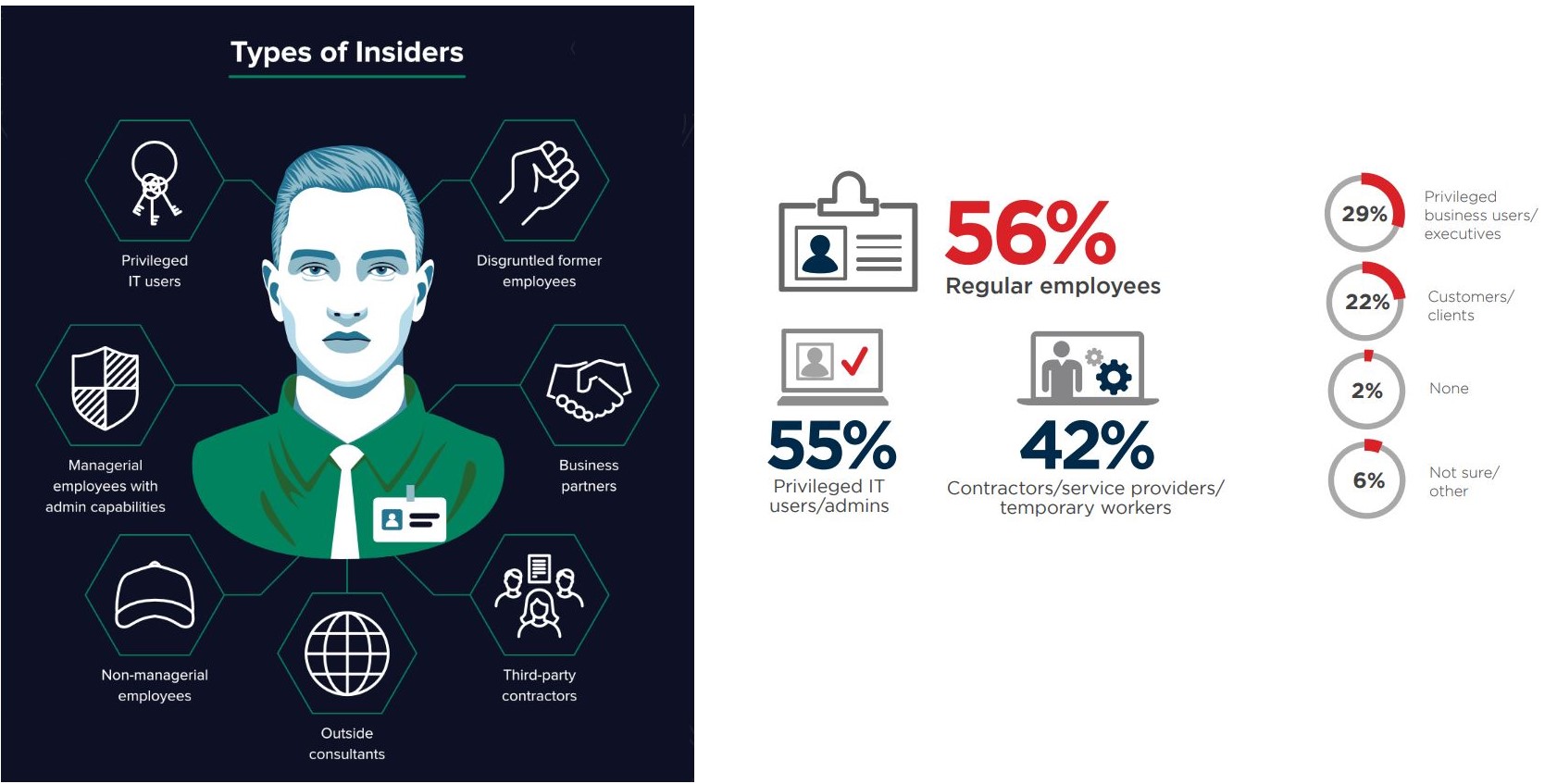

Types de profil d'initié

Jusqu'à ce que nous regardions en profondeur, nous pensons que les menaces de cybersécurité telles que les attaques de ransomware, DDoS, les attaques de logiciels malveillants sont associées à des méchants et sont fréquentes. Mais le fait est que les cyberattaques sont généralement associées à des utilisateurs négligents, des utilisateurs privilégiés, des tiers, des liens malveillants, des employés licenciés, des professionnels de l'informatique, des consultants externes.

Une enquête réalisée auprès des employés indique que 56 % des employés réguliers, 55 % des utilisateurs privilégiés de l'informatique, 42 % des tiers/consultants externes, 29 % des cadres et 22 % des clients clients représentent le plus grand risque de sécurité pour une organisation.

Les données mentionnées ci-dessus expliquent que la menace interne ne vient pas seulement de personnes malhonnêtes. Il y en a d'autres qui sont responsables, et les entreprises doivent leur prêter attention pour rester en sécurité.

Types de menaces internes à la cybersécurité

1. Utilisateur non intentionnel

30 % des incidents de sécurité surviennent car les employés n'ont pas suffisamment de connaissances sur les pratiques de cybersécurité. En raison de quoi ils tombent dans le piège des fraudes par hameçonnage et finissent par divulguer les informations confidentielles aux méchants.

Pour comprendre, voyons comment se déroule l'escroquerie par hameçonnage :

Étape 1 - Un e-mail est envoyé aux utilisateurs par la haute direction leur demandant de prouver qu'ils sont bien ceux qu'ils prétendent. Pour cela, ils doivent cliquer sur le lien reçu par courrier.

Étape 2 - Une fois qu'ils sont tombés dans le piège et qu'ils ont cliqué sur le lien, les pirates peuvent accéder immédiatement à toutes les informations stockées sur leur système ainsi qu'à leurs comptes de messagerie.

Maintenant que le pirate a accès à tout, il commence à envoyer des messages à toutes les personnes de votre liste de contacts pour collecter plus de données. De cette façon, le pirate est capable de maîtriser divers comptes et une action involontaire devient responsable de la fuite de données.

2. Utilisateur négligent

Lorsque les employés essaient d'éviter la sécurité, les politiques mises en place pour sécuriser les données finissent par donner toutes les informations aux méchants. Par exemple, si l'entreprise n'autorise pas le partage de fichiers externes, les employés partagent le travail sur les applications de cloud public sans penser aux conséquences. Ainsi, finissez par ouvrir la porte aux pirates pour accéder aux données.

3. Utilisateur malveillant

Souvent, cet acteur de la menace est négligé, car les entreprises font confiance à leurs employés. Mais lorsque les employés de l'organisation sont motivés par le gain financier ou sont prêts à tout pour se venger, ils finissent par partager des données avec des méchants.

4. Tiers/consultants externes

Certaines violations sont dues à des tiers vulnérables ou à des consultants externes. Si le fournisseur ou le tiers a accès à votre réseau, un attaquant peut facilement compromettre son système pour pirater votre réseau et accéder aux données.

Maintenant que nous connaissons le type de profil d'utilisateur qui présente un danger. Il est temps de connaître les menaces internes courantes, les facteurs de motivation, les méthodes adoptées par les pirates et les violations de données causées par l'utilisateur final.

Menaces internes courantes

Les employés sont la plus grande responsabilité d'une organisation, car ce sont eux qui sont responsables des attaques dues à des e-mails de phishing, en cliquant sur des liens ou en téléchargeant des documents malveillants.

Cinq menaces internes Danger pour les informations sensibles

1. Utilisation abusive d'informations à l'aide d'une application d'accès à distance

Les logiciels d'accès à distance comme GoToMyPC, Citrix sont responsables de la mauvaise gestion des informations. Parce qu'ils permettent à la personne assise à l'autre bout d'accéder au système sans intervention de l'utilisateur. Cela signifie que si l'ordinateur est laissé sans surveillance, les pirates peuvent facilement voler des informations sensibles sans faire grand-chose.

Pour rester protégées contre cette menace interne, les organisations doivent renforcer les contrôles de sécurité, limiter le temps de connexion à distance, chiffrer le disque dur et générer des journaux d'utilisation pour surveiller les actions effectuées lorsque le système était sans surveillance.

2. Partage d'informations par messagerie et e-mail

Les informations confidentielles peuvent facilement être partagées en pièce jointe par e-mail et messagerie instantanée. Il s'agit d'une menace sérieuse et pour l'éliminer, les entreprises doivent configurer un analyseur de réseau, un filtrage des mots clés et des pièces jointes spécifiques.

3. Partage de fichiers sur les réseaux P2P

Une simple mauvaise configuration suffit à compromettre vos données partagées sur des logiciels peer-to-peer comme la messagerie instantanée ou Kazaa. Pour assurer la sécurité des données partagées, l'exécution d'un logiciel pare-feu avec des filtres de sécurité vous aidera.

4. Utilisation non sécurisée du réseau sans fil

L'utilisation non sécurisée du réseau sans fil est la menace interne la plus accidentelle et la plus dangereuse. L'utilisateur peut mettre des données en danger en se connectant à n'importe quel réseau Wi-Fi public trouvé dans un café, un hôtel ou tout autre espace public. Il suffit d'intervenir dans le transfert de fichiers ou d'accéder au courrier électronique pour voler des données sensibles.

5. Partage d'informations sur des blogs ou des forums de discussion

Les employés publient une demande d'assistance, des messages liés au travail sur Internet, ce qui peut inclure des informations sensibles, des pièces jointes pouvant mettre l'organisation en danger.

Doit lire : les tests d'intrusion sont-ils nécessaires pour garantir la cybersécurité ?

Types de menaces internes

Les menaces internes ne sont pas détectées en raison de leur type. Il existe 3 types de menaces internes les plus courants.

Insouciant : lorsque l'utilisateur expose accidentellement des données sensibles en raison d'une mauvaise interprétation ou d'une négligence.

Compromis : exposition involontaire d'informations via l'ingénierie sociale ou des logiciels malveillants.

Malveillant : voler délibérément des informations sensibles ou compromettre le système à des fins financières ou de représailles professionnelles.

Facteurs de motivation des menaces internes

Derrière chaque action humaine, il y a un motif, il en va de même en cas de menaces internes.

Les motivations de base des menaces internes sont les suivantes :

Méthodes de menace interne

Les attaquants adoptent diverses méthodes pour accéder aux informations sensibles. Des e-mails de phishing aux liens malveillants, ils mettent en œuvre toutes les méthodes pour tromper les employés négligents et les faire fuir accidentellement.

Violation de données causée par l'utilisateur final

Nous répertorions ici les cas de menaces d'initiés célèbres :

| Société | Taper | Méthode | Endommager |

| Cibler | Initié compromis | Identifiants volés. | 40 millions de détails de cartes de débit et de crédit ont été volés, ce qui a causé une perte monétaire de 105 millions de dollars. |

| Sony Pictures Divertissement | Initié compromis | Courriels d'hameçonnage | Dommages de 35 millions de dollars et 100 To de données volées |

| Grégory Chung | Initié malveillant | Vol physique et électronique | Des données d'une valeur de 2 milliards de dollars ont été volées et envoyées en Chine |

| Edward Snowden | Initié malveillant | Vol électronique | Jusqu'à 1,7 million de documents classifiés volés |

A lire aussi : Le passage à un serveur cloud est-il bon pour la sécurité ?

À la fin, nous pouvons clairement dire que l'utilisateur final est l'une des principales menaces à la cybersécurité souvent négligée. Si une entreprise veut rester en sécurité, elle doit faire face au fait que l'utilisateur final constitue une menace pour sa sécurité et sa vie privée. Plus tôt ils réaliseront ce fait, plus tôt ils seront en mesure de se protéger contre les failles de sécurité causées par l'utilisateur final naïf.