Comment repérer les motifs sombres et rester en sécurité

Publié: 2018-05-03"La technologie n'est ni bonne ni mauvaise, seule la pensée la rend telle."

La technologie est une épée à double tranchant. Il a le pouvoir de changer à la fois pour le bien et pour le mal et notre dépendance à son égard invite à des problèmes plus complexes qui sont difficiles à identifier et à résoudre. Une fois un tel problème est de motifs sombres et la façon dont cela fonctionne. Nous en sommes tous devenus victimes, mais nous n'en sommes pas conscients car nous ne prêtons pas attention à la plupart des choses qui nous arrivent.

Ici, nous allons en discuter en détail et la façon dont cela fonctionne.

Que sont les motifs sombres ?

Motifs sombres, le terme inventé par le designer britannique Harry Brignull désigne des conceptions en ligne conçues pour inciter les utilisateurs à faire confiance à quelque chose qui n'existe pas. De nombreux sites Web et applications cachent leurs véritables intentions et manipulent les utilisateurs pour qu'ils achètent ou s'inscrivent à des choses qu'ils ne veulent pas.

En termes simples, nous pouvons dire que les modèles sombres sont utilisés au profit de l'entreprise en question en créant soigneusement des éléments qui égareront ou confondront l'utilisateur.

Généralement, lorsque nous voyons un «mauvais design», nous le considérons comme une erreur commise accidentellement. Mais avec les motifs sombres, les choses sont juste à l'opposé, ce n'est pas une erreur. Ces erreurs sont conçues avec une profonde compréhension de la psychologie humaine et elles sont conçues pour tromper les utilisateurs, car leur intérêt n'a pas d'importance pour eux.

Comment sont-ils conçus ?

Masquez l'état du système : au lieu d'afficher les informations sur l'état des clés, masquez-les. Cela peut être fait avec des étiquettes vagues, une navigation confuse et des messages intempestifs. Par exemple, lorsque vous souhaitez vous inscrire à un site, vous pouvez facilement trouver l'option, mais en revanche, trouver une option de suppression de compte est vraiment difficile.

Langage vague : Au lieu d'utiliser un langage simple, ils utilisent des phrases ou des mots complexes ou peu concluants pour donner l'impression de dire une chose tandis qu'une autre est dite.

Aucune connaissance appropriée : sans y prêter attention, les actions complètes de l'utilisateur car il est pressé d'accéder à un site. Profitant de cette habitude, les entreprises obtiennent ce qu'elles veulent.

A lire aussi : Comment repérer et se débarrasser des fausses applications sur Android

Comment fonctionnent les motifs sombres ?

La plupart d'entre nous ne prennent pas la peine de lire les termes et conditions et les politiques de confidentialité lors de l'utilisation du Web, ce qui permet aux entreprises d'en profiter et d'inciter les utilisateurs à faire quelque chose dont ils peuvent profiter pour leur gain personnel.

Il existe de nombreux «modèles sombres» en ligne qui vous incitent à abandonner vos données.

Types de motifs sombres

Vous serez étonné de connaître le nombre de motifs sombres flottant sur le marché en ligne et comment ils sont utilisés. Nous en énumérons ici quelques-uns.

1. Appât et interrupteur

Lorsqu'un utilisateur est configuré pour faire une chose, mais qu'une chose indésirable se produit, il s'agit d'un appât et d'un changement. L'exemple le plus courant est l'avis de mise à jour erroné de Microsoft pour la mise à jour de Windows 10, présenté en 2016.

Il s'agissait d'un appel à l'action facultatif, mais il ne permettait pas aux utilisateurs de fermer la boîte de dialogue de mise à jour. Au lieu de cela, lorsque l'utilisateur cliquait sur le bouton "X", une mise à jour commençait à être téléchargée. Cette approche de modèle sombre a suscité des réactions négatives de la part des utilisateurs et beaucoup ont publié différents tweets comme :

Fermer la fenêtre "Mise à niveau vers Windows 10" équivaut désormais à accepter la mise à niveau ? C'est un motif assez sombre. https://t.co/m8hbA9tjsJ

– HelloAndy (@HelloAndy) 2 juin 2016

2. Confirmer la honte

Confirmshaming est une tactique de conversion de site Web répandue. C'est l'art d'insulter votre groupe cible. Lorsqu'un utilisateur refuse quelque chose, il est indirectement obligé d'opter pour quelque chose. La manière la plus courante d'utiliser cette tactique consiste à demander à l'utilisateur de s'inscrire à une liste de diffusion. S'il la rejette, il commence à se sentir coupable.

3. Annonces déguisées

Annonces conçues de telle manière que l'utilisateur est obligé de cliquer dessus sans en être conscient. L'exemple le plus courant est celui où, lorsqu'un utilisateur visite un site pour télécharger un logiciel au lieu de télécharger le logiciel, les propriétaires du site incitent les utilisateurs à cliquer sur des publicités plutôt que de télécharger le produit.

Dans la capture d'écran ci-dessus, il est très difficile pour l'utilisateur de déterminer lequel est le bon bouton Télécharger maintenant.

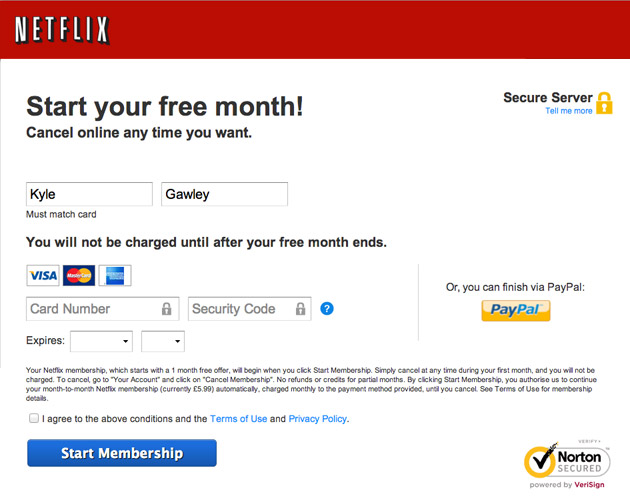

4. Abonnement forcé

Lorsqu'un utilisateur est facturé pour un service, un logiciel sans aucun avertissement après une certaine période et est obligé de continuer à utiliser le produit et les services. Parfois, les choses empirent lorsqu'un utilisateur ne parvient pas à trouver l'option d'annulation de l'abonnement.

5. Spam d'amis

Les services en ligne, en particulier les sites de réseaux sociaux, demandent l'autorisation de l'utilisateur pour retrouver ses amis et effectuer d'autres tâches. Mais au lieu de le faire, ils accèdent à votre carnet de contacts et commencent à leur envoyer des spams en se faisant passer pour vous.

L'exemple le plus célèbre est LinkedIn qui a utilisé des modèles sombres et a été condamné à une amende de 13 millions de dollars dans le cadre d'un recours collectif en 2015.

6. Coûts cachés

Lorsque vous visitez un site pour acheter quelque chose en ligne ou pour acheter des billets en ligne, ils vous affichent un certain prix, mais lorsque vous passez à la page de paiement, le prix change soudainement car ils ont ajouté des frais inattendus comme les frais de livraison, les taxes, les frais de maintenance et d'autres choses. .

7. Mauvaise direction

C'est une forme de tromperie dans laquelle l'attention de l'utilisateur est concentrée sur une chose pour détourner son attention d'une autre. Par exemple, lorsque vous essayez de réserver un billet d'avion, vous êtes redirigé vers une page pour sélectionner le siège pour lequel vous devez payer un supplément. Mais si vous sautez et continuez, ce qui se passe, c'est qu'ils ont déjà présélectionné un siège pour lequel ils voulaient que vous payiez un supplément lorsque vous ignorez le processus, le même siège est attribué, mais cela vous fait croire que vous vous êtes désabonné.

8. Protection de la vie privée

Nommé d'après le PDG de Facebook, Mark Zuckerberg, ce modèle est utilisé pour partager publiquement plus d'informations que vous ne le souhaitez. Cela se passe dans les coulisses, par exemple lorsque vous utilisez un service en petits caractères, vous verrez des termes et conditions, que vous ne lisez pas mais que vous acceptez. Habituellement, il est mentionné que vous autorisez le site à utiliser vos données personnelles comme vous le souhaitez.

9. Abonnement forcé

La conception facilite l'abonnement à un service, mais ne vous permet pas de vous en retirer facilement.

10. Ajouter un produit supplémentaire au panier

Cela signifie que vous sélectionnez certains produits, mais lorsque vous êtes sur le point de payer, le site ajoute silencieusement quelques articles supplémentaires, ce qui vous empêche de vous retirer et vous oblige indirectement à les acheter.

11. Questions pièges

Cette tactique est utilisée par les e-mails marketing, l'exemple le plus courant est lorsque vous visitez un site, on vous demande si vous souhaitez vous inscrire à la liste de diffusion. Les utilisateurs peuvent s'en désabonner, mais la plupart du temps, ils sont pressés et saisissent l'adresse e-mail sans même s'en apercevoir, ils peuvent sauter l'étape.

Outre ces tactiques, le modèle le plus courant utilisé par la plupart des sites pour tromper les utilisateurs est le cadenas.

Le cadenas est considéré comme symbole de sécurité, il apparaît dans le coin de votre navigateur vous faisant croire que la connexion est sécurisée. Mais en réalité, ça ne veut pas dire ça, ça veut dire autre chose.

C'est une pratique trompeuse suivie par la plupart des sites pour vous faire partager plus d'informations que vous ne le faites car vous vous sentez en sécurité. La plupart des grandes entreprises suivent cette pratique pour collecter des données et faire croire aux utilisateurs que toutes les données qu'ils partagent sont en sécurité et ne seront pas partagées avec des applications tierces.

Doit lire : Comment supprimer l'extension Searchfort Plus Chrome

Tout cela vous fait-il réfléchir, qu'est-ce qui a poussé les entreprises à suivre une telle pratique à un niveau de masse ? La réponse nous appartient. Comme nous ne prêtons pas attention aux choses qui nous entourent, les entreprises en profitent et utilisent nos données pour leur propre bénéfice. La plupart du temps, lorsque nous sommes confrontés à tous ces schémas sombres, nous les ignorons simplement et nous nous concentrons sur l'accomplissement de la tâche. Ainsi, aider de plus en plus les entreprises.