Falla de seguridad de muestreo de datos de microarquitectura de Intel: otra señal de alerta en el mundo de las CPU

Publicado: 2019-05-17Parece que Intel está pasando por una mala racha. Después de la falla de Meltdown y Spectre , se detecta otra vulnerabilidad de seguridad que filtra secretos en el chip de Intel. Aquí se explica cómo solucionar la vulnerabilidad de muestreo de datos (MDS) y cómo funciona.

La falla Meltdown y Spectre que generó pánico en la industria tecnológica el año pasado se conocían como ataques de canal lateral. Para esto, Intel tuvo que responder al público y a los funcionarios de ciberseguridad de EE. UU. Sin embargo, parece que Intel ya estaba al tanto de otras fallas también. Pero no lo mencionó ya que la compañía enfrentaba tiempos difíciles debido a la falla de Meltdown y Spectre.

Aunque en un comunicado, la compañía dijo que los usuarios pueden enfrentar una falla similar en el canal lateral en el futuro. Esto significa que una nueva clase de ataques de ejecución especulativa no es casual.

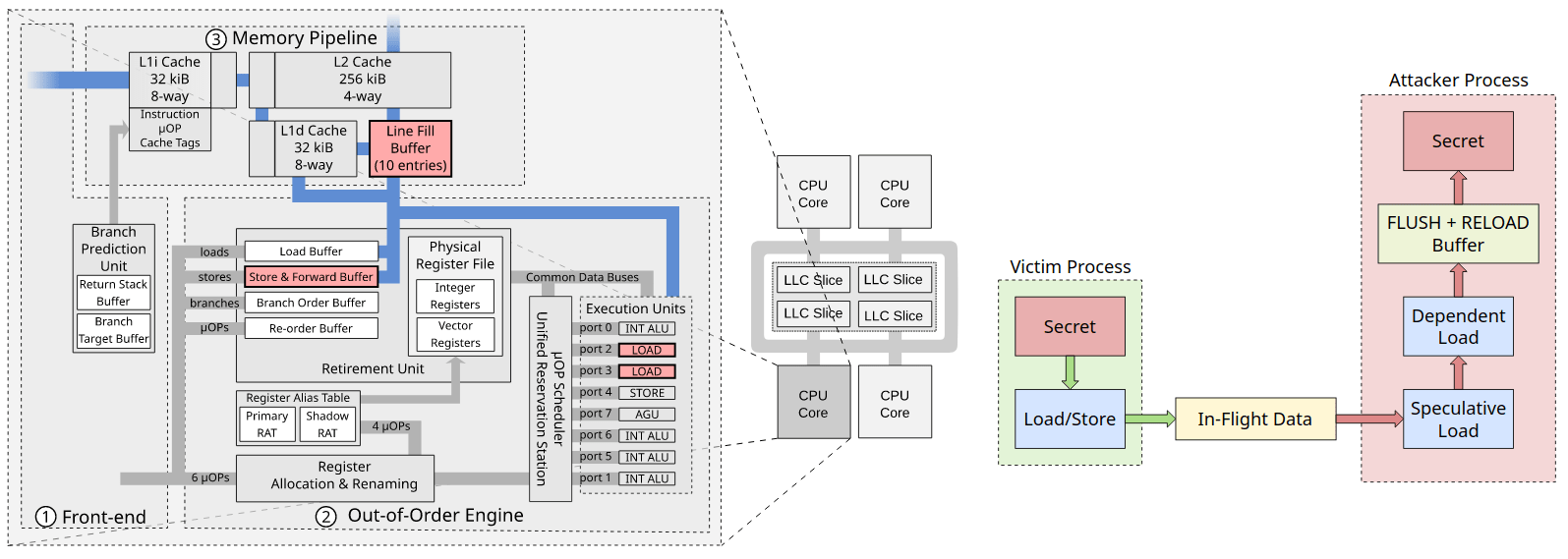

La falla recientemente expuesta se llama ataques de muestreo de datos y es más peligrosa que Meltdown y Spectre. Esta falla es descubierta por el mismo investigador que encontró la falla de Meltdown y Spectre, puede dejar a millones de PC expuestas a cuatro nuevos ataques, es decir, Meltdown UC y Rogue In-flight Data Load (RIDL), ZombieLoad, Store-to-Leak reenvío y Fallout que Intel llama " Muestreo de datos de microarquitectura ", en resumen MDS. Permitirá a los piratas informáticos leer casi todos los datos sin procesar que tocan los chips Intel.

Las últimas vulnerabilidades y exploits utilizan técnicas similares a las utilizadas en Meltdown y Spectre. Pero, la diferencia que lo hace más grave es que en lugar de filtrar valores del caché, filtra valores de varios búferes dentro del procesador. Aún así, Intel califica esta vulnerabilidad de seguridad como un medio.

¿Existe una solución para la vulnerabilidad de muestreo de datos de microarquitectura (MDS)?

Dado que el error está incrustado en la arquitectura del hardware de la computadora, no se puede reparar por completo. Sin embargo, los nuevos chips Intel lanzados este año contienen una solución, pero esto puede ralentizar el rendimiento hasta en un 19 %. Además, los chips de la generación anterior aún no se han parcheado.

<blockquote class=”twitter-tweet” data-lang=”en”><p lang=”und” dir=”ltr”> <a href=”https://t.co/pS1MAwBaml”>pic.twitter. com/pS1MAwBaml</a></p>— Daniel Kartafla (@DanielKartafla) <a href=”https://twitter.com/DanielKartafla/status/1128354493320581120?ref_src=twsrc%5Etfw”>14 de mayo de 2019</a></blockquote>

<script async src=”https://platform.twitter.com/widgets.js” charset=”utf-8″></script>

Se recomienda a los usuarios que usan CPU antigua que actualicen su firmware y software, macOS , Windows , ChromeOS y Linux ya han lanzado actualizaciones de software para abordar los ataques de MDS. Intel también ha lanzado actualizaciones de microcódigos para algunos de sus hardware ( PDF ).

Pero, ¿cómo le perjudica la vulnerabilidad de muestreo de datos (MDS)?

Para saber sobre esto y entender el proceso, lea más.

¿Cómo funciona el procesador?

Cada procesador utiliza un búfer especializado para mover datos dentro.

Búfer de relleno de línea : contiene datos de la memoria principal de una búsqueda anterior en espera de que finalice la nueva búsqueda.

Store Buffer : puede contener datos mixtos de diferentes operaciones de almacenamiento, por lo tanto, se puede reenviar una combinación de datos antiguos y nuevos para cargar el buffer.

Puerto de carga : así mismo, puede contener datos antiguos mientras se esperan los nuevos datos de la memoria.

Todos estos búferes se pueden utilizar en ataques de muestreo de datos microarquitectónicos.

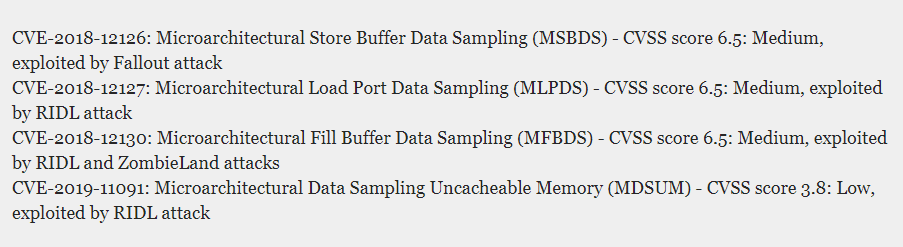

RIDL: los exploits permiten a los atacantes filtrar datos confidenciales a través de límites de seguridad arbitrarios en el sistema de una víctima.

Además, RIDL explota tres errores en la CPU Intel para filtrar datos de varios búferes internos de la CPU. Estos búferes se utilizan para cargar o almacenar datos en la memoria.

Ataque Fallout : filtra datos de Store Buffers y explota la cuarta vulnerabilidad en la CPU de Intel. Se utiliza cuando se utiliza la canalización de la CPU para almacenar datos. Este ataque funcionará contra la protección de aleatorización del diseño del espacio de direcciones del kernel (KALSR) que funciona contra los errores de corrupción de la memoria.

Vulnerabilidad de ZombieLoad: otro exploit peligroso que permite a los actores de amenazas ver secretos bloqueados. Esto significa que los piratas informáticos pueden ver las claves de cifrado del disco, el historial del navegador, el contenido del sitio web, las claves de usuario, la contraseña y más. Dejando no solo las PC y los servidores vulnerables, sino también los datos en la nube.

Además, explota la vulnerabilidad Fill Buffers aprovechada por RIDL que funciona tanto en PC personales como en infraestructuras en la nube. Es muy probable que esta falla se aproveche en situaciones en las que las PC ejecutan varias tareas a la vez porque los datos filtrados por una aplicación pueden ser leídos por otra.

Debido a esto, las infraestructuras de la nube están en riesgo porque las aplicaciones de diferentes usuarios se ejecutan en la misma máquina, aprovechando la máquina de virtualización. Por lo tanto, proveedores como Microsoft, Amazon, Apple y Google han comenzado a implementar advertencias de seguridad que instruyen a los usuarios a reparar la falla.

Identificadores de vulnerabilidades de MDS explotadas por RIDL y Fallout

¿Cual es el problema?

El último error descubierto afecta a los chips Intel fabricados desde 2011 y aprovecha una función conocida como "ejecución especulativa" que permite a los piratas informáticos robar información confidencial directamente de la CPU del dispositivo.

¿Qué es la ejecución especulativa?

La ejecución especulativa es un proceso que se utiliza para optimizar el rendimiento de la CPU mediante la ejecución de una tarea por adelantado sin que se le llame. Esta técnica se utiliza para acelerar los chips de las computadoras modernas, pero también abre la puerta a un ataque si los datos se insertan en otra parte del hardware a la que pueden acceder los atacantes.

¿Qué significa esto para los usuarios y para los PC de juegos?

No significa mucho para PC de juegos y computadoras de escritorio, pero los usuarios deben evitar descargar y ejecutar ejecutables aleatorios.

La amenaza es mayor para los servicios en la nube, ya que existe la posibilidad de robar datos de otros hosts virtuales que se ejecutan en el mismo sistema.

Los chips Intel vulnerables según lo informado por la compañía son:

- Xeon

- Broadwell

- Sandy Bridge

- fichas haswell

- Lago Kaby

- lago del cielo

- lago cafe

- Lago de whisky

- lago cascada

- Átomo

- procesadores caballero

Para obtener más información, consulte mdsattacks.com

Esto puede sonar como otra laguna de seguridad que necesita ser reparada. Pero también muestra que hay más procesadores Intel que necesitan parches. Aunque los investigadores que descubrieron la ley dicen que es difícil de explotar, pero nada es imposible. Si antes de que se publique el parche, los atacantes pueden explotarlo, ningún dato estará seguro. Ni en el ordenador personal ni en la nube.