Defecțiunea de securitate a procesului de eșantionare a datelor microarchitecturale de la Intel: un alt steag roșu în lumea CPU-urilor

Publicat: 2019-05-17Se pare că Intel trece printr-o perioadă dificilă. După defectul Meltdown și Spectre , o altă vulnerabilitate de securitate care dezvăluie secrete este detectată în cipul Intel. Iată cum să remediați vulnerabilitatea Data Sampling (MDS) și cum funcționează?

Meltdown și defectul Spectre care a creat panică în industria tehnologică anul trecut au fost cunoscute sub denumirea de atacuri laterale. Pentru aceasta Intel a trebuit să răspundă publicului și oficialilor americani de securitate cibernetică. Cu toate acestea, se pare că Intel era deja conștient de alte defecte. Dar nu am menționat asta, deoarece compania se confrunta cu o perioadă grea din cauza defectelor Meltdown și Spectre.

Deși într-o declarație a spus compania, utilizatorii s-ar putea confrunta cu defecțiuni similare ale canalului lateral în viitor. Aceasta înseamnă că o nouă clasă de atacuri de execuție speculative nu este întâmplătoare.

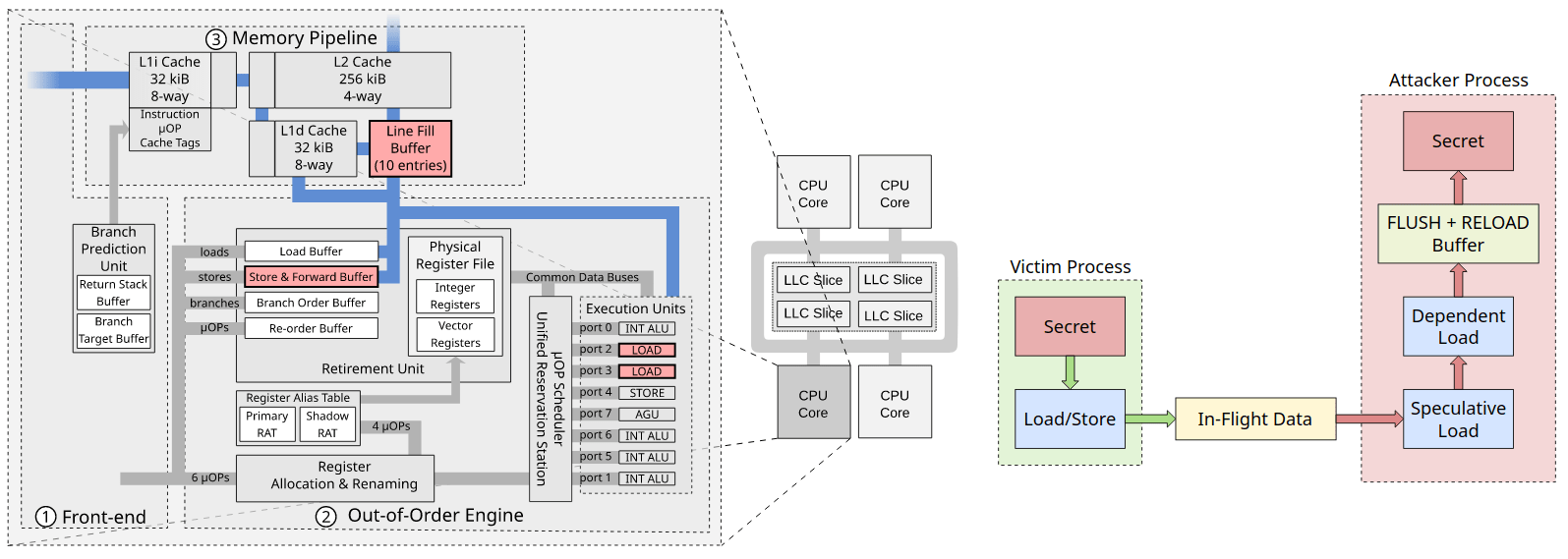

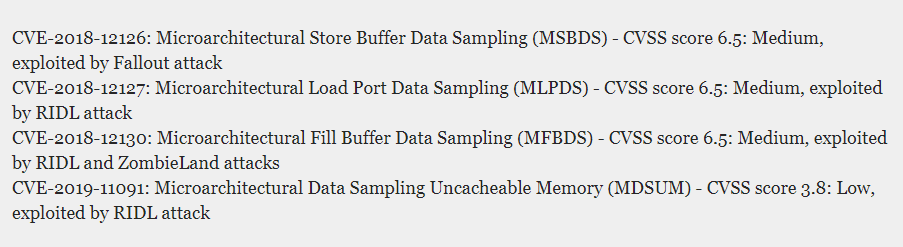

Defectul nou expus se numește atacuri de eșantionare a datelor și este mai periculos decât Meltdown și Spectre. Acest defect este descoperit de același cercetător care a găsit defectul Meltdown și Spectre, poate expune milioane de PC-uri la patru noi atacuri, adică Meltdown UC și Rogue In-flight Data Load (RIDL), ZombieLoad, redirecționarea Store-to-Leak și Fallout pe care Intel o numește „ Eșantionare de date microarchitecturale ”, pe scurt MDS. Le va permite hackerilor să citească aproape toate datele brute care ating cipurile Intel.

Cele mai recente vulnerabilități și exploatări folosesc tehnici similare utilizate în Meltdown și Spectre flaw. Dar, diferența care o face mai severă este că, în loc să scurgă valori din cache, ea scurge valori din diferite buffere din procesor. Cu toate acestea, Intel evaluează această vulnerabilitate de securitate drept mediu.

Există o remediere pentru vulnerabilitatea Microarchitectural Data Sampling (MDS)?

Deoarece eroarea este încorporată în arhitectura hardware a computerului, nu poate fi remediată complet. Cu toate acestea, noile cipuri Intel lansate anul acesta conțin o remediere, dar aceasta poate încetini performanța cu până la 19%. Mai mult decât atât, cipurile din generația anterioară nu au fost încă patchizate.

<blockquote class=”twitter-tweet” data-lang=”en”><p lang=”und” dir="ltr”> <a href="https://t.co/pS1MAwBaml”>pic.twitter. com/pS1MAwBaml</a></p>— Daniel Kartafla (@DanielKartafla) <a href="https://twitter.com/DanielKartafla/status/1128354493320581120?ref_src=twsrc%5Etfw”>14 mai 2019</a></blockquote>

<script async src="https://platform.twitter.com/widgets.js” charset="utf-8″></script>

Utilizatorii care folosesc CPU vechi sunt sfătuiți să-și actualizeze firmware-ul și software-ul, macOS , Windows , ChromeOS și Linux au lansat deja actualizări de software pentru a aborda atacurile MDS. Intel a lansat și actualizări de microcod pentru anumite componente hardware ( PDF ).

Dar cum vă dăunează vulnerabilitatea Data Sampling (MDS)?

Pentru a afla despre el și pentru a înțelege procesul, citiți mai departe.

Cum functioneaza procesorul?

Fiecare procesor folosește un buffer specializat pentru a muta datele în interior.

Line Fill Buffer : păstrează datele din memoria principală dintr-o preluare anterioară, așteaptă ca noua preluare să se termine.

Store Buffer : poate conține date mixte de la diferite operațiuni de stocare, prin urmare, un amestec de date vechi și noi pentru încărcarea tamponului poate fi redirecționat.

Portul de încărcare : de asemenea, poate conține date vechi în așteptarea noilor date din memorie.

Toate aceste buffer-uri pot fi utilizate în atacul Microarchitectural Data Sampling.

RIDL: exploit-urile permit atacatorilor să scurgă date confidențiale peste granițele de securitate arbitrare ale unui sistem victimă.

Mai mult, RIDL exploatează trei erori în procesorul Intel pentru a scurge date din diferite buffer-uri interne ale procesorului. Aceste buffere sunt folosite pentru a încărca sau stoca date în memorie.

Atacul Fallout : Scurge date din Store Buffers și exploatează a patra vulnerabilitate din CPU Intel. Este folosit atunci când conducta CPU este utilizată pentru a stoca date. Acest atac va funcționa împotriva protecției Kernel Address Space Layout Randomization (KALSR) care funcționează împotriva erorilor de corupție a memoriei

Vulnerabilitatea ZombieLoad: O altă exploatare periculoasă care permite actorilor amenințărilor să vadă secrete blocate. Aceasta înseamnă că hackerii pot vedea cheile de criptare a discului, istoricul browserului, conținutul site-ului web, cheile utilizatorului, parola și multe altele. Lăsând nu numai PC-urile și serverele vulnerabile, ci și datele din cloud.

Mai mult, exploatează vulnerabilitatea Fill Buffers, utilizată de RIDL, care funcționează atât pe PC-ul personal, cât și pe infrastructurile cloud. Acest defect este cel mai probabil exploatat în situațiile în care PC-urile rulează mai multe sarcini în același timp, deoarece datele scurse de o aplicație pot fi citite de alta.

Din acest motiv, infrastructurile cloud sunt în pericol deoarece aplicațiile de la diferiți utilizatori rulează pe aceeași mașină, profitând de mașina de virtualizare. Prin urmare, furnizori precum Microsoft, Amazon, Apple și Google au început să lanseze avertismente de securitate prin care instruiesc utilizatorii să corecteze defectul.

Identificatori pentru vulnerabilități MDS exploatate de RIDL și Fallout

Care este problema?

Cel mai recent bug descoperit afectează cipurile Intel fabricate din 2011 și exploatează o caracteristică cunoscută sub numele de „execuție speculativă”, care permite hackerilor să fure informații confidențiale direct de pe procesorul dispozitivului.

Ce este execuția speculativă?

Execuția speculativă este un proces utilizat pentru a optimiza performanța procesorului prin rularea unei sarcini în avans, fără a fi chemată. Această tehnică este folosită pentru a accelera cipurile computerelor moderne, dar deschide și ușa pentru atac dacă datele sunt împinse într-o altă parte a hardware-ului pe care atacatorii o pot accesa.

Ce înseamnă asta pentru utilizatori și pentru PC-ul de jocuri?

Nu înseamnă mare lucru pentru PC-uri și desktop-uri de jocuri, dar utilizatorii ar trebui să evite descărcarea și rularea executabilelor aleatorii.

Amenințarea este mai mare pentru serviciile cloud, deoarece există potențialul de a fura date de la alte gazde virtuale care rulează pe același sistem.

Cipurile Intel vulnerabile raportate de companie sunt:

- Xeon

- Broadwell

- Podul de nisip

- chipsuri Haswell

- Lacul Kaby

- Skylake

- Lacul cafelei

- Lacul Whisky

- Lacul Cascade

- Atom

- Procesoare Knight

Pentru mai multe informații, consultați mdsattacks.com

Acest lucru ar putea suna ca o altă lacună de securitate care trebuie remediată. Dar arată, de asemenea, că există mai multe procesoare Intel care trebuie corelate. Deși cercetătorii care au aflat legea spun că este greu de exploatat, dar nimic nu este imposibil. Dacă înainte ca patch-ul să fie lansat atacatorii îl pot exploata, atunci nicio dată nu este securizată. Nici pe computerul personal, nici pe cloud.