Difetto di sicurezza del campionamento dei dati microarchitettura di Intel: un'altra bandiera rossa nel mondo delle CPU

Pubblicato: 2019-05-17Sembra che Intel stia attraversando un periodo difficile. Dopo il difetto Meltdown e Spectre , nel chip di Intel viene rilevata un'altra vulnerabilità di sicurezza di spreco di segreti. Ecco come risolvere la vulnerabilità del campionamento dei dati (MDS) e come funziona?

Il difetto Meltdown e Spectre che ha creato il panico nel settore tecnologico l'anno scorso erano noti come attacchi del canale laterale. Per questo Intel ha dovuto rispondere al pubblico e ai funzionari della sicurezza informatica statunitensi. Tuttavia, sembra che Intel fosse già a conoscenza anche di altri difetti. Ma non l'ho menzionato poiché la società stava affrontando un periodo difficile a causa del difetto di Meltdown e Spectre.

Sebbene in una dichiarazione la società abbia affermato, gli utenti potrebbero dover affrontare simili difetti del canale laterale in futuro. Ciò significa che una nuova classe di attacchi di esecuzione speculativa non è casuale.

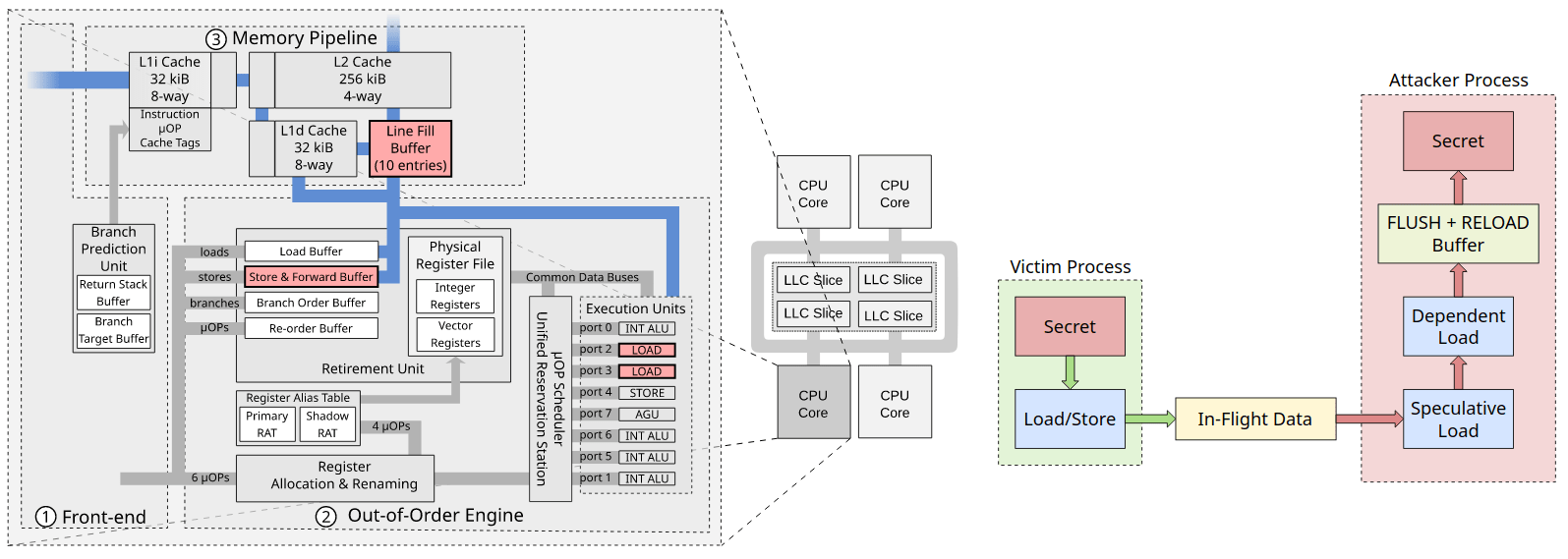

Il difetto appena scoperto è chiamato attacchi di campionamento dei dati ed è più pericoloso di Meltdown e Spectre. Questo difetto è stato scoperto dallo stesso ricercatore che ha trovato il difetto Meltdown e Spectre, può lasciare milioni di PC esposti a quattro nuovi attacchi, ovvero Meltdown UC e Rogue In-flight Data Load (RIDL), ZombieLoad, Store-to-Leak forwarding e Fallout che Intel chiama " Microarchitectural Data Sampling ", in breve MDS. Consentirà agli hacker di leggere quasi tutti i dati grezzi che toccano i chip Intel.

Le vulnerabilità e gli exploit più recenti utilizzano tecniche simili utilizzate in Meltdown e Spectre. Ma la differenza che lo rende più grave è che invece di perdere valori dalla cache, perde valori da vari buffer all'interno del processore. Tuttavia, Intel valuta questa vulnerabilità della sicurezza come un mezzo.

Esiste una correzione per la vulnerabilità del campionamento dei dati della microarchitettura (MDS)?

Poiché il bug è incorporato nell'architettura hardware del computer, non può essere risolto completamente. Tuttavia, i nuovi chip Intel rilasciati quest'anno contengono una correzione, ma ciò può rallentare le prestazioni fino al 19%. Inoltre, i chip della generazione precedente devono ancora essere patchati.

<blockquote class=”twitter-tweet” data-lang=”en”><p lang=”und” dir=”ltr”> <a href=”https://t.co/pS1MAwBaml”>pic.twitter. com/pS1MAwBaml</a></p>— Daniel Kartafla (@DanielKartafla) <a href=”https://twitter.com/DanielKartafla/status/1128354493320581120?ref_src=twsrc%5Etfw”>14 maggio 2019</a></blockquote>

<script async src=”https://platform.twitter.com/widgets.js” charset=”utf-8″></script>

Si consiglia agli utenti che utilizzano una vecchia CPU di aggiornare il firmware e il software, macOS , Windows , ChromeOS e Linux hanno già rilasciato aggiornamenti software per affrontare gli attacchi MDS. Anche Intel ha rilasciato aggiornamenti del microcodice per alcuni dei suoi hardware ( PDF ).

Ma in che modo la vulnerabilità del campionamento dei dati (MDS) ti danneggia?

Per conoscerlo e per comprendere il processo, leggi oltre.

Come funziona il processore?

Ogni processore utilizza un buffer specializzato per spostare i dati all'interno.

Buffer riempimento riga : trattiene i dati dalla memoria principale di un recupero precedente in attesa che il nuovo recupero termini.

Store Buffer : può contenere dati combinati da diverse operazioni di archiviazione, pertanto è possibile inoltrare un mix di dati vecchi e nuovi per caricare il buffer.

Porta di caricamento : allo stesso modo, può contenere vecchi dati in attesa dei nuovi dati dalla memoria.

Tutti questi buffer possono essere utilizzati nell'attacco Microarchitectural Data Sampling.

RIDL: gli exploit consentono agli aggressori di divulgare dati riservati attraverso limiti di sicurezza arbitrari su un sistema vittima.

Inoltre, RIDL sfrutta tre bug nella CPU Intel per far trapelare dati da vari buffer interni della CPU. Questi buffer vengono utilizzati per caricare o archiviare dati in memoria.

Attacco Fallout : perde i dati dai buffer dello Store e sfrutta la quarta vulnerabilità nella CPU Intel. Viene utilizzato quando la pipeline della CPU viene utilizzata per archiviare i dati. Questo attacco funzionerà contro la protezione della Kernel Address Space Layout Randomization (KALSR) che funziona contro i bug di danneggiamento della memoria

Vulnerabilità ZombieLoad: un altro pericoloso exploit che consente agli attori delle minacce di vedere i segreti bloccati. Ciò significa che gli hacker possono visualizzare le chiavi di crittografia del disco, la cronologia del browser, il contenuto del sito Web, le chiavi utente, la password e altro ancora. Lasciando vulnerabili non solo i PC e i server, ma anche i dati del cloud.

Inoltre, sfrutta la vulnerabilità Fill Buffers sfruttata da RIDL che funziona sia su PC personali che su infrastrutture cloud. Questo difetto è molto probabilmente sfruttato in situazioni in cui i PC eseguono più attività alla volta perché i dati trapelati da un'applicazione possono essere letti da un'altra.

Per questo motivo le infrastrutture cloud sono a rischio perché le applicazioni di utenti diversi vengono eseguite sulla stessa macchina, sfruttando la macchina di virtualizzazione. Pertanto, fornitori come Microsoft, Amazon, Apple e Google hanno iniziato a distribuire avvisi di sicurezza che istruiscono gli utenti a correggere il difetto.

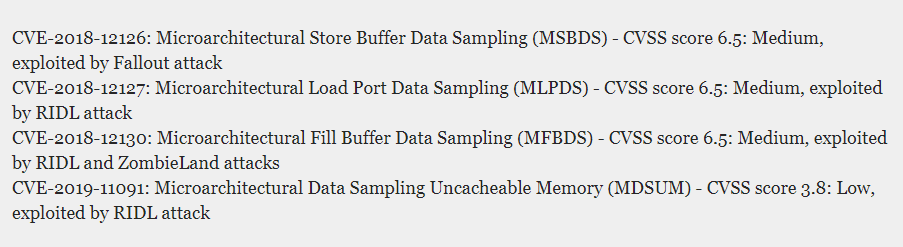

Identificatori per le vulnerabilità MDS sfruttate da RIDL e Fallout

Qual'è il problema?

L'ultimo bug scoperto ha un impatto sui chip Intel prodotti dal 2011 e sfrutta una funzionalità nota come "esecuzione speculativa" che consente agli hacker di rubare informazioni riservate direttamente dalla CPU del dispositivo.

Che cos'è l'esecuzione speculativa?

L'esecuzione speculativa è un processo utilizzato per ottimizzare le prestazioni della CPU eseguendo un'attività in anticipo senza essere richiamati. Questa tecnica viene utilizzata per velocizzare i moderni chip dei computer, ma apre anche la porta all'attacco se i dati vengono inseriti in un'altra parte dell'hardware a cui gli aggressori possono accedere.

Cosa significa questo per gli utenti e per i PC da gioco?

Non significa molto per PC e desktop da gioco, ma gli utenti dovrebbero evitare di scaricare ed eseguire eseguibili casuali.

La minaccia è maggiore per i servizi cloud in quanto esiste la possibilità di rubare dati da altri host virtuali in esecuzione sullo stesso sistema.

I chip Intel vulnerabili come riportato dalla società sono:

- Xeon

- Broadwell

- Ponte sabbioso

- Chip Haswell

- Lago Kaby

- Skylake

- Lago di caffè

- Whisky Lago

- Lago delle Cascate

- Atomo

- Processori Knight

Per ulteriori informazioni, fare riferimento a mdsattacks.com

Questo potrebbe sembrare un'altra scappatoia di sicurezza che deve essere riparata. Ma mostra anche che ci sono più processori Intel là fuori che devono essere aggiornati. Anche se i ricercatori che hanno scoperto la legge dicono che è difficile da sfruttare, ma nulla è impossibile. Se prima che la patch venga rilasciata, gli aggressori possono sfruttarla, nessun dato è al sicuro. Né sul personal computer né sul cloud.