Intel'in Mikromimari Veri Örnekleme güvenlik açığı: CPU dünyasında bir başka kırmızı bayrak

Yayınlanan: 2019-05-17Görünüşe göre Intel zorlu bir yamadan geçiyor. Meltdown ve Spectre hatasının ardından Intel'in çipinde gizlice yayılan başka bir güvenlik açığı tespit edildi. Veri Örnekleme (MDS) güvenlik açığı nasıl düzeltilir ve nasıl çalışır?

Geçen yıl teknoloji endüstrisinde panik yaratan Meltdown ve Spectre hatası , yan kanal saldırıları olarak biliniyordu. Bunun için Intel, halka ve ABD siber güvenlik yetkililerine cevap vermek zorunda kaldı. Ancak, Intel'in diğer kusurların da zaten farkında olduğu görülüyor. Ancak şirket, Meltdown ve Spectre kusuru nedeniyle zor zamanlar geçirdiği için bundan bahsetmedi.

Şirket yaptığı açıklamada, kullanıcıların gelecekte benzer yan kanal kusurlarıyla karşı karşıya kalabileceğini söyledi. Bu, yeni bir spekülatif yürütme saldırısı sınıfının şans eseri olmadığı anlamına gelir.

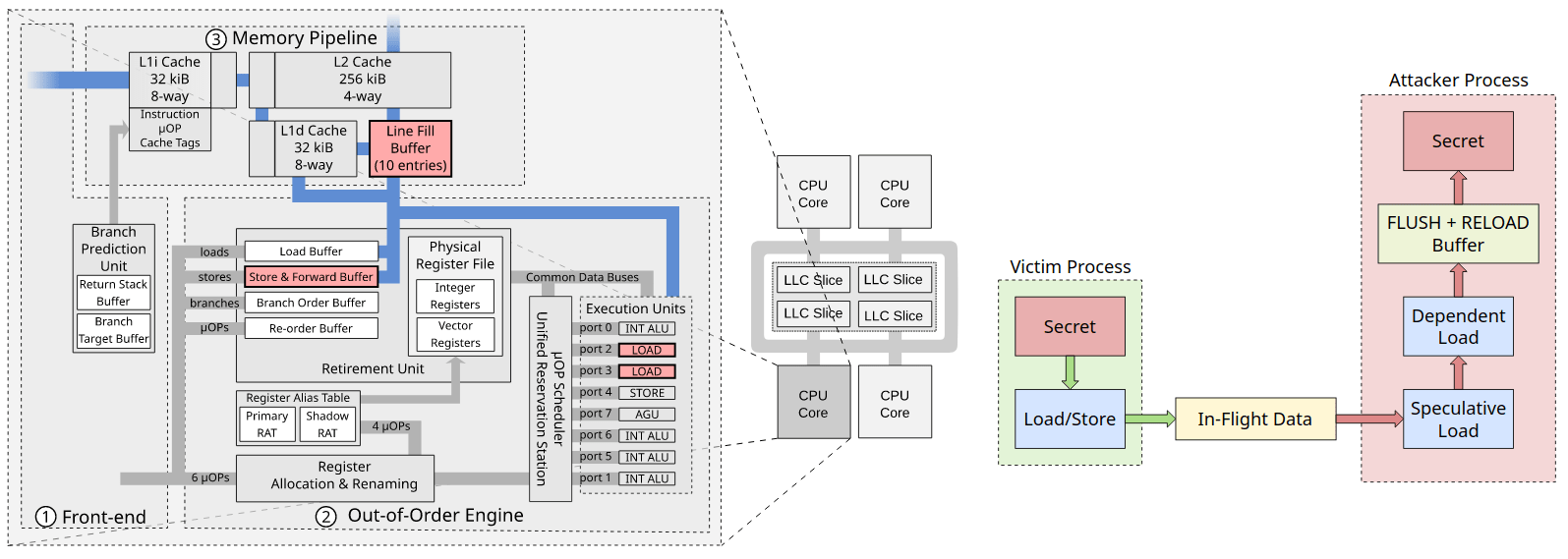

Yeni açığa çıkan kusura veri örnekleme saldırıları denir ve Meltdown ve Spectre'dan daha tehlikelidir. Bu kusur Meltdown ve Spectre kusurunu bulan aynı araştırmacı tarafından keşfedilmiştir ve milyonlarca PC'yi dört yeni saldırıya maruz bırakabilir: Meltdown UC ve Rogue In-flight Data Load (RIDL), ZombieLoad, Store-to-Leak iletme ve Intel'in kısaca MDS olarak adlandırdığı “ Mikromimari Veri Örneklemesi ” olarak adlandırdığı serpinti. Bilgisayar korsanlarının Intel çiplerine dokunan neredeyse tüm ham verileri okumasına izin verecek.

En son güvenlik açıkları ve istismarlar, Meltdown ve Spectre kusurunda kullanılan benzer teknikleri kullanır. Ancak, onu daha şiddetli yapan fark, değerleri önbellekten sızdırmak yerine, işlemci içindeki çeşitli arabelleklerden değerler sızdırmasıdır. Yine de Intel, bu güvenlik açığını bir ortam olarak değerlendiriyor.

Mikromimari Veri Örnekleme (MDS) güvenlik açığı için bir düzeltme var mı?

Hata, bilgisayar donanım mimarisine gömülü olduğu için tam olarak düzeltilemez. Ancak bu yıl piyasaya sürülen yeni Intel yongaları bir düzeltme içeriyor, ancak bu, performansı %19'a kadar yavaşlatabilir. Ayrıca, önceki nesil çipler henüz yamalanmadı.

<blockquote class=”twitter-tweet” data-lang=”en”><p lang=”und” dir=”ltr”> <a href=”https://t.co/pS1MAwBaml”>pic.twitter. com/pS1MAwBaml</a></p>— Daniel Kartafla (@DanielKartafla) <a href=”https://twitter.com/DanielKartafla/status/1128354493320581120?ref_src=twsrc%5Etfw”>14 Mayıs 2019</a></blockquote>

<script async src=”https://platform.twitter.com/widgets.js” charset=”utf-8″></script>

Eski CPU kullanan kullanıcıların donanım yazılımlarını ve yazılımlarını güncellemeleri önerilir; macOS , Windows , ChromeOS ve Linux , MDS saldırılarını ele almak için halihazırda yazılım güncellemeleri yayınlamıştır. Intel de bazı donanımları için mikro kod güncellemeleri yayınladı ( PDF ).

Ancak Veri Örnekleme (MDS) güvenlik açığı size nasıl zarar verir?

Bunu bilmek ve süreci anlamak için daha fazla okuyun.

İşlemci nasıl çalışır?

Her işlemci, içindeki verileri taşımak için özel bir arabellek kullanır.

Satır Doldurma Tamponu : Yeni getirmenin bitmesini bekleyen önceki bir getirme işleminden ana bellekteki verileri tutar.

Store Buffer : farklı mağaza işlemlerinden gelen karma verileri içerebilir, bu nedenle yükleme arabelleğine eski ve yeni verilerin bir karışımı iletilebilir.

Yükleme portu : Aynı şekilde, bellekten yeni veriyi beklerken eski verileri içerebilir.

Tüm bu arabellekler, Mikromimari Veri Örnekleme saldırısında kullanılabilir.

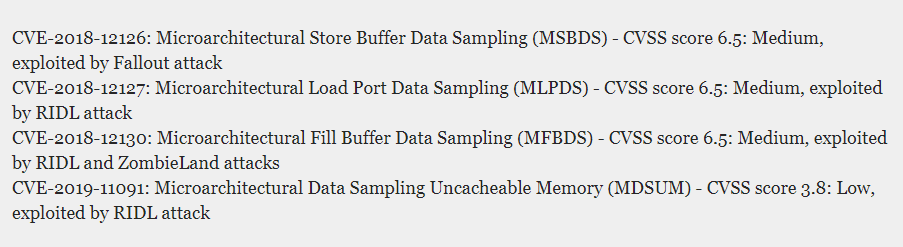

RIDL: Açıklardan yararlanmalar, saldırganların bir kurban sistemindeki rastgele güvenlik sınırları boyunca gizli verileri sızdırmasına olanak tanır.

Ayrıca, RIDL, çeşitli dahili CPU arabelleklerinden veri sızdırmak için Intel CPU'daki üç hatadan yararlanır. Bu arabellekler, verileri belleğe yüklemek veya depolamak için kullanılır.

Fallout saldırısı : Store Buffers'tan veri sızdırır ve Intel CPU'daki dördüncü güvenlik açığından yararlanır. Verileri depolamak için CPU ardışık düzeni kullanıldığında kullanılır. Bu saldırı, bellek bozulması hatalarına karşı çalışan Çekirdek Adres Alanı Düzeni Rastgeleleştirme (KALSR) korumasına karşı çalışacak

ZombieLoad güvenlik açığı: Tehdit aktörlerinin kilitli sırları görmelerine izin veren bir başka tehlikeli açık. Bu, bilgisayar korsanlarının disk şifreleme anahtarlarını, tarayıcı geçmişini, web sitesi içeriğini, kullanıcı anahtarlarını, şifreyi ve daha fazlasını görebileceği anlamına gelir. Yalnızca PC'leri ve sunucuları değil, aynı zamanda bulut verilerini de savunmasız bırakmak.

Ayrıca, hem kişisel bilgisayarlarda hem de bulut altyapılarında çalışan RIDL tarafından desteklenen Doldurma Tamponları güvenlik açığından yararlanır. Bir uygulama tarafından sızdırılan veriler başka bir uygulama tarafından okunabildiğinden, bu kusur büyük olasılıkla PC'lerin aynı anda birden fazla görevi çalıştırdığı durumlarda istismar edilir.

Bu nedenle bulut altyapıları risk altındadır, çünkü farklı kullanıcılardan gelen uygulamalar sanallaştırma makinesinden yararlanarak aynı makine üzerinde çalışır. Bu nedenle, Microsoft, Amazon, Apple ve Google gibi satıcılar, kullanıcılara kusuru düzeltmelerini söyleyen güvenlik uyarıları sunmaya başladı.

RIDL ve Fallout tarafından yararlanılan MDS güvenlik açıkları için tanımlayıcılar

Sorun nedir?

En son keşfedilen hata, 2011'den beri üretilen Intel yongalarını etkiliyor ve bilgisayar korsanlarının doğrudan cihazın CPU'sundan gizli bilgileri çalmasına olanak tanıyan "spekülatif yürütme" olarak bilinen bir özellikten yararlanıyor.

Spekülatif infaz nedir?

Spekülatif yürütme, bir görevi önceden çağrılmadan çalıştırarak CPU performansını optimize etmek için kullanılan bir süreçtir. Bu teknik, modern bilgisayar çiplerini hızlandırmak için kullanılır, ancak veriler, saldırganların erişebileceği donanımın başka bir bölümüne itilirse, saldırılara da kapı açar.

Bu, kullanıcılar ve oyun bilgisayarı için ne anlama geliyor?

Oyun bilgisayarları ve masaüstleri için pek bir şey ifade etmez, ancak kullanıcılar rastgele yürütülebilir dosyaları indirmekten ve çalıştırmaktan kaçınmalıdır.

Aynı sistemde çalışan diğer sanal ana bilgisayarlardan veri çalma potansiyeli olduğundan, tehdit bulut hizmetleri için daha büyüktür.

Şirket tarafından bildirildiği üzere güvenlik açığı bulunan Intel çipleri :

- Xeon

- Broadwell

- kumlu köprü

- Haswell cipsleri

- Kaby Gölü

- gök gölü

- Kahve Gölü

- viski gölü

- Çağlayan Gölü

- Atom

- Şövalye işlemciler

Daha fazla bilgi için mdsattacks.com'a bakın

Bu, yamalanması gereken başka bir güvenlik açığı gibi gelebilir. Ancak aynı zamanda, yamalanması gereken daha fazla Intel işlemcisi olduğunu da gösteriyor. Yasayı bulan araştırmacılar, istismar etmenin zor olduğunu söylese de, hiçbir şey imkansız değildir. Yama yayınlanmadan önce saldırganlar bundan yararlanabilirse, hiçbir veri güvenli değildir. Ne kişisel bilgisayarda ne de bulutta.