Luka bezpieczeństwa Microarchitectural Data Sampling firmy Intel: kolejna czerwona flaga w świecie procesorów

Opublikowany: 2019-05-17Wygląda na to, że Intel przechodzi trudny okres. Po błędach Meltdown i Spectre , w układzie Intela wykryto kolejną lukę w zabezpieczeniach, która ujawnia tajemnicę. Oto jak naprawić podatność na próbkowanie danych (MDS) i jak to działa?

Błędy Meltdown i Spectre , które wywołały panikę w branży technologicznej w zeszłym roku, były znane jako ataki typu side channel. Za to Intel musiał odpowiedzieć opinii publicznej i amerykańskim urzędnikom ds. cyberbezpieczeństwa. Wydaje się jednak, że Intel był już świadomy innych wad. Ale nie wspomniał o tym, ponieważ firma przeżywała trudne chwile z powodu usterki Meltdown i Spectre.

Chociaż w oświadczeniu podała firma, użytkownicy mogą napotkać podobną wadę kanału bocznego w przyszłości. Oznacza to, że nowa klasa ataków spekulacyjnych nie jest dziełem przypadku.

Nowo ujawniona luka nazywa się atakami próbkowania danych i jest bardziej niebezpieczna niż Meltdown i Spectre. Ta usterka została odkryta przez tego samego badacza, który znalazł usterkę Meltdown i Spectre, może narazić miliony komputerów na cztery nowe ataki, tj. Meltdown UC i Rogue In-flight Data Load (RIDL), ZombieLoad, przekazywanie Store-to-Leak i Fallout, który Intel nazywa „ Próbkowaniem danych mikroarchitektonicznych ”, w skrócie MDS. Umożliwi to hakerom odczytanie prawie wszystkich nieprzetworzonych danych, które dotykają chipów Intela.

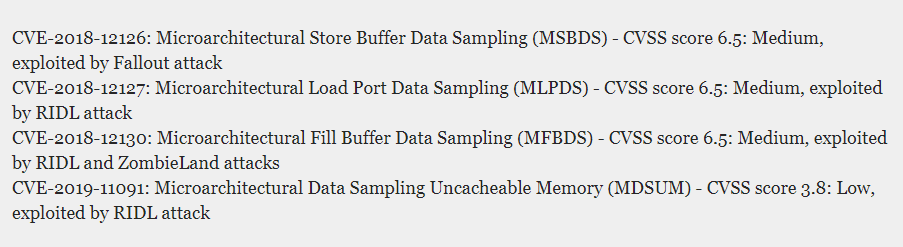

Najnowsze luki i exploity wykorzystują podobne techniki stosowane we błędach Meltdown i Spectre. Jednak różnica, która sprawia, że jest to bardziej dotkliwe, polega na tym, że zamiast wyciekać wartości z pamięci podręcznej, wyciekają wartości z różnych buforów w procesorze. Mimo to firma Intel ocenia tę lukę w zabezpieczeniach jako medium.

Czy istnieje poprawka dla luki w mikroarchitektonicznym próbkowaniu danych (MDS)?

Ponieważ błąd jest osadzony w architekturze sprzętu komputerowego, nie można go w pełni naprawić. Jednak nowe chipy Intela wydane w tym roku zawierają poprawkę, która może spowolnić wydajność nawet o 19%. Co więcej, chipy poprzedniej generacji nie zostały jeszcze załatane.

<blockquote class=”twitter-tweet” data-lang=”en”><p lang=”und” dir=”ltr”> <a href=”https://t.co/pS1MAwBaml”>pic.twitter. com/pS1MAwBaml</a></p>— Daniel Kartafla (@DanielKartafla) <a href=”https://twitter.com/DanielKartafla/status/1128354493320581120?ref_src=twsrc%5Etfw”>14 maja 2019 r.</a></blockquote>

<script async src=”https://platform.twitter.com/widgets.js” charset=”utf-8″></script>

Użytkownikom korzystającym ze starego procesora zaleca się aktualizację oprogramowania sprzętowego i oprogramowania, macOS , Windows , ChromeOS i Linux już udostępniły aktualizacje oprogramowania w celu przeciwdziałania atakom MDS. Firma Intel również wydała aktualizacje mikrokodu dla niektórych swoich urządzeń ( PDF ).

Ale w jaki sposób podatność na próbkowanie danych (MDS) może Ci szkodzić?

Aby dowiedzieć się o tym i zrozumieć proces, czytaj dalej.

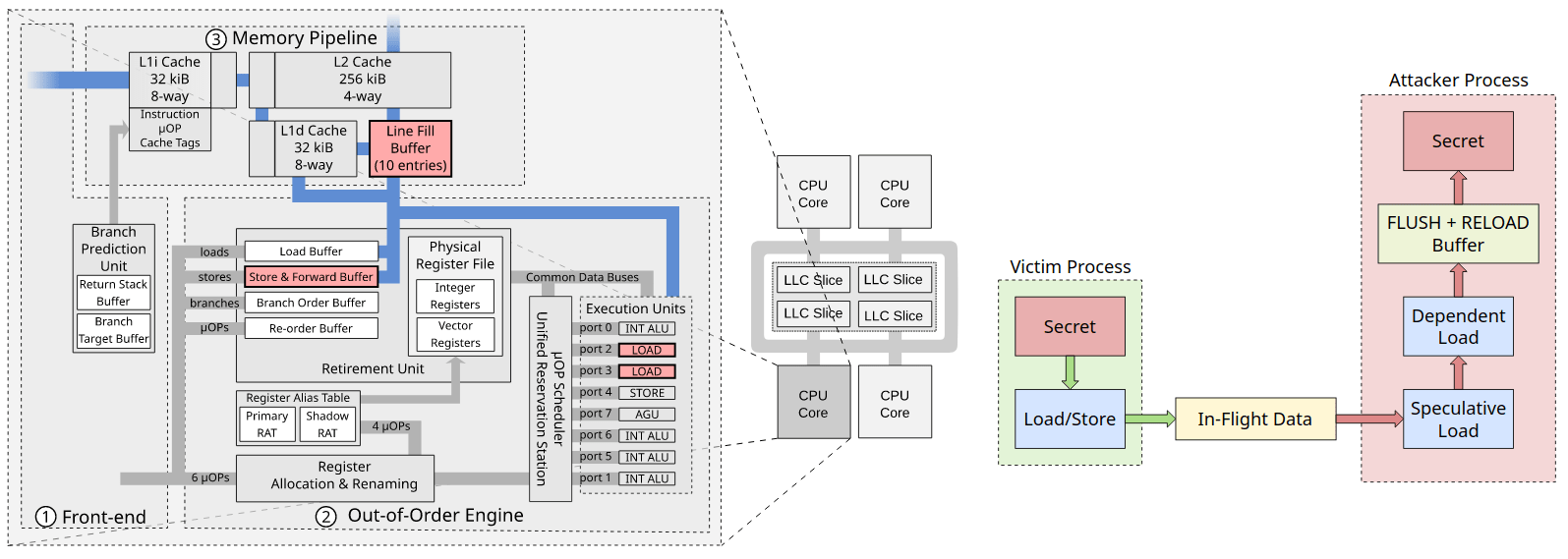

Jak działa procesor?

Każdy procesor używa specjalnego bufora do przenoszenia danych.

Bufor wypełniania linii : przechowuje dane z pamięci głównej z poprzedniego pobierania w oczekiwaniu na zakończenie nowego pobierania.

Bufor sklepu : może zawierać różne dane z różnych operacji w sklepie, dlatego można przekazać mieszankę starych i nowych danych do bufora ładowania.

Port ładowania : podobnie może zawierać stare dane podczas oczekiwania na nowe dane z pamięci.

Wszystkie te bufory mogą być użyte w ataku Microarchitectural Data Sampling.

RIDL: exploity umożliwiają atakującym ujawnienie poufnych danych przez dowolne granice bezpieczeństwa w systemie ofiary.

Co więcej, RIDL wykorzystuje trzy błędy w procesorze Intela do wycieku danych z różnych wewnętrznych buforów procesora. Bufory te służą do ładowania lub przechowywania danych w pamięci.

Atak Fallout : wycieka dane z buforów sklepowych i wykorzystuje czwartą lukę w procesorze Intela. Jest używany, gdy potok procesora jest używany do przechowywania danych. Ten atak będzie działał przeciwko ochronie Kernel Address Space Layout Randomization (KALSR), która działa przeciwko błędom związanym z uszkodzeniem pamięci

Luka ZombieLoad: Kolejny niebezpieczny exploit, który umożliwia cyberprzestępcom zobaczenie zablokowanych sekretów. Oznacza to, że hakerzy mogą zobaczyć klucze szyfrowania dysku, historię przeglądarki, zawartość witryny, klucze użytkownika, hasło i nie tylko. Naraża nie tylko komputery i serwery, ale także dane w chmurze.

Co więcej, wykorzystuje lukę Fill Buffers wykorzystywaną przez RIDL, która działa zarówno na infrastrukturze komputerów osobistych, jak i w chmurze. Ta usterka jest najprawdopodobniej wykorzystywana w sytuacjach, w których komputery uruchamiają wiele zadań jednocześnie, ponieważ dane, które wyciekły z jednej aplikacji, mogą zostać odczytane przez inną.

Z tego powodu infrastruktury chmurowe są zagrożone, ponieważ aplikacje różnych użytkowników działają na tej samej maszynie, korzystając z maszyny wirtualizacyjnej. Dlatego dostawcy tacy jak Microsoft, Amazon, Apple i Google zaczęli wprowadzać ostrzeżenia dotyczące bezpieczeństwa, instruujące użytkowników, aby załatali usterkę.

Identyfikatory luk MDS wykorzystywanych przez RIDL i Fallout

Jaki jest problem?

Najnowszy wykryty błąd dotyczy chipów Intela produkowanych od 2011 roku i wykorzystuje funkcję znaną jako „wykonywanie spekulacyjne”, umożliwiającą hakerom kradzież poufnych informacji bezpośrednio z procesora urządzenia.

Co to jest wykonanie spekulacyjne?

Wykonywanie spekulacyjne to proces używany do optymalizacji wydajności procesora poprzez uruchomienie zadania z wyprzedzeniem bez wywołania. Ta technika służy do przyspieszania nowoczesnych chipów komputerowych, ale otwiera również drzwi do ataku, jeśli dane są przesyłane do innej części sprzętu, do której atakujący mają dostęp.

Co to oznacza dla użytkowników i komputerów do gier?

Nie ma to większego znaczenia dla komputerów do gier i komputerów stacjonarnych, ale użytkownicy powinni unikać pobierania i uruchamiania losowych plików wykonywalnych.

Zagrożenie jest większe w przypadku usług w chmurze, ponieważ istnieje możliwość kradzieży danych z innych wirtualnych hostów działających w tym samym systemie.

Podatne na ataki chipy Intela, zgodnie z raportem firmy, to:

- Xeon

- Broadwell

- Piaszczysty Most

- chipsy Haswell

- Jezioro Kaby

- Skylake

- Jezioro Kawowe

- Jezioro Whisky

- Jezioro Kaskadowe

- Atom

- Procesory Knight

Więcej informacji można znaleźć na stronie mdsattacks.com

Może to brzmieć jak kolejna luka w zabezpieczeniach, którą należy naprawić. Ale pokazuje również, że istnieje więcej procesorów Intela, które wymagają poprawek. Chociaż badacze, którzy dowiedzieli się o prawie, twierdzą, że jest to trudne do wykorzystania, ale nie ma rzeczy niemożliwych. Jeśli przed opublikowaniem łatki atakujący mogą ją wykorzystać, żadne dane nie są bezpieczne. Ani na komputerze osobistym, ani w chmurze.