Intels Microarchitectural Data Sampling-Sicherheitslücke: Eine weitere rote Flagge in der Welt der CPUs

Veröffentlicht: 2019-05-17Es sieht so aus, als ob Intel eine schwierige Phase durchmacht. Nach dem Meltdown- und Spectre -Fehler wurde eine weitere geheime Sicherheitslücke in Intels Chip entdeckt. So beheben Sie die Schwachstelle Data Sampling (MDS) und wie funktioniert sie?

Meltdown- und Spectre-Fehler , die letztes Jahr Panik in der Technologiebranche auslösten, wurden als Seitenkanalangriffe bezeichnet. Dafür musste sich Intel der Öffentlichkeit und den US-Cybersicherheitsbeamten verantworten. Es scheint jedoch, dass Intel sich auch anderer Fehler bereits bewusst war. Erwähnte es aber nicht, da das Unternehmen aufgrund von Meltdown- und Spectre-Fehlern vor einer schwierigen Zeit stand.

Obwohl das Unternehmen in einer Erklärung mitteilte, könnten Benutzer in Zukunft mit ähnlichen Seitenkanalfehlern konfrontiert werden. Dies bedeutet, dass eine neue Klasse von spekulativen Ausführungsangriffen kein Zufall ist.

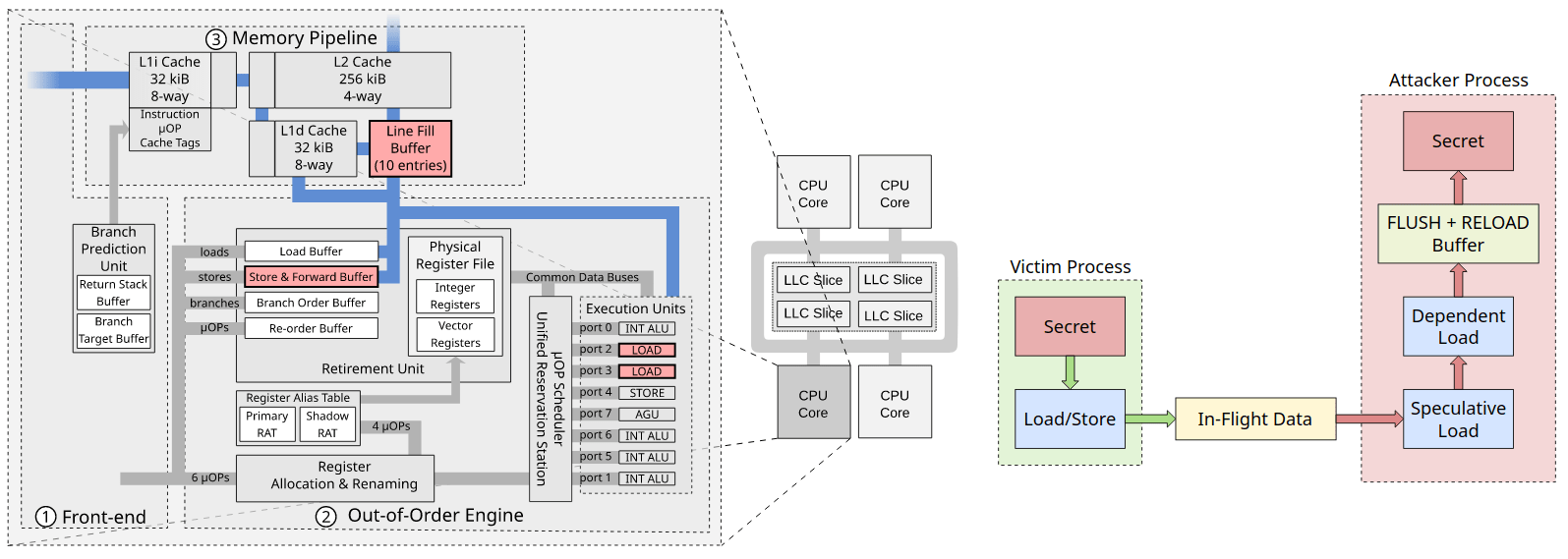

Der neu aufgedeckte Fehler wird Data-Sampling-Angriffe genannt und ist gefährlicher als Meltdown und Spectre. Dieser Fehler wird von denselben Forschern entdeckt, die den Fehler bei Meltdown und Spectre gefunden haben, er kann Millionen von PCs vier neuen Angriffen aussetzen, nämlich Meltdown UC und Rogue In-flight Data Load (RIDL), ZombieLoad, Store-to-Leak-Weiterleitung und Fallout, den Intel als „ Microarchitectural Data Sampling “, kurz MDS, bezeichnet. Es wird Hackern ermöglichen, fast alle Rohdaten zu lesen, die Intel-Chips berühren.

Die neuesten Schwachstellen und Exploits verwenden ähnliche Techniken, die in Meltdown und Spectre verwendet werden. Aber der Unterschied, der es schwerwiegender macht, besteht darin, dass statt Werte aus dem Cache Werte aus verschiedenen Puffern innerhalb des Prozessors zu verlieren. Dennoch stuft Intel diese Sicherheitslücke als mittel ein.

Gibt es eine Lösung für die Schwachstelle Microarchitectural Data Sampling (MDS)?

Da der Fehler in die Computerhardwarearchitektur eingebettet ist, kann er nicht vollständig behoben werden. Neue Intel-Chips, die dieses Jahr veröffentlicht wurden, enthalten jedoch einen Fix, der die Leistung jedoch um bis zu 19 % verlangsamen kann. Darüber hinaus müssen Chips der vorherigen Generation noch gepatcht werden.

<blockquote class=“twitter-tweet“ data-lang=“en“><p lang=“und“ dir=“ltr“> <a href=“https://t.co/pS1MAwBaml“>pic.twitter. com/pS1MAwBaml</a></p>– Daniel Kartafla (@DanielKartafla) <a href="https://twitter.com/DanielKartafla/status/1128354493320581120?ref_src=twsrc%5Etfw">14. Mai 2019</a></blockquote>

<script async src=”https://platform.twitter.com/widgets.js” charset=”utf-8″></script>

Benutzern, die alte CPUs verwenden, wird empfohlen, ihre Firmware und Software zu aktualisieren, macOS , Windows , ChromeOS und Linux haben bereits Software-Updates veröffentlicht, um MDS-Angriffen zu begegnen. Auch Intel hat Microcode-Updates für bestimmte Hardware veröffentlicht ( PDF ).

Aber wie schadet Ihnen die Schwachstelle Data Sampling (MDS)?

Um darüber Bescheid zu wissen und den Vorgang zu verstehen, lesen Sie weiter.

Wie funktioniert der Prozessor?

Jeder Prozessor verwendet einen spezialisierten Puffer, um Daten darin zu verschieben.

Zeilenfüllpuffer : hält Daten aus dem Hauptspeicher von einem vorherigen Abruf und wartet darauf, dass der neue Abruf beendet wird.

Speicherpuffer : kann gemischte Daten aus verschiedenen Speicheroperationen enthalten, daher kann eine Mischung aus alten und neuen Daten an den Ladepuffer weitergeleitet werden.

Ladeport : kann ebenfalls alte Daten enthalten, während er auf die neuen Daten aus dem Speicher wartet.

Alle diese Puffer können bei Microarchitectural Data Sampling-Angriffen verwendet werden.

RIDL: Exploits ermöglichen es Angreifern, vertrauliche Daten über beliebige Sicherheitsgrenzen hinweg auf einem Opfersystem durchsickern zu lassen.

Darüber hinaus nutzt RIDL drei Fehler in der Intel-CPU aus, um Daten aus verschiedenen internen CPU-Pufferspeichern zu verlieren. Diese Puffer werden verwendet, um Daten in den Speicher zu laden oder zu speichern.

Fallout-Angriff : Leckt Daten aus Speicherpuffern und nutzt die vierte Schwachstelle in der Intel-CPU aus. Es wird verwendet, wenn die CPU-Pipeline zum Speichern von Daten verwendet wird. Dieser Angriff wirkt gegen den KALSR-Schutz (Kernel Address Space Layout Randomization), der gegen Speicherbeschädigungsfehler wirkt

ZombieLoad-Schwachstelle: Ein weiterer gefährlicher Exploit, der es Angreifern ermöglicht, geheime Geheimnisse zu sehen. Dies bedeutet, dass Hacker Festplattenverschlüsselungsschlüssel, Browserverlauf, Website-Inhalte, Benutzerschlüssel, Passwörter und mehr sehen können. Dadurch werden nicht nur die PCs und Server angreifbar, sondern auch Cloud-Daten.

Darüber hinaus nutzt es die Schwachstelle Fill Buffers aus, die von RIDL genutzt wird und sowohl auf persönlichen PCs als auch auf Cloud-Infrastrukturen funktioniert. Dieser Fehler wird höchstwahrscheinlich in Situationen ausgenutzt, in denen PCs mehrere Aufgaben gleichzeitig ausführen, da Daten, die von einer Anwendung durchgesickert sind, von einer anderen gelesen werden können.

Aus diesem Grund sind Cloud-Infrastrukturen gefährdet, da Anwendungen von verschiedenen Benutzern auf derselben Maschine ausgeführt werden und die Vorteile der Virtualisierungsmaschine nutzen. Daher haben Anbieter wie Microsoft, Amazon, Apple und Google damit begonnen, Sicherheitswarnungen herauszugeben, die die Benutzer anweisen, den Fehler zu beheben.

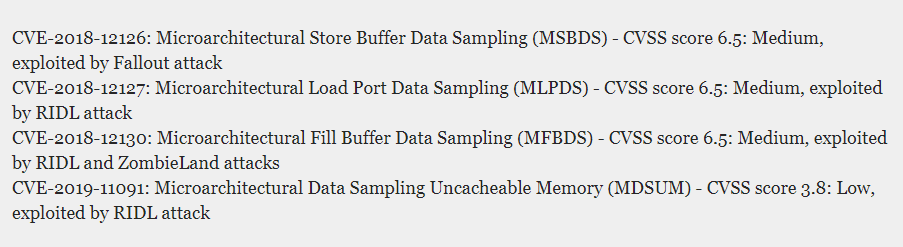

Identifikatoren für MDS-Schwachstellen, die von RIDL und Fallout ausgenutzt werden

Was ist das Problem?

Der neuste entdeckte Fehler betrifft seit 2011 hergestellte Intel-Chips und nutzt eine als „spekulative Ausführung“ bekannte Funktion aus, die es Hackern ermöglicht, vertrauliche Informationen direkt von der CPU des Geräts zu stehlen.

Was ist spekulative Hinrichtung?

Die spekulative Ausführung ist ein Prozess, der zur Optimierung der CPU-Leistung verwendet wird, indem eine Aufgabe im Voraus ausgeführt wird, ohne dass sie aufgerufen wird. Diese Technik wird verwendet, um moderne Computerchips zu beschleunigen, öffnet aber auch die Tür für Angriffe, wenn die Daten in einen anderen Teil der Hardware geschoben werden, auf den Angreifer zugreifen können.

Was bedeutet das für Benutzer und für Gaming-PCs?

Es bedeutet nicht viel für Gaming-PCs und Desktops, aber Benutzer sollten es vermeiden, zufällige ausführbare Dateien herunterzuladen und auszuführen.

Die Bedrohung ist für Cloud-Dienste größer, da die Möglichkeit besteht, Daten von anderen virtuellen Hosts zu stehlen, die auf demselben System ausgeführt werden.

Anfällige Intel-Chips , wie vom Unternehmen gemeldet, sind:

- Xeon

- Broadwell

- Sandy Bridge

- Haswell-Chips

- Kaby-See

- Himmelssee

- Kaffeesee

- Whiskysee

- Kaskadensee

- Atom

- Knight-Prozessoren

Weitere Informationen finden Sie unter mdsattacks.com

Dies mag wie eine weitere Sicherheitslücke klingen, die gepatcht werden muss. Aber es zeigt auch, dass es noch mehr Intel-Prozessoren gibt, die gepatcht werden müssen. Obwohl Forscher, die das Gesetz herausgefunden haben, sagen, dass es schwer auszunutzen ist, aber nichts ist unmöglich. Wenn der Patch vor der Veröffentlichung von Angreifern ausgenutzt werden kann, sind keine Daten sicher. Weder auf dem PC noch in der Cloud.