Kelemahan keamanan Pengambilan Sampel Data Mikroarsitektur Intel: Bendera merah lain di dunia CPU

Diterbitkan: 2019-05-17Sepertinya, Intel sedang mengalami masa sulit. Setelah kelemahan Meltdown dan Spectre , kerentanan keamanan kebocoran rahasia lainnya terdeteksi dalam chip Intel. Berikut adalah cara memperbaiki kerentanan Data Sampling (MDS) dan cara kerjanya?

Kelemahan Meltdown dan Spectre yang menciptakan kepanikan di industri teknologi tahun lalu dikenal sebagai serangan saluran samping. Untuk ini Intel harus menjawab publik dan pejabat keamanan siber AS. Namun, sepertinya Intel juga sudah menyadari kekurangan lainnya. Tetapi tidak menyebutkannya karena perusahaan menghadapi masa sulit karena cacat Meltdown dan Spectre.

Meskipun dalam sebuah pernyataan perusahaan mengatakan, pengguna mungkin menghadapi kekurangan saluran samping yang serupa di masa depan. Ini berarti serangan eksekusi spekulatif kelas baru tidak terjadi secara kebetulan.

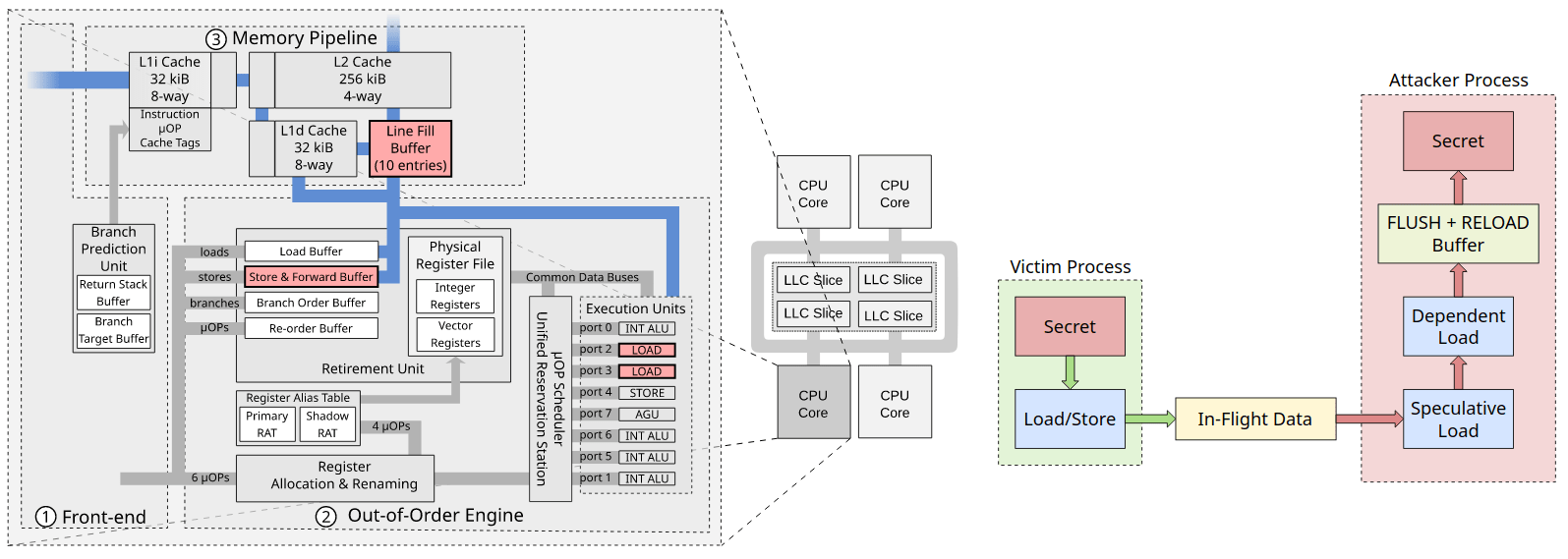

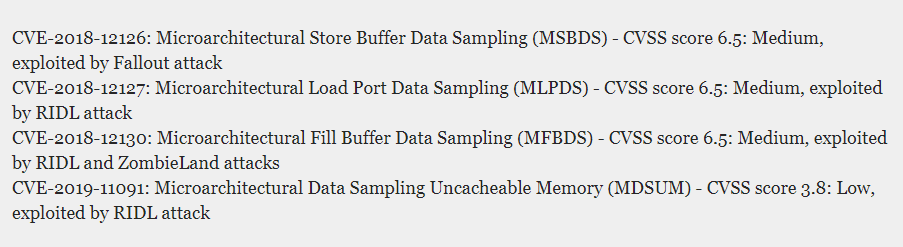

Cacat yang baru terungkap disebut serangan pengambilan sampel data dan lebih berbahaya daripada Meltdown dan Spectre. Cacat ini ditemukan oleh peneliti yang sama yang menemukan cacat Meltdown dan Spectre, dapat membuat jutaan PC terkena empat serangan baru yaitu Meltdown UC dan Rogue In-flight Data Load (RIDL), ZombieLoad, Store-to-Leak forwarding, dan Kejatuhan yang disebut Intel sebagai " Pengambilan Sampel Data Mikroarsitektur ," singkatnya MDS. Ini akan memungkinkan peretas untuk membaca hampir semua data mentah yang menyentuh chip Intel.

Kerentanan dan eksploitasi terbaru menggunakan teknik serupa yang digunakan dalam cacat Meltdown dan Spectre. Tapi, perbedaan yang membuatnya lebih parah adalah bukannya membocorkan nilai dari cache, melainkan membocorkan nilai dari berbagai buffer di dalam prosesor. Namun, Intel menilai kerentanan keamanan ini sebagai media.

Apakah ada perbaikan untuk kerentanan Microarchitectural Data Sampling (MDS)?

Karena bug tertanam dalam arsitektur perangkat keras komputer, itu tidak dapat diperbaiki sepenuhnya. Namun, chip Intel baru yang dirilis tahun ini mengandung perbaikan, tetapi ini dapat memperlambat kinerja hingga 19%. Selain itu, chip generasi sebelumnya belum ditambal.

<blockquote class=”twitter-tweet” data-lang=”en”><p lang=”und” dir=”ltr”> <a href=”https://t.co/pS1MAwBaml”>pic.twitter. com/pS1MAwBaml</a></p>— Daniel Kartafla (@DanielKartafla) <a href=”https://twitter.com/DanielKartafla/status/1128354493320581120?ref_src=twsrc%5Etfw”>14 Mei 2019</a></blockquote>

<script async src=”https://platform.twitter.com/widgets.js” charset=”utf-8″></script>

Pengguna yang menggunakan CPU lama disarankan untuk memperbarui firmware dan perangkat lunak mereka, macOS , Windows , ChromeOS dan Linux telah merilis pembaruan perangkat lunak untuk mengatasi serangan MDS. Intel juga telah merilis pembaruan mikrokode untuk perangkat kerasnya ( PDF ).

Tapi bagaimana kerentanan Data Sampling (MDS) membahayakan Anda?

Untuk mengetahuinya dan memahami prosesnya, baca lebih lanjut.

Bagaimana cara kerja prosesor?

Setiap prosesor menggunakan buffer khusus untuk memindahkan data di dalamnya.

Line Fill Buffer : menyimpan data dari memori utama dari pengambilan sebelumnya menunggu pengambilan baru selesai.

Store Buffer : dapat berisi data campuran dari operasi penyimpanan yang berbeda oleh karena itu, campuran data lama dan baru untuk memuat buffer dapat diteruskan.

Load port : demikian juga, dapat berisi data lama sambil menunggu data baru dari memori.

Semua buffer ini dapat digunakan dalam serangan Microarchitectural Data Sampling.

RIDL: eksploitasi memungkinkan penyerang membocorkan data rahasia melintasi batas keamanan sewenang-wenang pada sistem korban.

Selain itu, RIDL mengeksploitasi tiga bug di CPU Intel untuk membocorkan data dari berbagai buffer CPU internal. Buffer ini digunakan untuk memuat atau menyimpan data dalam memori.

Serangan Fallout : Membocorkan data dari Store Buffers dan mengeksploitasi kerentanan keempat di CPU Intel. Ini digunakan ketika pipa CPU digunakan untuk menyimpan data. Serangan ini akan bekerja melawan perlindungan Kernel Address Space Layout Randomization (KALSR) yang bekerja melawan bug korupsi memori

Kerentanan ZombieLoad: Eksploitasi berbahaya lainnya yang memungkinkan pelaku ancaman melihat rahasia yang terkunci. Ini berarti peretas dapat melihat kunci enkripsi disk, riwayat browser, konten situs web, kunci pengguna, kata sandi, dan lainnya. Meninggalkan tidak hanya PC dan server yang rentan tetapi juga data cloud.

Selain itu, ia mengeksploitasi kerentanan Fill Buffers yang dimanfaatkan oleh RIDL yang bekerja pada PC pribadi dan infrastruktur cloud. Cacat ini kemungkinan besar dieksploitasi dalam situasi di mana PC menjalankan banyak tugas sekaligus karena data yang dibocorkan oleh satu aplikasi dapat dibaca oleh aplikasi lain.

Karena infrastruktur cloud ini berisiko karena aplikasi dari pengguna yang berbeda berjalan di mesin yang sama, memanfaatkan mesin virtualisasi. Oleh karena itu, vendor seperti Microsoft, Amazon, Apple, dan Google telah mulai meluncurkan peringatan keamanan yang menginstruksikan pengguna untuk menambal kekurangan tersebut.

Pengenal untuk kerentanan MDS yang dieksploitasi oleh RIDL dan Fallout

Apa masalahnya?

Bug terbaru yang ditemukan berdampak pada chip Intel yang dibuat sejak 2011 dan memanfaatkan fitur yang dikenal sebagai "eksekusi spekulatif" yang memungkinkan peretas mencuri informasi rahasia langsung dari CPU perangkat.

Apa itu Eksekusi Spekulatif?

Eksekusi spekulatif adalah proses yang digunakan untuk mengoptimalkan kinerja CPU dengan menjalankan tugas terlebih dahulu tanpa dipanggil. Teknik ini digunakan untuk mempercepat chip komputer modern, tetapi juga membuka pintu untuk serangan jika data didorong ke bagian lain dari perangkat keras yang dapat diakses penyerang.

Apa artinya ini bagi pengguna dan untuk PC game?

Itu tidak berarti banyak untuk PC game dan desktop tetapi pengguna harus menghindari mengunduh dan menjalankan executable acak.

Ancaman lebih besar untuk layanan cloud karena ada potensi untuk mencuri data dari host virtual lain yang berjalan di sistem yang sama.

Chip Intel yang rentan seperti yang dilaporkan oleh perusahaan adalah:

- Xeon

- Broadwell

- jembatan berpasir

- Keripik Haswell

- Danau Kaby

- Skylake

- Danau Kopi

- Danau wiski

- Danau Cascade

- Atom

- prosesor ksatria

Untuk informasi lebih lanjut, lihat mdsattacks.com

Ini mungkin terdengar seperti celah keamanan lain yang perlu ditambal. Tapi itu juga menunjukkan bahwa ada lebih banyak prosesor Intel di luar sana yang perlu ditambal. Meski peneliti yang menemukan undang-undang tersebut mengatakan sulit untuk mengeksploitasi tetapi tidak ada yang tidak mungkin. Jika sebelum patch dirilis penyerang dapat mengeksploitasinya, maka tidak ada data yang aman. Baik di komputer pribadi maupun di cloud.