英特尔的微架构数据采样安全漏洞:CPU 领域的另一个危险信号

已发表: 2019-05-17看起来,英特尔正在经历一个艰难的补丁。 在Meltdown 和 Spectre漏洞之后,英特尔芯片中又检测到了另一个泄露机密的安全漏洞。 以下是如何修复数据采样 (MDS) 漏洞及其工作原理?

去年在科技行业引起恐慌的Meltdown 和 Spectre 漏洞被称为旁道攻击。 为此,英特尔不得不回答公众和美国网络安全官员的问题。 但是,英特尔似乎也已经意识到了其他缺陷。 但由于 Meltdown 和 Spectre 缺陷,该公司正面临艰难时期,因此没有提及。

尽管该公司在一份声明中表示,用户未来可能会面临类似的侧信道漏洞。 这意味着一类新的推测执行攻击并非偶然。

新暴露的漏洞称为数据采样攻击,比 Meltdown 和 Spectre 更危险。 该漏洞是由发现 Meltdown 和 Spectre 漏洞的同一位研究人员发现的,它可能使数百万 PC 面临四种新攻击,即 Meltdown UC 和 Rogue In-flight Data Load (RIDL)、ZombieLoad、Store-to-Leak forwarding 和英特尔称之为“微架构数据采样”的辐射,简称 MDS。 它将允许黑客读取几乎所有触及英特尔芯片的原始数据。

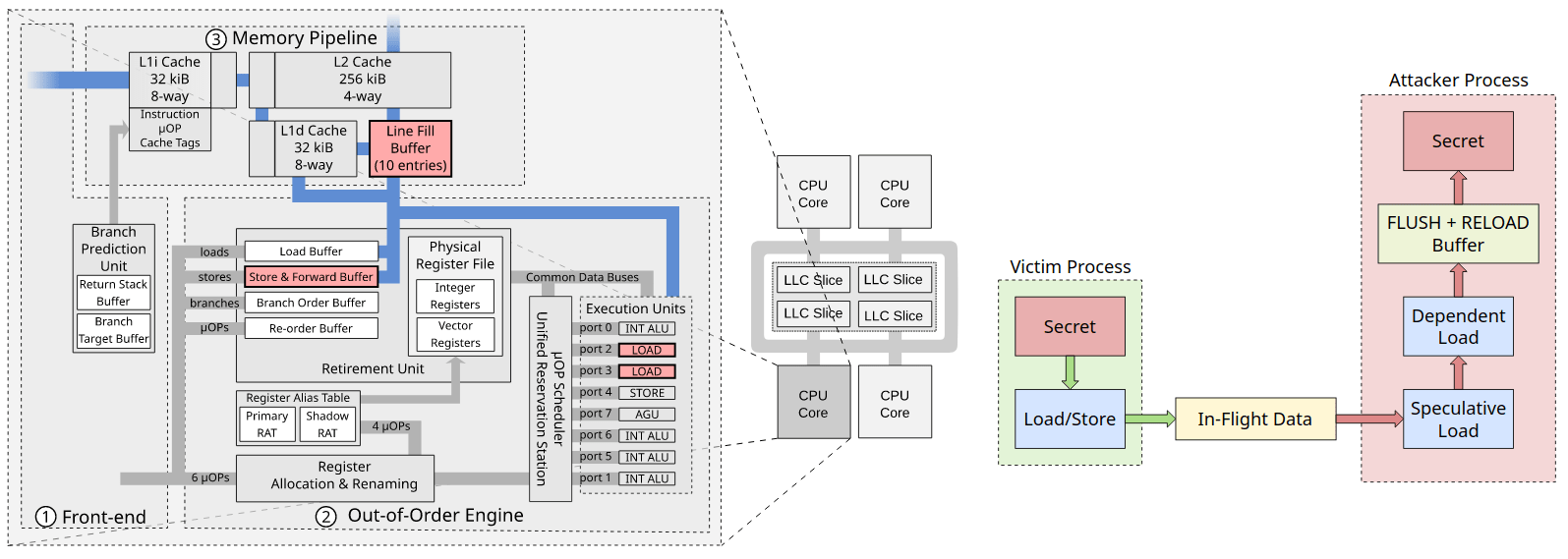

最新的漏洞和利用使用了 Meltdown 和 Spectre 漏洞中使用的类似技术。 但是,使它更严重的区别是它不是从缓存中泄漏值,而是从处理器内的各种缓冲区中泄漏值。 尽管如此,英特尔仍将此安全漏洞视为一种媒介。

是否有针对微架构数据采样 (MDS) 漏洞的修复程序?

由于该漏洞嵌入在计算机硬件架构中,因此无法完全修复。 然而,今年发布的新英特尔芯片包含一个修复程序,但这可能会使性能降低多达 19%。 此外,上一代芯片尚未修补。

<blockquote class=”twitter-tweet” data-lang=”en”><p lang=”und” dir=”ltr”> <a href=”https://t.co/pS1MAwBaml”>pic.twitter。 com/pS1MAwBaml</a></p>— Daniel Kartafla (@DanielKartafla) <a href=”https://twitter.com/DanielKartafla/status/1128354493320581120?ref_src=twsrc%5Etfw”>2019 年 5 月 14 日</a></blockquote>

<script async src=”https://platform.twitter.com/widgets.js” charset=”utf-8″></script>

建议使用旧 CPU 的用户更新固件和软件, macOS 、 Windows 、 ChromeOS和Linux已经发布了软件更新以应对 MDS 攻击。 英特尔也发布了其某些硬件的微码更新 ( PDF )。

但是数据采样 (MDS) 漏洞如何伤害您?

要了解它并了解该过程,请进一步阅读。

处理器如何工作?

每个处理器都使用专门的缓冲区在其中移动数据。

Line Fill Buffer : 保存来自主内存的前一次提取的数据,等待新的提取完成。

存储缓冲区:可以包含来自不同存储操作的混合数据,因此可以转发加载缓冲区的新旧数据的混合。

加载端口:同样,可以在等待内存中的新数据时包含旧数据。

所有这些缓冲区都可用于微架构数据采样攻击。

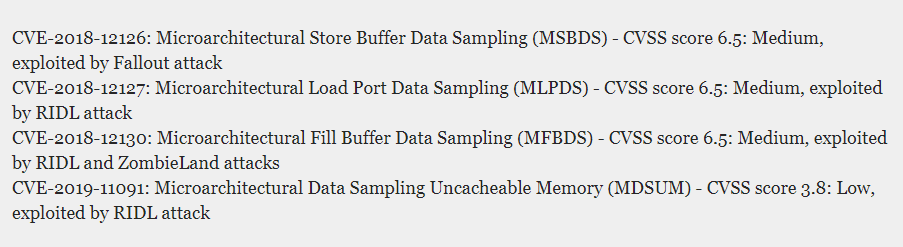

RIDL:漏洞允许攻击者跨越受害系统上的任意安全边界泄露机密数据。

此外,RIDL 利用 Intel CPU 中的三个漏洞从各种内部 CPU 缓冲区泄漏数据。 这些缓冲区用于在内存中加载或存储数据。

Fallout 攻击:从 Store Buffers 泄漏数据并利用 Intel CPU 中的第四个漏洞。 在使用 CPU 管道存储数据时使用。 此攻击将针对针对内存损坏错误的内核地址空间布局随机化 (KALSR) 保护起作用

ZombieLoad 漏洞:另一个危险的漏洞,允许威胁参与者看到锁定的秘密。 这意味着黑客可以看到磁盘加密密钥、浏览器历史记录、网站内容、用户密钥、密码等。 不仅 PC 和服务器易受攻击,云数据也易受攻击。

此外,它还利用了 RIDL 所利用的 Fill Buffers 漏洞,该漏洞适用于个人 PC 和云基础设施。 这个漏洞最有可能在 PC 一次运行多个任务的情况下被利用,因为一个应用程序泄露的数据可以被另一个应用程序读取。

由于这种云基础设施存在风险,因为来自不同用户的应用程序在同一台机器上运行,利用虚拟化机器。 因此,微软、亚马逊、苹果和谷歌等供应商已经开始发布安全警告,指导用户修补漏洞。

RIDL 和 Fallout 利用的 MDS 漏洞的标识符

问题是什么?

最新发现的漏洞影响了自 2011 年以来制造的英特尔芯片,并利用了一种称为“推测执行”的功能,允许黑客直接从设备的 CPU 中窃取机密信息。

什么是投机执行?

推测执行是通过预先运行任务而不被调用来优化CPU性能的过程。 这种技术用于加速现代计算机芯片,但如果数据被推送到攻击者可以访问的硬件的另一部分,它也会为攻击打开大门。

这对用户和游戏 PC 意味着什么?

这对游戏 PC 和台式机意义不大,但用户应避免下载和运行随机可执行文件。

云服务的威胁更大,因为有可能从同一系统上运行的其他虚拟主机窃取数据。

该公司报告的易受攻击的英特尔芯片是:

- 至强

- 布罗德威尔

- 珊迪大桥

- 哈斯韦尔芯片

- 卡比湖

- 天湖

- 咖啡湖

- 威士忌湖

- 喀斯喀特湖

- 原子

- 骑士处理器

有关更多信息,请参阅mdsattacks.com

这听起来像是另一个需要修补的安全漏洞。 但它也表明有更多的英特尔处理器需要修补。 虽然发现这个规律的研究人员说它很难被利用,但没有什么是不可能的。 如果在补丁发布之前攻击者可以利用它,那么没有数据是安全的。 无论是在个人计算机上还是在云上。