Faille de sécurité de l'échantillonnage de données microarchitecturales d'Intel : un autre drapeau rouge dans le monde des processeurs

Publié: 2019-05-17On dirait qu'Intel traverse une mauvaise passe. Après la faille Meltdown et Spectre , une autre vulnérabilité de sécurité renversant un secret est détectée dans la puce d'Intel. Voici comment corriger la vulnérabilité de l'échantillonnage de données (MDS) et comment cela fonctionne ?

Les failles Meltdown et Spectre qui ont semé la panique dans l'industrie technologique l'année dernière étaient connues sous le nom d'attaques par canaux secondaires. Pour cela, Intel devait répondre au public et aux responsables américains de la cybersécurité. Cependant, il semble qu'Intel était déjà au courant d'autres défauts. Mais ne l'a pas mentionné car la société faisait face à des moments difficiles en raison de la faille Meltdown et Spectre.

Bien que la société ait déclaré dans un communiqué, les utilisateurs pourraient être confrontés à une faille de canal secondaire similaire à l'avenir. Cela signifie qu'une nouvelle classe d'attaques d'exécution spéculative n'est pas par hasard.

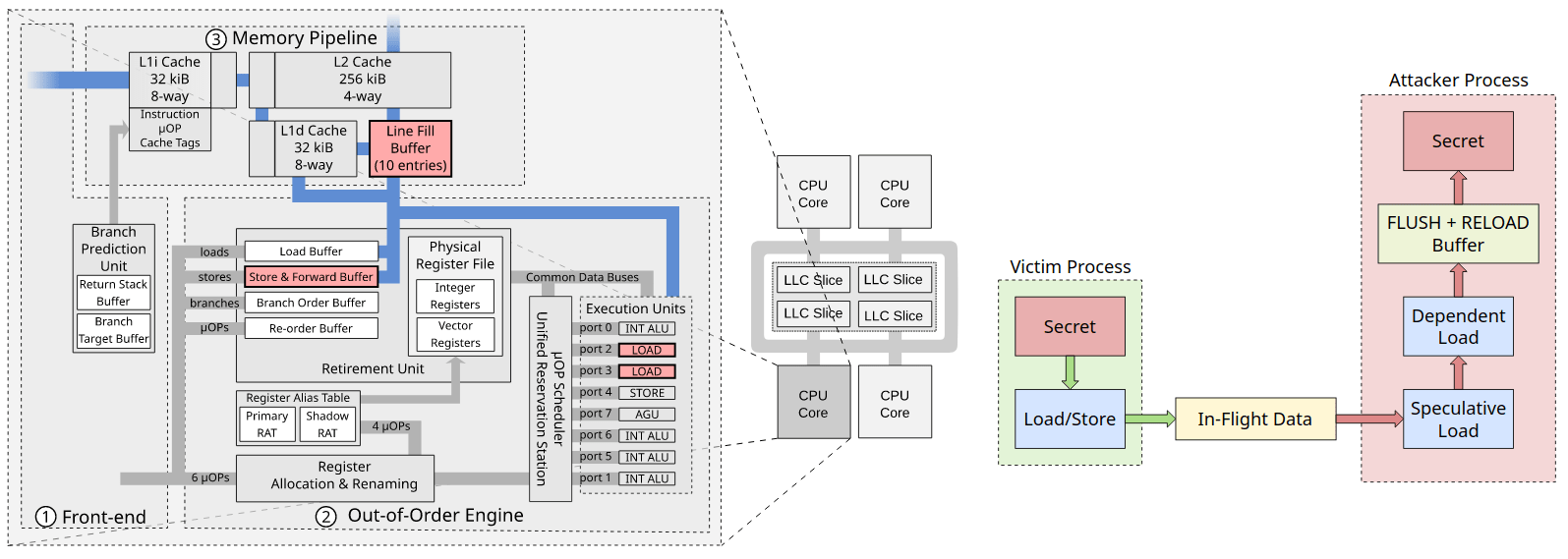

La faille nouvellement exposée est appelée attaques d'échantillonnage de données et est plus dangereuse que Meltdown et Spectre. Cette faille est découverte par le même chercheur qui a trouvé la faille Meltdown et Spectre, elle peut exposer des millions de PC à quatre nouvelles attaques, à savoir Meltdown UC et Rogue In-flight Data Load (RIDL), ZombieLoad, Store-to-Leak forwarding, et Fallout qu'Intel appelle « Microarchitectural Data Sampling », en bref MDS. Cela permettra aux pirates de lire presque toutes les données brutes qui touchent les puces Intel.

Les dernières vulnérabilités et exploits utilisent des techniques similaires utilisées dans les failles Meltdown et Spectre. Mais, la différence qui le rend plus grave est qu'au lieu de fuir les valeurs du cache, il fuit les valeurs de divers tampons du processeur. Pourtant, Intel considère cette vulnérabilité de sécurité comme un support.

Existe-t-il un correctif pour la vulnérabilité Microarchitectural Data Sampling (MDS) ?

Étant donné que le bogue est intégré à l'architecture matérielle de l'ordinateur, il ne peut pas être entièrement corrigé. Cependant, les nouvelles puces Intel publiées cette année contiennent un correctif, mais cela peut ralentir les performances jusqu'à 19 %. De plus, les puces de la génération précédente n'ont pas encore été corrigées.

<blockquote class=”twitter-tweet” data-lang=”en”><p lang=”und” dir=”ltr”> <a href=”https://t.co/pS1MAwBaml”>pic.twitter. com/pS1MAwBaml</a></p>— Daniel Kartafla (@DanielKartafla) <a href=”https://twitter.com/DanielKartafla/status/1128354493320581120?ref_src=twsrc%5Etfw”>14 mai 2019</a></blockquote>

<script async src=”https://platform.twitter.com/widgets.js” charset=”utf-8″></script>

Il est conseillé aux utilisateurs utilisant un ancien processeur de mettre à jour leur micrologiciel et leurs logiciels, macOS , Windows , ChromeOS et Linux ont déjà publié des mises à jour logicielles pour faire face aux attaques MDS. Intel a également publié des mises à jour du microcode pour certains de ses matériels ( PDF ).

Mais comment la vulnérabilité de l'échantillonnage de données (MDS) vous nuit-elle ?

Pour le savoir et comprendre le processus, lisez plus loin.

Comment fonctionne le processeur ?

Chaque processeur utilise un tampon spécialisé pour déplacer les données à l'intérieur.

Tampon de remplissage de ligne : contient les données de la mémoire principale d'une extraction précédente en attendant la fin de la nouvelle extraction.

Tampon de stockage : peut contenir des données de mélange provenant de différentes opérations de stockage. Par conséquent, un mélange d'anciennes et de nouvelles données pour charger le tampon peut être transmis.

Port de chargement : de même, peut contenir d'anciennes données en attendant les nouvelles données de la mémoire.

Tous ces tampons peuvent être utilisés dans une attaque par échantillonnage de données microarchitecturales.

RIDL : les exploits permettent aux attaquants de divulguer des données confidentielles à travers des limites de sécurité arbitraires sur un système victime.

De plus, RIDL exploite trois bogues dans le processeur Intel pour fuir les données de divers tampons internes du processeur. Ces tampons sont utilisés pour charger ou stocker des données en mémoire.

Attaque Fallout : Fuite les données des Store Buffers et exploite la quatrième vulnérabilité du processeur Intel. Il est utilisé lorsque le pipeline CPU est utilisé pour stocker des données. Cette attaque fonctionnera contre la protection Kernel Address Space Layout Randomization (KALSR) qui fonctionne contre les bogues de corruption de mémoire

Vulnérabilité ZombieLoad : Un autre exploit dangereux qui permet aux pirates de voir les secrets verrouillés. Cela signifie que les pirates peuvent voir les clés de cryptage du disque, l'historique du navigateur, le contenu du site Web, les clés d'utilisateur, le mot de passe et plus encore. Laissant non seulement les PC et les serveurs vulnérables, mais aussi les données du cloud.

De plus, il exploite la vulnérabilité Fill Buffers exploitée par RIDL qui fonctionne à la fois sur les PC personnels et les infrastructures cloud. Cette faille est très probablement exploitée dans des situations où les PC exécutent plusieurs tâches à la fois, car les données divulguées par une application peuvent être lues par une autre.

De ce fait, les infrastructures cloud sont menacées car les applications de différents utilisateurs s'exécutent sur la même machine, profitant de la virtualisation de la machine. Par conséquent, des fournisseurs tels que Microsoft, Amazon, Apple et Google ont commencé à déployer des avertissements de sécurité demandant aux utilisateurs de corriger la faille.

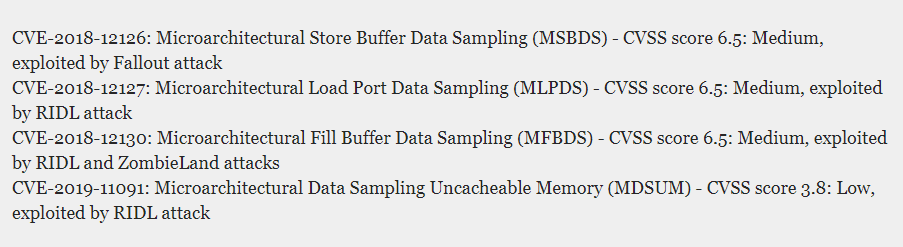

Identifiants des vulnérabilités MDS exploitées par RIDL et Fallout

Quelle est la solution?

Le dernier bogue découvert affecte les puces Intel fabriquées depuis 2011 et exploite une fonctionnalité appelée « exécution spéculative » permettant aux pirates de voler des informations confidentielles directement à partir du processeur de l'appareil.

Qu'est-ce que l'exécution spéculative ?

L'exécution spéculative est un processus utilisé pour optimiser les performances du processeur en exécutant une tâche à l'avance sans être appelé. Cette technique est utilisée pour accélérer les puces informatiques modernes, mais elle ouvre également la porte à une attaque si les données sont poussées dans une autre partie du matériel à laquelle les attaquants peuvent accéder.

Qu'est-ce que cela signifie pour les utilisateurs et pour les PC de jeu ?

Cela ne signifie pas grand-chose pour les PC de jeu et les ordinateurs de bureau, mais les utilisateurs doivent éviter de télécharger et d'exécuter des exécutables aléatoires.

La menace est plus grande pour les services cloud car il existe un potentiel de vol de données d'autres hôtes virtuels fonctionnant sur le même système.

Les puces Intel vulnérables signalées par la société sont :

- Xéon

- Broadwell

- Pont de sable

- Chips Haswell

- Lac Kaby

- Lac céleste

- Lac du café

- Lac Whisky

- Lac des Cascades

- Atome

- Processeurs Knight

Pour plus d'informations, consultez mdsattacks.com

Cela peut ressembler à une autre faille de sécurité qui doit être corrigée. Mais cela montre également qu'il y a plus de processeurs Intel qui doivent être corrigés. Bien que les chercheurs qui ont découvert la loi disent qu'il est difficile à exploiter, rien n'est impossible. Si avant la publication du correctif, des attaquants peuvent l'exploiter, aucune donnée n'est sécurisée. Ni sur l'ordinateur personnel ni sur le cloud.