Falha de segurança de amostragem de dados microarquitetônicos da Intel: outra bandeira vermelha no mundo das CPUs

Publicados: 2019-05-17Parece que a Intel está passando por uma fase difícil. Após a falha Meltdown e Spectre , outra vulnerabilidade de segurança de derramamento de segredo é detectada no chip da Intel. Aqui está como corrigir a vulnerabilidade de amostragem de dados (MDS) e como ela funciona?

As falhas Meltdown e Spectre que criaram pânico na indústria de tecnologia no ano passado eram conhecidas como ataques de canal lateral. Para isso, a Intel teve que responder ao público e às autoridades de segurança cibernética dos EUA. No entanto, parece que a Intel já estava ciente de outras falhas também. Mas não mencionou isso, pois a empresa estava enfrentando dificuldades devido à falha Meltdown e Spectre.

Embora em um comunicado a empresa tenha dito, os usuários podem enfrentar falhas semelhantes no canal lateral no futuro. Isso significa que uma nova classe de ataques de execução especulativa não é por acaso.

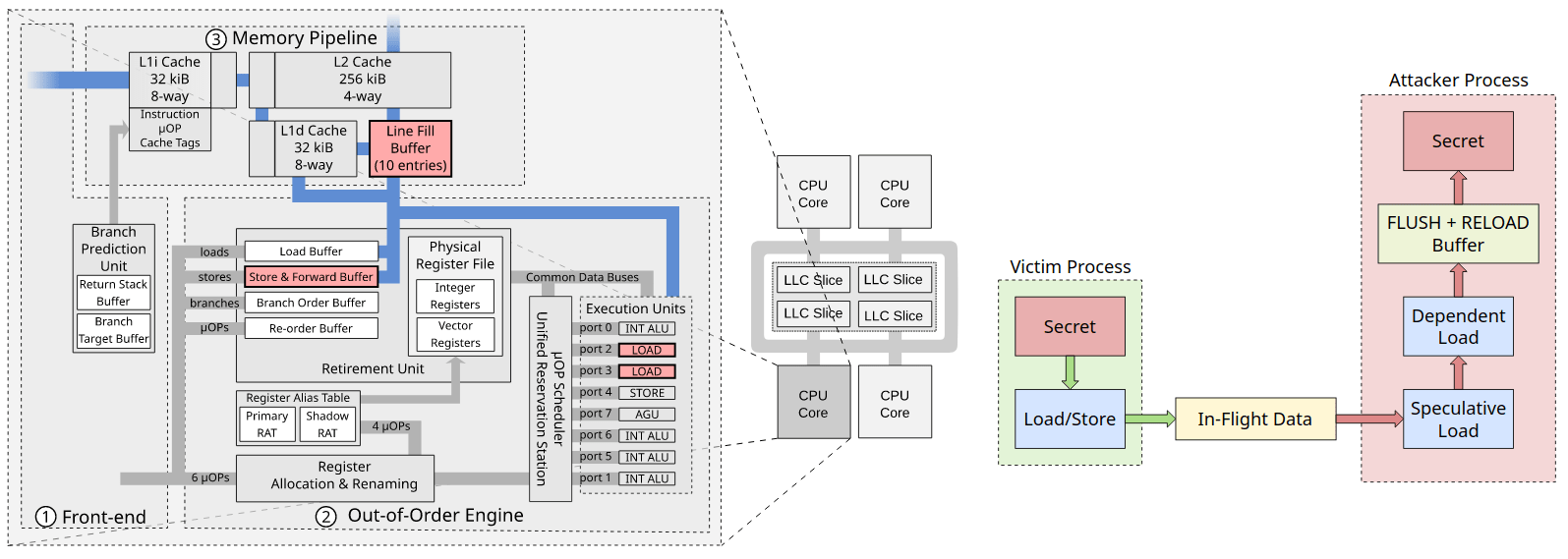

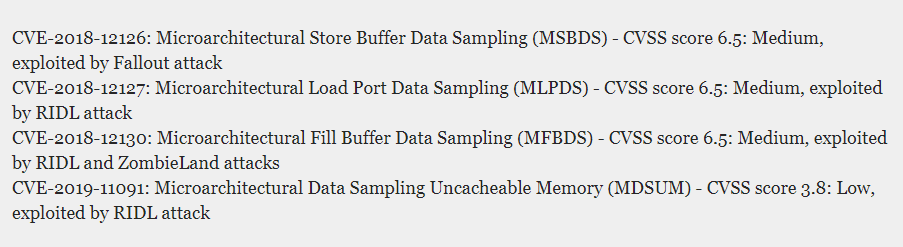

A falha recém-exposta é chamada de ataques de amostragem de dados e é mais perigosa que Meltdown e Spectre. Esta falha é descoberta pelo mesmo pesquisador que encontrou a falha Meltdown e Spectre, ela pode deixar milhões de PCs expostos a quatro novos ataques, ou seja, Meltdown UC e Rogue In-flight Data Load (RIDL), ZombieLoad, encaminhamento Store-to-Leak e Fallout que a Intel chama de “ Microarchitectural Data Sampling ”, em resumo, MDS. Ele permitirá que hackers leiam quase todos os dados brutos que tocam os chips da Intel.

As vulnerabilidades e explorações mais recentes usam técnicas semelhantes usadas na falha Meltdown e Spectre. Mas, a diferença que o torna mais grave é que, em vez de vazar valores do cache, ele vaza valores de vários buffers dentro do processador. Ainda assim, a Intel classifica essa vulnerabilidade de segurança como um meio.

Existe uma correção para a vulnerabilidade Microarchitectural Data Sampling (MDS)?

Como o bug está embutido na arquitetura de hardware do computador, ele não pode ser totalmente corrigido. No entanto, os novos chips Intel lançados este ano contêm uma correção, mas isso pode diminuir o desempenho em até 19%. Além disso, os chips da geração anterior ainda não foram corrigidos.

<blockquote class=”twitter-tweet” data-lang=”en”><p lang=”und” dir=”ltr”> <a href=”https://t.co/pS1MAwBaml”> pic.twitter. com/pS1MAwBaml</a></p>— Daniel Kartafla (@DanielKartafla) <a href=”https://twitter.com/DanielKartafla/status/1128354493320581120?ref_src=twsrc%5Etfw”>14 de maio de 2019</a></blockquote>

<script async src=”https://platform.twitter.com/widgets.js” charset=”utf-8″></script>

Os usuários que usam CPU antiga são aconselhados a atualizar seu firmware e software, macOS , Windows , ChromeOS e Linux já lançaram atualizações de software para lidar com ataques MDS. A Intel também lançou atualizações de microcódigo para alguns de seus hardwares ( PDF ).

Mas como a vulnerabilidade do Data Sampling (MDS) prejudica você?

Para saber sobre isso e entender o processo leia mais.

Como funciona o processador?

Cada processador usa um buffer especializado para mover os dados.

Buffer de preenchimento de linha : mantém os dados da memória principal de uma busca anterior esperando que a nova busca termine.

Buffer de armazenamento : pode conter dados mistos de diferentes operações de armazenamento, portanto, um mix de dados antigos e novos para carregar o buffer pode ser encaminhado.

Load port : da mesma forma, pode conter dados antigos enquanto aguarda os novos dados da memória.

Todos esses buffers podem ser usados no ataque Microarchitectural Data Sampling.

RIDL: explorações permitem que invasores vazem dados confidenciais através de limites de segurança arbitrários em um sistema de vítima.

Além disso, o RIDL explora três bugs na CPU Intel para vazar dados de vários buffers internos da CPU. Esses buffers são usados para carregar ou armazenar dados na memória.

Ataque Fallout : vaza dados de buffers de armazenamento e explora a quarta vulnerabilidade na CPU Intel. É usado quando o pipeline da CPU é usado para armazenar dados. Este ataque funcionará contra a proteção Kernel Address Space Layout Randomization (KALSR) que funciona contra bugs de corrupção de memória

Vulnerabilidade ZombieLoad: Outra exploração perigosa que permite que os agentes de ameaças vejam segredos bloqueados. Isso significa que os hackers podem ver as chaves de criptografia de disco, o histórico do navegador, o conteúdo do site, as chaves do usuário, a senha e muito mais. Deixando não apenas os PCs e servidores vulneráveis, mas também os dados na nuvem.

Além disso, ele explora a vulnerabilidade de preenchimento de buffers aproveitada pelo RIDL que funciona tanto em PCs pessoais quanto em infraestruturas de nuvem. Essa falha provavelmente é explorada em situações em que os PCs executam várias tarefas ao mesmo tempo porque os dados vazados por um aplicativo podem ser lidos por outro.

Devido a isso, as infraestruturas em nuvem estão em risco porque aplicativos de diferentes usuários são executados na mesma máquina, aproveitando a máquina de virtualização. Portanto, fornecedores como Microsoft, Amazon, Apple e Google começaram a lançar avisos de segurança instruindo os usuários a corrigir a falha.

Identificadores para vulnerabilidades MDS exploradas por RIDL e Fallout

Qual é o problema?

O último bug descoberto afeta os chips Intel fabricados desde 2011 e explora um recurso conhecido como “execução especulativa”, permitindo que hackers roubem informações confidenciais diretamente da CPU do dispositivo.

O que é execução especulativa?

A execução especulativa é um processo usado para otimizar o desempenho da CPU executando uma tarefa antecipadamente sem ser chamado. Essa técnica é usada para acelerar os chips de computador modernos, mas também abre a porta para ataques se os dados forem enviados para outra parte do hardware que os invasores possam acessar.

O que isso significa para os usuários e para o PC de jogos?

Não significa muito para PCs e desktops de jogos, mas os usuários devem evitar baixar e executar executáveis aleatórios.

A ameaça é maior para serviços em nuvem, pois existe a possibilidade de roubar dados de outros hosts virtuais executados no mesmo sistema.

Os chips Intel vulneráveis, conforme relatado pela empresa, são:

- Xeon

- Broadwell

- Ponte de Areia

- batatas fritas Haswell

- Lago Kaby

- Skylake

- Lago do Café

- Lago do Uísque

- Lago Cascade

- Átomo

- Processadores Knight

Para obter mais informações, consulte mdsattacks.com

Isso pode soar como outra brecha de segurança que precisa ser corrigida. Mas também mostra que há mais processadores Intel por aí que precisam ser corrigidos. Embora os pesquisadores que descobriram a lei digam que é difícil de explorar, mas nada é impossível. Se antes do lançamento do patch os invasores puderem explorá-lo, nenhum dado estará seguro. Nem no computador pessoal nem na nuvem.