Недостаток безопасности микроархитектурной выборки данных Intel: еще один красный флаг в мире процессоров

Опубликовано: 2019-05-17Похоже, Intel переживает не лучшие времена. После ошибки Meltdown и Spectre в чипе Intel обнаружена еще одна уязвимость, раскрывающая секреты. Вот как исправить уязвимость выборки данных (MDS) и как это работает?

Недостаток Meltdown и Spectre , вызвавший панику в технологической отрасли в прошлом году, был известен как атаки по сторонним каналам. За это Intel пришлось ответить общественности и представителям кибербезопасности США. Однако похоже, что Intel уже знала и о других недостатках. Но не упомянул об этом, так как компания переживала тяжелые времена из-за уязвимости Meltdown и Spectre.

Хотя в заявлении компании говорится, что в будущем пользователи могут столкнуться с аналогичным недостатком побочного канала. Это означает, что новый класс атак со спекулятивным исполнением появился не случайно.

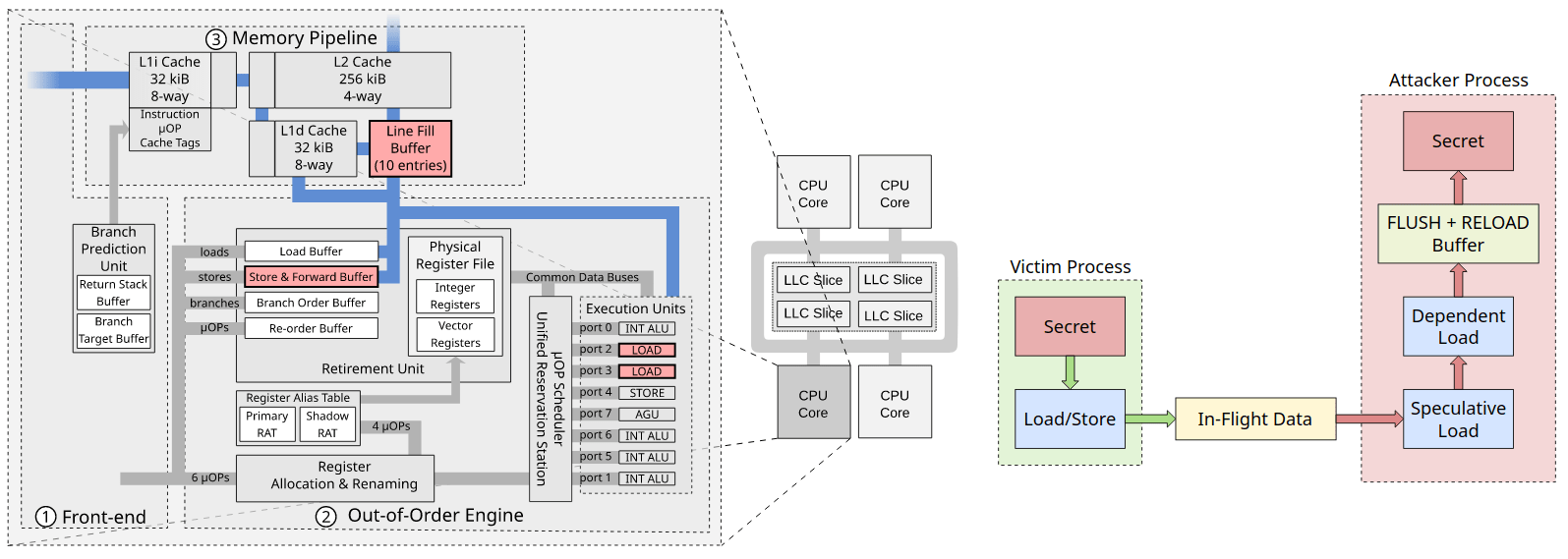

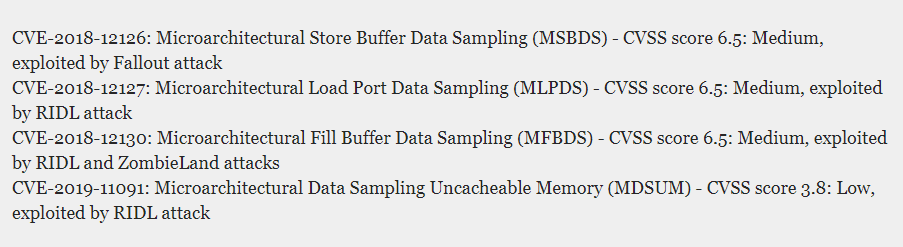

Недавно обнаруженная уязвимость называется атаками выборки данных и более опасна, чем Meltdown и Spectre. Эта уязвимость обнаружена тем же исследователем, который обнаружил уязвимость Meltdown и Spectre. Она может подвергнуть миллионы ПК четырем новым атакам, а именно: Meltdown UC и Rogue In-flight Data Load (RIDL), ZombieLoad, переадресация Store-to-Leak и Fallout, который Intel называет « микроархитектурной выборкой данных », сокращенно MDS. Это позволит хакерам читать почти все необработанные данные, которые касаются чипов Intel.

Последние уязвимости и эксплойты используют аналогичные методы, используемые в уязвимостях Meltdown и Spectre. Но разница, которая делает его более серьезным, заключается в том, что вместо утечки значений из кеша происходит утечка значений из различных буферов внутри процессора. Тем не менее, Intel оценивает эту уязвимость как среднюю.

Есть ли исправление для уязвимости микроархитектурной выборки данных (MDS)?

Поскольку ошибка заложена в аппаратной архитектуре компьютера, ее нельзя полностью исправить. Однако новые чипы Intel, выпущенные в этом году, содержат исправление, но оно может снизить производительность на целых 19%. Более того, чипы предыдущего поколения еще не пропатчены.

<blockquote class="twitter-tweet" data-lang="en"><p lang="und" dir="ltr"> <a href="https://t.co/pS1MAwBaml">pic.twitter. com/pS1MAwBaml</a></p>— Даниэль Картафла (@DanielKartafla) <a href="https://twitter.com/DanielKartafla/status/1128354493320581120?ref_src=twsrc%5Etfw">14 мая 2019 г.</a></blockquote>

<script async src="https://platform.twitter.com/widgets.js" charset="utf-8"></script>

Пользователям, использующим старые процессоры, рекомендуется обновить свою прошивку и программное обеспечение, macOS , Windows , ChromeOS и Linux уже выпустили обновления программного обеспечения для защиты от атак MDS. Intel также выпустила обновления микрокода для своего оборудования ( PDF ).

Но чем вам может навредить уязвимость Data Sampling (MDS)?

Чтобы узнать об этом и понять процесс, читайте далее.

Как работает процессор?

Каждый процессор использует специальный буфер для перемещения данных внутри.

Буфер заполнения строки : содержит данные из основной памяти от предыдущей выборки, ожидающие завершения новой выборки.

Store Buffer : может содержать смешанные данные из разных операций сохранения, поэтому сочетание старых и новых данных может быть перенаправлено в буфер загрузки.

Порт загрузки : также может содержать старые данные в ожидании новых данных из памяти.

Все эти буферы могут быть использованы в атаке Microarchitectural Data Sampling.

RIDL: эксплойты позволяют злоумышленникам передавать конфиденциальные данные через произвольные границы безопасности системы-жертвы.

Кроме того, RIDL использует три ошибки в ЦП Intel для утечки данных из различных внутренних буферов ЦП. Эти буферы используются для загрузки или хранения данных в памяти.

Атака Fallout : утечка данных из Store Buffers и использование четвертой уязвимости в процессоре Intel. Он используется, когда конвейер ЦП используется для хранения данных. Эта атака будет работать против защиты Kernel Address Space Layout Randomization (KALSR), которая работает против ошибок повреждения памяти.

Уязвимость ZombieLoad: еще один опасный эксплойт, который позволяет злоумышленникам видеть заблокированные секреты. Это означает, что хакеры могут видеть ключи шифрования диска, историю браузера, содержимое веб-сайта, пользовательские ключи, пароль и многое другое. Оставляя уязвимыми не только ПК и серверы, но и облачные данные.

Кроме того, он использует уязвимость Fill Buffers, используемую RIDL, которая работает как на персональных ПК, так и на облачных инфраструктурах. Эта уязвимость, скорее всего, используется в ситуациях, когда ПК выполняет несколько задач одновременно, потому что данные, утекшие из одного приложения, могут быть прочитаны другим.

Из-за этого облачные инфраструктуры подвергаются риску, поскольку приложения от разных пользователей работают на одной машине, используя преимущества машины виртуализации. Поэтому такие поставщики, как Microsoft, Amazon, Apple и Google, начали выпускать предупреждения безопасности, предписывающие пользователям исправить уязвимость.

Идентификаторы уязвимостей MDS, используемых RIDL и Fallout

В чем проблема?

Последняя обнаруженная ошибка затрагивает чипы Intel, выпускаемые с 2011 года, и использует функцию, известную как «спекулятивное выполнение», позволяющую хакерам красть конфиденциальную информацию непосредственно из процессора устройства.

Что такое Спекулятивное исполнение?

Спекулятивное выполнение — это процесс, используемый для оптимизации производительности ЦП путем предварительного запуска задачи без ее вызова. Этот метод используется для ускорения современных компьютерных микросхем, но он также открывает двери для атак, если данные передаются в другую часть оборудования, к которой злоумышленники могут получить доступ.

Что это значит для пользователей и для игровых ПК?

Это не имеет большого значения для игровых ПК и настольных компьютеров, но пользователям следует избегать загрузки и запуска случайных исполняемых файлов.

Угроза больше для облачных сервисов, поскольку существует возможность кражи данных с других виртуальных хостов, работающих в той же системе.

По данным компании, уязвимыми чипами Intel являются:

- Ксеон

- Бродвелл

- Песчаный Мост

- Чипы Haswell

- Каби Лейк

- Скайлейк

- Кофейное озеро

- Виски Лейк

- Каскадное озеро

- Атом

- Процессоры Knight

Для получения дополнительной информации см . mdsattacks.com

Это может звучать как еще одна лазейка в системе безопасности, которую необходимо исправить. Но это также показывает, что существует больше процессоров Intel, которые нуждаются в исправлении. Хотя исследователи, обнаружившие закон, говорят, что его трудно использовать, но нет ничего невозможного. Если до того, как патч будет выпущен, злоумышленники смогут его использовать, то никакие данные не будут защищены. Ни на ПК, ни в облаке.