인텔의 마이크로아키텍처 데이터 샘플링 보안 결함: CPU 세계의 또 다른 위험 신호

게시 됨: 2019-05-17인텔이 거친 패치를 겪고 있는 것 같습니다. Meltdown 및 Spectre 결함 이후, Intel의 칩에서 또 다른 비밀 유출 보안 취약점이 감지되었습니다. 데이터 샘플링(MDS) 취약점을 수정하는 방법과 작동 방식은 다음과 같습니다.

작년에 기술 업계를 공포에 떨게 한 Meltdown 및 Spectre 결함 은 사이드 채널 공격으로 알려져 있습니다. 이를 위해 인텔은 대중과 미국 사이버 보안 담당자에게 답변해야 했습니다. 그러나 인텔은 이미 다른 결함도 알고 있었던 것 같습니다. 그러나 Meltdown 및 Spectre 결함으로 인해 회사가 어려운 시기에 직면했기 때문에 언급하지 않았습니다.

회사는 성명서에서 사용자가 향후 유사한 부채널 결함에 직면할 수 있다고 밝혔습니다. 이는 새로운 종류의 투기적 실행 공격이 우연이 아님을 의미합니다.

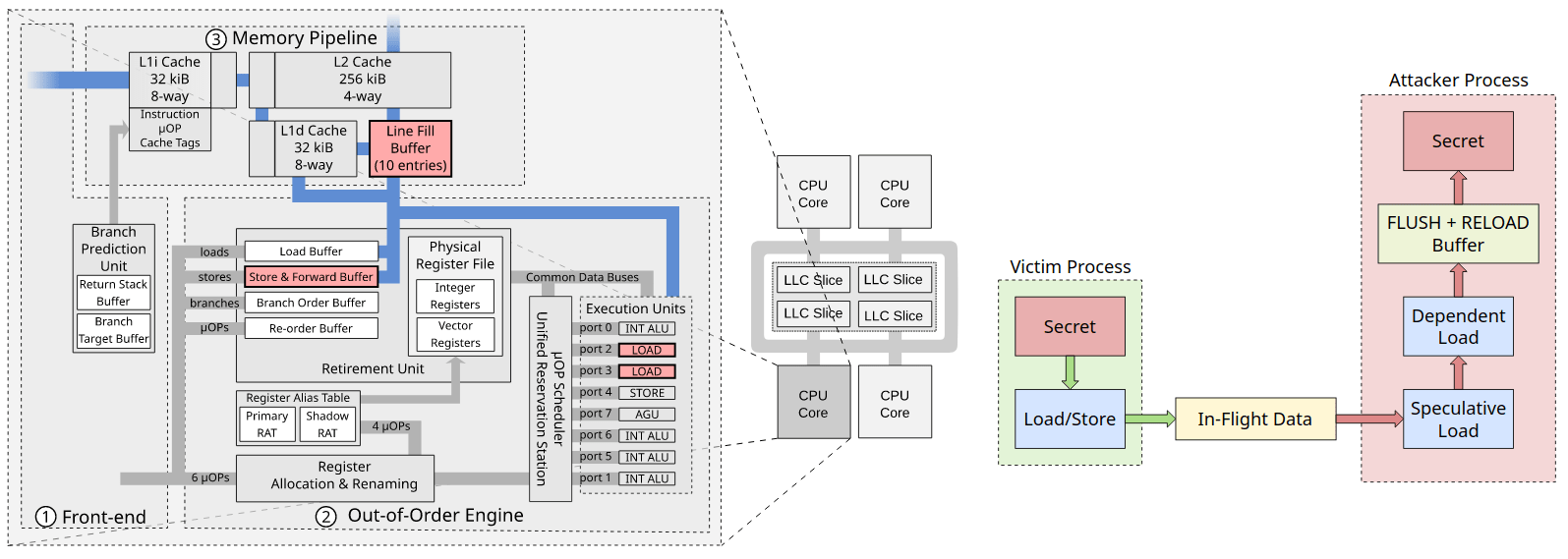

새로 노출된 결함은 데이터 샘플링 공격이라고 하며 Meltdown 및 Spectre보다 더 위험합니다. 이 결함은 Meltdown 및 Spectre 결함을 발견한 동일한 연구원에 의해 발견되었으며 수백만 대의 PC가 Meltdown UC 및 Rogue RIDL(In-flight Data Load), ZombieLoad, Store-to-Leak 전달 등 4가지 새로운 공격에 노출될 수 있습니다. Intel이 줄여서 MDS에서 " 마이크로아키텍처 데이터 샘플링 "이라고 부르는 낙진. 이를 통해 해커는 인텔 칩에 닿는 거의 모든 원시 데이터를 읽을 수 있습니다.

최신 취약점 및 익스플로잇은 Meltdown 및 Spectre 결함에 사용된 유사한 기술을 사용합니다. 그러나 이를 더 심각하게 만드는 차이점은 캐시에서 값을 누출하는 대신 프로세서 내의 다양한 버퍼에서 값을 누출한다는 것입니다. 그래도 인텔은 이 보안 취약점을 중간 수준으로 평가합니다.

MDS(마이크로아키텍처 데이터 샘플링) 취약점에 대한 수정 사항이 있습니까?

버그는 컴퓨터 하드웨어 아키텍처에 내장되어 있기 때문에 완전히 고칠 수 없습니다. 그러나 올해 출시된 새로운 Intel 칩에는 수정 사항이 포함되어 있지만 이로 인해 성능이 최대 19% 느려질 수 있습니다. 또한 이전 세대 칩은 아직 패치되지 않았습니다.

<blockquote class=”twitter-tweet” data-lang=”en”><p lang=”und” dir=”ltr”> <a href=”https://t.co/pS1MAwBaml">pic.twitter. com/pS1MAwBaml</a></p>— 다니엘 카르타플라(@Daniel Kartafla) <a href=”https://twitter.com/Danielartafla/status/1128354493320581120?ref_src=twsrc%5Etfw”>2019년 5월 14일</a></blockquote>

<스크립트 비동기 src=”https://platform.twitter.com/widgets.js” charset=”utf-8″></script>

구형 CPU를 사용하는 사용자는 펌웨어 및 소프트웨어를 업데이트하는 것이 좋습니다. macOS , Windows , ChromeOS 및 Linux 는 이미 MDS 공격을 해결하기 위한 소프트웨어 업데이트를 출시했습니다. Intel도 특정 하드웨어에 대한 마이크로코드 업데이트를 발표했습니다( PDF ).

그러나 데이터 샘플링(MDS) 취약점이 귀하에게 어떤 피해를 줍니까?

그것에 대해 알고 프로세스를 이해하려면 더 읽으십시오.

프로세서는 어떻게 작동합니까?

각 프로세서는 특수 버퍼를 사용하여 내부에서 데이터를 이동합니다.

Line Fill Buffer : 새로운 fetch가 완료되기를 기다리는 이전 fetch로부터 메인 메모리의 데이터를 보관합니다.

저장 버퍼 : 다른 저장 작업의 혼합 데이터를 포함할 수 있으므로 이전 데이터와 새 데이터를 혼합하여 버퍼를 로드할 수 있습니다.

로드 포트 : 마찬가지로 메모리에서 새 데이터를 기다리는 동안 이전 데이터를 포함할 수 있습니다.

이러한 모든 버퍼는 마이크로아키텍처 데이터 샘플링 공격에 사용될 수 있습니다.

RIDL: 공격자는 공격자가 피해자 시스템의 임의 보안 경계를 넘어 기밀 데이터를 유출할 수 있습니다.

또한 RIDL은 Intel CPU의 세 가지 버그를 악용하여 다양한 내부 CPU 버퍼에서 데이터를 유출합니다. 이 버퍼는 메모리에 데이터를 로드하거나 저장하는 데 사용됩니다.

Fallout attack : Store Buffers에서 데이터를 유출하고 Intel CPU의 네 번째 취약점을 악용합니다. CPU 파이프라인을 사용하여 데이터를 저장할 때 사용됩니다. 이 공격은 메모리 손상 버그에 대해 작동하는 KALSR(Kernel Address Space Layout Randomization) 보호에 대해 작동합니다.

ZombieLoad 취약점: 위협 행위자가 잠긴 비밀을 볼 수 있도록 하는 또 다른 위험한 악용입니다. 이는 해커가 디스크 암호화 키, 브라우저 기록, 웹사이트 콘텐츠, 사용자 키, 암호 등을 볼 수 있음을 의미합니다. PC와 서버뿐만 아니라 클라우드 데이터도 취약하게 만듭니다.

또한 개인 PC와 클라우드 인프라 모두에서 작동하는 RIDL이 활용하는 Fill Buffers 취약점을 악용합니다. 이 결함은 한 응용 프로그램에서 유출된 데이터를 다른 응용 프로그램에서 읽을 수 있기 때문에 PC가 한 번에 여러 작업을 실행하는 상황에서 악용될 가능성이 가장 높습니다.

이 클라우드 인프라로 인해 다른 사용자의 응용 프로그램이 가상화 시스템을 활용하여 동일한 시스템에서 실행되기 때문에 위험합니다. 따라서 Microsoft, Amazon, Apple 및 Google과 같은 공급업체는 사용자에게 결함을 패치하도록 지시하는 보안 경고를 배포하기 시작했습니다.

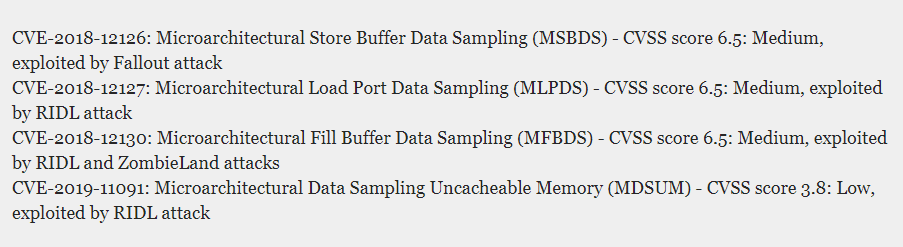

RIDL 및 Fallout이 악용하는 MDS 취약점에 대한 식별자

이슈가 뭐야?

가장 최근에 발견된 버그는 2011년 이후 만들어진 인텔 칩에 영향을 미치며 해커가 장치의 CPU에서 직접 기밀 정보를 훔칠 수 있도록 하는 "추측 실행"으로 알려진 기능을 악용합니다.

투기적 실행이란 무엇입니까?

추측 실행은 호출되지 않고 미리 작업을 실행하여 CPU 성능을 최적화하는 데 사용되는 프로세스입니다. 이 기술은 최신 컴퓨터 칩의 속도를 높이는 데 사용되지만 공격자가 액세스할 수 있는 하드웨어의 다른 부분에 데이터가 푸시되는 경우 공격의 문도 엽니다.

이것은 사용자와 게임용 PC에게 무엇을 의미합니까?

게임용 PC와 데스크탑에는 큰 의미가 없지만 사용자는 임의의 실행 파일을 다운로드하고 실행하는 것을 피해야 합니다.

동일한 시스템에서 실행되는 다른 가상 호스트에서 데이터를 훔칠 가능성이 있으므로 클라우드 서비스의 경우 위협이 더 큽니다.

회사에서 보고한 취약한 인텔 칩 은 다음과 같습니다.

- 제온

- 브로드웰

- 샌디브릿지

- 하스웰 칩

- 카비 레이크

- 스카이레이크

- 커피레이크

- 위스키 레이크

- 캐스케이드 레이크

- 원자

- 나이트 프로세서

자세한 내용은 mdsattacks.com 을 참조하십시오.

이것은 패치가 필요한 또 다른 보안 허점처럼 들릴 수 있습니다. 그러나 그것은 또한 패치가 필요한 더 많은 인텔 프로세서가 있음을 보여줍니다. 법을 알아낸 연구원들은 악용은 어렵지만 불가능한 것은 없다고 말합니다. 패치가 릴리스되기 전에 공격자가 이를 악용할 수 있다면 데이터가 안전하지 않습니다. 개인용 컴퓨터에도 클라우드에도 없습니다.