英特爾的微架構數據採樣安全漏洞:CPU 領域的另一個危險信號

已發表: 2019-05-17看起來,英特爾正在經歷一個艱難的補丁。 在Meltdown 和 Spectre漏洞之後,英特爾芯片中又檢測到了另一個洩露機密的安全漏洞。 以下是如何修復數據採樣 (MDS) 漏洞及其工作原理?

去年在科技行業引起恐慌的Meltdown 和 Spectre 漏洞被稱為旁道攻擊。 為此,英特爾不得不回答公眾和美國網絡安全官員的問題。 但是,英特爾似乎也已經意識到了其他缺陷。 但由於 Meltdown 和 Spectre 缺陷,該公司正面臨艱難時期,因此沒有提及。

儘管該公司在一份聲明中表示,用戶未來可能會面臨類似的側信道漏洞。 這意味著一類新的推測執行攻擊並非偶然。

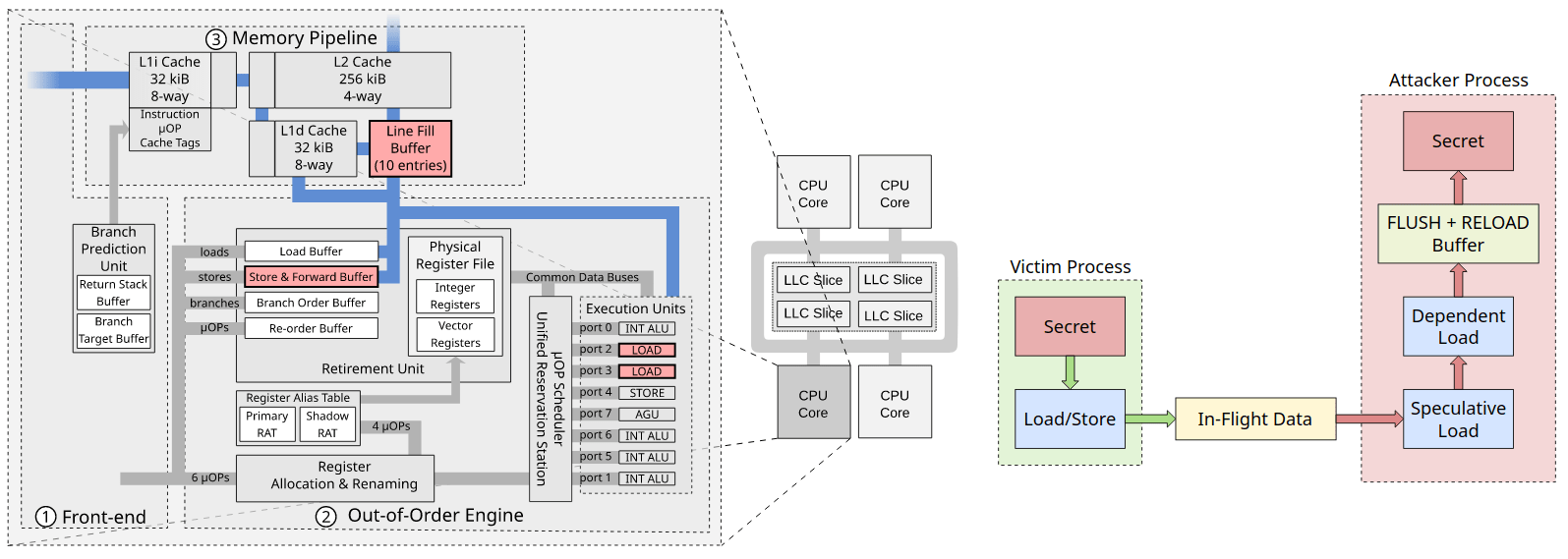

新暴露的漏洞稱為數據採樣攻擊,比 Meltdown 和 Spectre 更危險。 該漏洞是由發現 Meltdown 和 Spectre 漏洞的同一位研究人員發現的,它可能使數百萬 PC 面臨四種新攻擊,即 Meltdown UC 和 Rogue In-flight Data Load (RIDL)、ZombieLoad、Store-to-Leak forwarding 和英特爾稱之為“微架構數據採樣”的輻射,簡稱 MDS。 它將允許黑客讀取幾乎所有觸及英特爾芯片的原始數據。

最新的漏洞和利用使用了 Meltdown 和 Spectre 漏洞中使用的類似技術。 但是,使它更嚴重的區別是它不是從緩存中洩漏值,而是從處理器內的各種緩衝區中洩漏值。 儘管如此,英特爾仍將此安全漏洞視為一種媒介。

是否有針對微架構數據採樣 (MDS) 漏洞的修復程序?

由於該漏洞嵌入在計算機硬件架構中,因此無法完全修復。 然而,今年發布的新英特爾芯片包含一個修復程序,但這可能會使性能降低多達 19%。 此外,上一代芯片尚未修補。

<blockquote class=”twitter-tweet” data-lang=”en”><p lang=”und” dir=”ltr”> <a href=”https://t.co/pS1MAwBaml”>pic.twitter。 com/pS1MAwBaml</a></p>— Daniel Kartafla (@DanielKartafla) <a href=”https://twitter.com/DanielKartafla/status/1128354493320581120?ref_src=twsrc%5Etfw”>2019 年 5 月 14 日</a></blockquote>

<script async src=”https://platform.twitter.com/widgets.js” charset=”utf-8″></script>

建議使用舊 CPU 的用戶更新固件和軟件, macOS 、 Windows 、 ChromeOS和Linux已經發布了軟件更新以應對 MDS 攻擊。 英特爾也發布了其某些硬件的微碼更新 ( PDF )。

但是數據採樣 (MDS) 漏洞如何傷害您?

要了解它並了解該過程,請進一步閱讀。

處理器如何工作?

每個處理器都使用專門的緩衝區在其中移動數據。

Line Fill Buffer : 保存來自主內存的前一次提取的數據,等待新的提取完成。

存儲緩衝區:可以包含來自不同存儲操作的混合數據,因此可以轉發加載緩衝區的新舊數據的混合。

加載端口:同樣,可以在等待內存中的新數據時包含舊數據。

所有這些緩衝區都可用於微架構數據採樣攻擊。

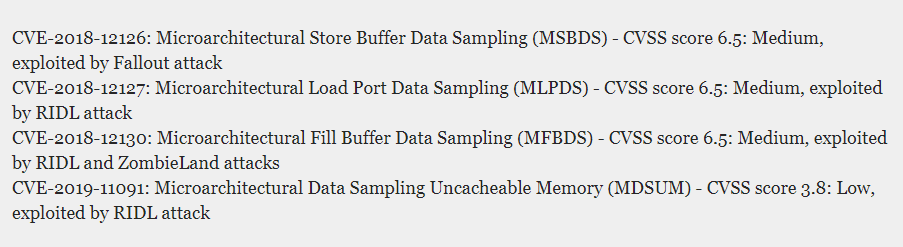

RIDL:漏洞允許攻擊者跨越受害系統上的任意安全邊界洩露機密數據。

此外,RIDL 利用 Intel CPU 中的三個漏洞從各種內部 CPU 緩衝區洩漏數據。 這些緩衝區用於在內存中加載或存儲數據。

Fallout 攻擊:從 Store Buffers 洩漏數據並利用 Intel CPU 中的第四個漏洞。 在使用 CPU 管道存儲數據時使用。 此攻擊將針對針對內存損壞錯誤的內核地址空間佈局隨機化 (KALSR) 保護起作用

ZombieLoad 漏洞:另一個危險的漏洞,允許威脅參與者看到鎖定的秘密。 這意味著黑客可以看到磁盤加密密鑰、瀏覽器歷史記錄、網站內容、用戶密鑰、密碼等。 不僅 PC 和服務器易受攻擊,雲數據也易受攻擊。

此外,它還利用了 RIDL 所利用的 Fill Buffers 漏洞,該漏洞適用於個人 PC 和雲基礎設施。 這個漏洞最有可能在 PC 一次運行多個任務的情況下被利用,因為一個應用程序洩露的數據可以被另一個應用程序讀取。

由於這種雲基礎設施存在風險,因為來自不同用戶的應用程序在同一台機器上運行,利用虛擬化機器。 因此,微軟、亞馬遜、蘋果和谷歌等供應商已經開始發布安全警告,指導用戶修補漏洞。

RIDL 和 Fallout 利用的 MDS 漏洞的標識符

問題是什麼?

最新發現的漏洞影響了自 2011 年以來製造的英特爾芯片,並利用了一種稱為“推測執行”的功能,允許黑客直接從設備的 CPU 中竊取機密信息。

什麼是投機執行?

推測執行是通過預先運行任務而不被調用來優化CPU性能的過程。 這種技術用於加速現代計算機芯片,但如果數據被推送到攻擊者可以訪問的硬件的另一部分,它也會為攻擊打開大門。

這對用戶和遊戲 PC 意味著什麼?

這對遊戲 PC 和台式機意義不大,但用戶應避免下載和運行隨機可執行文件。

雲服務的威脅更大,因為有可能從同一系統上運行的其他虛擬主機竊取數據。

該公司報告的易受攻擊的英特爾芯片是:

- 至強

- 布羅德威爾

- 珊迪大橋

- 哈斯韋爾芯片

- 卡比湖

- 天湖

- 咖啡湖

- 威士忌湖

- 喀斯喀特湖

- 原子

- 騎士處理器

有關更多信息,請參閱mdsattacks.com

這聽起來像是另一個需要修補的安全漏洞。 但它也表明有更多的英特爾處理器需要修補。 雖然發現這個規律的研究人員說它很難被利用,但沒有什麼是不可能的。 如果在補丁發布之前攻擊者可以利用它,那麼沒有數據是安全的。 無論是在個人計算機上還是在雲上。