ข้อบกพร่องด้านความปลอดภัยในการสุ่มตัวอย่างข้อมูลขนาดเล็กของ Intel: ธงสีแดงอีกอันในโลกของ CPU

เผยแพร่แล้ว: 2019-05-17ดูเหมือนว่า Intel กำลังผ่านแพตช์คร่าวๆ หลังจากข้อบกพร่อง Meltdown และ Spectre ตรวจพบช่องโหว่ด้านความปลอดภัยที่เป็นความลับอีกจุดหนึ่งในชิปของ Intel วิธีแก้ไข ช่องโหว่ของ Data Sampling (MDS) และทำงานอย่างไร

ข้อบกพร่อง Meltdown และ Spectre ที่สร้างความตื่นตระหนกในอุตสาหกรรมเทคโนโลยีเมื่อปีที่แล้วเรียกว่าการโจมตีช่องด้านข้าง สำหรับสิ่งนี้ Intel ต้องตอบสาธารณะและเจ้าหน้าที่ความปลอดภัยทางไซเบอร์ของสหรัฐฯ อย่างไรก็ตาม ดูเหมือนว่า Intel จะทราบถึงข้อบกพร่องอื่นๆ ด้วยเช่นกัน แต่ไม่ได้กล่าวถึงเรื่องนี้ เนื่องจากบริษัทกำลังเผชิญกับช่วงเวลาที่ยากลำบากเนื่องจากข้อบกพร่องของ Meltdown และ Spectre

แม้ว่าในแถลงการณ์ของบริษัทกล่าวว่า ผู้ใช้อาจเผชิญกับข้อบกพร่องด้านช่องทางที่คล้ายกันในอนาคต ซึ่งหมายความว่าการโจมตีเพื่อการดำเนินการเชิงเก็งกำไรประเภทใหม่ไม่ได้เกิดขึ้นโดยบังเอิญ

ข้อบกพร่องที่เพิ่งเปิดเผยใหม่นี้เรียกว่าการสุ่มตัวอย่างข้อมูลและเป็นอันตรายมากกว่า Meltdown และ Spectre ข้อบกพร่องนี้ถูกค้นพบโดยนักวิจัยคนเดียวกับที่พบข้อบกพร่อง Meltdown และ Spectre มันสามารถปล่อยให้พีซีหลายล้านเครื่องต้องเผชิญการโจมตีใหม่สี่ครั้ง ได้แก่ Meltdown UC และ Rogue In-flight Data Load (RIDL), ZombieLoad, Store-to-Leak forwarding และ ผลกระทบที่ Intel เรียกว่า " การสุ่มตัวอย่างข้อมูลแบบ ไมโคร" ในระยะสั้น MDS จะช่วยให้แฮกเกอร์สามารถอ่านข้อมูลดิบเกือบทั้งหมดที่สัมผัสกับชิปของ Intel

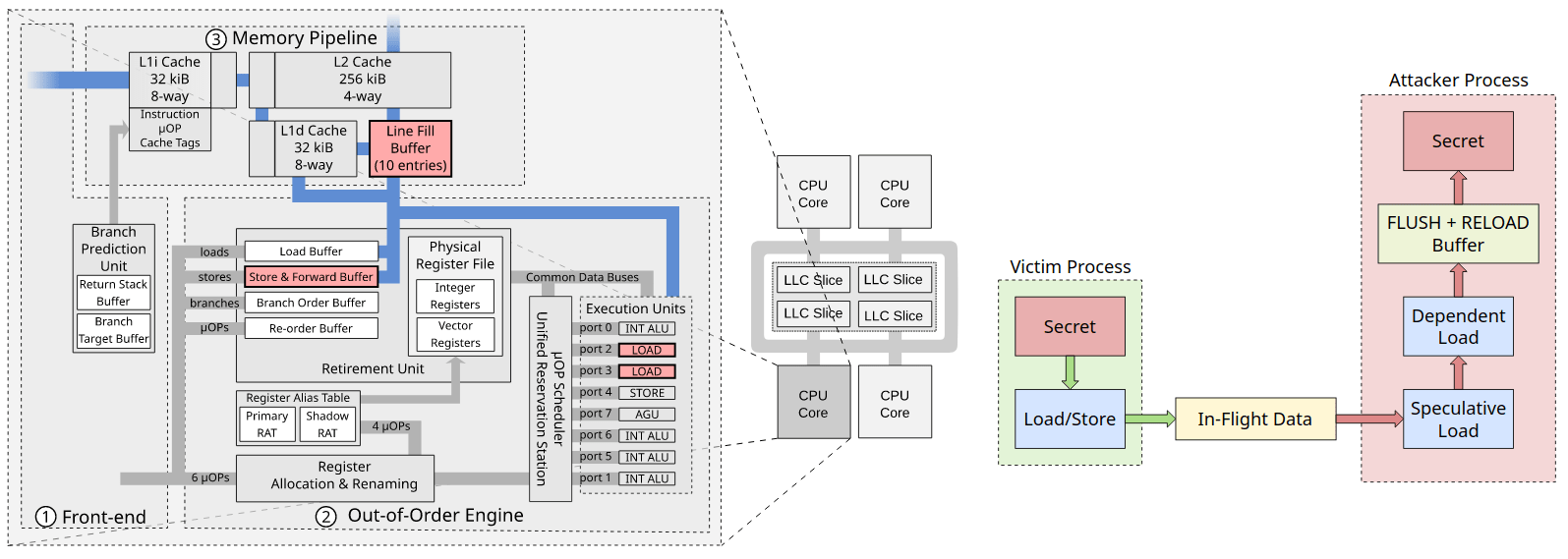

ช่องโหว่และช่องโหว่ล่าสุดใช้เทคนิคที่คล้ายกันที่ใช้ในจุดบกพร่องของ Meltdown และ Spectre แต่ความแตกต่างที่ทำให้มันรุนแรงขึ้นคือ แทนที่จะรั่วค่าจากแคช มันรั่วค่าจากบัฟเฟอร์ต่าง ๆ ภายในตัวประมวลผล ถึงกระนั้น Intel ก็ให้คะแนนช่องโหว่ด้านความปลอดภัยนี้เป็นสื่อกลาง

มีการแก้ไขช่องโหว่ของ Microarchitectural Data Sampling (MDS) หรือไม่

เนื่องจากบั๊กฝังอยู่ในสถาปัตยกรรมฮาร์ดแวร์ของคอมพิวเตอร์จึงไม่สามารถแก้ไขได้อย่างสมบูรณ์ อย่างไรก็ตาม ชิป Intel ใหม่ที่เปิดตัวในปีนี้มีการแก้ไข แต่อาจทำให้ประสิทธิภาพการทำงานช้าลงได้มากถึง 19% ยิ่งไปกว่านั้น ชิปรุ่นก่อนๆ ยังไม่ได้ถูกแพตช์

<blockquote class=”twitter-tweet” data-lang=”en”><p lang=”und” dir=”ltr”> <a href=”https://t.co/pS1MAwBaml”> pic.twitter. com/pS1MAwBaml</a></p>— Daniel Kartafla (@DanielKartafla) <a href=”https://twitter.com/DanielKartafla/status/1128354493320581120?ref_src=twsrc%5Etfw”>14 พฤษภาคม 2019</a></blockquote>

<script async src=”https://platform.twitter.com/widgets.js” charset=”utf-8″></script>

ผู้ใช้ที่ใช้ CPU รุ่นเก่าควรอัปเดตเฟิร์มแวร์และซอฟต์แวร์ของตน เนื่องจาก macOS , Windows , ChromeOS และ Linux ได้เปิดตัวการอัปเดตซอฟต์แวร์เพื่อจัดการกับการโจมตี MDS แล้ว Intel ได้เปิดตัวการอัปเดตไมโครโค้ดสำหรับฮาร์ดแวร์บางตัว ( PDF )

แต่ช่องโหว่ของ Data Sampling (MDS) เป็นอันตรายต่อคุณอย่างไร

หากต้องการทราบเกี่ยวกับเรื่องนี้และเข้าใจกระบวนการอ่านต่อ

โปรเซสเซอร์ทำงานอย่างไร

โปรเซสเซอร์แต่ละตัวใช้บัฟเฟอร์พิเศษเพื่อย้ายข้อมูลภายใน

Line Fill Buffer : เก็บข้อมูลจากหน่วยความจำหลักจากการดึงข้อมูลก่อนหน้าโดยรอให้การดึงข้อมูลใหม่เสร็จสิ้น

Store Buffer : สามารถมีข้อมูลแบบผสมจากการดำเนินการจัดเก็บที่แตกต่างกัน จึงสามารถส่งต่อข้อมูลเก่าและใหม่ผสมกันเพื่อโหลดบัฟเฟอร์ได้

โหลดพอร์ต : ในทำนองเดียวกันสามารถมีข้อมูลเก่าในขณะที่รอข้อมูลใหม่จากหน่วยความจำ

บัฟเฟอร์ทั้งหมดเหล่านี้สามารถใช้ในการโจมตี Microarchitectural Data Sampling

RIDL: การหาประโยชน์ช่วยให้ผู้โจมตีสามารถรั่วไหลข้อมูลที่เป็นความลับข้ามขอบเขตความปลอดภัยตามอำเภอใจบนระบบเหยื่อ

นอกจากนี้ RIDL ยังใช้ประโยชน์จากจุดบกพร่องสามจุดใน Intel CPU เพื่อรั่วไหลข้อมูลจากบัฟเฟอร์ CPU ภายในต่างๆ บัฟเฟอร์เหล่านี้ใช้เพื่อโหลดหรือจัดเก็บข้อมูลในหน่วยความจำ

การโจมตี Fallout : รั่วข้อมูลจาก Store Buffers และหาช่องโหว่ที่สี่ใน Intel CPU ใช้เมื่อใช้ไปป์ไลน์ CPU เพื่อเก็บข้อมูล การโจมตีนี้จะทำงานกับการป้องกัน Kernel Address Space Layout Randomization (KALSR) ที่ทำงานกับข้อบกพร่องของหน่วยความจำเสียหาย

ช่องโหว่ของ ZombieLoad: ช่องโหว่ ที่เป็นอันตรายอีกรูปแบบหนึ่งที่ช่วยให้ผู้คุกคามสามารถเห็นความลับที่ถูกล็อกได้ ซึ่งหมายความว่าแฮกเกอร์สามารถเห็นคีย์การเข้ารหัสดิสก์ ประวัติเบราว์เซอร์ เนื้อหาเว็บไซต์ คีย์ผู้ใช้ รหัสผ่าน และอื่นๆ ไม่เพียงแต่ทำให้พีซีและเซิร์ฟเวอร์มีช่องโหว่เท่านั้น แต่ยังทำให้ข้อมูลบนคลาวด์อีกด้วย

นอกจากนี้ยังใช้ประโยชน์จากช่องโหว่ Fill Buffers ที่ใช้ประโยชน์จาก RIDL ซึ่งทำงานได้ทั้งบนพีซีส่วนบุคคลและโครงสร้างพื้นฐานระบบคลาวด์ ข้อบกพร่องนี้มักถูกใช้ในสถานการณ์ที่พีซีทำงานหลายงานพร้อมกัน เนื่องจากข้อมูลรั่วไหลจากแอปพลิเคชันหนึ่งสามารถอ่านได้จากอีกแอปพลิเคชันหนึ่ง

เนื่องจากโครงสร้างพื้นฐานระบบคลาวด์นี้มีความเสี่ยงเนื่องจากแอปพลิเคชันจากผู้ใช้ที่แตกต่างกันทำงานบนเครื่องเดียวกัน โดยใช้ประโยชน์จากเครื่องเสมือน ดังนั้น ผู้จำหน่ายเช่น Microsoft, Amazon, Apple และ Google ได้เริ่มเผยแพร่คำเตือนด้านความปลอดภัยที่แนะนำให้ผู้ใช้แก้ไขข้อบกพร่อง

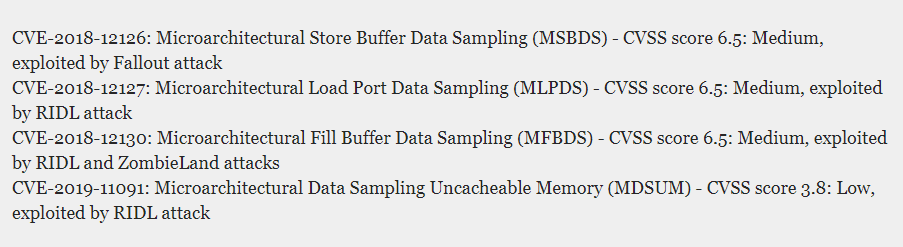

ตัวระบุสำหรับช่องโหว่ MDS ที่ใช้ประโยชน์จาก RIDL และ Fallout

ประเด็นคืออะไร?

ข้อบกพร่องที่ค้นพบล่าสุดส่งผลกระทบต่อชิป Intel ที่ผลิตตั้งแต่ปี 2011 และใช้ประโยชน์จากคุณลักษณะที่เรียกว่า "การดำเนินการเก็งกำไร" ทำให้แฮกเกอร์สามารถขโมยข้อมูลที่เป็นความลับได้โดยตรงจาก CPU ของอุปกรณ์

การดำเนินการเก็งกำไรคืออะไร?

การดำเนินการเก็งกำไรเป็นกระบวนการที่ใช้ในการปรับประสิทธิภาพของ CPU ให้เหมาะสมที่สุดโดยเรียกใช้งานล่วงหน้าโดยไม่ถูกเรียก เทคนิคนี้ใช้เพื่อเพิ่มความเร็วชิปคอมพิวเตอร์สมัยใหม่ แต่ยังเปิดประตูสำหรับการโจมตีหากข้อมูลถูกผลักในส่วนอื่นของฮาร์ดแวร์ที่ผู้โจมตีสามารถเข้าถึงได้

สิ่งนี้หมายความว่าอย่างไรสำหรับผู้ใช้และสำหรับพีซีสำหรับเล่นเกม

ไม่ได้มีความหมายอะไรมากสำหรับพีซีสำหรับเล่นเกมและเดสก์ท็อป แต่ผู้ใช้ควรหลีกเลี่ยงการดาวน์โหลดและเรียกใช้โปรแกรมปฏิบัติการแบบสุ่ม

ภัยคุกคามนั้นยิ่งใหญ่กว่าสำหรับบริการคลาวด์เนื่องจากมีความเป็นไปได้ที่จะขโมยข้อมูลจากโฮสต์เสมือนอื่นที่ทำงานบนระบบเดียวกัน

ชิป Intel ที่มีช่องโหว่ ตามที่รายงานโดยบริษัท ได้แก่:

- ซีออน

- Broadwell

- สะพานแซนดี้

- ชิป Haswell

- ทะเลสาบ Kaby

- สกายเลค

- คอฟฟี่เลค

- วิสกี้เลค

- ทะเลสาบคาสเคด

- อะตอม

- โปรเซสเซอร์อัศวิน

สำหรับข้อมูลเพิ่มเติม โปรดดูที่ mdsattacks.com

นี่อาจฟังดูเหมือนช่องโหว่ด้านความปลอดภัยอื่นที่ต้องได้รับการแก้ไข แต่ยังแสดงให้เห็นว่ามีโปรเซสเซอร์ Intel จำนวนมากที่ต้องแก้ไข แม้ว่านักวิจัยที่ค้นพบกฎหมายกล่าวว่าเป็นการยากที่จะเอารัดเอาเปรียบ แต่ก็ไม่มีอะไรที่เป็นไปไม่ได้ หากผู้โจมตีสามารถโจมตีก่อนที่จะปล่อยแพตช์ ข้อมูลจะไม่ปลอดภัย ไม่ว่าจะบนคอมพิวเตอร์ส่วนบุคคลหรือบนคลาวด์