Intelのマイクロアーキテクチャデータサンプリングのセキュリティ上の欠陥:CPUの世界におけるもう1つの危険信号

公開: 2019-05-17Intelは大まかなパッチを適用しているようです。 MeltdownとSpectreの欠陥の後、Intelのチップで別の秘密を盗むセキュリティの脆弱性が検出されました。 データサンプリング(MDS)の脆弱性を修正する方法と、それがどのように機能するかを次に示します。

昨年、テクノロジー業界でパニックを引き起こしたMeltdownとSpectreの欠陥は、サイドチャネル攻撃として知られていました。 このため、Intelは一般市民と米国のサイバーセキュリティ関係者に回答しなければなりませんでした。 ただし、Intelはすでに他の欠陥も認識しているようです。 しかし、メルトダウンとスペクターの欠陥のために会社が厳しい時期に直面していたので、それについては言及しませんでした。

同社は声明の中で述べているが、ユーザーは将来同様のサイドチャネルの欠陥に直面する可能性がある。 これは、新しいクラスの投機的実行攻撃が偶然ではないことを意味します。

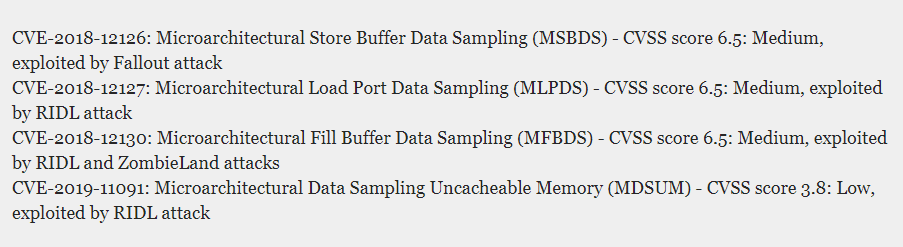

新たに公開された欠陥はデータサンプリング攻撃と呼ばれ、MeltdownやSpectreよりも危険です。 この欠陥は、MeltdownとSpectreの欠陥を発見した同じ研究者によって発見されました。これにより、何百万ものPCが4つの新しい攻撃、つまりMeltdownUCとRogueIn-flight Data Load(RIDL)、ZombieLoad、Store-to-Leak転送にさらされる可能性があります。 Intelが「マイクロアーキテクチャデータサンプリング」と呼んでいるフォールアウト、つまりMDS。 これにより、ハッカーはIntelチップに接触するほとんどすべての生データを読み取ることができます。

最新の脆弱性とエクスプロイトは、MeltdownとSpectreの欠陥で使用されているのと同様の手法を使用しています。 ただし、それをさらに深刻にする違いは、キャッシュから値をリークするのではなく、プロセッサ内のさまざまなバッファから値をリークすることです。 それでも、Intelはこのセキュリティの脆弱性を媒体として評価しています。

Microarchitectural Data Sampling(MDS)の脆弱性に対する修正はありますか?

バグはコンピュータのハードウェアアーキテクチャに埋め込まれているため、完全に修正することはできません。 ただし、今年リリースされた新しいIntelチップには修正が含まれていますが、これによりパフォーマンスが最大19%低下する可能性があります。 さらに、前世代のチップにはまだパッチが適用されていません。

<blockquote class =” twitter-tweet” data-lang =” en”> <p lang =” und” dir =” ltr”> <a href=”https://t.co/pS1MAwBaml”> pic.twitter。 com / pS1MAwBaml </a> </ p>&mdash; Daniel Kartafla(@DanielKartafla)<a href=”https://twitter.com/DanielKartafla/status/1128354493320581120?ref_src=twsrc%5Etfw”> 2019年5月14日</a> </ blockquote>

<script async src =” https://platform.twitter.com/widgets.js” charset =” utf-8”> </ script>

古いCPUを使用しているユーザーは、ファームウェアとソフトウェアを更新することをお勧めします。macOS 、 Windows 、 ChromeOS 、およびLinuxは、MDS攻撃に対処するためのソフトウェア更新をすでにリリースしています。 Intelも、特定のハードウェア( PDF )のマイクロコードアップデートをリリースしました。

しかし、データサンプリング(MDS)の脆弱性はどのようにあなたに害を及ぼしますか?

それについて知り、プロセスを理解するには、さらに読んでください。

プロセッサはどのように機能しますか?

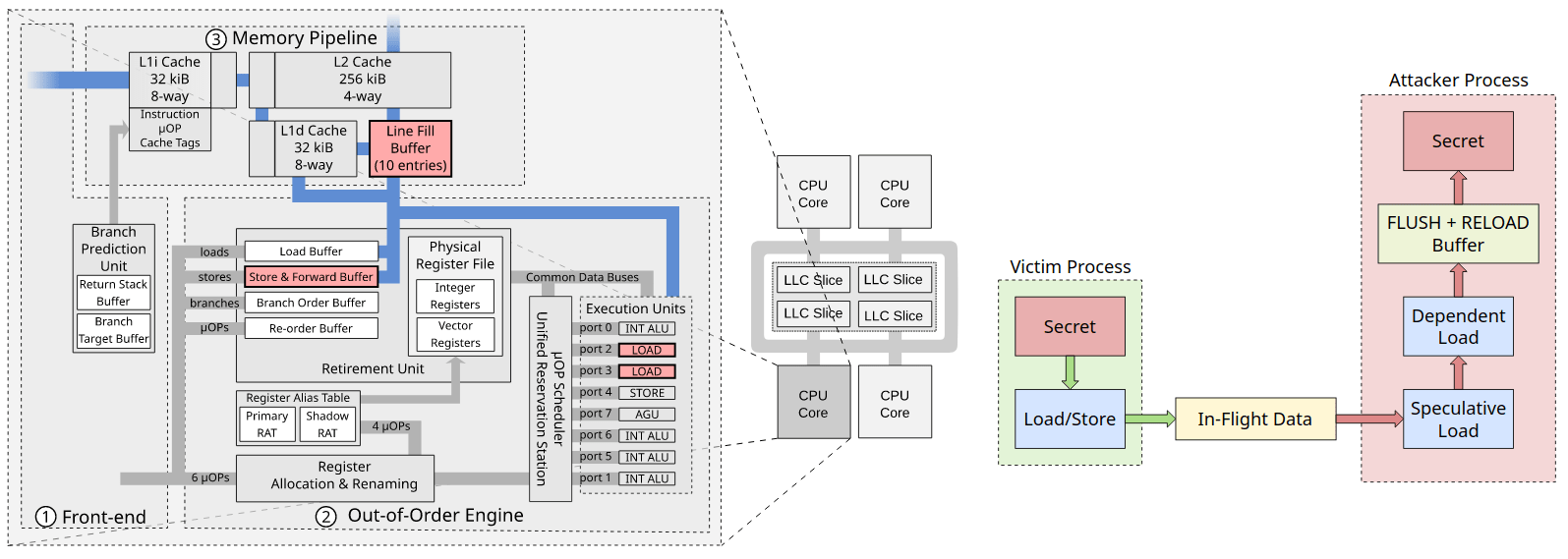

各プロセッサは、専用のバッファを使用してデータを移動します。

Line Fill Buffer :前のフェッチのメインメモリからのデータを保持し、新しいフェッチが終了するのを待ちます。

ストアバッファ:さまざまなストア操作からの混合データを含めることができるため、ロードバッファへの古いデータと新しいデータの混合を転送できます。

ロードポート:同様に、メモリからの新しいデータを待機している間、古いデータを含めることができます。

これらのバッファはすべて、マイクロアーキテクチャデータサンプリング攻撃で使用できます。

RIDL:エクスプロイトにより、攻撃者は被害者のシステムの任意のセキュリティ境界を越えて機密データを漏洩することができます。

さらに、RIDLはIntel CPUの3つのバグを悪用して、さまざまな内部CPUバッファからデータをリークします。 これらのバッファは、データをメモリにロードまたは保存するために使用されます。

フォールアウト攻撃:ストアバッファからデータを漏洩し、IntelCPUの4番目の脆弱性を悪用します。 CPUパイプラインを使用してデータを格納する場合に使用されます。 この攻撃は、メモリ破損のバグに対して機能するカーネルアドレス空間配置のランダム化(KALSR)保護に対して機能します。

ZombieLoadの脆弱性:脅威の攻撃者がロックされた秘密を見ることができるもう1つの危険なエクスプロイト。 つまり、ハッカーはディスク暗号化キー、ブラウザの履歴、Webサイトのコンテンツ、ユーザーキー、パスワードなどを見ることができます。 PCとサーバーだけでなく、クラウドデータも脆弱なままにしておきます。

さらに、パーソナルPCとクラウドインフラストラクチャの両方で機能するRIDLによって活用されるFillBuffersの脆弱性を悪用します。 この欠陥は、あるアプリケーションから漏洩したデータを別のアプリケーションが読み取る可能性があるため、PCが一度に複数のタスクを実行する状況で悪用される可能性があります。

このため、仮想化マシンを利用して、異なるユーザーのアプリケーションが同じマシンで実行されるため、クラウドインフラストラクチャが危険にさらされます。 そのため、Microsoft、Amazon、Apple、Googleなどのベンダーは、ユーザーに欠陥にパッチを適用するように指示するセキュリティ警告の展開を開始しました。

RIDLおよびFalloutによって悪用されるMDS脆弱性の識別子

問題は何ですか?

発見された最新のバグは、2011年以降に製造されたIntelチップに影響を与え、「投機的実行」と呼ばれる機能を悪用して、ハッカーがデバイスのCPUから直接機密情報を盗むことを可能にします。

投機的実行とは何ですか?

投機的実行は、呼び出されることなく事前にタスクを実行することにより、CPUパフォーマンスを最適化するために使用されるプロセスです。 この手法は、最新のコンピューターチップを高速化するために使用されますが、攻撃者がアクセスできるハードウェアの別の部分にデータがプッシュされた場合にも、攻撃の扉が開かれます。

これはユーザーとゲーミングPCにとって何を意味しますか?

ゲーミングPCやデスクトップにはあまり意味がありませんが、ユーザーはランダムな実行可能ファイルをダウンロードして実行することは避けてください。

同じシステムで実行されている他の仮想ホストからデータを盗む可能性があるため、クラウドサービスの脅威はさらに大きくなります。

同社が報告した脆弱なIntelチップは次のとおりです。

- Xeon

- Broadwell

- サンディブリッジ

- Haswellチップ

- カビーレイク

- Skylake

- Coffee Lake

- ウィスキーレイク

- カスケードレイク

- 原子

- ナイトプロセッサ

詳細については、 mdsattacks.comを参照してください。

これは、パッチを適用する必要がある別のセキュリティの抜け穴のように聞こえるかもしれません。 しかし、パッチを適用する必要のあるIntelプロセッサが他にもあることも示しています。 法律を知った研究者たちは、悪用するのは難しいと言っていますが、不可能なことは何もありません。 パッチがリリースされる前に攻撃者がそれを悪用できる場合、安全なデータはありません。 パソコンでもクラウドでもありません。