عيب أمان أخذ عينات البيانات المعمارية الدقيقة من Intel: علامة حمراء أخرى في عالم وحدات المعالجة المركزية

نشرت: 2019-05-17يبدو أن شركة Intel تمر بمرحلة صعبة. بعد ثغرة في Meltdown و Spectre ، تم اكتشاف ثغرة أمنية أخرى تسرب سري في شريحة Intel. إليك كيفية إصلاح مشكلة عدم حصانة أخذ عينات البيانات (MDS) وكيف يعمل؟

عُرف عيب Meltdown و Specter الذي أحدث حالة من الذعر في صناعة التكنولوجيا العام الماضي باسم هجمات القناة الجانبية. لهذا كان على شركة إنتل أن تجيب على الجمهور ومسؤولي الأمن السيبراني في الولايات المتحدة. ومع ذلك ، يبدو أن شركة Intel كانت تدرك بالفعل عيوبًا أخرى أيضًا. لكن لم يذكر ذلك لأن الشركة كانت تواجه وقتًا عصيبًا بسبب عيب Meltdown و Specter.

على الرغم من أن الشركة قالت في بيان لها ، فقد يواجه المستخدمون عيبًا مشابهًا في القناة الجانبية في المستقبل. هذا يعني أن فئة جديدة من هجمات الإعدام التخمينية ليست مصادفة.

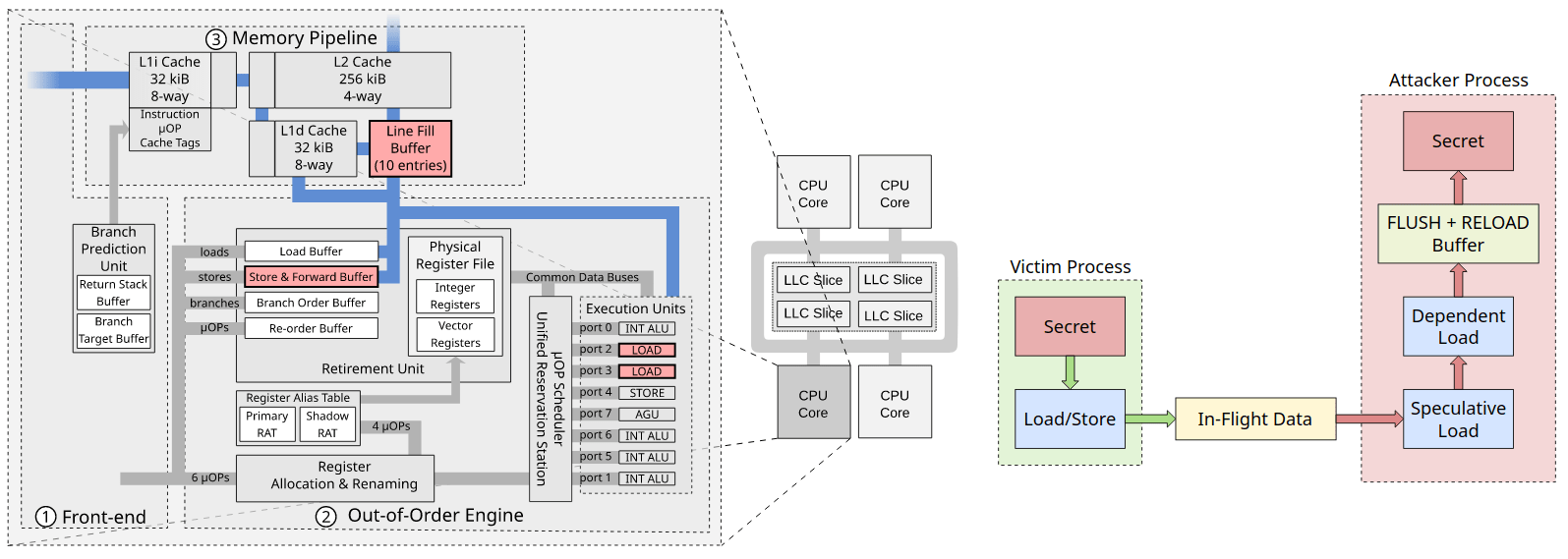

يسمى الخلل المكشوف حديثًا هجمات أخذ عينات البيانات وهو أكثر خطورة من Meltdown و Specter. تم اكتشاف هذا الخلل من قبل نفس الباحث الذي وجد خلل في Meltdown و Specter ، ويمكن أن يترك الملايين من أجهزة الكمبيوتر معرضة لأربع هجمات جديدة مثل Meltdown UC و Rogue In-flight Data Load (RIDL) و ZombieLoad و Store-to-Leak forwarding و السقوط الذي تسميه إنتل " أخذ عينات البيانات المعمارية الدقيقة " باختصار MDS. سيسمح للقراصنة بقراءة جميع البيانات الأولية التي تمس رقائق إنتل تقريبًا.

تستخدم أحدث الثغرات الأمنية وعمليات الاستغلال تقنيات مماثلة مستخدمة في Meltdown و Specter flaw. لكن الاختلاف الذي يجعل الأمر أكثر خطورة هو بدلاً من تسريب القيم من ذاكرة التخزين المؤقت ، فإنه يؤدي إلى تسرب القيم من المخازن المؤقتة المختلفة داخل المعالج. ومع ذلك ، تصنف إنتل هذه الثغرة الأمنية على أنها وسيط.

هل هناك إصلاح للثغرة الأمنية لأخذ عينات البيانات المعمارية المصغرة (MDS)؟

نظرًا لأن الخطأ مضمن في بنية أجهزة الكمبيوتر ، فلا يمكن إصلاحه بالكامل. ومع ذلك ، تحتوي رقائق Intel الجديدة التي تم إصدارها هذا العام على إصلاح ، ولكن هذا يمكن أن يبطئ الأداء بنسبة تصل إلى 19٪. علاوة على ذلك ، رقائق الجيل السابق لم يتم تصحيحها بعد.

<blockquote class = ”twitter-tweet” data-lang = ”en”> <p lang = ”und” dir = ”ltr”> <a href=”https://t.co/pS1MAwBaml”> pic.twitter. com / pS1MAwBaml </a> </p> & mdash؛ دانيال كارتافلا (DanielKartafla) <a href="https://twitter.com/DanielKartafla/status/1128354493320581120؟ref_src=twsrc٪5Etfw”> May 14، 2019 </a> </blockquote>

<script async src = ”https://platform.twitter.com/widgets.js” charset = ”utf-8 ″> </script>

يُنصح المستخدمون الذين يستخدمون وحدة المعالجة المركزية القديمة بتحديث البرامج الثابتة والبرامج الخاصة بهم ، وقد أصدر نظام التشغيل macOS و Windows و ChromeOS و Linux تحديثات البرامج بالفعل لمواجهة هجمات MDS. أصدرت Intel أيضًا تحديثات الرمز الصغير لبعض أجهزتها ( PDF ).

ولكن كيف تضرك ثغرة أخذ عينات البيانات (MDS)؟

لمعرفة المزيد عنها وفهم العملية اقرأ المزيد.

كيف يعمل المعالج؟

يستخدم كل معالج مخزنًا مؤقتًا متخصصًا لنقل البيانات بداخله.

Line Fill Buffer : يحتفظ بالبيانات من الذاكرة الرئيسية من عملية إحضار سابقة في انتظار انتهاء الجلب الجديد.

المخزن المؤقت : يمكن أن يحتوي على بيانات مختلطة من عمليات تخزين مختلفة ، وبالتالي ، يمكن إعادة توجيه مزيج من البيانات القديمة والجديدة لتحميل المخزن المؤقت.

منفذ التحميل : بالمثل ، يمكن أن يحتوي على بيانات قديمة أثناء انتظار البيانات الجديدة من الذاكرة.

يمكن استخدام كل هذه المخازن المؤقتة في هجوم أخذ عينات البيانات المعمارية الدقيقة.

RIDL: تسمح عمليات الاستغلال للمهاجمين بتسريب البيانات السرية عبر حدود الأمان التعسفية على نظام الضحية.

علاوة على ذلك ، يستغل RIDL ثلاثة أخطاء في وحدة المعالجة المركزية Intel لتسريب البيانات من مخازن وحدة المعالجة المركزية الداخلية المختلفة. تستخدم هذه المخازن المؤقتة لتحميل أو تخزين البيانات في الذاكرة.

هجوم التداعيات : تسريب البيانات من مخزن المخزن المؤقت واستغلال الثغرة الرابعة في وحدة المعالجة المركزية Intel. يتم استخدامه عند استخدام خط أنابيب وحدة المعالجة المركزية لتخزين البيانات. سيعمل هذا الهجوم ضد الحماية العشوائية لتخطيط مساحة عنوان Kernel (KALSR) التي تعمل ضد أخطاء تلف الذاكرة

ثغرة ZombieLoad: استغلال خطير آخر يسمح للجهات الفاعلة في التهديد برؤية الأسرار المقفلة. هذا يعني أن المتسللين يمكنهم رؤية مفاتيح تشفير القرص ، وسجل المتصفح ، ومحتوى موقع الويب ، ومفاتيح المستخدم ، وكلمة المرور والمزيد. عدم ترك أجهزة الكمبيوتر الشخصية والخوادم عرضة للخطر فحسب ، بل ترك البيانات السحابية أيضًا.

علاوة على ذلك ، فإنه يستغل ثغرة Fill Buffers التي تستفيد منها RIDL والتي تعمل على كل من أجهزة الكمبيوتر الشخصية والبنية التحتية السحابية. يتم استغلال هذا الخلل على الأرجح في المواقف التي يقوم فيها الكمبيوتر الشخصي بتشغيل مهام متعددة في وقت واحد لأن البيانات التي يتم تسريبها بواسطة أحد التطبيقات يمكن قراءتها بواسطة تطبيق آخر.

بسبب هذه البنية التحتية السحابية معرضة للخطر لأن التطبيقات من مستخدمين مختلفين تعمل على نفس الجهاز ، مستفيدة من آلة المحاكاة الافتراضية. لذلك ، بدأ بائعون مثل Microsoft و Amazon و Apple و Google في طرح تحذيرات أمنية ترشد المستخدمين إلى تصحيح الخلل.

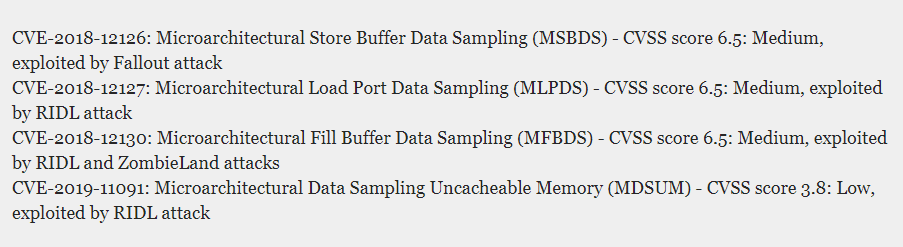

المعرّفات الخاصة بالثغرات الأمنية في MDS التي استغلها RIDL و Fallout

ما هي المشكلة؟

أحدث خطأ تم اكتشافه يؤثر على رقائق إنتل المصنوعة منذ عام 2011 ويستغل ميزة تُعرف باسم "التنفيذ التخميني" مما يسمح للقراصنة بسرقة المعلومات السرية مباشرة من وحدة المعالجة المركزية للجهاز.

ما هو التنفيذ التخميني؟

التنفيذ التخميني هو عملية تستخدم لتحسين أداء وحدة المعالجة المركزية عن طريق تشغيل مهمة مقدمًا دون استدعائها. تُستخدم هذه التقنية لتسريع رقائق الكمبيوتر الحديثة ، ولكنها أيضًا تفتح الباب للهجوم إذا تم دفع البيانات في جزء آخر من الأجهزة يمكن للمهاجمين الوصول إليه.

ماذا يعني هذا بالنسبة للمستخدمين وأجهزة الكمبيوتر المخصصة للألعاب؟

لا يعني ذلك الكثير بالنسبة لأجهزة الكمبيوتر وأجهزة الكمبيوتر المكتبية المخصصة للألعاب ولكن يجب على المستخدمين تجنب تنزيل وتشغيل الملفات التنفيذية العشوائية.

يكون التهديد أكبر بالنسبة للخدمات السحابية حيث توجد إمكانية لسرقة البيانات من مضيفين افتراضيين آخرين يعملون على نفس النظام.

رقائق إنتل الضعيفة كما ذكرت من قبل الشركة هي:

- زيون

- برودويل

- جسر ساندي

- رقائق هاسويل

- بحيرة كابي

- Skylake

- بحيرة القهوة

- بحيرة ويسكي

- بحيرة كاسكيد

- ذرة

- معالجات نايت

لمزيد من المعلومات ، يرجى الرجوع إلى mdsattacks.com

قد يبدو هذا وكأنه ثغرة أمنية أخرى تحتاج إلى تصحيح. لكنه يظهر أيضًا أن هناك المزيد من معالجات Intel التي تحتاج إلى تصحيح. على الرغم من أن الباحثين الذين اكتشفوا القانون يقولون إنه من الصعب استغلاله ولكن لا شيء مستحيل. إذا تمكن المهاجمون قبل إصدار التصحيح من استغلاله ، فلن تكون هناك بيانات آمنة. لا على الكمبيوتر الشخصي ولا على السحابة.